- 1关系(三)利用python绘制相关矩阵图_python绘制对角线相关矩阵

- 2C#系列-C#EF框架实现增删改查(27)_c# ef框架查询

- 3License授权的基本思路_软件授权激活license原理

- 4【YOLO系列】YOLOv5超详细解读(源码详解+入门实践+改进)_yolo输入端改进

- 5Xilinx官网下载不同版本的Vivado_vivado 下载

- 6数据库设计_数据库插入数据如何同时插入两个

- 7【Windows安装pip全过程详解】_windows安装pip安装教程

- 8本地搭建ChatTTS WebUi_chattts 本地部署

- 9SpringCloud Alibaba - HTTP 客户端 OpenFeign 、自定义配置、优化、最佳实践_自定义配置feignclient

- 10PHP 图片上传 (AIP图片上传接口)_php 图片上传接口范例

CTF靶场之Evilzone:Web应用安全篇_enil zone

赞

踩

Evilzone: Web应用安全篇

注: 为了便于浏览,页面均已翻译!

渗透的本质在于信息收集!

渗透的本质在于信息收集!

渗透的本质在于信息收集!

开始:

第一题:Damn them robots

题目介绍中貌似没有给出任何重要提示

访问目标······

网站欢迎页,没有有用线索。倒是有一个词被强调:机器人,先记录下来。F12大法查看一下基本结构

源码中无任何疑点。看一下请求

题目给出的链接,请求头和响应体暂时没有看出异常。绝了我想要抓包的念头

题目给出的链接,请求头和响应体暂时没有看出异常。绝了我想要抓包的念头

都是第一次,何苦相互为难······

渗透测试第一准则:信息收集!

既然是信息收集,重回到欢迎页,仔细研究一下。刚才收集的一条线索:机器人

重新看一下链接,收集有用信息

又一个“机器人”!

看到这里聪明的我瞬间想到了robots.txt(网络爬虫排除标准协议)

访问~

果然,没有猜错,获取到地址,继续访问

第二题:You validated it where!?

题目介绍中貌似没有给出任何重要提示

访问目标······

这种题一看就是表单验证,不太侧重信息收集。

拿上手就是一顿梭哈!随便输入一些字符串

密码错误,并且没有刷新,第一时间想到可能是由JavaScript控制交互。F12看一下源码

发现一行JavaScript,展开

表单口令和flag均已得到。 提交~

第三题:Well configured

还是没有给出任何有用信息…敢情官方就是不给提示啊

算了,这些都不重要····访问目标~

正常的CMS安装配置页面。

有个安装文档,浏览一下找一找有没有初始化配置信息

找到信息,默认账号:root,密码:changeMe1337

找到信息,默认账号:root,密码:changeMe1337

表单提交试一下

第四题: Trusted parameter

依题名可知本题主要是请求参数绕过验证

访问目标······

老规矩,F12大法

单纯一个静态表单,没有css和JavaScript,故此仅对表单发送的请求做分析就行了。

祭出BurpSuite

发送请求…

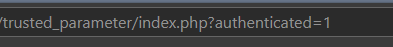

响应请求参数列表中有个键值authenticated ,这让我想到了以前学开发的时候,经常写的一种非常辣鸡的程序:不做任何验证,仅在请求中加个参数来判断成功与否。比如:admin/index?page=console 为控制台页面,admin/index?page=login 则是登录页面

既然想到了思路,那就来试一试

authenticated的值改成1,访问~

成功,领取积分~

第五题:Cookie monster

开始:

题目名称没看出什么

访问目标······

看到这时我愣了一下,图片?频繁遇到的表单,多了个图片。既然如此这题应该是放在取证类型的哎,flag肯定是藏在了图片里面。啥也别说,保存图片到桌面。

右键Notepad++(记事本也可以)打开。通过前几道题我猜测如果是在图片里隐写的话,记事本打开最底下多半会是这样的:

Ctrl F 搜索关键词:solution

未搜索到

再换个关键词,模糊匹配:flag

一定是打开方式不对,试一下关键词:is:

好吧,本题的题型是Web application security(web应用安全),怼什么图片是吧o( ̄▽ ̄)ブ。

回到表单提交,抓包

既然没有思路,先转发请求再一通乱注

Cookie、用户名和密码。Cookie里面保存了两个参数,一个loggedIn和session。看到这个loggedIn=0 让我想到了第四题: Trusted parameter。修改提交之

成功…

一开始脑抽了,web安全类型的当成了取证一通乱怼

至此evilzone 靶场 web安全篇结束,更多文章请点击 信安学习之路:CTF&靶机实战