热门标签

热门文章

- 1【云计算】混合云分类

- 2ESP32使用MicroPython和MicroWebSrv2搭建网站

- 3Windows下Github配置ssh公钥(演示时所用系统为Windows11)_windows ssh key

- 4使用IDEA创建maven工程一定要注意版本的对应_intellij idea 2018.2.8 对应maven版本

- 5python pip实在安装不上包解决方案:如何下载whl文件到本地手动安装_python whl下载

- 6python数据挖掘课程设计,利用Python进行机器学习和数据挖掘概述

- 7navicat64位和ql\sql64位连接oracle11g, 不安装oracle客户端,缺少oci.dll_nivact连oracle需要装客户端吗?

- 8基于SpringBoot的大学生心理健康管理系统的设计与实现

- 9如何在python代码中使用HTTP代理IP_python ip代理

- 10Springboot集成 Spring AI ,深度学习下的与时俱进_springboot ai

当前位置: article > 正文

浅谈“Cookie信息泄露”_客户端cookies被窃取导致数据泄露,这种攻击发生在数据的()过程

作者:Cpp五条 | 2024-04-18 05:00:06

赞

踩

客户端cookies被窃取导致数据泄露,这种攻击发生在数据的()过程

一:漏洞名称:

Cookie信息泄露、Cookie安全性漏洞、Cookie未设置httponly属性

描述:

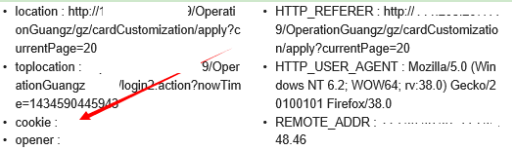

cookie的属性设置不当可能会造成系统用户安全隐患,Cookie信息泄露是Cookie http only配置缺陷引起的,在设置Cookie时,可以设置的一个属性,如果Cookie没有设置这个属性,该Cookie值可以被页面脚本读取。 例如:当攻击者发现一个XSS漏洞时,通常会写一段页面脚本,窃取用户的Cookie,如果未设置http only属性,则可能导致用户Cookie信息泄露,攻击者能够利用该用户的身份进行系统资源访问及操作。如图是设置了cookies属性和没有设置属性,被XSS跨站截获的cookies对比:

设置了http only属性:

未设置httponly属性:

检测条件:

已知Web网站具有登录页面。

检测方法:

通过用web扫描工具进行对网站的扫描,如果存在相关cookies的安全性问题,则一般工具都会检测出来,误报率小。

漏洞修复:

建议如果网站基于cookie而非服务器端的验证,请最好加上Http-Only,当然,目前这个属性还不属于任何一个标准,也不是所有的浏览器支持,建议设置cookie的代码:

本段代码设置了http only属性,攻击者无法获取用户Cookie信息。

其他补充说明:

暂无。

本文内容由网友自发贡献,转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/444115

推荐阅读

相关标签