- 1【Python】成功解决TypeError: list indices must be integers or slices, not str

- 2JDK从8升级到11,使用 G1 GC,HBase性能下降20%。JDK 到底干了什么

- 3Python爬虫爬取网易云的音乐_python爬取网易云音乐的代码

- 4基于SSM的图书馆管理系统(Github下载源码本地配置以及centOS7上配置部署发布)_github里面下载的项目怎么部署到contos里面去

- 5华为OD机试 Python【机器人搬砖】_机器人搬砖,一共有n堆砖存放在python

- 6VS2022 提示 Microsoft.TeamFoundation.Git.Contracts.GitCheckoutConflictException_引发类型为“microsoft.teamfoundation.git.contracts.gitch

- 7项目经理等级划分,看看你在哪一级?_项目经理分类

- 8SQL——数据模型_sql模型是什么

- 9matlab示波器导出图片,MATLAB SIMULINK 示波器 SCOPE 图片保存

- 10NLP实践——LLM生成过程中防止重复循环_如何处理llm生成的内容的冗余

用Chat GPT来处理工作问题、Chat GPT处理重启auditd服务后/etc/audit/audit.rules文件内容消失和openssl对文件的加解密的使用说明_audit.rules 配置的规则,重启服务被删除

赞

踩

说明

-

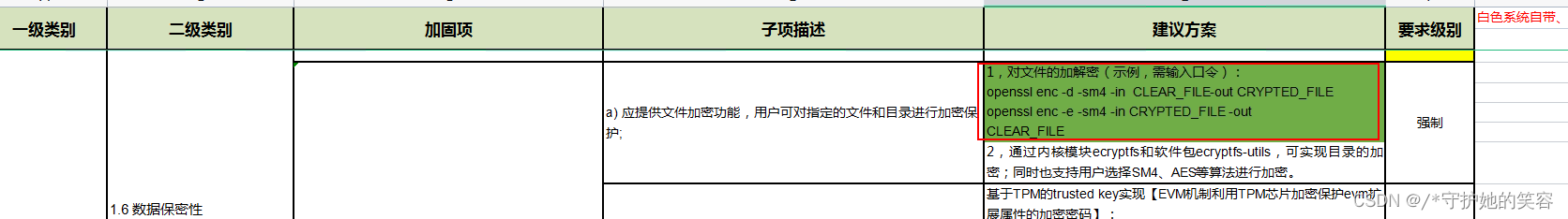

ChatGPT是啥就不用多说了吧,用过的都知道,只能说这玩意真的太强大了,提需求啥的这种低级的就不说了,比如我们这要做安全加固整改,安全加固不比合规,会有整改建议,安全加固啥都没有,就给你一个要求,我们连听都没听说过的东西,ChatGPT上一问题,5秒钟给答案,太神奇了,如下

-

这是整改要求【可添加审计规则(/etc/audit/rules.d/*.rules),对指定用户(包括管理员)的相关操作进行审计】

下面是ChatGPT的处理结果。 -

要对指定用户(包括管理员)的相关操作进行审计,可以在 /etc/audit/rules.d/ 目录下新建一个 .rules 文件,并在其中添加指定的审计规则。

-

以下是一个例子,将审计规则添加到

/etc/audit/rules.d/user.rules文件中,目的是对用户名为“exampleuser”的用户的操作进行审计:

# Add rules to audit Example User's actions

-a always,exit -F arch=b64 -F euid=exampleuser -F auid=exampleuser -k exampleuser_actions

- 1

- 2

-

以上规则的含义是:对于用户名为“exampleuser”、操作架构为 b64、可执行密码为“exampleuser”的操作都进行审计,并在审计日志中记录关键字“exampleuser_actions”。

-

添加完成后,(暂不做)需使用命令

auditctl -R /etc/audit/rules.d/user.rules重启审计服务生效。 -

另外,需要注意的是,以上方法只适用于指定明确的用户。如果要对管理员的所有操作进行审计,可以使用下面这个规则:

# Add rules to audit all administrator actions

-a always,exit -F arch=b64 -F euid=0 -F auid>=1000 -F auid!=4294967295 -k admin_actions

- 1

- 2

- 以上规则的含义是:对于所有管理员操作(EUID 为 0,并且 AUID 大于等于 1000 且不等于 4294967295,这个数是用于未知用户的标识),记录关键字“admin_actions”。

Chat GPT处理重启auditd服务后/etc/audit/audit.rules文件内容消失

-

回到正题

【问:重启auditd服务后/etc/audit/audit.rules文件内容消失怎么处理】 -

答:如果重启 auditd 服务后 /etc/audit/audit.rules 文件的内容消失了,可能是因为系统存在其他的规则文件,这些文件的规则优先级比 /etc/audit/audit.rules 文件高,导致 /etc/audit/audit.rules 文件的规则被覆盖了。

-

解决方法是查找并整合所有的规则文件,将其中的规则整合到 /etc/audit/audit.rules 文件中,然后再次重启 auditd 服务。

首先,使用如下命令查找所有规则文件:

find / -type f -name "*.rules"

找到后,使用 cat 命令将所有规则文件的内容输出到一个文件中:

cat /path/to/first/rules/file /path/to/second/rules/file > /path/to/merged/rules/file

- 1

- 然后,在 /etc/audit/audit.rules 文件中添加并合并所有规则。

最后,使用命令 service auditd restart 重启 auditd 服务使新的规则文件生效。

另外,建议在配置 auditd 服务时尽量使用 /etc/audit/audit.rules 文件,这样可以避免由于各种规则文件的冲突而导致的问题。 - 解决:下面2个文件中内容保持一致即可

find搜索会列出很多audit文件,我是挨个cat一下,发现有2个文件内容一致,那么问题便找到了。我没有用>,而是分别vi下面2个文件,把需要添加的内容都添加进去,再次重启服务,内容存在,问题解决。

cat /etc/audit/audit.rules

cat /etc/audit/rules.d/audit.rules

- 1

- 2

Chat GPT咨询openssl对文件的加解密的使用说明

- 为啥把这个放到这,是因为我觉得这个文件加密真的可以用得着。 我最开始其实有在网上百度了下的,并没有找到openssl文件加密的相关使用说明,所以问了ChatGPT又研究了一下,发现ChatGPT真的很好使。

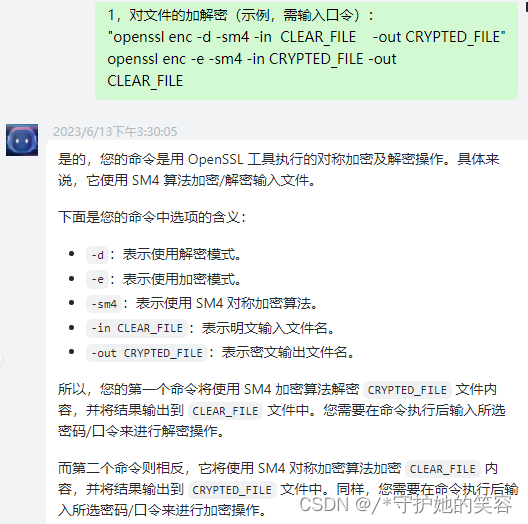

【1,对文件的加解密(示例,需输入口令):]

-

1,对文件的加解密(示例,需输入口令):

“openssl enc -d -sm4 -in CLEAR_FILE -out CRYPTED_FILE”

openssl enc -e -sm4 -in CRYPTED_FILE -out

CLEAR_FILE -

openssl命令是用 OpenSSL 工具执行的对称加密及解密操作。具体来说,它使用 SM4 算法加密/解密输入文件。

下面是您的命令中选项的含义:-

-d:表示使用解密模式。

-

-e:表示使用加密模式。

-

-sm4:表示使用 SM4 对称加密算法。

-

-in CLEAR_FILE:表示明文输入文件名。

-

-out CRYPTED_FILE:表示密文输出文件名。

-

所以,您的第一个命令将使用 SM4 加密算法解密 CRYPTED_FILE 文件内容,并将结果输出到 CLEAR_FILE 文件中。您需要在命令执行后输入所选密码/口令来进行解密操作。

-

而第二个命令则相反,它将使用 SM4 对称加密算法加密 CLEAR_FILE 内容,并将结果输出到 CRYPTED_FILE 文件中。同样,您需要在命令执行后输入所选密码/口令来进行加密操作。

-

问的图片

-

-

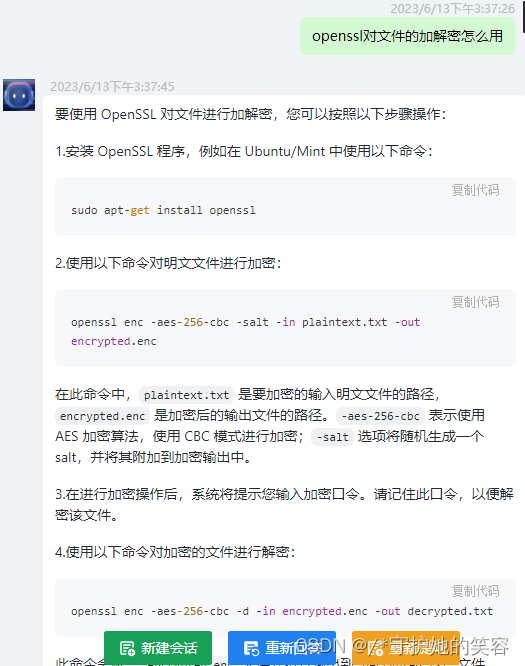

要使用 OpenSSL 对文件进行加解密,您可以按照以下步骤操作:

-

1.安装 OpenSSL 程序,例如在 Ubuntu/Mint 中使用以下命令:

sudo apt-get install openssl -

2.使用以下命令对明文文件进行加密:

openssl enc -aes-256-cbc -salt -in plaintext.txt -out encrypted.enc

在此命令中,plaintext.txt 是要加密的输入明文文件的路径,encrypted.enc 是加密后的输出文件的路径。-aes-256-cbc 表示使用 AES 加密算法,使用 CBC 模式进行加密;-salt 选项将随机生成一个 salt,并将其附加到加密输出中。 -

3.在进行加密操作后,系统将提示您输入加密口令。请记住此口令,以便解密该文件。

-

4.使用以下命令对加密的文件进行解密:

openssl enc -aes-256-cbc -d -in encrypted.enc -out decrypted.txt

此命令会解密 encrypted.enc 文件并将其输出到 decrypted.txt 文件中。-d 参数表示使用解密模式。 -

您需要在使用加密和解密命令时输入相同的密码口令。否则您将无法解密文件。

-

请注意,此方法执行加密和解密操作时需要输入密码,因此适合用于加密小型文档或保密文件。如果您要加密大量机密数据,请使用更强大的全盘加密系统,例如 LUKS 或 dm-crypt。

-

问的图片

-

-

结合上面内容,实测得了下面2个实例

-

实例1 错误使用【会导致文件内容丢失,慎用】

[root@computer07 ~]# cat test1.txt 123 [root@computer07 ~]# [root@computer07 ~]# cat test2.txt 222 [root@computer07 ~]# openssl enc -e -aes-256-cbc -in test1.txt -out test2.txt enter aes-256-cbc encryption password: Verifying - enter aes-256-cbc encryption password: [root@computer07 ~]# [root@computer07 ~]# #加密后test2中文件丢失 [root@computer07 ~]# cat test2.txt Salted__&root@computer07 ~]# [root@computer07 ~]# # 解密后test2文件内容依然丢失 [root@computer07 ~]# openssl enc -d -aes-256-cbc -in test2.txt -out test1.txt enter aes-256-cbc decryption password: [root@computer07 ~]# [root@computer07 ~]# cat test2.txt Salted__&root@computer07 ~]# [root@computer07 ~]## 且因为解密后test1中的内容也没了 [root@computer07 ~]# cat test1.txt [root@computer07 ~]#

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 实例2 正确使用

[root@computer07 ~]# cat test1.txt 111 this is test this is test1.txt 666 [root@computer07 ~]# [root@computer07 ~]# #下面开始加密,将test1.txt的文件加密到test1.enc中 [root@computer07 ~]# openssl enc -e -aes-256-cbc -in test1.txt -out test1.enc enter aes-256-cbc encryption password: Verifying - enter aes-256-cbc encryption password: [root@computer07 ~]# test1.txt是原文,实际上可以删除了,后面通过test1.enc来恢复 [root@computer07 ~]# cat test1.enc Salted__!KYws6, wwoot@computer07 ~]# [root@computer07 ~]# [root@computer07 ~]# rm test1.txt rm: remove regular file ‘test1.txt’? y [root@computer07 ~]# # 下面开始恢复 [root@computer07 ~]# openssl enc -d -aes-256-cbc -in test1.enc -out test1huifu. txt enter aes-256-cbc decryption password: [root@computer07 ~]# [root@computer07 ~]# openssl enc -d -aes-256-cbc -in test1.enc -out test1huifu. txt enter aes-256-cbc decryption password: [root@computer07 ~]# [root@computer07 ~]# cat test1huifu.txt 111 this is test this is test1.txt 666 [root@computer07 ~]# [root@computer07 ~]#

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

【2,通过内核模块ecryptfs和软件包ecryptfs-utils,可实现目录的加密;同时也支持用户选择SM4、AES等算法进行加密。】

-

通过内核模块ecryptfs和软件包ecryptfs-utils,可以实现目录的加密,并且支持用户选择加密算法,包括SM4和AES等。

-

ecryptfs是一个开源的加密文件系统,可以在Linux中实现透明的目录加密。它使用AES或者其他加密算法来加密用户的文件和目录,同时也支持多种密钥管理技术,比如以用户口令作为加密密钥等。

-

下面是一个示例,使用 ecryptfs 工具对指定目录进行加密:

-

首先,我们需要安装 ecryptfs-utils 软件包:

sudo apt-get install ecryptfs-utils -

然后,使用

/sbin/mount.ecryptfs工具来创建一个加密目录:

sudo mount -t ecryptfs /path/to/source/dir /path/to/encrypted/dir

在这里,/path/to/source/dir是需要加密的目录,/path/to/encrypted/dir是输出的加密目录。当您运行该命令时,系统将提示您输入加密口令。 -

在您输入口令后,系统会自动将

/path/to/source/dir目录中的所有文件和子目录加密到/path/to/encrypted/dir中。 -

如果您想要卸载该加密目录,可以使用以下命令:

sudo umount /path/to/encrypted/dir -

请注意,加密过程中会使用占用大量计算资源的加密算法。因此,如果您对文件进行频繁的读写操作,可能会导致一些性能问题。如果您需要保护的是整个系统或者根分区,建议使用Linux的全磁盘加密技术,如dm-crypt。

-

-

这玩意其实安装一个ecryptfs包就可以了,使用原理和上面一个一样。

总结

-

使用过以后发现 在AI面前 人类真的太渺小了 人的知识储备量 和AI真的完全没发比 比百度还好使,所以以后有没有一天,我们的行业也会被AI代替呢?

开个玩笑的 不要太焦虑 好好学习就行 不断提升自己的技能即可 ai是没有感情的 不会完全替代人工的了。 -

这玩意和电脑刚普及的时候一样 具有2面性的

- 用得好 可以认识世界长见识。

- 用的不好,天天玩游戏,颓废从此开始。

-

利用gpt但不要过于依赖gpt,就像这次的安全加固,我基本上都用了gpt帮忙,但也有自己额外做实验测试【挣扎一下】,所以,gtp确实是个好帮手。