- 1Three.js Vue 如何加载字体,和遇到问题解决: 中加载字体的问题 Uncaught SyntaxError: Unexpected token = in JSON at position 0_threejs text3d 字体 不显示 vue3

- 2力扣45.跳跃游戏Ⅱ(贪心思路详解)_跳跃游戏 贪心

- 3Python dict字典全部操作方法_python dict操作

- 4linux kernel内存泄漏检测工具之kmemleak

- 52022-年终总结_年终总结 csdn 天津

- 6Flutter与Android混合编码配置笔记

- 7Python上海美食餐厅餐馆商家爬虫数据可视化分析和推荐查询系统 开题报告(1)

- 8不容错过,前端 Code Review 的最佳实践方案来了

- 9CCleaner2024win电脑专用系统垃圾清理与优化工具

- 10【数据结构】纯c语言双向链表_c语言 双向链表

微软十月补丁星期二值得关注的0day及其它

赞

踩

![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

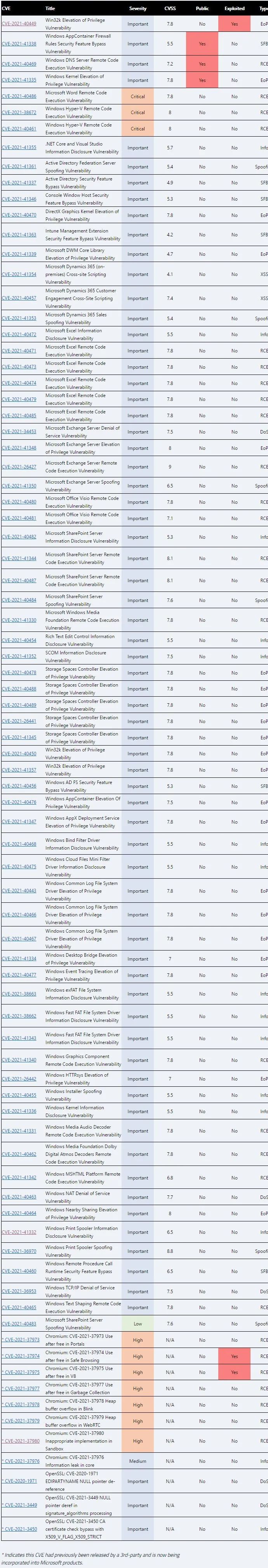

微软在十月补丁星期二共修复了71个新CVE 漏洞,另外前几天修复了8个Microsoft Edge(基于 Chromium)和3个OpenSSL 漏洞,共计82个CVE,比上周略下降。

在今天所修复的71个漏洞中,其中68个为“重要”级别,1个为“低危”级别。在这些漏洞中,3个漏洞被列为“公开已知”,1个漏洞被指正在遭攻击。9月30日,微软修复了2个被列为正遭利用的漏洞。十月补丁星期二确实也修复了 Windows 11 操作系统中的漏洞。

如下是值得关注的漏洞,首先从已遭攻击的内核漏洞CVE-2021-40449说起:

CVE-2021-40449:Win32k 提权漏洞

该补丁修正了可被用于在受影响系统上提权的一个内核漏洞。攻击者一般结合代码执行漏洞利用这类漏洞来接管系统。从漏洞报告的来源来看,该漏洞可能被用于定向恶意软件攻击中。

CVE-2021-26427:微软Exchange Server 远程代码执行漏洞

该漏洞是由美国国家安全局 (NSA) 报告的,因此一定会引起重点关注。该漏洞和NSA在今年4月份报告的更严重的 Exchange 漏洞编号相似。CVE-2021-26427 的 exploit 仅限于协议层面的逻辑相邻拓扑,从互联网无法触及,因此严重程度稍低。本月修复的其它 Exchange 漏洞和该缺陷够Exchange 管理员忙活一阵子了。

CVE-2021-40486:微软Word远程代码执行漏洞

如在受影响系统上查看特殊构造的 Word 文档,则该漏洞可导致代码执行后果。尽管微软指出需要用户交互,但 Preview Pane 也被列为攻击向量,这就造成了很大的攻击面。当结合利用权限提升漏洞如上述已遭利用的CVE-2021-40449,则可用于接管目标系统。该漏洞是由于在执行对象操作前未对对象是否存在进行验证造成的。

CVE-2021-40454:富文本编辑控制信息泄露漏洞

该漏洞不只是转储随机内存位置,还可导致攻击者回复内存中的明文密码,且适用于Windows 11。目前尚不清楚攻击者如何滥用该漏洞,不过如果在 Power Apps 中使用富文本编辑控制,则一定要快速测试并部署该漏洞。

其它漏洞

余下“严重”级别的漏洞位于 Hyper-V 服务器中。其中一个漏洞可导致 guest OS 在主机 OS 上执行代码,前提是 guest 可在 guest 虚拟机中引发内存位置错误。虽然微软并未披露关于另外一个漏洞的详情,但也可被用于 guest-to-host 逃逸。

其余18个代码执行漏洞多数位于 Office 家族并要求用户打开特殊构造的文件。不过位于 DNS 服务器中的远程代码执行漏洞是例外。利用该漏洞无需用户交互,不过要求获得高权限,因而其严重等级是“重要“而非”严重“。微软虽然将其列为”公开已知“但并未提供更多详情。了解该漏洞的传播范围有利于网络防御人员为企业创建真正的风险评估。另外微软还修复了几个 SharePoint 代码执行漏洞,不过均需本地权限才能利用。ZDI后续将给出更多的详情分析。另外一个有意思的 RCE 漏洞影响 MSHTML 平台。尽管IE浏览器现已”退役“,但作为底层 MSHTML、EdgeHTML 和脚本平台仍然活跃。这次补丁中竟然还包括对 Windows 11 的补丁,说明IE的遗产并未真正离我们远去。

说到提权漏洞,多数要求攻击者登录系统并运行自己的代码以利用受影响组件。这里还存在另外一个内核漏洞且也被指“公开已知“,但同样未提供更多详情。Exchange 中还存在一个提权漏洞,要求攻击者位于相邻网络,无需用户交互,因此攻击场景可能是内部威胁。

本月还修复了5个特性绕过 (SFB) 漏洞,第一个是位于 RPC Runtime 中的一个漏洞,可导致攻击者绕过WS-Trust 工作流的 Active Directory Federation Services (ADFS) BannedIPList 条目。另外一个Active Directory 漏洞可导致攻击者绕过Key Admins 组的 Active Directory 域名权限。Intune 中的绕过要求安装Intune Management Extension,但微软并未提供更多绕过详情。微软并未详述在控制台 Windows 主机或 Windows AppContainer Firewall 上被绕过的安全特性。由于微软将该漏洞标记为“公开已知“但并不提供关于该容器防火墙漏洞的详情,尤让人挫败。

本次还修复了3个严重的DoS 漏洞。第一个是位于TCP/IP 中的 DOS 漏洞,影响包括 Windows 11 在内的所有受支持的 Windows 版本。目前尚不清楚该漏洞是否可导致攻击者完全关闭系统,但由于微软并未提供更多详情,因此网络防御人员应当假定会发生这种最坏的场景。Exchange Server 中也存在一个 DoS 漏洞且详情仍然稀少。由于 CVSS 评分中将“可用性“列为”高危“,因此可假定攻击者可滥用该漏洞关闭 Exchange 服务器。最后一个 DoS 漏洞影响 Windows Network Address Translation (NAT) 且由发现上述TCP/IP 漏洞的研究员发现。CVSS评分表明该漏洞可被用于使系统宕机,因此应迅速测试并部署这些补丁。

除了此前提到的一个信息泄露漏洞外,本月还修复了13个。多数漏洞仅可导致泄露未指定的内存内容。然而,如果运行的是 Systems Center Operations Manager (SCOM),的 web 控制台,则应该关注可导致这个在受影响系统上泄露文件内容的漏洞。

最后,本月补丁星期二修复了6个欺骗漏洞和2个跨站点脚本漏洞。微软并未给出任何详情,不过 Print Sploor 和 Exchange 中的漏洞脱颖而出。由于本月仅提到了一两个 Print Spooler 漏洞,因此或许可以说明 PrintNightmare 漏洞的日子已经远离。对于 Exchange 欺骗漏洞的唯一线索是CVSS评分系统判定机密性为高。这说明机密性完全丧失。余下的欺骗漏洞和XSS漏洞非常类似,包括SharePoint Server 漏洞非常罕见地被评估为低。

修复的全部漏洞如下表所示。

推荐阅读

微软9月补丁星期二值得关注的0day、终于落幕的 PrintNightmare及其它

微软8月补丁星期二值得关注的几个0day、几个严重漏洞及其它

原文链接

https://www.zerodayinitiative.com/blog/2021/10/12/the-october-2021-security-update-review

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~