- 1Github使用私人令牌 (Personal Access Token) 和账号密码的不同登录方式的主要区别

- 2Gitea:开源的轻量级Git服务平台

- 3鸿蒙+全国产化工业平板电脑在MES系统采集终端应用

- 4蓝桥杯——区间合并_合并区域蓝桥杯

- 5详细介绍 MPL (Mozilla Public License) 协议

- 6解决idea maven 不使用本地库jar包问题

- 7Git submodule !Unable to checkout !应对办法

- 8diamond的安装和比对NR和swissprot_nr、swissprot

- 9C++:vector容器(memcpy浅拷贝问题、迭代器失效问题)_c++new出来对象可以memcpy吗

- 10【C++进阶】--智能指针

信息系统安全(对称加密)-软件设计(三十一)_要求邮件以加密方式传输,邮件最大附件内容可达500mb,发送者不可抵赖,若邮件被第三

赞

踩

计算机网络-计算子网掩码(下)-软件设计(三十)![]() https://blog.csdn.net/ke1ying/article/details/129655795

https://blog.csdn.net/ke1ying/article/details/129655795

安全属性:

保密性、完整性、可用性、不可抵赖性。

保密性:最小授权原则、防暴露、信息加密、物理保密。

完整性:安全协议、校验码、密码校验、数字签名、公证。

可用性:综合保障(IP过滤,业务流控制,路由选择控制器、审计跟踪)

不可抵赖性:数字签名

加密:

对称加密(缺陷:1、加密强度不高。2、秘钥分发困难),什么秘钥加密就什么秘钥解密。

非对称加密(缺陷:加密速度慢):秘钥加密和解密不同,公钥加密私钥解,私钥加密公钥解。

常见对称加密算法:

- DES:替换+移位,56位秘钥、64位数据块、速度快、秘钥易产生

- 3DES(三重DES):两个56位的秘钥K1、K2

加密:K1加密->K2解密->K1加密

解密:K1解密->K2加密->K1解密

- AES:高级加密标准,是美国联邦政府采用的一种区块加密标准。这种标准替换原来的DES,对其要求是至少3DES一样安全。

- RC-5:RSA数据安全公司很多产品都使用这个。

常见非对称加密:

RSA(512位或1024位秘钥,难破解)、Elgamal、ECC(椭圆曲线算法)

其他非对称加密算法:背包算法、D-H、Rabin

信息摘要:

单向散列函数(单向hash函数)、固定长度的散列值

常用的信息摘要算法有MD5(128位)/SHA(160位)等。由于SHA采用的秘钥较长,所以安全性高于MD5。

需要和数字签名一起使用。

数字信封与PGP:

发送方将原文用对称秘钥加密传输,而将对称秘钥用接收公钥加密发送给对方。

接收方接收到电子信封,用自己的私钥解密信封,取出对称秘钥解密得原文。

这就是数字信封。

PGP:

这种协议可以用于电子邮件,也可以用于文件存储。杂合算法包括IDEA,RSA,MD5,ZIP等数据压缩算法。

PGP两种不同格式证书:PGP证书和X.509证书。

数字证书就是 个人信息和秘钥绑定起来。

PGP证书包含PGP版本号,证书持有者的公钥,证书持有者的信息,证书拥有者的数字签名,证书的有效期,秘钥首选的对称加密算法。

题目:要求邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解析:

1、加密方式输出 说明 用到加密技术。

2、可达500MB,所以需要对称加密,因为非对称加密不适合大数据。

3、不可抵赖说明用到了数字签名。

4、无法篡改用到了信息摘要。

第一步:邮件正文适合用对称秘钥加密,生成随机秘钥K,形成邮件秘文。

第二步:对方收到秘文,接收到刚刚生成的随机秘钥K(这个秘钥K直接发显然不安全,需要用接收方的公钥加密),接收方可以用自己的私钥解密。 接收方解开K后就可以得到邮件正文。

前面已经达到了保密传输,接下来如何实现不可抵赖。

第三步:正文形成摘要,还要对摘要进行数字签名,数字签名用的是发送方的私钥,得到了前面后的摘要。

第四步:接收方解密摘要,然后用前面接受的秘文形成摘要,与解密的摘要对比。

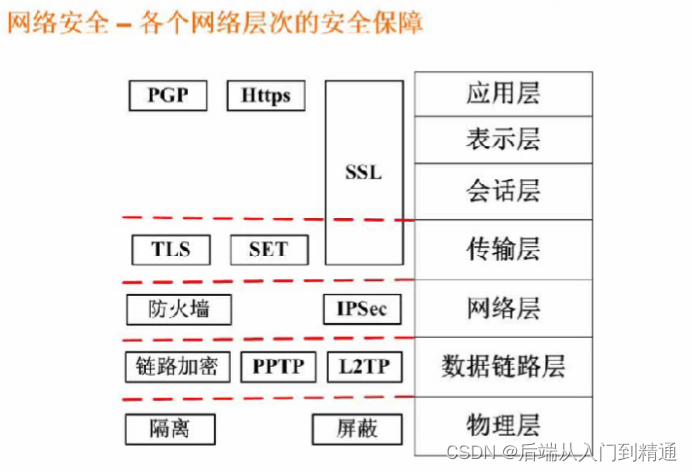

各个网络层次安全保障

SET协议:是电子商务协议。(通信过程安全保密)

TLS协议:标准传输层协议。

SSL协议:超越传输层,延伸到应用层。

HTTPS:就是http+ssl。

PGP:邮件加密 文件加密都可以。

网络威胁与攻击

重放攻击ARP(有的时候叫ARP欺骗攻击):截取合法的数据拷贝,非法的再次发送。

拒绝服务DOS:破坏系统可用性。

窃听:用各种可能合法或者非法手段,窃取资源。

业务流分析:通过对系统进行长期监听,对信息流向,通信频率来进行研究,发现有价值的信息和规律。(注意窃听和业务流向不要弄混)

信息泄露:把信息给某个非授权实体。

破坏信息完整性:数据被非授权的进行增删改。

非授权访问:资源被非授权的人查询。

假冒:大多黑客攻击,通过欺骗系统冒充合法用户。

旁路控制:攻击者利用系统安全缺陷获得非授权权利。

授权侵犯:又叫内部攻击,把资源给未授权的人或者系统使用。

特洛伊木马:间谍程序来系统窃取东西。

陷阱门:系统设置机关。

抵赖:来自用户的攻击,而用户不承认。

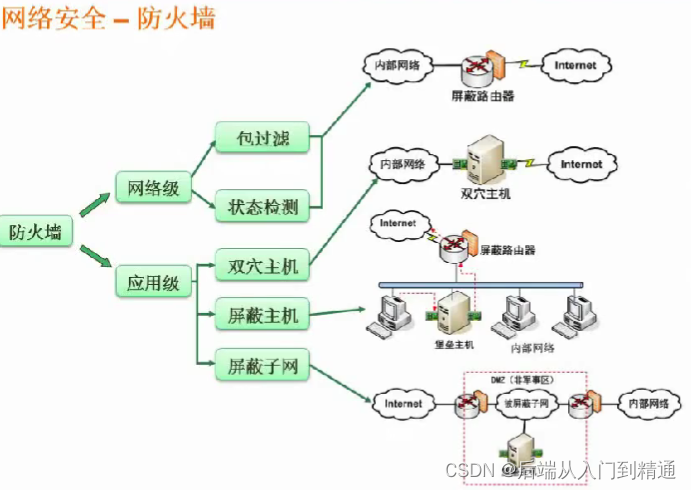

防火墙技术

网络级 工作层次低,但是效率高。

应用级 工作层次高,但是效率低。(底层)

状态监测:TCL/IP连接一般有连接状态信息。