- 1Go 限流器使用

- 2适用于Mac上5种FTP客户端!_mac ftp客户端

- 3海康威视设备发现sdp原理_java发送ssdp消息

- 4Java中高级核心知识全面解析—,2022Java开发社招面试总结+解答分享_java 核心态

- 5六轴加速陀螺仪MPU6500/MPU6050使用及DMP库移植,含记步器功能

- 6python基础——第四章作业_头歌python第四章答案

- 711篇 Es集群环境安装的步骤

- 8已入阿里,全靠这份Java中高级核心知识全面解析了!,java面试项目亮点

- 9二十几岁学编程晚了吗?让83岁的老奶奶来告诉你吧

- 10mysql数据库详细安装教程——快速搭建mysql环境(简单十步保你搭建到mysql环境)

2022年甘肃省职业院校技能大赛“网络搭建与应用”赛项_网络搭建技能大赛

赞

踩

2022年甘肃省职业院校技能大赛

“网络搭建与应用”赛项

竞赛说明

- 竞赛内容发布

“网络搭建与应用”赛项竞赛共分三个部分,其中:

第一部分:网络搭建及安全部署项目(500分)

第二部分:服务器配置及应用项目(480分)

第三部分:职业规范与素养(20分)

- 竞赛注意事项

- 禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

- 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

- 请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

- 操作过程中,需要及时保存设备配置。

- 比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和配置为最终结果。

- 比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

- 禁止在纸质资料、比赛设备、上填写任何与竞赛无关的标记,如违反规定,可视为0分。

- 与比赛相关的工具软件放置在每台主机的D:\soft文件夹中。

项目简介:

2021年疫情过后,公司计划继续开展之前定下的战略规划。在党及集团高层领导下,下半年公司规模恢复快速发展,业务数据量和公司访问量增长巨大。为了更好管理数据,提供服务,集团决定把公司大部分对外业务放在运营商托管机房。

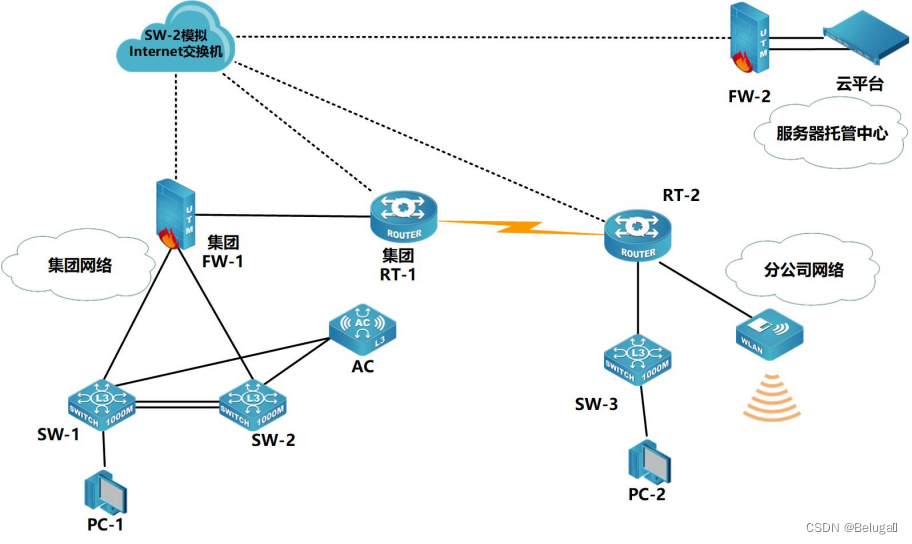

集团、分公司及运营商托管机房的网络结构详见网络拓扑图。

其中一台CS6200交换机编号为SW-3,用于实现分公司业务终端高速接入;两台CS6200交换机作为集团的核心交换机;两台DCFW-1800分别作为集团、运营商托管机房的防火墙;一台DCR-2855路由器编号为RT-1,作为集团的核心路由器;另一台DCR-2855路由器编号为RT-2,作为分公司路由器;一台DCWS-6028作为全集团内无线AP统一集中控制器,编号为AC,通过与WL8200-I2高性能企业级AP配合实现分公司无线覆盖。

请注意:在此典型互联网应用网络架构中,作为IT网络系统管理及运维人员,请根据拓扑构建完整的系统环境,使整体网络架构具有良好的稳定性、安全性、可扩展性。请完成所有服务配置后,从客户端进行测试,确保能正常访问到相应应用。

网络拓扑图:

表1:网络设备链接表

| A设备连接至B设备 | |||

| 设备名称 | 接口 | 设备名称 | 接口 |

| SW-1 | 1/0/27 | SW-2 | 1/0/28 |

| SW-1 | 1/0/28 | SW-2 | 1/0/27 |

| SW-1 | 1/0/24 | AC | 1/0/1 |

| SW-2 | 1/0/24 | AC | 1/0/2 |

| SW-1 | 1/0/1 | FW-1 | E0/3 |

| SW-2 | 1/0/1 | FW-1 | E0/4 |

| FW-1 | E0/1 | SW-2模拟 Internet交换机 | 1/0/15 |

| FW-1 | E0/2 | RT-1 | G0/0 |

| FW-2 | E0/1 | SW-2模拟 Internet交换机 | E1/0/16 |

| FW-2 | E0/4 | 云服务平台 | 管理口 |

| FW-2 | E0/5 | 云服务平台 | 业务口 |

| RT-1 | S1/0 | RT-2 | S1/1 |

| RT-1 | S1/1 | RT-2 | S1/0 |

| RT-1 | G0/1 | SW-2模拟 Internet交换机 | E1/0/17 |

| RT-2 | G0/0 | SW-2模拟 Internet交换机 | E1/0/18 |

| RT-2 | G0/1 | SW-3 | E1/0/24 |

| RT-2 | G0/2 | AP | ETH |

| SW-1 | E1/0/5 | PC-1 | NIC |

| SW-3 | E1/0/10 | PC-2 | NIC |

表2:网络设备IP地址分配表

| 设备 | 设备名称 | 设备接口 | IP地址 |

| 三层交换机 | SW-Core | Loopback 1 | 10.30.255.1/32 |

| Vlan 10 SVI | |||

| Vlan 20 SVI | |||

| Vlan 30 SVI | |||

| Vlan 40 SVI | |||

| Vlan 1000 SVI | 10.30.225.1/30 | ||

| Vlan 1001 SVI | 10.30.225.5/30 | ||

| SW-2模拟Internet交换机 | Vlan 4091 SVI | 202.11.33.26/29 | |

| Vlan 4092 SVI | 113.137.56.229/30 | ||

| Vlan 4093 SVI | 221.11.67.1/30 | ||

| Vlan 4094 SVI | 221.11.67.25/29 | ||

| SW-3 | Vlan 1000 SVI | 172.30.225.1/30 | |

| Vlan 10 SVI | 172.16.10.1/24 | ||

| Vlan 20 SVI | 172.16.20.1/24 | ||

| 路由器 | RT-1 | Loopback 1 | 10.30.255.2/32 |

| Tunnle 1 | 1.1.1.1/30 | ||

| G0/0 | 10.30.225.10/30 | ||

| G0/1 | 221.11.67.2/30 | ||

| S1/0-1 | 10.100.100.1/30 | ||

| RT-2 | Loopback 1 | 10.30.255.3/32 | |

| Tunnle 1 | 1.1.1.2/30 | ||

| G0/0 | 221.11.67.26/29 | ||

| G0/1 | 172.30.225.2/30 | ||

| G0/2 | 172.16.30.5/30 Vlan 11:172.16.11.1/24 Vlan 21:172.16.21.1/24 | ||

| S1/0-1 | 10.100.100.2/30 | ||

| 防火墙 | FW-1 | Loopback 1 | 10.30.255.4/32 |

| E0/1(Untrust) | 202.11.33.25/29 | ||

| E0/2(Trust) | 10.30.225.9/30 | ||

| E0/3(Trust) | 10.30.225.2/30 | ||

| E0/4(Trust) | |||

| FW-2 | Tunnle 2 | 192.168.255.1/24 | |

| E0/1(Untrust) | 113.137.56.230/30 | ||

| E0/4(Trust) | 192.168.100.1/24 | ||

| E0/5(Trust) | Vlan 60:10.10.60.254/24 Vlan 70:10.10.70.254/24 | ||

| 无线控制器 | AC | Loopback 1 | 10.30.255.5/32 |

| Vlan 1001 SVI | 10.30.225.6/30 | ||

| 无线AP | AP | ETH0 | 172.16.30.6/30 |

| 比赛计算机 | PC-1 | NIC | 10.30.10.130/26 |

| PC-2 | NIC | 172.16.10.130/24 |

表3:云服务平台网络信息表

| 网络名称 | Vlan | 子网名称 | 子网地址 | 网关 | 地址范围 |

| Network60 | 60 | Subnet60 | 10.10.60.0/24 | 10.10.60.254 | 10.10.60.10-10.10.60.99 |

| Network70 | 70 | Subnet70 | 10.10.70.0/24 | 10.10.70.254 | 10.10.70.10-10.10.70.99 |

| Network80 | 80 | Subnet80 | 10.10.80.0/24 | none | 10.10.80.10-10.10.80.99 |

| Network90 | 90 | Subnet90 | 10.10.90.0/24 | none | 10.10.90.10-10.10.90.99 |

表4:实例规格信息表

| 实例名称 | 镜像模板 | 名称 | ID | VCPU数 | 内存(MB) | 硬盘(GB) |

| Windows-1至Windows-7 | Windows2019 | Large | 1 | 4 | 4096 | 40 |

| Linux-1至Liunx-7 | CentOS8-cli | Small | 2 | 1 | 2048 | 40 |

表5:服务器IP地址分配表

| 虚拟机名称 | 域名信息 | 服务角色 | IPv4信息 |

| Windows-1 | ws1.skills.com | 域服务 DNS服务 CA服务 | 10.10.60.11 |

| Windows-2 | ws2.bj.skills.com | 域服务 DNS服务 DFS服务 docker服务 | 10.10.60.12 |

| Windows-3 | ws3.skills.com | DFS服务 NLB服务 WEB服务 | 10.10.60.13 10.10.80.11 |

| Windows-4 | ws4.skills.com | DFS服务 NLB服务 WEB服务 | 10.10.60.14 10.10.80.12 |

| Windows-5 | ws5.skills.com | iSCSI服务 | 10.10.60.15 10.10.80.13 |

| Windows-6 | ws6.skills.com | 故障转移群集 | 10.10.60.16 10.10.80.14 10.10.90.11 |

| Windows-7 | ws7.skills.com | 故障转移群集 | 10.10.60.17 10.10.80.15 10.10.90.12 |

| Linux-1 | cs1.skills.com | DNS服务 CA服务 chrony服务 | 10.10.70.11 |

| Linux-2 | cs2.skills.com | DNS服务 mail服务 docker服务 | 10.10.70.12 |

| Linux-3 | cs3.skills.com | apache2服务 Mariadb服务 PHP服务 rsyslog服务 | 10.10.70.13 |

| Linux-4 | cs4.skills.com | Mariadb客户端 rsyslog客户端 | 10.10.70.14 |

| Linux-5 | cs5.skills.com | iSCSI服务 | 10.10.70.15 10.10.80.16 |

| Linux-6 | cs6.skills.com | keepalive集群 | 10.10.70.16 10.10.80.17 |

| Linux-7 | cs7.skills.com | keepalive集群 | 10.10.70.17 10.10.80.18 |

表6:卷信息表

| 卷名称 | 配额 | 分配实例 |

| d1至d4 | 5G | Windows-5 |

| d5至d8 | 5G | Liunx-5 |

网络搭建及安全部署项目

(500分)

【说明】

- 赛题所需的其它软件均存放在每台主机的D:\soft文件夹中;

- 无论通过SSH、telnet、Console登录防火墙进行show configuration配置收集,需要先调整CRT软件字符编号为:UTF-8,否则收集的命令行中文信息会显示乱码。CRT软件调整字符编号配置如图:

- 线缆制作(50分)

- 根据网络拓扑要求,截取适当长度和数量的双绞线,端接水晶头,制作网络线缆,根据题目要求,插入相应设备的相关端口。

- 交换配置与调试(90分)

- 公司计划使用VLSM技术为公司总部各部门划分相应IP地址段;现公司研发部97人、营销部56人、行政部16人、财务部10人;请使用10.30.10.0/24网段根据研发、营销、行政、财务每部门人数依次进行子网划分,使IP地址浪费最少,使用每个子网最后一个可用地址作为本子网的网关。

- 集团两台核心交换机通过VSF物理端口连接起来形成一台虚拟的逻辑设备SW-Core。用户对这台虚拟设备进行管理,从而来实现对虚拟设备中所有物理设备的管理。两台设备VSF逻辑域为5;其中SW-1的成员编号为1,SW-2的成员编号为2;正常情况下SW-1负责管理整个VSF。为确保两台核心交换机VSF链路冗余,在两台设备之间建立两个vsf port-group,其编号分别为1、2,每个vsf port-group各绑定一个万兆光端口。对逻辑设备SW-Core启用VSF自动合并功能。

- 在集团核心交换机SW-1和SW-2之间采用LACP MAD分裂检测功能,通过集团核心交换机与集团接入交换机互联接口设置LACP MAD功能相关配置来实现监控两台核心设备的VSF状态并同时每隔3s进行快速检测。

- 为了减少广播,需要根据题目要求规划并配置Vlan。具体要求如下:

- 配置合理,在下表中交换机互联链路上不允许不必要Vlan的数据流通过,包括不允许Vlan 1;

- 根据下述表格中心系,在相应交换机上完成Vlan配置和端口分配;

| 设备 | Vlan编号 | Vlan名称 | 端口 | 说明 |

| SW-Core | Vlan 10 | YF | 1/0/4-8 | 研发部 |

| Vlan 20 | YX | 1/0/9-13 | 营销部 | |

| Vlan 30 | XZ | 2/0/4-8 | 行政部 | |

| Vlan 40 | CW | 2/0/9-13 | 财务部 | |

| Vlan 1000 | E1/0/1、E2/0/1 | 连接FW-1 | ||

| Vlan 1001 | E1/0/24、E2/0/24 | 链接AC | ||

| AC | Vlan 11 | |||

| Vlan 21 | ||||

| Vlan 1001 | E1/0/1、E1/0/2 | 链接SW-Core | ||

| SW-3 | Vlan 10 | FB-YX | E1/0/4-8 | 营销部 |

| Vlan 10 | FB-YF | E1/0/9-13 | 研发部 | |

| Vlan 1000 | E1/0/24 | 连接RT-2 |

- SW-Core分别通过E1/0/1、E2/0/1与集团防火墙的E0/3、E0/4接口互相连接。把归属于同一设备的接口捆绑成一个逻辑接口,编号为6,SW-Core为主动端,FW-1为被动端。

- 已知SNTP Server为202.120.2.101,该服务器时间是国际标准时间,请在所有交换机上配置该功能,保证交换机的时钟和北京时间一致;

- 为方便用户日志查询管理,现需要把所有交换机的时间在每年4月第一个星期日23:00到这一年的10月最后一个星期日00:00,实行夏令时,时钟偏移量为2小时,命名为Time。

- 防止终端产生MAC地址泛洪攻击,在集团核心交换机SW-Core的所有业务端口设置开启端口安全功能,配置端口允许的最大安全MAC数量为20,发生违规阻止后续违规流量通过,关闭端口。

- SW-2既作为集团核心交换机,同时又使用相关技术将SW-2模拟为Internet交换机,实现集团与分公司之间Internet路由表与集团内部业务路由表隔离,Internet路由表位于VPN实例名称Internet内。

- 路由配置与调试(100分)

- 尽可能加大集团路由器与分公司路由器之间虚拟专线链路带宽,配置Mutlilink PPP捆绑,编号为10。路由器之间采用Chap认证,集团路由器帐号名为JTrouter,密码为2022dcn。分公司路由器帐号名为FBrouter,密码为2022dcn。

- 规划集团内,集团核心交换机、集团路由器、集团出口防火墙、集团无线集中控制器之间使用OSPF协议组网来实现集团业务互联互通,OSPF进程号为:10,具体要求如下:

- 集团核心交换机与集团出口防火墙之间属于骨干区域、集团核心交换机与集团无线集中控制器之间属于普通区域,区域号为10,集团核心交换机与集团路由器之间属于普通区域,区域号为20,采用各自设备Loopback地址作为Router-id。

- 集团核心交换机、集团出口防火墙、集团路由器、集团无线集中控制器分别发布自己的环回地址方便日常管理。

- 为了降低不可信路由器对骨干区域造成的风险,针对骨干区域启用区域MD5验证,验证密钥为:qywdj@dcn,根据实际情况自行调整接口的网络类型尽量加快邻居关系收敛。

- 要求集团内的研发、营销、行政、财务等部门的网络内不发送协议报文。

- 同时还规划集团与分公司之间使用BGP协议,进程号分别为:集团是62021,分公司是62022,具体要求如下:

- 集团路由器与分公司路由器之间通过与Internet的接口互联地址建立GRE隧道,集团路由器与分公司路由器之间分别通过GRE隧道地址和专线互联地址建立邻居关系,将分公司无线业务宣告到BGP中。

- 分公司路由器与分公司接入交换机之间通过静态路由协议互联,通过相关技术实现集团只能学习到分公司营销、财务、技术业务和无线AP管理业务。

- 广域网配置(90分)

- 在集团防火墙上配置网络地址转换,使集团内所有业务通过集团防火墙访问Internet。访问公网采用轮询的方式,地址池为:202.11.33.27-29,实现同一源IP会话被映射到同一个公网地址。在分公司路由器上配置网络地址转换,使分公司所有业务通过分公司路由器访问Internet。访问公网采用轮询的方式,地址池为:221.11.67.27-29。运营商托管机房的应用服务都通过转换成为托管机房防火墙外网口地址进行访问Internet。

- 为保证只允许集团营销业务与分公司营销业务、技术业务访问托管业务应用的安全性,通过集团防火墙与运营商托管机房防火墙的Internet互联地址建立IPSEC隧道,使用IKE协商自行设置IPSec安全联盟、交换IPSec密钥,通过策略实现只允许访问托管在运营商机房的10.10.60.12业务应用和本业务应用的网关地址。

- 为了方便维护人员在外远程维护管理托管在外的业务系统,同运营商协商后,在托管机房防火墙上配置SSL VPN,并且通过策略只开放云服务平台的web管理服务和托管下所有业务应用系统远程连接端口指定端口,指定端口如下:Windows的远程桌面和CentOs的SSH服务。认证账号为:ywgl,密码:ywgl123。VPN拨入用户的地址范围:192.168.255.0/24,最小的可用IP作为网关。

- 无线配置(80分)

- 为方便集团无线AP统一集中管理,把集团无线集中控制器放置在集团总部。集团无线集中控制器与集团核心交换机之间通过E1/0/1、E2/0/1与AC的E1/0/1、E1/0/2,把归属于同一设备的接口捆绑成一个逻辑接口,编号为7,SW-Core为主动端,AC为被动端,负载均衡模式采用源IP地址和目的IP地址进行负载分担。

- 集团无线集中控制器使用Loopback接口地址作为AC管理地址,集团内所有AP都通过手工注册方式实现AP上线被管理,AP的管理地址为172.16.30.6。

- 在分公司路由器上开启DCHP服务,实现分公司无线业务终端可以通过DHCP自动获取IP地址。分公司无线业务分别为:分公司财务Vlan 11与分公司技术Vlan 21,Vlan网关都在分公司路由器上。2个用户网段对应的DHCP地址池名字分别为FB-11、FB-21,租期为4小时,DNS地址均8.8.8.8。

- 配置2个SSID,分别为“DCN-2.4”和“DCN-5.0”。“DCN-2.4”对应业务Vlan 11,使用network 11, 用户接入无线网络时需要采用基于WPA-personal加密方式,其口令为“DCN123456”;“DCN-5.0”对应业务Vlan 21,使用network 21,不需要认证但是需要隐藏SSID。要求无线AP通过相关配置来实现,“DCN-5.0”的SSID只使用倒数第一个可用VAP发送5.0G信号。

- 通过配置防止多AP和AC相连时过多的安全认证连接而消耗CPU资源,检测到AP与AC在10分钟内建立连接5次就不在允许继续连接,两小时后恢复正常。

- 配置所有Radio接口:AP在收到错误帧时,将不再发送ACK帧;打开AP组播广播突发限制功能;开启Radio的自动信道调整,每天上午10:00触发信道调整功能。

- 安全策略配置(60分)

- 集团防火墙与托管机房防火墙根据题目要求配置相应的安全域。

- 集团防火墙的出口带宽为800Mbps,为更加合理使用出口资源,要求出口口带宽在小于480Mbps时,集团内营销、研发、行政、财务4个业务网段每IP上下行最大5Mbps带宽。在出口带宽大于720Mbps时,办事处业务网段每IP上下行最大2Mbps带宽,同时要求在流量变化期间带宽增长速率为2倍,在任何时候都要确保网页访问服务占每IP带宽的40%。

- 为防止集团内部收到垃圾邮件,请在防火墙上配置邮箱过滤,过滤含有“商业中心”字样的邮件。

- 为保证集团Internet出口线路,在集团防火墙上使用相关技术,通过ping监控外网网关地址,每隔5S发送探测报文,连续10次收不到监测报文,就认为线路故障,直接关闭外网接口。

- 广域网业务选路(30分)

- 考虑到从集团到分公司共有二条链路,且其带宽不一样,集团营销业务网段与分公司财务网段互访只允许在集团路由器与分公司路由器之间S口专线转发;集团营销业务网段与分公司营销、技术业务网段互访只允许在集团路由器与分公司路由器以太网专线间转发,同时以太网专线链路还作为集团营销业务网段与分公司财务业务网段互访备用链路。根据以上需求在相关路由器上进行合理的业务选路配置。具体要求如下:

- 使用IP前缀列表匹配上述业务数据流;

- 使用LP属性进行业务选路,只允许使用route-map来改变LP属性、实现路由控制,LP属性可配置的参数数值为:200

服务器配置及应用项目

(480分)

【说明】

- 所有windows主机实例在创建之后都直接可以通过远程桌面连接操作,linux可以通过CRT软件连接进行操作,所有linux主机都默认开启了ssh功能,Linux系统软件镜像位于”/opt”目录下;

- 要求在云服务平台中保留竞赛生成的所有虚拟主机;

- 虚拟主机的IP地址、主机名称必须与“表5:服务器IP地址分配表”的要求一致,且必须手动设置为该虚拟机自动获取的IP地址(提示:先新建固定IP地址的端口,为了输出结果文档时测试的需要,一定要关闭端口安全,然后创建实例时,不指定网络,而指定端口);

- 云平台访问网址http://192.168.100.100/dashboard,登录管理员用户名为admin,密码为dcncloud。

- 镜像win2019-gui中用户Administrator的密码默认为Qwer1234,镜像centos8-cli中用户root的密码为dcncloud;

- 赛题所需的其它软件均存放在每台主机的D:\soft文件夹中;

- 修改Windows虚拟机管理员Administrator的密码为Password1234#,Windows题目中所有未指明的密码均为管理员Administrator的密码。修改Linux虚拟机管理员root的密码为Password1234#,Linux题目中所有未指明的密码均为管理员root的密码;

- 所有服务器要求虚拟机系统重新启动后,均能正常启动和使用,否则会扣除该服务功能一定分数。

云服务平台安装与运用

- 完成云服务平台基础设置

- 按照“表3:云服务平台网络信息表”要求创建一个外部网络。

- 按照“表6:卷信息表”要求新建卷,并连接到实例。

注意事项:

- 必须通过“项目”栏中的“计算”子栏中的“卷”功能来创建云硬盘;不能使用 “管理员”,“系统”栏下的“卷”功能,该功能使用不当会造成云硬盘创建失败,界面卡死。

- 在综合实训平台中可以创建多个云硬盘,所有云硬盘容量的总大小不能超过100G,否则将创建失败。一个实例可以同时连接多个云硬盘,但一个云硬盘同时只能给一个实例作为扩展硬盘使用。

- 在分离卷之前一定要保证使用该卷的 linux 主机中,已经不存在该卷的任何挂载点。如果使用该卷的主机是 windows 实例,必须保证该卷在主机的“磁盘管理”项目中处于脱机状态,否则会造成分离失败,或是一直显示“分离中”状态。

- 创建虚拟主机

- 按照“表4:实例规格信息表”要求新建实例类型(删除云平台中已有实例类型)。

- 按照“表5:服务器IP地址分配表”要求新建实例,实例IP地址必须与表中的一致。

Windows服务配置

(240分)

- 域控制器(40分)

- 将Windows-1升级为skills.com主域控制器,安装DNS,负责该域的正反向域名解析,要求整个域中的主机都能正反向解析。

- 将Windows-2升级为bj.skills.com子域控制器,安装DNS,负责该域的正反向域名解析。

- 把其余的Windows主机加入到skills.com域中。

- 在Windows-1上安装证书服务器,证书颁发机构有效期为20年,颁发证书有效期10年,证书信息:公用名=skills.com,国家=CN,省=Beijing,城市=Beijing,组织=Skills,组织单位=System。Windows主机使用同一张证书,chrome浏览器访问https网站时,不出现证书警告提示信息。

- 在Windows-1上新建名称为sys和manager的组织单元,每个组织单元内新建与组织单元同名的全局安全组;每个组内新建2个用户:sys1,sys2,manager1,manager2;所有用户不能修改口令,密码永不过期,每天02:00-06:00不可以登录,manager1拥有域管理员权限。

- 组策略(20分)

- 部署软件chrome.msi,让域中主机自动安装chrome。

- 拒绝sys组从网络访问域控制器,允许manager组本地登录域控制器。

- 登录时不显示用户名,不显示上次登录,无须按Ctrl+Alt+Del。

- 审核登录事件,同时审核成功和失败。

- 禁用“关闭事件跟踪程序”。

- IPSec(20分)

- Windows-3和Windows-4之间通信采用IPSec安全连接,采用计算机证书验证。

- DFS服务(10分)

- 在Windows-2的C分区划分2GB的空间,创建NTFS分区,驱动器号为D。

- 配置Windows-2为DFS服务器,命名空间为DFSROOT,文件夹为Pictures;实现Windows-3的D:\Pics和Windows-4的D:\Images同步。

- FTP服务(10分)

- 把windows-3配置为FTP服务器,FTP站点名称为ftp,站点绑定本机IP地址,站点根目录为C:\inetpub\ftproot。

- 站点通过Active Directory隔离用户,使用manager1和manager2测试。

- 设置FTP最大客户端连接数为100。设置无任何操作的超时时间为5分钟,设置数据连接的超时时间为1分钟。

- NLB服务(40分)

- 配置Windows-3和Windows-4为NLB服务器,10.10.60.0网络为负载均衡网络,10.10.80.0网络为心跳网络。

- Windows-3群集优先级为3,Windows-4群集优先级为5,群集IPv4地址为10.10.60.60/24,群集名称为www1.skills.com,采用多播方式。

- 配置Windows-3为web服务器,站点名称为www1.skills.com,网站的最大连接数为10000,网站连接超时为60s,网站的带宽为100Mbps。

- 共享网页文件、共享网站配置文件和网站日志文件分别存储到Windows-2的D:\FilesWeb\Contents、D:\FilesWeb\Configs和D:\FilesWeb\Logs,连接用户为域管理员。网站主页index.html内容为"HelloNLB",index.html文件编码为ANSI。

- 使用W3C记录日志,每天创建一个新的日志文件,日志只允许记录日期、时间、客户端IP地址、用户名、服务器IP地址、服务器端口号。

- 网站仅绑定https,IP地址为群集地址,仅允许使用域名加密访问。

- 故障转移群集(70分)

- 在Windows-5上添加4块硬盘,每块硬盘大小为5G,初始化为GPT磁盘,配置为Raid0,驱动器号为D盘。

- 在Windows-5上安装iSCSI目标服务器,并新建iSCSI虚拟磁盘,存储位置为D:\;虚拟磁盘名称分别为Quorum和Files,大小分别为512MB和5GB,目标名称为win,访问服务器为Windows-6和Windows-7,实行CHAP双向认证,Target认证用户名和密码分别为IncomingUser和IncomingPass,Initiator认证用户名和密码分别为OutgoingUser和OutgoingPass。

- 在Windows-6和Windows-7上安装多路径I/O,10.10.60.0和10.10.80.0网络为MPIO网络,连接Windows-5的虚拟磁盘Quorum和Files,创建卷,驱动器号分别为M和N。

- 配置Windows-6和Windows-7为故障转移群集;10.10.90.0网络为心跳网络。

- 在Windows-6上创建名称为WinCluster的群集,其IP地址为10.10.60.70.

- 在Windows-7上配置文件服务器角色,名称为WinClusterFiles,其IP地址为10.10.60.80。为WinClusterFiles添加共享文件夹,共享协议采用“SMB”,共享名称为WinClusterShare,存储位置为N:\,NTFS权限为仅域管理员和本地管理员组具有完全控制权限,域其他用户具有修改权限;共享权限为仅域管理员具有完全控制权限,域其他用户具有更改权限。

- 虚拟化(30)

- 在windows-2安装docker,导入NanoServer镜像。软件包和镜像存放在物理机D:\soft\DockerWindows。

- 创建名称为web的容器,映射Windows-2的8080端口到容器的80端口,容器启动后运行cmd命令,保持容器处于运行状态。

Liunx服务配置

(240分)

- DNS服务(45分)

- 设置所有Linux服务器的时区设为“上海”,本地时间调整为实际时间。

- 启动所有Linux服务器的防火墙,并添加相应端口(不允许添加服务)放行相关服务。

- 利用chrony配置Linux-1为其他Linux主机提供时间同步服务。

- 利用bind9软件,配置Linux-1为主DNS服务器,采用rndc技术提供不间断的DNS服务;配置Linux-2为备用DNS服务器,为所有Linux主机提供冗余DNS正反向解析服务。

- 所有Linux主机root用户使用完全合格域名免密码ssh登录到其他Linux主机。

- 配置Linux-1为CA服务器,为所有Linux主机颁发证书,不允许修改/etc/pki/tls/openssl.conf。CA证书有效期20年,CA颁发证书有效期均为10年,证书信息:国家=“CN”,省=“Beijing”,城市=“Beijing”,组织=“skills”,组织单位=“system”。chrome浏览器访问https网站时,不出现证书警告提示信息。

- mail服务(15分)

- 配置Linux-2为mail服务器,安装postfix和dovecot。

- 仅支持smtps和pop3s连接,证书路径为/etc/ssl/mail.crt,私钥路径为/etc/ssl/mail.key。

- 创建用户mail1和mail2,向all@skills.com发送的邮件,每个用户都会收到。

- root用户使用mail工具向all@skills.com发送一封邮件,邮件主题为“Hello”,内容为“Welcome”。

- apache2服务(20分)

- 配置Linux-2为httpd服务器,安装apache2,http访问时自动跳转到https安全连接。

- 采用LDAP认证用户,只有认证的账户user1和user2才能访问网站。

- 使用skills.com或any.skills.com(any代表任意网址前缀)访问时,自动跳转到www.skills.com。

- 关闭不安全的服务器信息,在任何页面不会出现系统和WEB服务器版本信息。

- 客户端访问时,必须有SSL证书。

- rsyslog服务(15分)

- 配置Linux-3为远程日志服务器,为Linux-4提供日志服务。

- Mariadb服务(30分)

- 配置Linux-3为Mariadb服务器,安装Mariadb-server,创建数据库用户jack,在任意机器上对所有数据库有完全权限;允许root远程登陆。

- 配置Linux-4为Mariadb客户端,创建数据库userdb;在库中创建表userinfo,在表中插入2条记录,分别为(1,user1,1995-7-1,男),(2,user2,1995-9-1,女),口令与用户名相同,password字段用password函数加密,表结构如下:

- 修改表userinfo的结构,在name字段后添加新字段height(数据类型为float),更新user1和user2的height字段内容为1.61和1.62。

- 把物理机d:\soft\mysql.txt中的内容导入到userinfo表中,password字段用password函数加密。

- 将表userinfo中的记录导出,并存放到/var/databak/mysql.sql文件中。

| 字段名 | 数据类型 | 主键 | 自增 |

| id | int | 是 | 是 |

| name | varchar(10) | 否 | 否 |

| birthday | datetime | 否 | 否 |

| sex | char(5) | 否 | 否 |

| password | char(200) | 否 | 否 |

- PHP服务(15分)

- 在Linux-3上安装php,搭建PHP网站。

- keepalive服务(70分)

- 为Linux-5添加4块硬盘,每块硬盘大小为5G,创建lvm卷,卷组名称为vg1,逻辑卷名称为lv1,容量为全部空间,格式化为ext4格式。使用/dev/vg1/lv1配置为iSCSI目标服务器,为Linux-6和Linux-7提供iSCSI服务。iSCSI目标端的wwn为iqn.2021-05.com.skills:server,iSCSI发起端的wwn为iqn.2021-05.com.skills:client.

- 配置Linux-6和Linux7为iSCSI客户端。

- 配置Linux-6和Linux-7为集群服务器,安装keepalive,Linux-6为主服务器,Linux-7为备份服务器,虚拟IP地址为10.10.70.90。提供apache服务,域名为www2.skills.com,,网站主页index.html内容为“HelloLinuxCluster”。

- 虚拟化(30分)

- 在Linux-2上安装docker-ce,导入centos镜像。软件包和镜像存放在物理机D:\soft\DockerLinux。

- 创建名称为skills的容器,映射Linux-2的80端口到容器的80端口,在容器内安装apache2,默认网页内容为“HelloContainer”。

职业规范与素养

(20分)

- 整理赛位,工具、设备归位,保持赛后整洁有序;

- 无因选手原因导致设备损坏;

- 恢复调试现场,保证网络和系统安全运行。