- 1【MSP432电机驱动学习—上篇】TB6612带稳压电机驱动模块、MG310电机、霍尔编码器

- 2如何刷Leetcode?【从400到700到900的全网总结篇】_带你刷leetcode

- 3多示例学习相关知识_多彁的知识,弽集多彁的实例,反复分析体会多彁的彃用

- 4mysql保存数据提示:Out of range value for column错误_mysql执行sql 提示 out of range

- 5php curl 连接超时,phpcurl超时设置详解

- 6基于linux的网络编程_linux 网络编程

- 7前端项目使用docker编译发版和gitlab-cicd发版方式

- 8什么是SLA服务可用性

- 9火焰识别python_基于Python的火焰识别程序

- 10构建Web UI自动化测试平台

关于钓鱼攻击和防范这些事_封禁c2地址

赞

踩

本文将从攻击、检测处置和防范三个维度,分别介绍钓鱼攻击方式、钓鱼邮件安全事件运营及防范措施。

1、钓鱼攻击矩阵

1.1 钓鱼攻击概述

利用社会工程学进行攻击,是实战攻击中出现率非常高的手法之一。

使用钓鱼的方式突破边界,也是实战攻击中出现频率非常高的手法。

将社工和钓鱼结合起来用,是实战中最为常见、高效、经典的攻击姿势。从目标来看,社工钓鱼主要可以分为:

- 信息获取类:目的在于收集目标相关的账号密码、VPN地址等敏感信息,如:

- 1)通过联系客服,沟通目标及相关系统的试用,获取试用账号密码,登录系统后进行渗透测试;

- 2)通过信息收集,获取目标相关的即时通讯方式,混入QQ群、微信群获取试用系统地址相关信息、公司VPN等。

- 样本投递类:制作能绕AV的样本,通过沟通、邮件等方式投递给目标相关的员工,如:

- 1)针对hr通过微信发送绑有后门的简历;

- 2)联系销售发送绑有后门的客户需求资料;

- 3)通过伪造目标企业内部的邮箱发送钓鱼邮件。

1.2 钓鱼攻击要点

在开展钓鱼攻击前,需要针对目标公司、人员职务、企业邮箱及使用的终端杀软等进行尽可能多的信息收集,知己知彼方能提升中招率。其中有几个关键要素,需要精心准备:

- 钓鱼攻击方式:至少可以是邮件钓鱼、网页钓鱼、WiFi钓鱼,也可以结合三者同时进行。笔者经历过比较厉害的一次是攻击队对某个开发人员进行钓鱼,先发带有恶意附件的钓鱼邮件让其通过CS上线,并在终端上翻看IM进行手机号等敏感信息收集,随后由于意外掉线。攻击队模拟公司安全人员,拨打其电话并告知已经被黑客控制,重新构造一封清除木马的木马工具给其使用,导致再次被远程控制。

- 钓鱼目标群体:常见的包括HR、客户、销售、开发,广撒网的话就是针对全体员工。但后者对于有防护措施的公司而言,很难攻击成功,因为有全员邮件需要流程审批、邮件网关在技术上实现自动拦截等原因。

- 钓鱼攻击原则:利用时事,吸引关注点;投其所好,抓住好奇感;史上最难,利用信任感。一切都是基于人性来攻击,成功率最高。

- 优质样本及工具:样本落地不被杀软查杀,这是第一步,也是最基础的。做得比较好的公司还会有异常进程、异常行为等检测规则。攻击队可以打时间战,比如在非工作时间段动手、提升拿到据点后收集敏感信息自动化等方式。

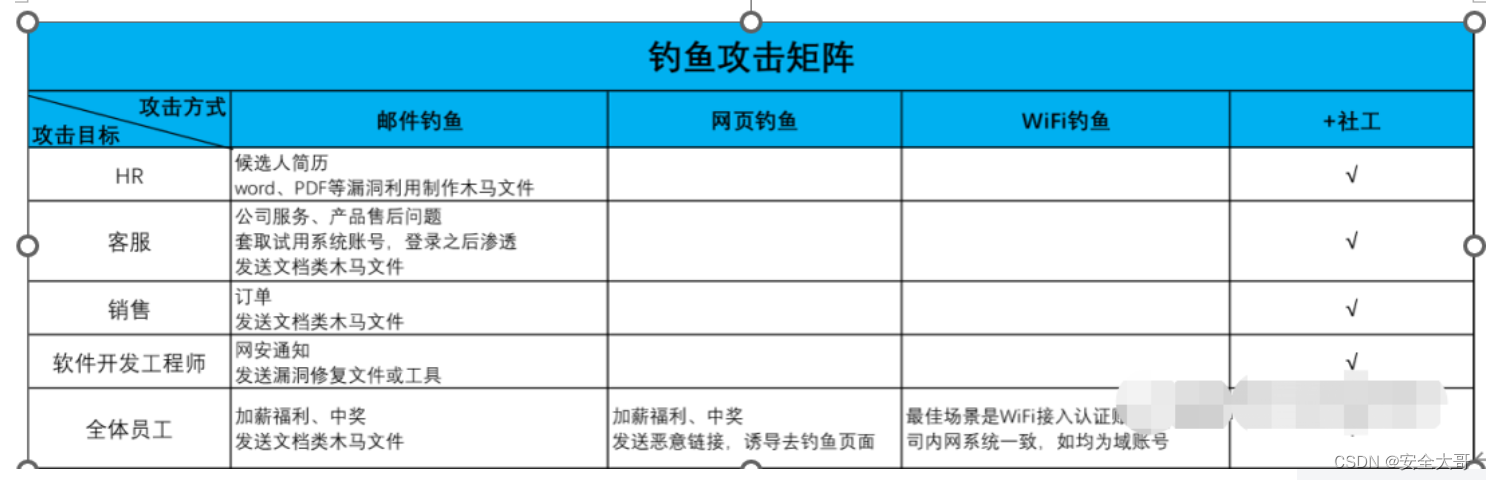

1.3 钓鱼攻击矩阵

以攻击方式为列,攻击目标为行,再填上话术和技术实现方式,由此可以编织出针对性极强的攻击矩阵,大致如下所示:

2、安全运营SOP

邮件钓鱼是钓鱼攻击最为常见的方式,但其应用又会掺杂社工、网页钓鱼等招数,已跃然成为攻击成功率最高的方式之一。其表现形式多种多样,如携带恶意附件、内容中含有恶意链接、话术型邮件等,对于防护和检测的难度都比较大。当收到邮件告警时,不同类型的方式处置稍微有点差异,不过大致可分为以下步骤:

钓鱼邮件确认->恶意样本检测->恶意地址封禁->确定影响范围->发起内部通告→人工清理后门。

2.1 钓鱼邮件确认

根据告警信息人工判断是否为钓鱼邮件及其类型,在处理时有可能是垃圾邮件,也有可能是正常的业务来往的邮件,对于后者判断可能比较难以判断真实性,故需要与收件人确认。常见钓鱼邮件类型有:

- 附件钓鱼邮件:邮件携带附件,附件一般以可执行的恶意文件、利用word宏病毒以及其他已知漏洞为主,通过描述引导用户点击运行;

- 链接钓鱼邮件:邮件内容中包含链接,诱导用户访问链接,可能会下载文件(如上),也可能是克隆的钓鱼页面,套取账号密码等敏感信息;

- 话术钓鱼邮件:通过邮件内容引导用户到第三方平台或IM聊天群上,统一由专门人员通过聊天等方式进行钓鱼,直接传恶意文件或套取敏感信息均可能发生;

- 其他钓鱼邮件:指以上三类之外的或以上三类的综合使用,具体的处置方式随着攻击方式而变化,不过万变不离其宗。

2.2 恶意样本检测

针对样本投递类的攻击,钓鱼邮件可能是直接投递恶意样本,也可能间接投递(如在邮件内容中加入样本下载链接,通过话术加入IM群后引导在本机执行样本等)。按照钓鱼邮件类别分别做以下处置:

- 所有钓鱼邮件:获取发件邮箱、发件人IP、邮件内容中的IP或域名等,上传威胁情报平台判断是否已被标记为恶意,得到攻击地址;

- 附件钓鱼邮件:提取邮件附件,上传沙箱进行检测,分析出C2地址;

- 链接钓鱼邮件:访问邮件内容中包含的链接,下载获取样本上传沙箱进行检测,分析出C2地址。若是信息收集类攻击,则仅需按照第一种操作即可。

2.3 恶意地址封禁

在邮件安全网关上拉黑发件邮箱;在公网防火墙上对已经分析出的恶意地址进行全面封禁(全面指防火墙是否同一进行策略管理),需要注意不能随意对发件人IP、邮件内容中的IP进行封禁,除非已经被威胁情报标记或判断其为恶意地址,否则可能造成误伤;在HIDS和EDR上,将恶意样本的MD5加入黑名单。

2.4 确定影响范围

确定内部受影响范围的方式大致可分为3种,一是直接在邮件安全网关上根据发件邮箱确定收件人范围;二是在公网FW、NTA设备上查询钓鱼邮件内容中含有的IP或域名、C2地址,根据访问情况来确定范围;三是在HIDS和EDR上查询是否存在恶意文件(md5),根据样本落地情况来确定范围。

2.5 推送内部通告

若钓鱼邮件是大范围投递,则需发送全员邮件或公众号进行防钓鱼提醒、用户已进行操作报备(如已点击恶意样本);若仅投递少数人,则单点联系收件人并询问个人接收到后的操作情况。

2.6 人工清理后门

通知收到钓鱼邮件的人员,进行样本清除;在NTA设备上分析访问过C2的用户,并联系其进行域账号冻结、终端下线、样本清除、持久化排查等应急响应动作。

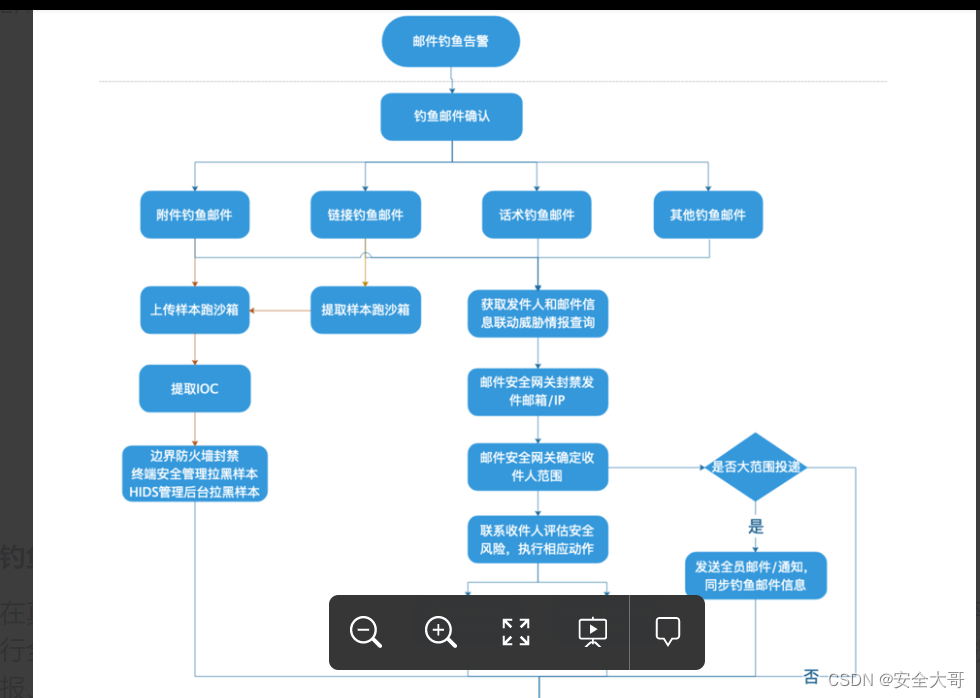

2.7 附SOP流程图

2.1 – 2.6的处置流程,如下图所示:

钓鱼邮件防范

在真实复杂的业务场景中,安全检测体系及安全设备大概率会出现漏报的情况。故在平时加强并持续进行全员安全意识宣贯、培训,打通内部员工与安全运营的互动通道,在条件允许的情况下对提供安全情报、反馈钓鱼邮件的员工进行物质奖励,会对漏报情况起到补充作用。

3、 安全意识培训

在对员工进行安全意识教育时,生动的案例和必要的甄别方法能起到较好效果。常见的识别方法包括:

- 确认收件人名称和收件人邮箱地址一致:如果是公司邮件,发件人一定会使用工作邮箱,如果发现对方使用的是个人邮箱账号或邮箱账号拼写很奇怪,则需要提高警惕;

- 看邮件标题:“系统管理员”、“通知”、“异常”、“紧急”、“账号锁定”、“中奖”、“积分”、“>”等,这类标题的邮件需要谨慎打开;

- 看正文目的:当心对方索要登录密码,一般正规的发件人发送的邮箱不会索要账密信息;对于公司和个人的信息和权限,做到未确认不提供;

- 看正文内容:若邮件内含有链接,须谨慎点击。若链接要求输入用户名和密码、下载文件,不要直接输入、不要直接下载或下载后直接运行。

3.2 钓鱼邮件演练

在安全意识培训及考试之后,再次发送钓鱼邮件验证培训效果,亦可以常态化进行邮件钓鱼执法,中招人员参加安全意识培训。

在实施邮件钓鱼前,有两点事项需要注意:

提前向领导报备:包括话术、目标人群、时间等,邮件发送领导进行报备。涉及到针对某部门的定向钓鱼时,还应知会其部门负责人,避免事后产生不必要的麻烦。

提前准备好环境:指自建SMTP邮件服务器(国内大厂云服务器默认禁用了25端口)、钓鱼域名(同形异构的字母)、伪造钓鱼网站、编写钓鱼话术、制作并测试后门文件等。不仅是要考虑绕过终端防病毒软件,还有bypass邮件安全网关的检测机制。