- 1Linux 复制命令cp

- 2ChatGPT的申请之路(2)_chatgpt continue with apple

- 32019年第十届C/C++ A组蓝桥杯省赛真题_2019蓝桥杯

- 4区块链基础知识(下):共识机制 附带图解、超详细教学 看不懂你打死我

- 5react开发者必备vscode插件【2024最新】_vscode react 插件

- 6计算机网络:传输控制协议(Transmission Control Protocol-TCP协议

- 740个flutter入门实例详解(一)_flutter 示例

- 8[附源码]java毕业设计酒店疫情防控系统_基于java的抗疫酒店管理系统毕业设计

- 9shell—for循环_shell for循环

- 10vm虚拟机vnc服务器 修改端口,如何在 vmware esxi 中开放 VNC功能及端口实现远程管理 完整篇(示例代码)...

常见的网络安全设备及功能汇总

赞

踩

态势感知与安全运营平台

态势感知与安全运营平台以大数据平台为基础,通过收集多元、 异构的海量日志,利用关联分析、机器学习、威胁情报等技术,帮助 企业持续监测网络安全态势,实现从被动防御向积极防御的进阶,为 安全管理者提供风险评估和应急响应的决策支撑,为安全运营人员提 供威胁发现、调查分析及响应处置的安全运营工具。

设备应具有的核心功能

1)海量数据采集与存储:支持国内外常见设备的自动解析、过 滤、富化、内容转译、归一化,支持通过Syslog、DB、SNMP、 Netflow、API、镜像流量、文件等进行采集。

2)威胁情报:与高质量的威胁情报进行关联,并将其应用于关联 分析、日志匹配等场景。

3)机器学习:通过机器学习算法来提升对未知恶意软件的检测能

力。

4)威胁建模:提供多元异构数据关联分析、灵活威胁建模、丰富 的告警上下文信息展示及分布式横向扩展能力。

5)全流量检测:通过全流量检测技术,可还原数十种网络协议, 对失陷主机、网络入侵、网络病毒、异常流量、DDoS攻击等进行精准 检测。

6)态势感知:提供全网脆弱性态势、资产态势、威胁预警态势、 攻击者态势、综合安全态势、安全运营态势、外部威胁态势、内网威 胁态势、资产风险态势、业务资产外连态势、攻防演练态势等的感知 界面,分别从不同的安全运营角度对网络安全态势进行呈现。

7)威胁预警:当出现重大网络安全事件时,通过下发威胁预警 包,第一时间掌握是否遭受攻击,失陷的设备有哪些,业务是否受到

影响,网络攻击走向如何,如何进行应急处置。

8)资产风险管理:结合资产价值、脆弱性信息、威胁信息对全网 资产进行风险评估,量化风险指标,帮助企业更好地了解和应对安全 风险。

9)异常行为分析:内置企业经常遇到的安全场景分析模型,如内 网安全、安全账号安全、异地登录安全等常见场景,辅助安全运营/分 析人员进行综合判断,提高处置效率。

10)攻击回溯:可实现在海量数据中对重点攻击、重点事件进行回溯。

11)调查取证:通过内置的调查分析工具,将安全人员能力与数 据充分整合,从而更高效、更全面地完成事件分析和判定,并将事件 过程和证据集中固化。

12)攻击链分析:根据典型的攻击模型,对不同告警自动判断其 所对应的攻击阶段,使纷繁零散的告警以攻击链的形式实现串联和还 原,帮助参演单位理解完整的事件发生过程以及每个威胁所处的攻击 阶段,解决攻击分析难和攻击过程不可视的问题。

13)攻防演练:可提供多个阶段的攻防演练模拟,如演练前进行 自查整改、模拟演示,在演练过程中进行防御处置,在演练后进行总 结汇报等。

14)响应处置:将安全事件、动作和处置指令通过配置策略的方 式有机结合起来,将不同级别、程度和危害等级的告警与短信网关、 邮件网关等通知手段灵活配置起来,实现人人、机人的通知交互。

产品在实战中的应用

1)流量全面。态势感知与安全运营平台的告警是否全面取决于所 搜集的流量是否全面,除了南北向的流量,也要搜集东西向的横向流 量,态势感知与安全运营平台的范围尽量覆盖全网络。

2)规则优化。在日常运营及实战前,需要对态势感知与安全运营 平台的告警规则等进行优化,将网络扫描、业务正常访问等触发的告 警进行调整和优化,减少误报的告警,专注于真实的告警。

3)加密流量处理。由于业务需要,不少系统采用加密的方式保护 数据的安全,这给态势感知系统也带来不小的挑战,为防止因数据加 密导致监测不全面的问题,建议在负载均衡等设备上对加密流量进行 解密,再将解密后的流量到态势感知系统的传感器,及时发现加密流 量中的威胁。

4)威胁情报库和规则库及时升级。应及时更新威胁情报库和规则 库,以便更快地识别出流量中隐藏的风险,进而及时进行分析处置。

态势感知与安全运营平台采用旁路部署的模式,利用镜像的方式 将流量镜像给探针,务必将需要监测区域的流量汇聚到探针。

蜜罐系统

蜜罐技术本质上是一种对攻击方进行欺骗的技术。通过布置一些 作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击, 防守方可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与 方法,推测其攻击意图和动机,清晰地了解自己所面对的安全威胁, 从而通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐系统好比是情报搜集系统。蜜罐好像是故意让人攻击的目 标,引诱黑客前来攻击。攻击者入侵后,你就可以知道他是如何得逞 的,随时了解针对服务器发动的最新攻击和服务器的漏洞。还可以通 过窃听攻击者之间的联系,搜集攻击者所用的种种工具,掌握他们的 社交网络。

设备应具备的核心功能

1)主动诱捕:通过实时流量牵引,将指向诱饵的流量牵引到集中 式诱饵资源。

2)多设备仿真:结合云端大数据收集的数百种协议的设备指纹 (banner)库,可模仿几千种网络设备或服务。针对攻击者的一些自 动化的工具探测(如Nmap的端口扫描),可以进行较好的欺骗。

3)资产高仿:一是采用多种手段尽可能与真实资产接近,二是基 于流量数据、资产数据尽可能使仿真的资产与真实资产接近。

4)溯源取证:基于攻击特点将流量分发到对应的蜜罐,并采用主 动跟踪机制对攻击链溯源。通过情报跟踪和攻击者信息汇总跟踪机 制,形成完整的攻击画像图谱。

5)主动反制:对于步入欺骗诱捕平台的攻击者,对其进行一定程 度的反制,包括但不限于通过JSONP来反制、文件下载欺骗反制、 MySQL反制、RDP反制等。攻击反制获取的信息,包括但不限于攻击者 的浏览器隐私数据、主机账号、主机IP及端口开放情况、个人应用账 号及身份ID等。

产品在实战中的应用

1)高仿资产的自动生成。仿真环境或者诱饵的仿真性直接影响蜜 罐系统的成效。在蜜罐部署期需要对业务系统进行调研,根据业务系 统重要性、仿真的工作量、必要性等维度挑选出需要仿真的系统,然 后投入人力对需要仿真的系统进行定制。可以对业务系统进行自动爬 取,并且系统还可以利用流量数据自动化构建服务。

2)协同防御。攻击诱捕系统是企业纵深防御、协同防御中极其重 要的环节,传统蜜罐非常依赖于罐内行为的审计能力,容易游离在企 业的防御体系之外,如果长时间没有明显的诱捕效果,极有可能在企 业的安全体系中被边缘化。攻击诱捕系统可以与未知威胁感知系统的

流量传感器和分析平台进行联动,实现整体的协同,提升蜜罐诱捕的 效果。

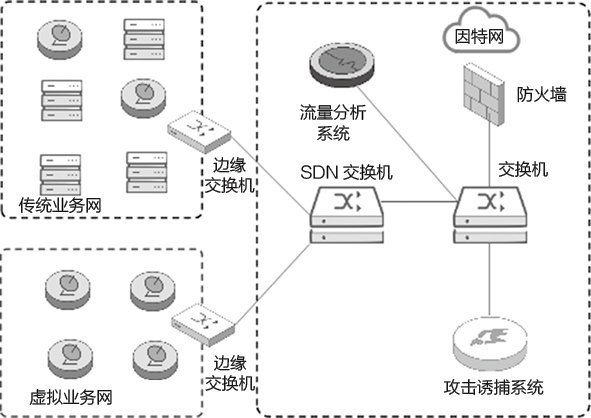

蜜罐系统基于SDN技术的网络编排和流量分析系统实时威胁检测能 力,将链路中指定威胁流量牵引至目标蜜罐及蜜网。流量牵引工作在 网络层,不破坏攻击IP与受害IP间的联网结构(见图9-2)。

图9-2 蜜罐系统在实战中的部署位置

攻击IP在扫描或渗透真实受害IP过程中,系统检测到威胁行为 后,会触发SDN联动,实时牵引后续威胁流量至指定蜜罐及蜜网。网络 牵引过程攻击者难以察觉,有效地解决了直接暴露蜜罐给攻击者而导 致的欺骗能力不足的问题。

参考资料

GB/T 28449-2018 信息安全技术 网络安全等级保护测评过程指南

GB/T 36627-2018 信息安全技术 网络安全等级保护测试评估技术指南