热门标签

热门文章

- 1windows arp缓存的自动更新时机(mac地址缓存、清理mac缓存、自动删除arp缓存条目、清理arp条目)arp -a、arp -d、arp -d *、ARP 项删除失败: 请求的操作需要提升_电脑为什么要更新arp缓存

- 2DDR读写流程与参数_ddr 读写过程

- 3【Java日常运维】部署Java应用前端服务,并配置https证书,实现域名访问服务资源

- 4Git clone 指定端口

- 5鸿蒙应用开发之调用C++开发代码库2_纯血鸿蒙arkts开发调用c++ so

- 6目标跟踪与动作识别:实时计算机视觉的关键技术

- 72020计算机保研经验贴:清华,复旦,上交,北航_北京航空航天大学免除csp

- 8统计学专业毕业后,选择从事软件测试工作,这两年我学到了什么?_学了统计往软件工程师方向

- 9【linux】在linux操作系统下快速熟悉开发环境并上手开发工具——体验不一样的开发之旅_熟悉linux下开发

- 10作为一个新人,怎样学习嵌入式Linux?_linux嵌入式多久可以学会

当前位置: article > 正文

Linux应急响应靶机 1

作者:从前慢现在也慢 | 2024-07-03 02:43:24

赞

踩

Linux应急响应靶机 1

一、靶机介绍

前景需要:小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

挑战内容:

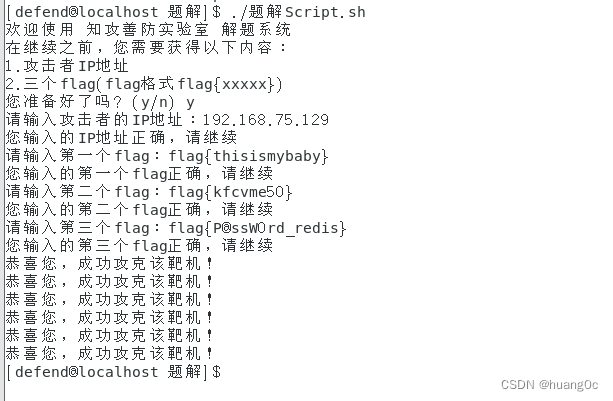

黑客的IP地址

遗留下的三个flag

注意:

该靶机有很多非预期解,做靶机是给自己做,请大家合理按照预期解进行探索。

相关账户密码:

defend/defend

root/defend

二、解题过程

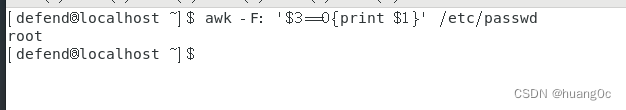

查询特权用户(uid 为0)

awk -F: '$3==0{print $1}' /etc/passwd

- 1

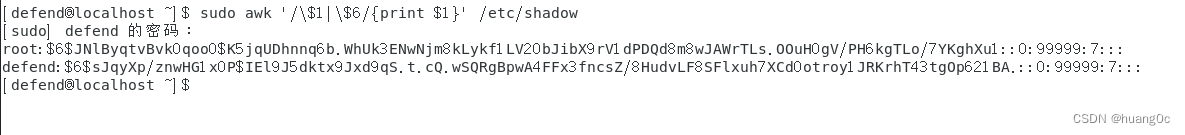

查询可以远程登录的帐号信息

awk '/\$1|\$6/{print $1}' /etc/shadow

- 1

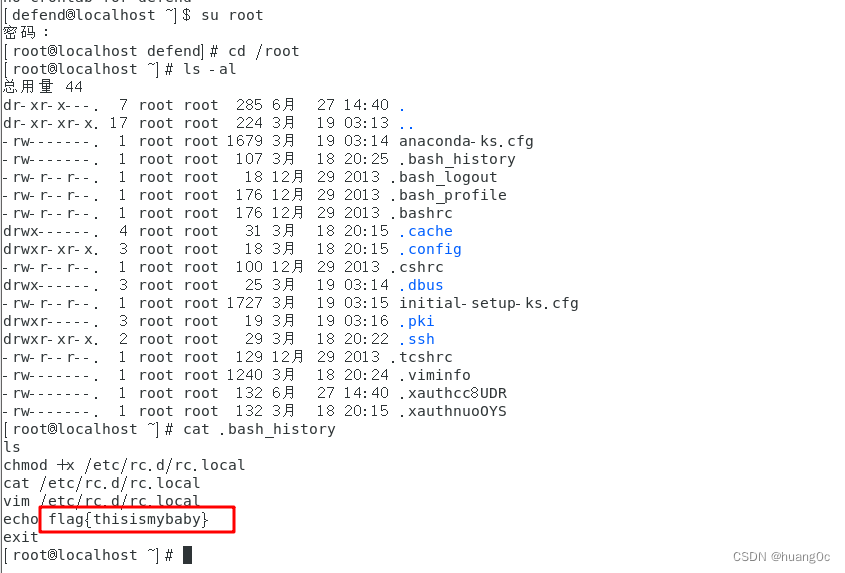

切换为root用户,通过 .bash_history 文件查看帐号执行过的系统命令

发现第一个flag:flag{thisismybaby}

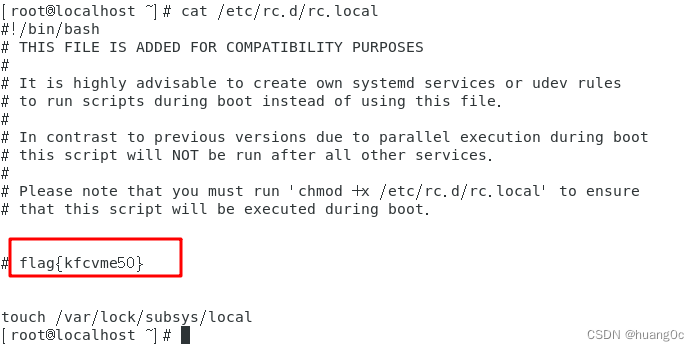

通过历史命令发现root用户修改过/etc/rc.d/rc.local文件,即开机启动配置文件

查看该文件发现第二个flag:flag{kfcvme50}

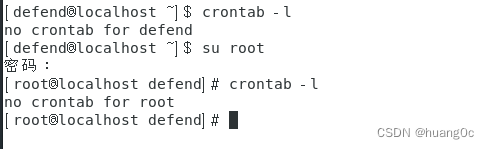

接下来查看定时任务,未发现什么有用的信息

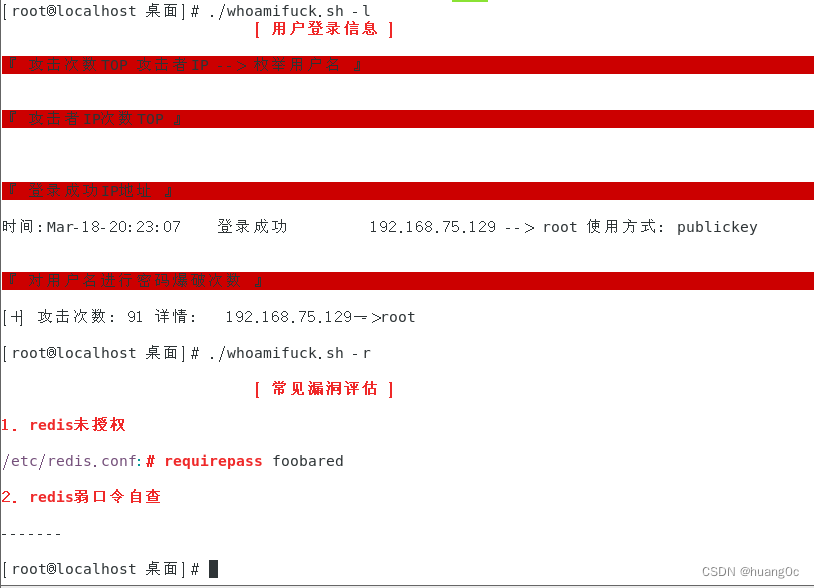

我们直接上传whoamifuck应急响应工具,探测用户登录信息、查看系统可能存在的漏洞等等,发现系统存在redis未授权漏洞和攻击者ip:192.168.75.129

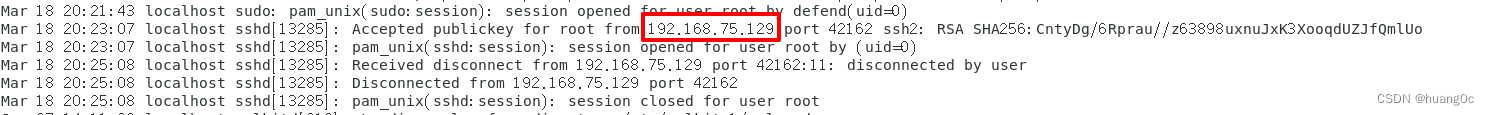

当然也可以直接查看系统安全日志:/var/log/secure

发现攻击者通过ssh私钥登录

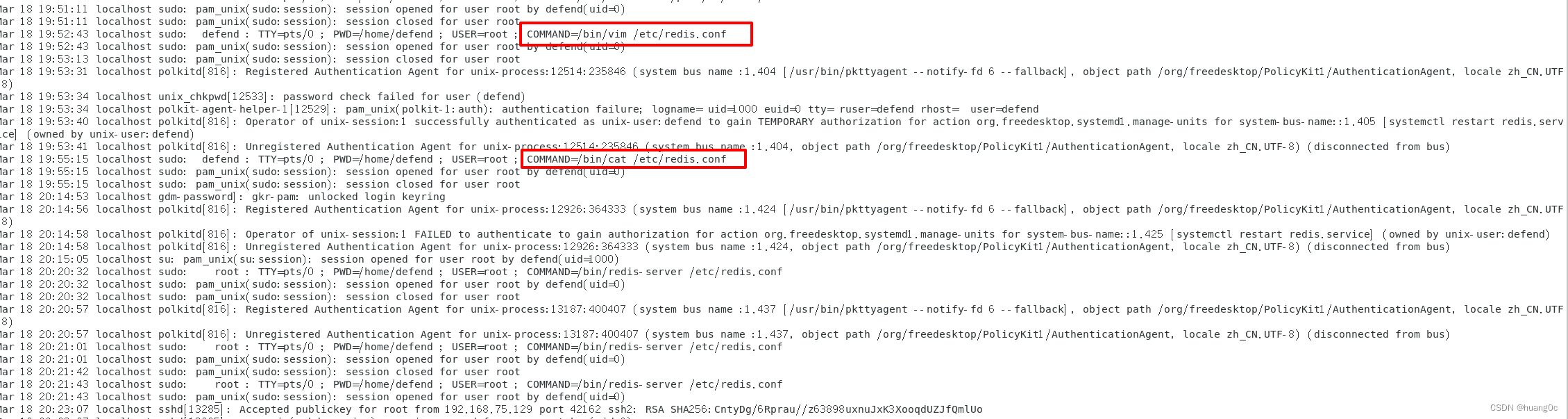

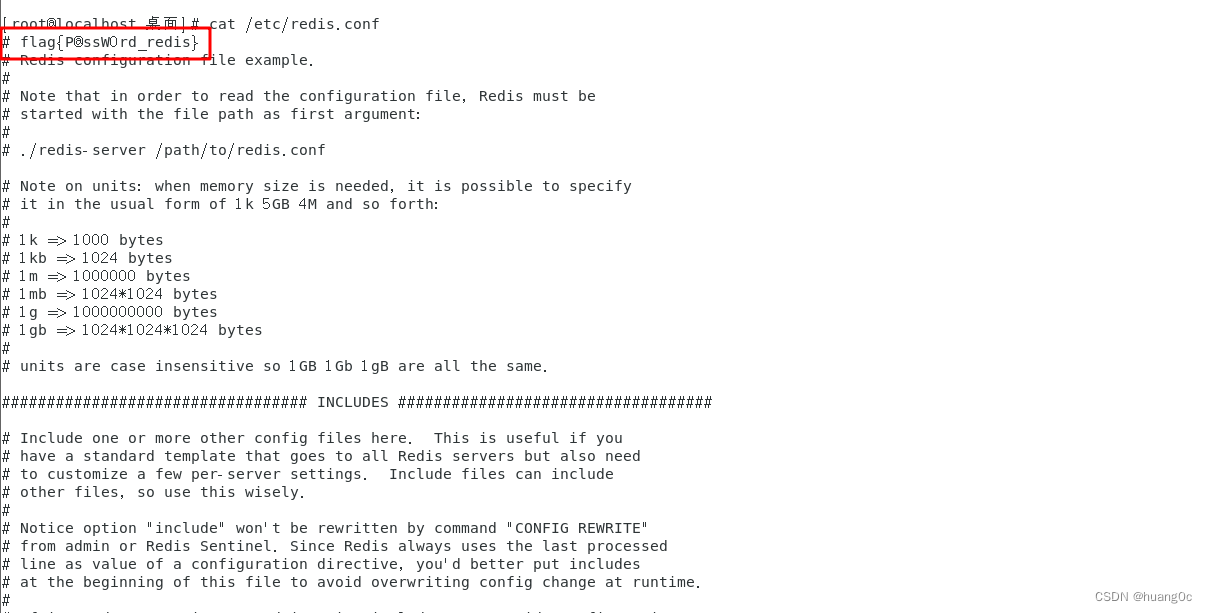

翻翻前面的日志,发现defend用户之前修改了redis的配置文件:/etc/redis.conf

查看该配置文件,发现第三个flag:flag{P@ssW0rd_redis}

将答案整理提交

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/从前慢现在也慢/article/detail/781712

推荐阅读

相关标签