- 1uni-app导入uViewUI组件库,送大厂面经一份_uniapp怎么引入uview-ui组件

- 2机器学习: 生成对抗网络_生成对抗网络 苏剑林

- 3JS高级程序设计之高级技巧

- 4FastApi+WebSocket 解析_fastapi ws测试

- 52024年最全java高频面试题-设计模式_java面试常常问到哪几个设计模式(4),程序员开发指南

- 6词语相似度计算——Python实现_python 计算词的相似度

- 7使用朴素贝叶斯模型进行测试数据预测推理(R语言)_使用多项事件模型朴素贝叶斯分类对测试集进行预测

- 8ipmitool常用命令操作_ipmitool 删除用户

- 9更新Mac系统至macOS14.4 Sonoma, Vscode打开找不到git,报错_macos 14.4.1 git

- 102024年最全深入探索Android稳定性优化(1),零基础学习android开发_android 稳定性

Metasploit扫描漏洞模块_metasploit漏洞扫描

赞

踩

一、信息收集

1、获取whois信息

通过whois等信息组合生成针对性的密码字典

密码存在性规律性,可破解性,对应性(撞库)

在线密码生成:https://www.bugku.com/mima/

PoCBox 辅助测试平台:https://github.com/gh0stkey/PoCBox

测试账号:test123@163.com

密码泄露查询:https://monitor.firefox.com/

历史whois:https://www.benmi.com/whoishistory/

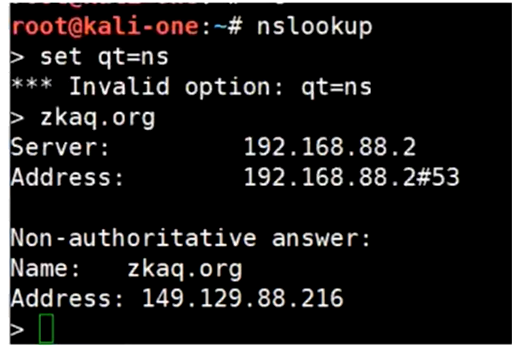

2、DNS记录解析查询工具

nslookup

域名解析记录:https://www.22.cn/help_34.html

https://www.cnblogs.com/liyuanhong/articles/7355153.html

在线nslookup:http://tool.chinaz.com/nslookup/

两种模式:

1)非交互式模式

nslookup -qt=类型 目标域名(默认查询类型是a地址记录IPV4)

nslookup -qt=类型 目标域名 指定的DNS服务器IP或域名

2)交互模式

nslookup【Enter】 进入交互模式

set qt=类型 设定查询类型,默认设置为a

IP或域名

set qt=有一个类型 切换查询类型

help or ? 查看帮助

exit 退出nslookup交互模式

DNS域传送漏洞:https://www.cnblogs.com/h4ck0ne/p/5154651.html

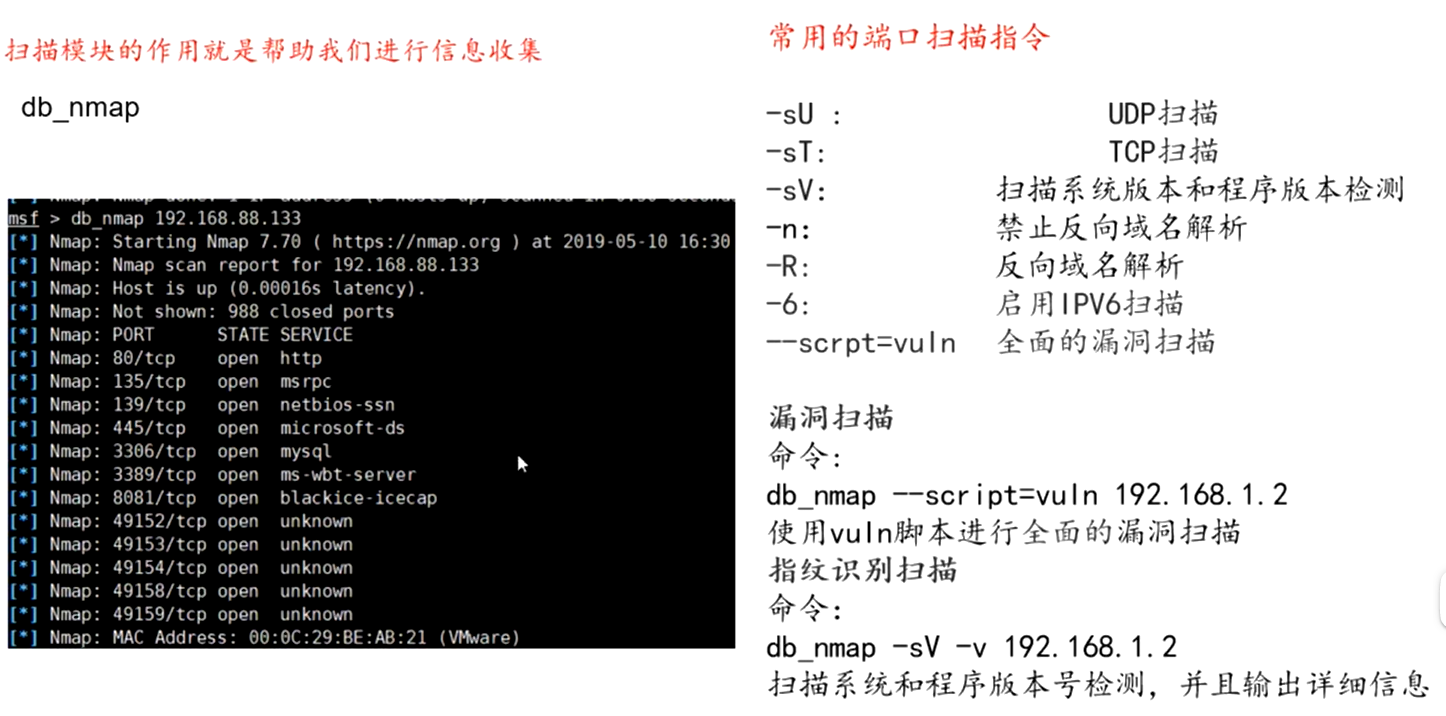

二、扫描模块

教程地址:https://blog.csdn.net/smli_ng/article/details/105964486

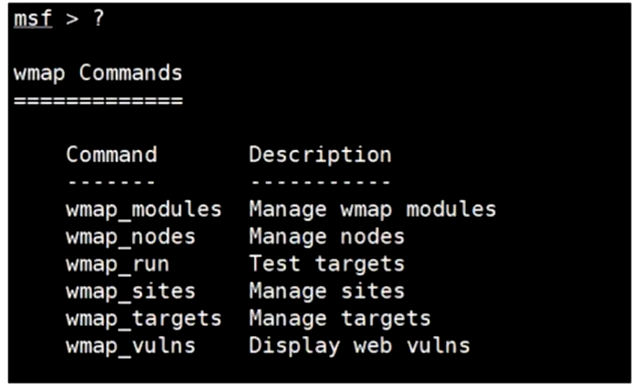

三、自动化扫描插件—wmap

调用我们的辅助模块进行信息收集

使用命令:

msf>load wmap 加载插件

msf>wmap_sites -a url 添加目标

msf>wmap_targets -t url 添加目标URL地址

msf>wmap_run -e 测试目标

msf>wmap_vulns 查看漏洞详细信息

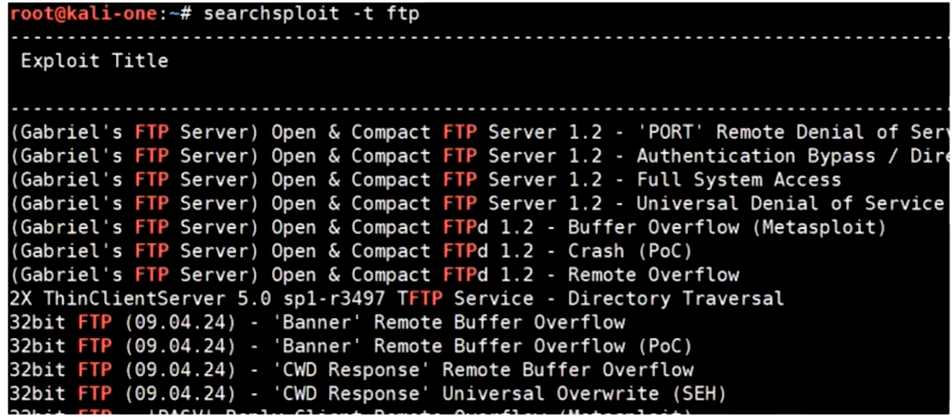

四、漏洞库小工具—searchsploit

离线漏洞数据库搜索工具

离线漏洞数据库帮助我们在测试的时候找到对方的POC或者是利用脚本