- 1linux上安装配置vsftpd和和指定目录、操作权限_vsftpd指定访问目录

- 2美团前端一面总结《8月21》_美团前端外包面试

- 3【leetcode 5】最长回文子串, Manachers算法

- 4从4k到42k,软件测试工程师的涨薪史,给我看哭了_软件测试多久长薪资

- 5C++ 你想要的C++面经都在这(附答案 | 持续更新)

- 6Hystrix应用:如何在Spring Boot中使用Hystrix?

- 712.FastAPI响应状态码_python fastapi 定义 返回结果 code

- 8天龙八部资源提取源代码_tlbb资源提取

- 9git的下载与安装指南

- 10uos桌面专业版下载多架构软件安装包_统信应用商店安装包下载位置

2022年上半年网络工程师上午真题及答案

赞

踩

2022年上半年网络工程师上午真题及答案

1.计算机操作的最小时间单位是( )。

A.指令周期 B.时钟周期 C.总线周期 D.CPU 周期

答案:B

指令周期:取出并执行一条指令所需的时间,也叫机器周期。―(取指、分析、执行)

总线周期:指 CPU 从存储器或 I/0 端口进行一次访问(存取一个字节)所需的时间,也称为主振周期。

时钟周期:也称为振荡周期,是计算机中最基本的、最小的时间单位。定义为时钟脉冲的倒数。(i52.9GHz)它们之间的关系:一个指令周期可以划分为一个或多个总线周期,根据指令的不同,需要的总线周期也不同;而一个总线周期又可分为几个时钟周期,通常是 4 个时钟周期,有些计算机可能不同。

2.以下关于冯诺依曼计算机的叙述中,不正确的是( )。

A.程序指令和数据都采用二进制表示

B.程序指令总是存储在主存中,而数据则存储在高速缓存中

C.程序的功能都由中央处理器(CPU) 执行指令来实现

D.程序的执行过程由指令进行自动控制

答案:B

数据也需要读入内存,只有高频数据才放入 Cache 高速缓存中。

3.在风险管理中,降低风险危害的策略不包括( )。

A.回避风险 B.转移风险 C.消除风险 D.接受风险并控制损失

答案:C

风险不能消除,消极风险或威胁的应对策略包括:

规避:指改变项目计划,以排除风险或条件,或者保护项目目标,使其不受影响,或对受到威胁

的一些目标放松要求。

转移:将风险转嫁给其他的组织或个体,通过这种方式来降低风险发生后的损失。

减轻:当风险很难避免或转移时,可以考虑采取减轻策略来降低风险发生的概率或减轻风险带来的损失。

接受:无法找到任何其他应对良策的情况下,或者为应对风险而采取的对策所需要付出的代价太高。

4.为了减少在线观看网络视频卡顿,经常采用流媒体技术。以下关于流媒体说法不正确的( )。

A.流媒体需要缓存 B.流媒体视频资源不能下载到本地

C.流媒体技术可以用于观看视频、网络直播 D.流媒体资源文件格式可以是 asf、rm 等

答案:B

流媒体视频可能下载到本地,比如通过视频网站 app 观看视频,可以缓存到本地。

5.以下选项中,不属于计算机操作系统主要功能的是( )。

A.管理计算机系统的软硬件资源 B.充分发挥计算机资源的效率

C.为其他软件提供良好的运行环境 D.存储数据

答案:D

存储数据是辅存的功能,简单理解就是硬盘。

6.智能手机包含运行内存和机身内存,以下关于运行内存的说法中,不正确的是( )。

A.也称手机 RAM B.用于暂时存放处理器所需的运算数据

C.能够永久保存数据 D.手机运行内存越大,性能越好

答案:C

运行内存 RAM 断电数据会丢失,机身内存是 Flash(跟固体硬盘、U 盘差不多),断电数据不丢失。

7.某电商平台根据用户消费记录分析用户消费偏好,预测未来消费倾向,这是( )技术的典型应用。

A.物联网 B.区块链 C.云计算 D.大数据

答案:D

大数据基础概念

8.以下关于云计算的叙述中,不正确的是( )。

A.云计算将所有客户的计算都集中在一台大型计算机上进行

B.云计算是基于互联网的相关服务的增加、使用和交付模式

C.云计算支持用户在任意位置使用各种终端获取相应服务

D.云计算的基础是面向服务的架构和虚拟化的系统部署

答案:A

云计算把所有用户计算集中到云数据中心里面的海量服务器上,肯定不是一台大型计算机。大型机和小型机在金融、公 an 等领域应用,目前已经用得很少了。

9.SOA (面向服务的架构)是一种( )服务架构。

A.细粒度、紧耦合 B.粗粒度、松耦合 C.粗粒度、紧耦合 D.细粒度、松耦合

答案:B

这种具有中立的接口定义(没有强制绑定到特定的实现上)的特征称为服务之间的松耦合。松耦合系统的好处有两点,一点是它的灵活性,另一点是,当组成整个应用程序的每个服务的内部结构和实现逐渐地发生改变时,它能够继续存在。而另一方面,紧耦合意味着应用程序的不同组件之间的接口与其功能和结构是紧密相连的,因而当需要对部分或整个应用程序进行某种形式的更改时,它们就显得非常脆弱。

10.在需要保护的信息资产中( ) 是最重要的。

A.软件 B.硬件 C.数据 D.环境

答案:C

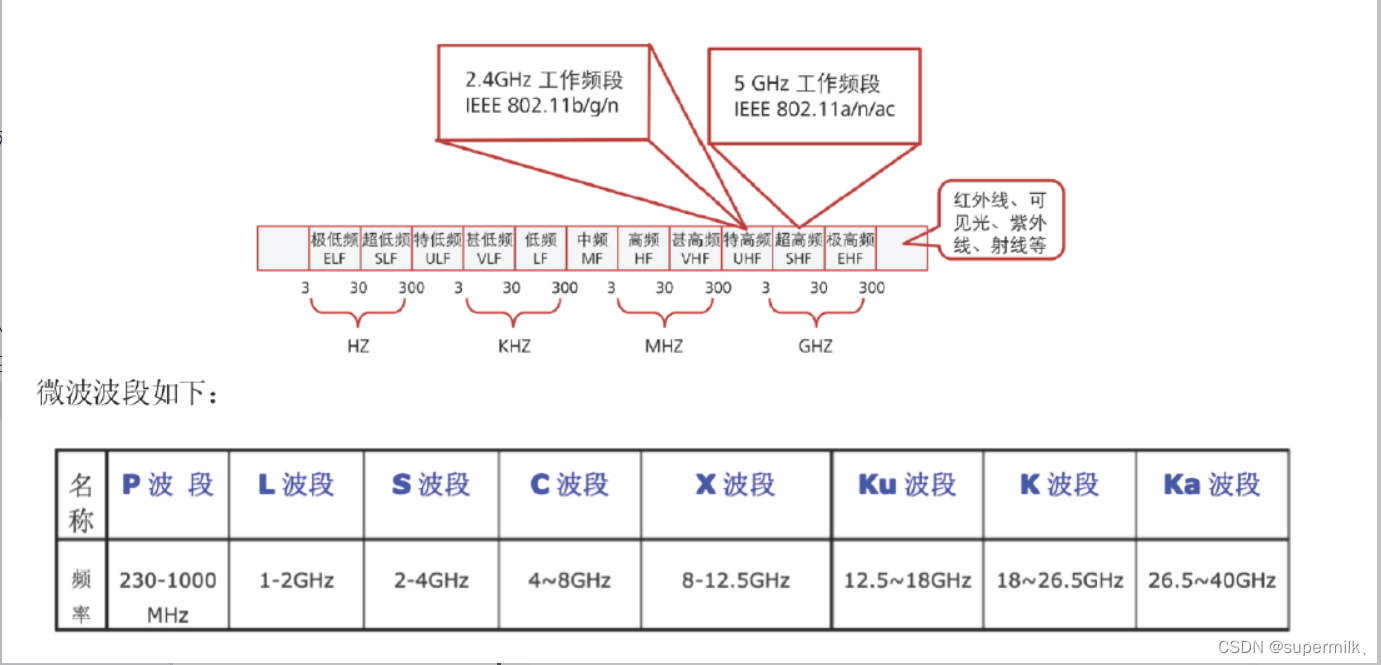

11.以下频率中,属于微波波段的是( )。

A.30Hz B.30KHz C.30MHz D.30GHz

答案:D

12.以下关于以太网交换机的说法中,错误的是( )。

A.以太网交换机工作在数据链路层

B.以太网交换机可以隔离冲突域

C.以太网交换机中存储转发交换方式相比直接交换方式其延迟最短

D.以太网交换机通过 MAC 地址表转发数据

答案:C

存储转发延时高

13.一台 16 口的全双工千兆交换机,至少需要( )的背板带宽才能实现线速转发。

A.1.488Gbps B.3.2Gbps C.32Gbps D.320Gbps

答案:C

16 * 1G * 2 = 32Gbps

14.模拟信号数字化的正确步骤是( )。

A.采样、量化、编码 B.编码、量化、采样

C.采样、编码、量化 D.编码、采样、量化

答案:A

脉冲编码调制技术主要经过 3 个过程:采样、量化、编码。

15.5G 采用的正交振幅调制( Quadrature Amplitude Modulation, QAM) 技术中,256QAM 的一个载波上可以调制( )比特信息。

A.2 B.4 C.6 D.8

答案:D

信息量=Log2256=8

16.下面关于 Kerberos 认证协议的叙述中,正确的是( ) 。

A.密钥分发中心包括认证服务器、票据授权服务器和客户机三个部分

B.协议的交互采用公钥加密算法加密消息

C.用户和服务器之间不需要共享长期密钥

D.协议的目的是让用户获得访问应用服务器的服务许可票据

答案:B

Kerberos 认证协议采用的加密算法是 3DES,是对称加密算法。

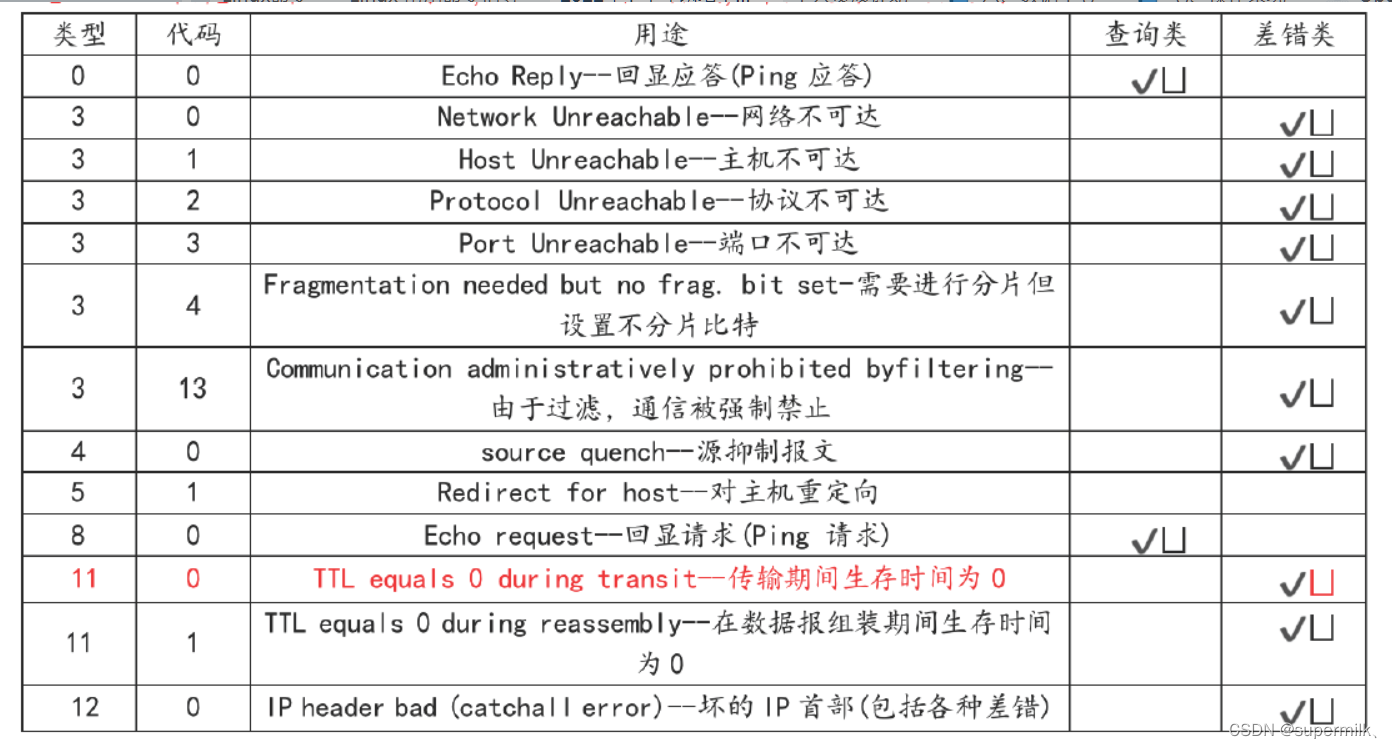

17.如下图所示,如果 PC 通过 tracert 命令获取路由器 R3 的 IP 地址,PC 发出封装 ICMP 消息的 IP 报文应满足的特征是( )。

A. ICMP 消息的 Type=11, Code=0; IP 报文的 TTL 字段为 3

B. ICMP 消息的 Type=8,Code=0; IP 报文的 TTL 字段为 3

C. ICMP 消息的 Type=11, Code=0; IP 报文的 TTL 字段为 128

D. ICMP 消息的 Type=8, Code=0; IP 报文的 TTL 字段为 128

答案:B

理解 tracert 原理,TTL 从 1 开始尝试,即使没图也不会选到 128 跳。

18.在光纤接入技术中,EPON 系统中的 ONU 向 OLT 发送数据采用( )技术。

A. TDM B. FDM C. TDMA D.广播

答案:C

PON 网络上行是 TDMA,下行是广播。

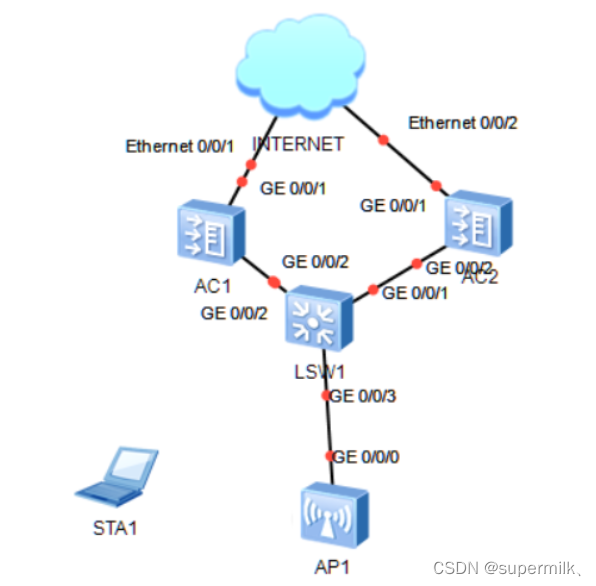

19.在下图所示的双链路热备份无线接入网中,STA 通过 Pontal 认证上线,AP 当前连接的主 AC 为 AC1,STA 通过 AP 在 AC1 上线,以下关于 AC2 的描述中,正确的是( )。

A.AC2 上有 AP 的信息,且 AP 在 AC2 的状态为 standby

B.AC2 上有 AP 的信息,且 AP 在 AC2 的状态为 normal

C.AC2 上有 STA 的信息,且 STA 的状态为未认证

D.AC2 上有 STA 的信息,且 STA 的状态为已认证

答案:A

20.在 TCP 协议连接释放过程中,请求释放连接的一方(客户端)发送连接释放报文段,该报文段应该将( )。

A.FIN 置 1 B.FIN 置 0 C.ACK 置 1 D.ACK 置 0

答案:A

四次握手端口连接,FIN 置 1

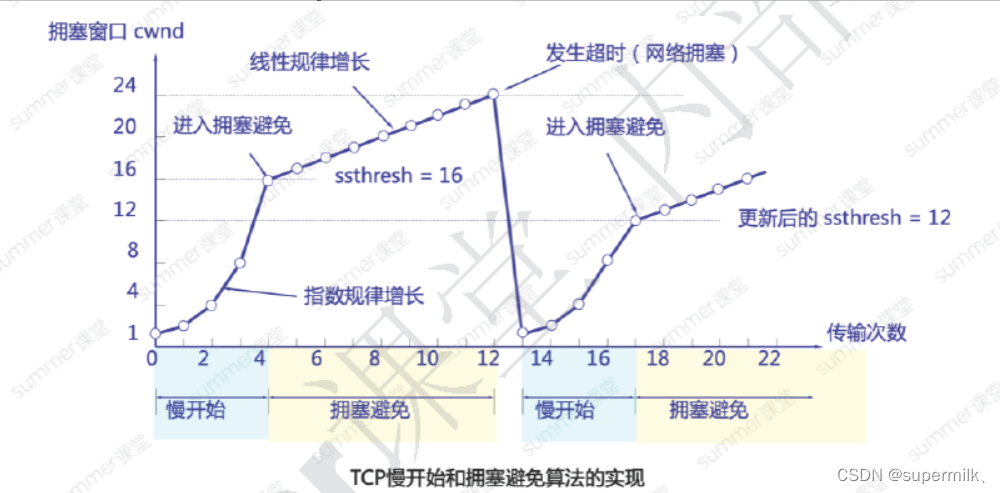

21.以下关于 TCP 拥塞控制机制的说法中,错误的是( )。

A.慢启动阶段,将拥塞窗口值设置为 1

B.慢启动算法执行时拥塞窗口指数增长,直到拥塞窗口值达到慢启动门限值

C.在拥塞避免阶段,拥塞窗口线性增长

D.当网络出现拥塞时,慢启动门限值恢复为初始值

答案:D

出现拥塞,拥塞窗口恢复为初始值,门限值设置为发生拥塞时的一半。

22.在 OSI 参考模型中,( )在物理线路上提供可靠的数据传输服务。

A.物理层 B.数据链路层 C.网络层 D.传输层

答案:B

物理链路之上是数据链路层,OSI 模型的数据链路层有很多可靠性保障机制,TCP/IP 模型主要把可靠性保障通过传输实现。

23.以下路由协议中( )属于有类路由协议。

A. RIPv1 B.OSPF C. IS-IS D. BGP

答案:A

24.以下关于 RIPv1 和 RIPv2 路由选择协议说法中,错误的是( )。

A.都是基于 Bellman 算法的

B.都是基于跳数作为度量值的

C.都包含有 Request 和 Response 两种分组,且分组完全一致的

D.都是采用传输层的 UDP 协议承载

答案:C

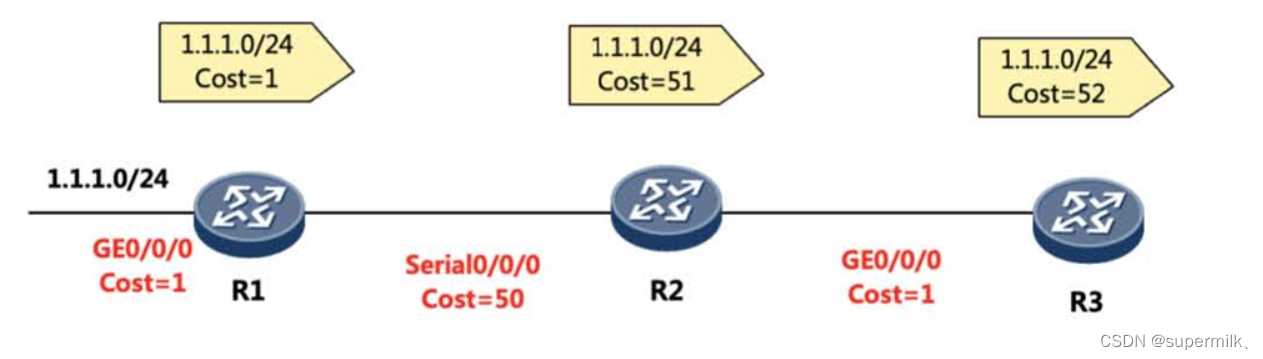

25.一台运行 OSPF 路由协议的路由器,转发接口为 100Mbps, 其 cost 值应该是( )。

A.1 B.10 C.100 D.1000

答案:C

路由协议专题讲过的, OSPF 接口 cost=100M/接口带宽(不足 1 取 1),其中 100M 为 OSPF 参考带宽(reference-bandwidth),可修改。一条 OSPF 路由的 cost 由该路由从起源一路到达本地的所有入接口 cost 值的总和。

26.在 BGP 路由选择协议中,( )属性可以避免在 AS 之间产生环路。

A. Origin B. AS_ PATH C. Next Hop D. Communtiy

答案:B

顾名思义,AS_PATH 表示经过了哪些 AS,如果里面编号重复,说明有环路。

27.以下关于 IS-IS 路由选择协议的说法中,错误的是( )。

A. IS-IS 路由协议是一种基于链路状态的 IGP 路由协议

B.IS-IS 路由协议可将自治系统划分为骨干区域和非骨干区域

C.IS-IS 路由协议中的路由器的不同接口可以属于不同的区域

D.IS-IS 路由协议的地址结构由 IDP 和 DSP 两部分组成

答案:C

ISIS 路由器所有接口都属于同一个区域,ISIS 让大家要掌握的图:

28.以下协议中,不属于安全的数据/文件传输协议的是( )。

A. HTTPS B. SSH C. SFTP D. Telnet

答案:D

29.在浏览器地址栏输入 ftp://ftp. tsinghua. edu. cn/进行访问时,下列操作中浏览器不会执行的是( )。

A.域名解析 B 建立 TCP 连接 C.发送 HTTP 请求报文 D.发送 FTP 命令

答案:C

30.下列端口号中,( )是电子邮件发送协议默认的服务端口号。

A. 23 B.25 C.110 D.143

答案:B

31.以下关于 IPv6 与 IPv4 比较的说法中,错误的是( )。

A. IPv4 的头部是变长的,IPv6 的头部是定长的

B. IPv6 与 IPv4 中均有头部校验和字段

C. IPv6 中的 HOP Limit 字段作用类似于 IPv4 中的 TTL 字段

D. IPv6 中的 Traffic Class 字段作用类似于 IPv4 中的 ToS 字段

答案:B

IPv6 报文没有头部校验和,B 错,其实 A 也有点问题,IPv6 有 40 字节固体头,但 IPv6 头类似火车头,可以不断扩展。综合选 B 最合适。

32.在 DNS 服务器中,区域的邮件服务器及其优先级由( )资源记录定义。

A. SOA B. NS C. PTR D. MX

答案:D

33.在 Linux 中,可以使用( )命令创建一个文件目录。

A. mkdir B. md C. chmod D. rmdir

答案:A

34.在 Windows 中,DHCP 客户端手动更新租期时使用的命令是( )。

A. ipconfig/ release B. ipconfig/ renew C. ipconfi g/ showclassid D. ipconfig/setclassid

答案:B

35.Windows Server 2008 R2 上配置( )服务器前需要先安装 IIS 服务。

A. DHCP B. DNS C. Web D.传真

答案:C

36.37.客户端用于向 DHCP 服务器请求 IP 地址配置信息的报文是( ) ,当客户端接受服务器的 IP 地址配置信息,需向服务器发送( )报文以确定。

A. Dhcpdiscover B. Dhcpoffer C. Dhcpack D. Dhcpnak

A. Dhepdiscover B. Dhcpoffer C. Dhcpack D. Dhcpnak

答案:A,C

38.服务器提供 WEB 服务,本地默认监听( )端口。

A.8008 B.8080 C.8800 D.80

答案:D

39.用户在 PC 上安装使用邮件客户端,希望同步客户端和服务器上的操作,需使用的协议是( )。

A. POP3 B. IMAP C. HTTPS D. SMTP

答案:B

40.( )命令不能获得主机域名(abc. com)对应的 IP 地址。

A. ping abc.com B. nslookup qt=a abc.com C. tracert abc.com D. route abc.com

答案:D

41.通过在出口防火墙上配置( )功能,可以阻止外部未授权用户访问内部网络。

A. ACL B. SNAT C.入侵检测 D.防病毒

答案:A

ACL 对应关键字访问控制,SNAT 是基于源地址的 NAT,也就是常规 NAT,入侵检测不可以阻断,防病毒也不是防止未授权访问的,主要针对恶意代码应用层检测。

42.以下 linux 命令中,( )可以实现允许 IP 为 10.0.0.2 的客户端访问本机 TCP22 端口。

A. iptables -I INPUT-d 10.0.0.2-p tcp–sport 22-j DROP

B. iptables -I INPUT-s 10.0.0.2-p tcp–sport 22-j DROP

C. iptables -I INPUT-d 10.0.0.2-p tcp–sport 22-j ACCEPT

D. iptables -I INPUT-s 10.0.0.2-p tcp–sport 22-j ACCEPT

答案:D

43.A 从证书颁发机构 X1 获得证书,B 从证书颁发机构 X2 获得证书。假设使用的是 X509 证书,X2《X1》表示 X2 签署的 X1 的证书,A 可以使用证书链来获取 B 的公钥,则该链的正确顺序是( )。

A.X2《X1》X1《B》 B.X2《X1》X2《A》 C.X1《X2》X2《B)》 D.X1《X2》X2《A》

答案:C

我们例题讲过的原题,相当于 X1 和 X2 是大哥,A 和 B 分别是他们的小弟,要让小弟直接互相信任,则大哥之间要彼此信任。

如果用户数量很多,通常由多个 CA,每个 CA 为一部分用户发行和签署证书。如果有两个 CA,X1 和 X2,假设用户 A 从 CA 机构 X1 获得了证书,用户 B 从 X2 获得证书,如果两个证书发放机构 X1 和 X2 彼此间安全交换了公钥,彼此信任,那么他们的证书可以形成证书链。

A 通过一个证书链来获取 B 的公钥,证书链表示为: X1《X2》X2《B》B 也能通过相反的证书链来获取 A 的公开密钥:X2《X1》X1《A》

44.在我国自主研发的商用密码标准算法中,用于分组加密的是( )。

A. SM2 B. SM3 C. SM4 D. SM9

答案:C

45.SQL 注入是常见的 Web 攻击,以下不能够有效防御 SQL 注入的手段是( )。

A.对用户输入做关键字过滤 B.部署 Web 应用防火墙进行防护

C.部署入侵检测系统阻断攻击 D.定期扫描系统漏洞并及时修复

答案:C

IDS 不能阻断攻击

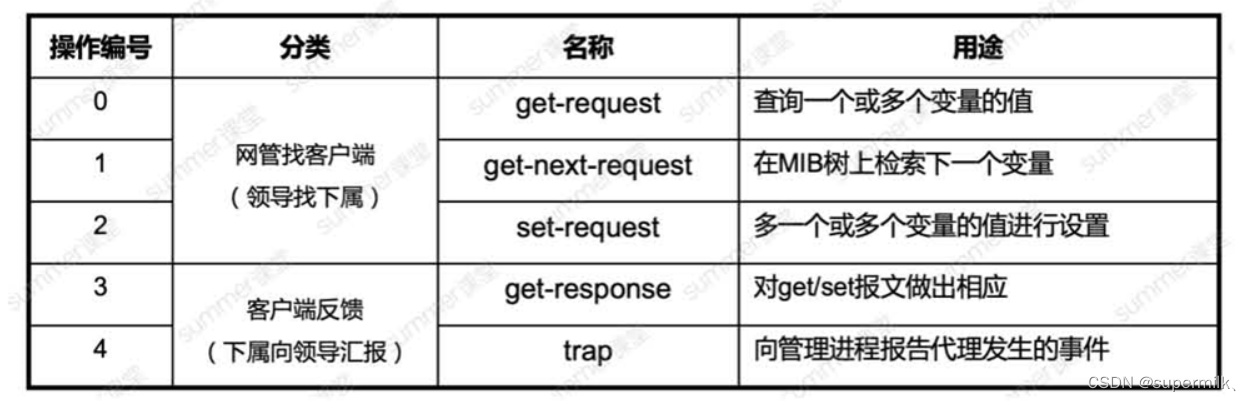

46.SNMP 管理的网络关键组件不包括( )。

A.网络管理系统 B.被管理的设备 C.代理者 D.系统管理员

答案:D

47.在 Windows 系统中通过( )查看本地 DNS 缓存。

A. ipconfig/all B. ipconf ig/ renew C. ipconfig/ flushdns D. ipconfig/displaydns

答案:D

48.下面说法中,能够导致 BGP 邻居关系无法建立的是( )。

A.邻居的 AS 号配置错误

B. IBGP 邻居没有进行物理直连

C.在全互联的 IBGP 邻居关系中开启了 BGP 同步

D.两个 BGP 邻居之间的更新时间不一致

答案:A

49.缺省状态下,SNMP 协议代理进程使用( )端口向 NMS 发送告警信息。

A. 161 B. 162 C. 163 D. 164.

答案:A

50.网络设备发生故障时,会向网络管理系统发送( )类型的 SNMP 报文。

A. trap B. get-response C. set- request D. get-request

答案:A

51.能够容纳 200 台客户机的 IP 地址段,其网络位最长是( )位。

A.21 B.22 C.23 D.24

答案:D

52.53.网管员对 192.168.27.0/24 网段使用 27 位掩码进行了子网划分,下列地址中与 IP 地址 192.168.27.45 处于同一个网络的是( ) ,其网络号是( )。

A. 192.168.27.16 B.192.168.27.35 C.192.168.27.30 D.192.168.27.65

A. 192.168.27.0 B.192.168.27.32 C. 192.168.27.64 D.192.168.27.128

答案:B、B

27 位掩码,地址块是 232-27,且/27 作用于第 4 段,故子网有:192.168.27.0/27

192.168.27.32/27192.168.27.64/27…

故很明显 192.168.27.45 属于 192.168.27.32/27 子网,这个子网范围:192.168.27.33-192.168.27.63,其中 192.168.27.63 是广播地址。

54.下列 IP 地址中属于私有地址的是( )。

A.10.10.1.10 B.172.0.16.248 C.172.15.32.4 D. 192.186.2.254

答案:A

RFC1918 定义的私有地址:

A 类:10.0.0.0/8(10.0.0.1-10.255.255.255)1 个 A 类地址类:172.16.0.0/12 (172.16.0.1-172.31.255.255)16 个 B 类 C 类:192.168.0.0/16(192.168.0.1-192.168.255.255)256 个 C

55.公司要为 900 个终端分配 IP 地址,下面的地址分配方案中,在便于管理的前提下,最节省网络资源的方案是( )。

A.使用 B 类地址段 172. 16. 0. 0/16

B.任意分配 4 个 C 类地址段

C.将 192.168.1.0、192.168.2.0、192.168.3.0、192.168.4.0 进行聚合

D.将 192.168.32.0、192.168.33.0、192.168.34.0、192.168.35.0 进行聚合

答案:D

C 聚合完是 192.168.1.0/21 ,D 聚合完是 192.168.32.0/22,故 D 更节省资源。

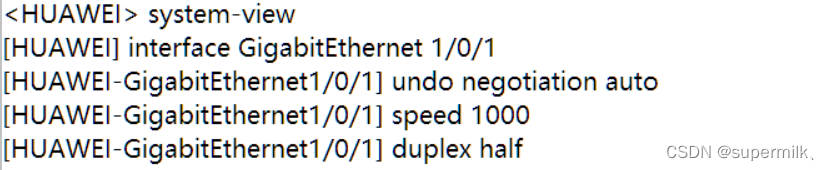

56.关于以下命令片段的说法中,正确的是( )。

A.配置接口默认为全双工模式 B.配置接口速率默认为 1000Kbit/s

C.配置接口速率自协商 D.配置接口在非自协商模式下为半双工模式

答案:D

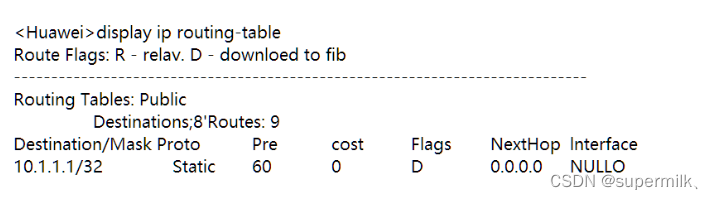

57.以下命令片段中,描述路由优先级的字段是( )。

A. Proto B. Pre C. Cost D. Flags

答案:B

58.显示 OSPF 邻居信息的命令是( ) 。

A. display ospf interface B. display ospf routing C. display ospf peer D. display ospf lsdb

答案:C

59.以下关于 VLAN 的描述中,不正确的是( )。

A.VLAN 的主要作用是隔离广播域 B.不同 VLAN 间须跨三层互通

C.VLAN ID 可以使用范围为 1~ 4095 D.VLAN1 不用创建且不能删除

答案:C

1-4094

60.使用命令“vlan batch 30 40”和“vlan batch 30 to 40”分别创建的 VLAN 数量是( )。

A.11 和 2 B.2 和 2 C.11 和 11 D.2 和 11

答案:D

61.下列命令片段中划分 VLAN 的方式是( )。

system-view

[Huawei] vlan 2

[Huawei-vlan2] policy-vlan mac-address 0-1-1 ip 10.1.1.1 priority 7

A.基于策略划分 B.基于 MAC 划分 C.基于 IP 子网划分 D.基于网络层协议划分

答案:A

62.存储转发式交换机中运行生成树协议(STP) 可以( )。

A.向端口连接的各个站点发送请求以便获取其 MAC 地址

B.阻塞一部分端口,避免形成环路

C.找不到目的地址时广播数据帧

D.通过选举产生多个没有环路的生成树

答案:B

63.在 5G 关键技术中,将传统互联网控制平面与数据平面分离,使网络的灵活性、可管理性和可扩展性大幅提升的是( )。

A.软件定义网络(SDN) B.大规模多输入多输出(MIM0)

C.网络功能虚拟化(NFV) D.长期演进(LTE)

答案:SDN

64.以下关于二进制指数退避算法的描述中,正确的是( )。

A.每次站点等待的时间是固定的,即上次的 2 倍

B.后一次退避时间一定比前一次长

C.发生冲突不一定是站点发生了资源抢占

D.通过扩大退避窗口杜绝了再次冲突

答案:C

65.下列 IEEE 802.11 系列标准中,支持 2. 4GHz 和 5GHz 两个工作频段的是( )。

A.802.11a B.802.11ac C. 802.11b D.802. 11g

答案:B

实际没有答案,但 802.11ac 的 AP 产品可以通过内置 802.11n 芯片,向下兼容 802.11n,故 802.11ac 的 AP 是支持 5G 的,其实也不是通过 802.11ac 支持的,以前应该提过。

66.某无线路由器,在 2.4GHz 频道上配置了 2 个信道,使用( )信道间干扰最小。

A.1 和 3 B.4 和 7 C.6.和 10 D.7 和 12

答案:D

67.以下关于层次化网络设计模型的描述中,不正确的是( )。

A.终端用户网关通常部署在核心层,实现不同区域间的数据高速转发

B.流量负载和 VLAN 间路由在汇聚层实现

C. MAC 地址过滤、路由发现在接入层实现

D.接入层连接无线 AP 等终端设备

答案:A

用户网关一般在汇聚层,核心层只负责高速转发。

68.某存储系统规划配置 25 块 8TB 磁盘,创建 2 个 RAID6 组,配置 1 块热备盘,则该存储系统实际存储容量是( )。

A.200TB B.192TB C.176TB D.160TB

答案:D

25 块盘减去 1 个热备盘,再减去每个 RAID6 组校验用掉 2 块盘,故数据盘是 20 个盘,实际存储容量为 160TB。

69.《中华人民共和国数据安全法》由中华人民共和国第十三届全国人民代表大会常务委员会第二十九次会议审议通过,自( )年 9 月 1 日起施行。

A.2019 B.2020 C.2021 D.2022

答案:C

70.以下关于信息化项目成本估算的描述中,不正确的是( )。

A.项目成本估算指设备采购、劳务支出等直接用于项目建设的经费估算

B.项目成本估算需考虑项目工期要求的影响,工期要求越短成本越高

C.项目成本估算需考虑项目质量要求的影响,质量要求越高成本越高

D.项目成本估算过粗或过细都会影响项目成本

答案:A

项目成本还包括非直接成本,比如管理人员工资、办公室耗材。

71~75.A network, attack is an attempt to gain (71) access to an organization’s network, with the objective of stealing data or performing other malicious activities. Plagiarism is A ( 72 )-of-service (DoS) attack is a cyber-attack in which the attacker seeks to make a machine or network resource unavailable to its intended users by temporarily or indefinitely di srupting, services of a host connected to a network. In the case of a simple attack,a (73) could have a simple rule added to deny all incoming traffic from the at tackers, based on protocols, ports, or the originating IP addresses. In a (74) DoS (DDoS) attack wangwangwang, the incoming traffic flooding the victim originates from (75) different sources. This effectively makes it impossible to stop the attack simply by blocking a single source.

A. unauthorized B. authorized C. normal D. frequent

A. defense B. denial C. detection D. decision

A. firewall B. router C. gateway D. switch

A. damaged B. descriptive C. distributed D. demanding

A. two B. many C. much D. ten

答案:A,B,A,C,B

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NWrQYTp1-1677134518974)(assets/image-20230223134154-dklulrj.png)]](https://img-blog.csdnimg.cn/2ecd5cff213147449c506b40650ed7b3.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pXbfcBT1-1677134518974)(assets/image-20230223134443-6xaoe0p.png)]](https://img-blog.csdnimg.cn/0a11d7aa2eca4103ab52aa170a9f8883.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-BH7X3nrf-1677134518974)(assets/image-20230223134742-w5xfz31.png)]](https://img-blog.csdnimg.cn/932a4e0198ce4a11860137f7ff179343.png)