热门标签

热门文章

- 1Ajax从零到实战

- 2fastjson2可用jackson注解的说明_fastjson2 注解

- 3android课程设计总结,android开发者模式_andriod通用课程设计总结

- 4Reader开发(一)电子书分页,翻页效果,字体大小调整和基本功能实现_textkit 分页

- 5Hadoop集群的安装_invalid dfs.datanode.data.dir

- 6SQL--limit用法_使用limit查出前三条数据

- 7使用Github Desktop将代码上传到Github_githubdesktop 上传

- 8PyCharm查看运行状态的步骤及方式!_pycharm 运行进度

- 9(一)Pytorch快速搭建神经网络模型(代码+详细注解)_pytorch代码教程

- 10(22)采集微信通讯录好友明细信息-微信UI自动化(.Net+C#)_c#客户端获取通讯录好友wxid和名字

当前位置: article > 正文

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)/SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)/SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-20_远程主机支持的ssl加密算法提供了中等强度的加密算法

作者:在线问答5 | 2024-07-15 19:51:54

赞

踩

远程主机支持的ssl加密算法提供了中等强度的加密算法

本人这几个漏洞都指向ssl,服务器为win2012 r2 standard

一、漏洞说明

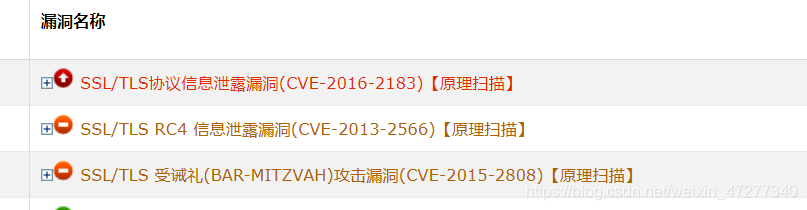

Windows server 2012R2远程桌面服务SSL加密默认是开启的,且有默认的CA证书。由于SSL/ TLS自身存在漏洞缺陷,当开启远程桌面服务,使用漏洞扫描工具扫描,发现存在SSL/TSL漏洞。远程主机支持的SSL加密算法提供了中等强度的加密算法,目前,使用密钥长度大于等于56bits并且小于112bits的算法都被认为是中等强度的加密算法。以下为漏洞截图:

按照漏扫工具给出的修复建议为:避免使用DES算法

1、OpenSSL Security Advisory [22 Sep 2016]

链接:https://www.openssl.org/news/secadv/20160922.txt

请在下列网页下载最新版本:

https://www.openssl.org/source/

2、对于nginx、apache、lighttpd等服务器禁止使用DES加密算法

主要是修改conf文件

3、Windows系统可以参考如下链接:

https://social.technet.microsoft.com/Forums/en-US/31b3ba6f-d0e6-417a-b6f1-d0103f054f8d/ssl-medium-strength-cipher-suites-supporte

推荐阅读

相关标签