热门标签

热门文章

- 1云赛道---华为人工智能平台介绍

- 2JAVA中ArrayList的自定义排序_arraylist类string类型数据自定义排序实现

- 3Halcon深度学习项目实战_halcon 深度学习 怎么样

- 4电脑开始菜单计算机基础知识,计算机基础知识:计算机中的开始菜单

- 5MySQL 元数据锁及问题排查(Metadata Locks MDL)

- 6手机与linux ubuntu电脑互传图片文件的方法_如何在ubuntu与手机传文件

- 7程序员真的是最容易改变命运的一个职业_程序员敖丙技术怎样

- 8c++的struct和class_c++ struct class

- 9C++中结构体和类的区别_c++结构体和类的区别

- 10华为OD机试 C++ -路口最短时间问题

当前位置: article > 正文

应急响应靶机-Linux1 (知攻善防实验室)_应急响应靶机下载

作者:小小林熬夜学编程 | 2024-06-15 20:10:40

赞

踩

应急响应靶机下载

1、靶机下载链接:

2、挑战内容:

黑客的IP地址

遗留下的三个flag

3、相关账户密码:

defend/defend

root/defend

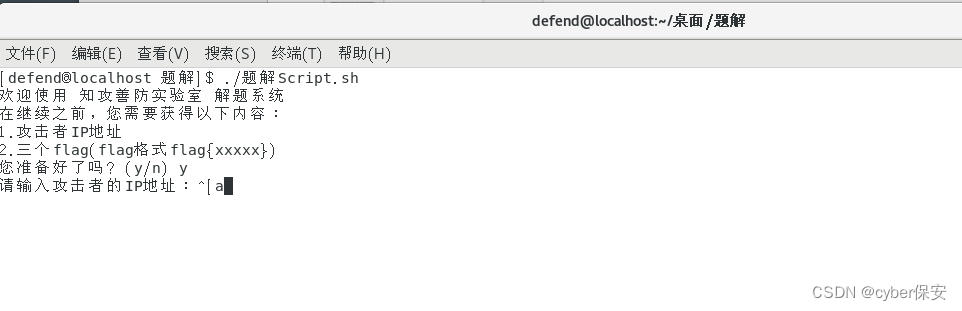

4、关于解题

桌面内上解题文件夹,运行"./题解Script.sh"即可

5、攻击者IP地址

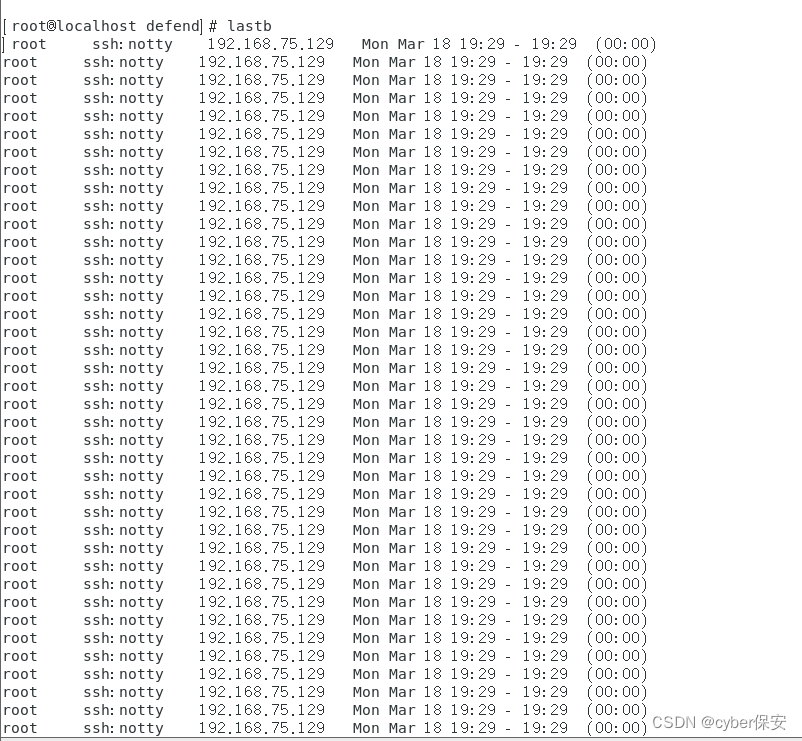

使用lastb命令查看错误的登录列表

发现192.168.75.129多次尝试ssh登录

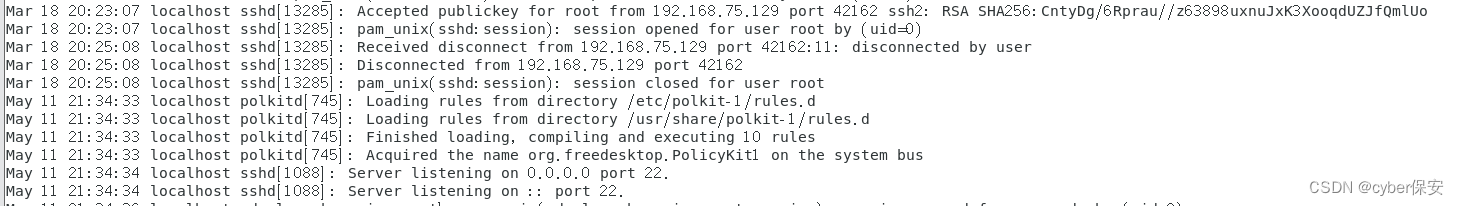

cat /var/log/secure 查看系统安全日志

发现192.168.75.129成功登录记录

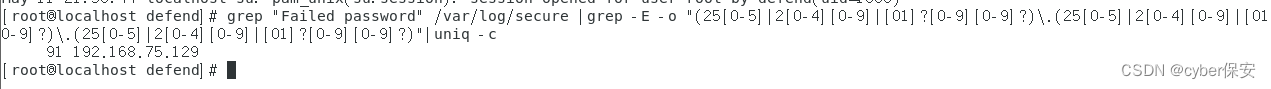

查询存在爆破记录的IP

可以看到192.168.75.129进行了91次爆破

grep "Failed password" /var/log/secure |grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

可以确定攻击IP为 192.168.75.129

6、Flag

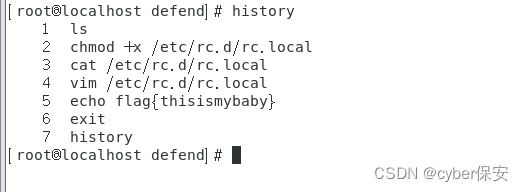

history 查看历史执行命令,发现第一个flag

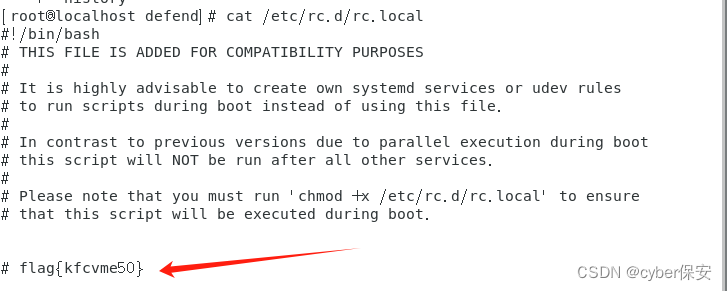

可以看到 rc.local 开机自启配置文件被编辑过,cat /etc/rc.d/rc.local 查看文件内容,找到第二个flag

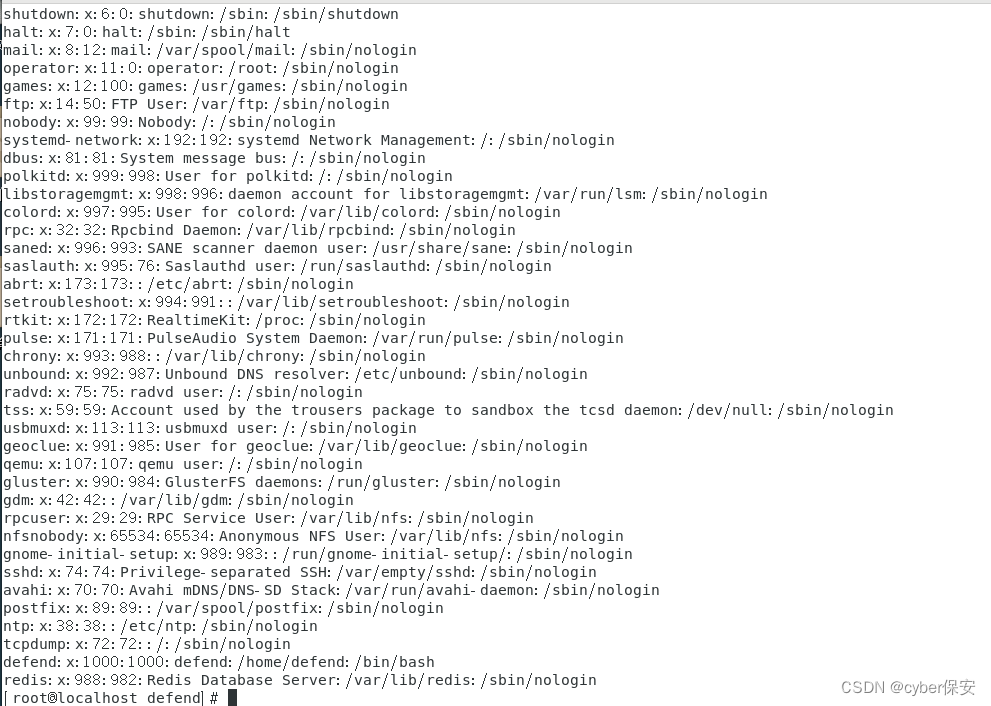

cat /etc/passwd 查看是否存在可以用户

存在一个redis用户,说明服务器存在redis服务

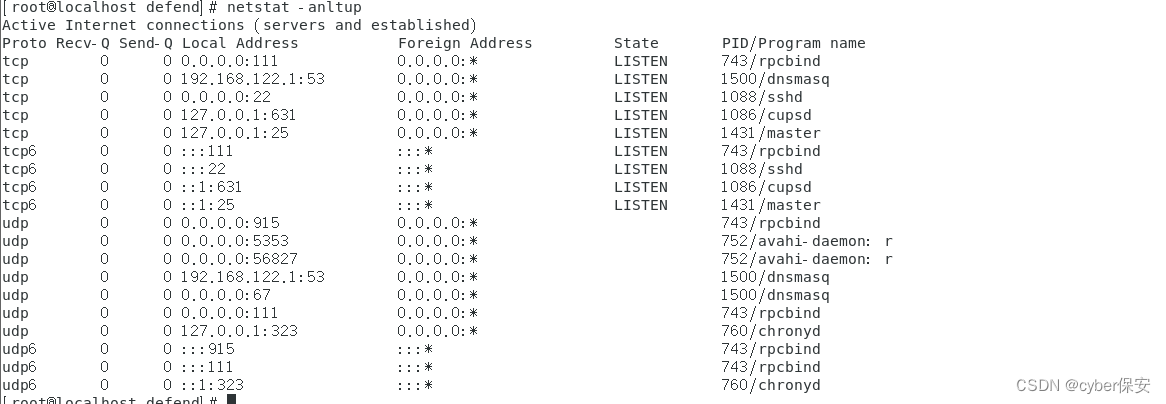

查看网络连接,发现6379端口并未开放

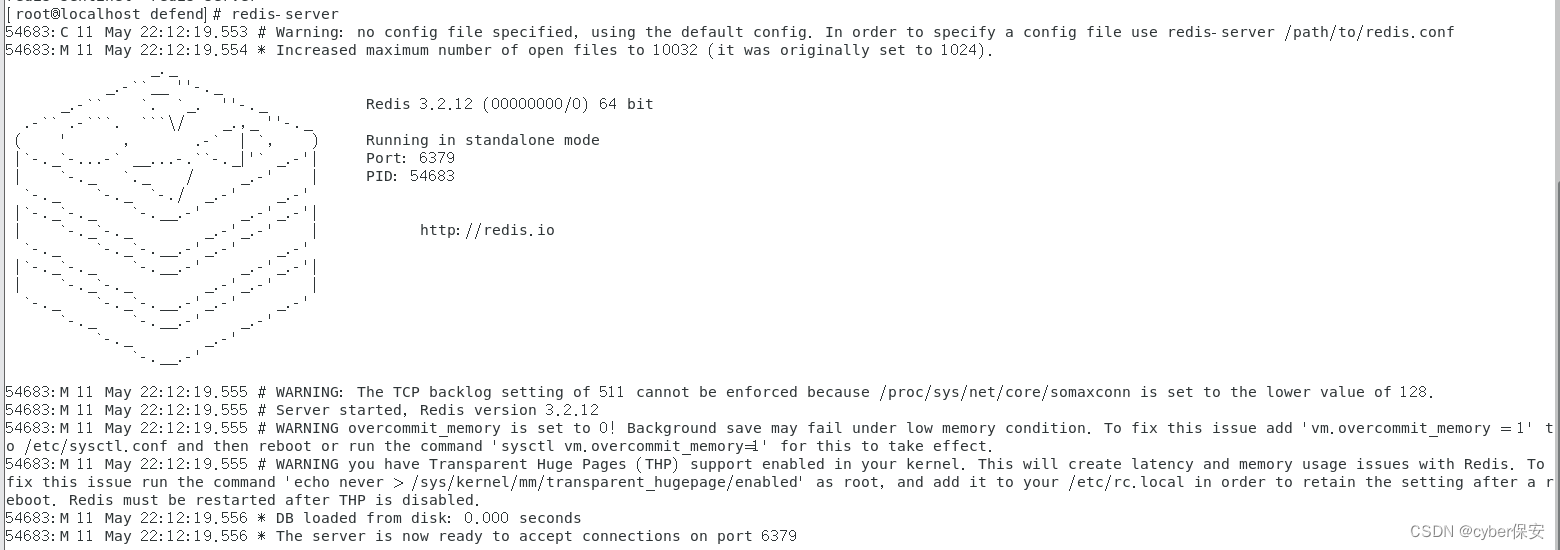

运行redis服务,redis-server

存在redis未授权访问

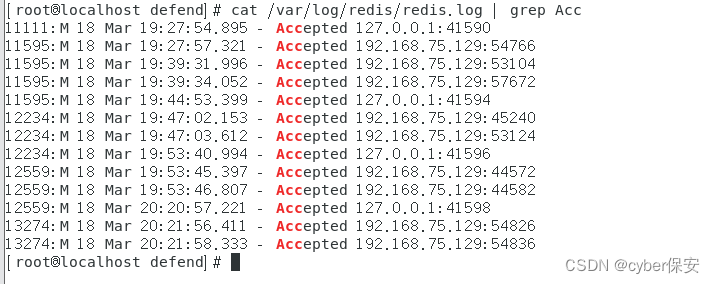

查看redis连接日志

cat /var/log/redis/redis.log | grep Acc

推断攻击者是通过redis未授权进入

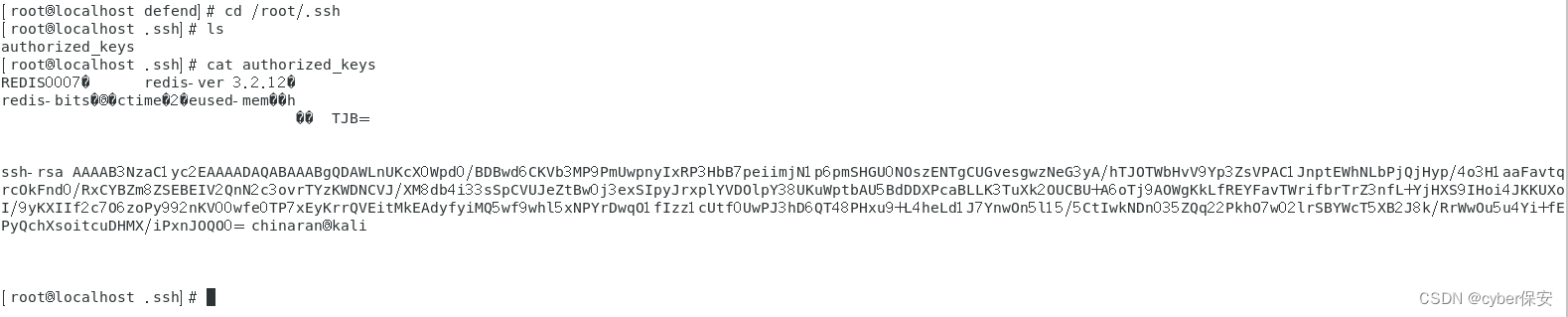

查看/root/.ssh是否被写入密钥

基本可以判定攻击者通过redis未授权写入ssh密钥进行登录

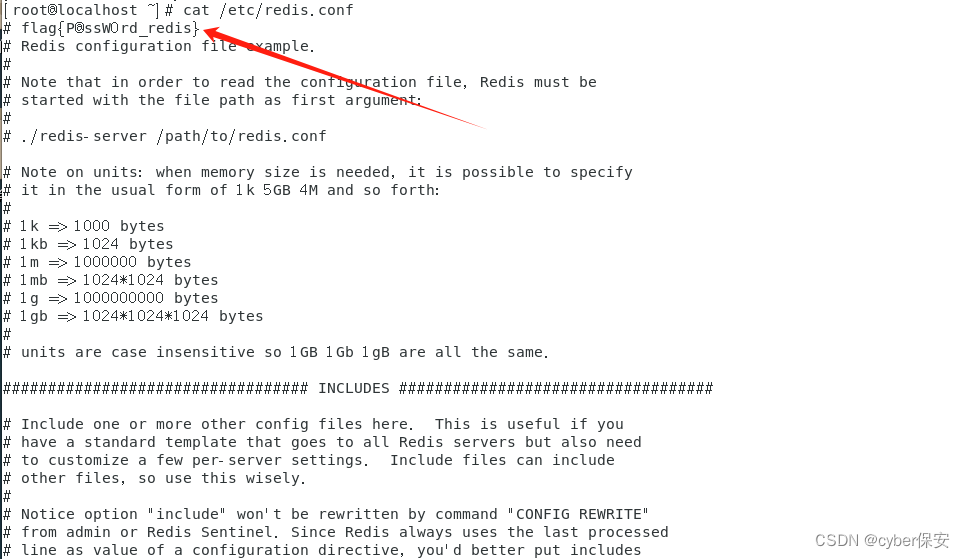

cat /etc/redis.conf 查看redis配置文件,发现第三个flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小小林熬夜学编程/article/detail/723630

推荐阅读

相关标签