- 1java 随机数高效生成_java 随机生成最快的方式

- 2查看 Windows 应用程序日志解决各种程序闪退或者出问题_win7软件无提示闪退日志

- 3MySQL连接错误(2013, “Lost connection to MySQL server at ‘handshake)_2013 - lost connection to server at 'handshake: re

- 4python中sort()的用法及详细解释_python sort()

- 5【机器学习】 python 多种方法实验比较 文本情感二分类_文本二分类 python

- 6SOTA!目标检测开源框架YOLOv6 3.0版本来啦

- 7ChatGLM3-6B:新一代开源双语对话语言模型,流畅对话与低部署门槛再升级

- 8腾讯云 Serverless Stable Diffusion 应用免费名额限量放送,试用申请开启!_stablediffusion商用许可

- 9ElasticSearch-IK分词器(elasticsearch插件)安装配置和ElasticSearch的Rest命令测试_ik分词器测试

- 10git 源代码自动检查_jenkins的部署、实现自动拉取gitlab仓库代码、实现项目中代码自动部署以及项目关联触发...

盘点现代黑客常用的十种技术_键盘记录器

赞

踩

盘点现代黑客常用的十种技术

盘点现代黑客常用的十种技术

随着互联网技术的飞速发展,网络世界的安全性不断受到挑战,政府开始投入大量资金来加强网络安全。生活在网络世界,就可能有黑客侵扰的风险。本文将为大家介绍十种现代黑客常用的技术,了解黑客的动机、能力和工具可以让我们对他们的计划有一个大致的认知,有利于采取基本防范措施。

十大常见的黑客技术

1.键盘记录器

键盘记录器是指能够记录本机电脑上键盘输入的软件,包括中文,英文及标点符号的输入,但功能键无法被记录到。键盘记录按照时间顺序来进行排列,每条记录到包括敲击的时间,软件名称,软件进程,输入的字符;还可以统计每天键盘敲击的总次数。有基于硬件和软件两种类型。可能是通过U口插入的U盘,或者是网络上通过邮件,网页链接,聊天软件来进行传播的。

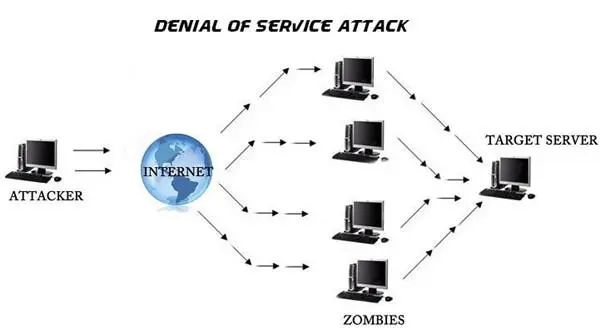

2.拒绝服务(DoS\DDoS)

拒绝服务攻击即是攻击者通过用大量流量淹没该站点或服务器来关闭该站点或服务器,让目标机器停止提供服务,是黑客常用的攻击手段之一。只要能够对目标造成麻烦,使某些服务被暂停甚至主机死机,都属于拒绝服务攻击。由于网络协议本身的安全缺陷,拒绝服务攻击问题一直得不到合理的解决,也逐渐演变成为了攻击者的终极手法。

攻击者进行拒绝服务攻击,实际上让服务器实现两种效果:一是迫使服务器的缓冲区满,不接收新的请求;二是使用IP欺骗,迫使服务器把非法用户的连接复位,影响合法用户的连接。

3.水坑攻击(Waterhole attacks)

“水坑攻击”是指黑客通过分析被攻击者的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻下该网站并植入攻击代码,等待被攻击者来访时实施攻击。

这种攻击行为类似《动物世界》纪录片中的一种情节:捕食者埋伏在水里或者水坑周围,等其他动物前来喝水时发起攻击猎取食物。

目前多数网站使用的广告网络平台也是实施水坑攻击的有效途径。水坑攻击可以通过攻击目标网站使用的广告网络来执行。这涉及将恶意网站广告,或者恶意广告 (文字或图片)插入到将被传送到不同网站的跳转广告。由于大部分网站都使用同一广告网络,因此布设攻击网络时可以达到事半功倍的效果。

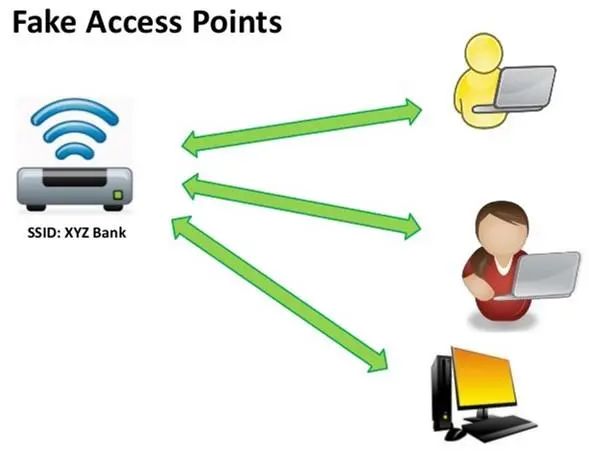

4.虚假WAP

这是一种更容易完成的黑客攻击,需要一个简单的软件和无线网络来执行它。任何人都可以将他们的 WAP 命名为合法名称,然后开始监视用户。一旦连接到伪造的 WAP,黑客就可以访问用户的数据。保护自己免受此类攻击的最佳方法之一是使用优质的 VPN 服务。

5.窃听技术(被动攻击)

与主动攻击不同,使用被动攻击,黑客可以监视计算机系统和网络以获取一些不需要的信息。

窃听背后的动机不是为了损害系统,而是为了在不被识别的情况下获取一些信息。这些类型的黑客可以针对电子邮件、即时消息服务、电话、网页浏览和其他通信方式。从事此类活动的一般是黑帽黑客、政府机构等。

6.点击劫持(Clickjacking)

点击劫持是一种视觉上的欺骗手段。黑客隐藏了受害者应该点击的实际用户界面,劫持了受害者的点击,这些点击并非针对特定页面,而是针对黑客希望您访问的页面。它的工作原理是通过单击隐藏的链接来欺骗互联网用户执行不需要的操作。

7.病毒、木马等

病毒或特洛伊木马程序是安装在受害者系统中并不断将受害者数据发送给黑客的恶意软件程序。他们还可以锁定您的文件、提供欺诈广告、转移流量、嗅探您的数据或在连接到您网络的所有计算机上传播。

8.注入攻击(Injection Attacks)

当黑客故意将一段代码注入网站或程序,以执行可以读取或修改数据库的远程命令时,这被称为注入攻击。攻击者还可以在现场修改数据库,以访问脆弱的系统。

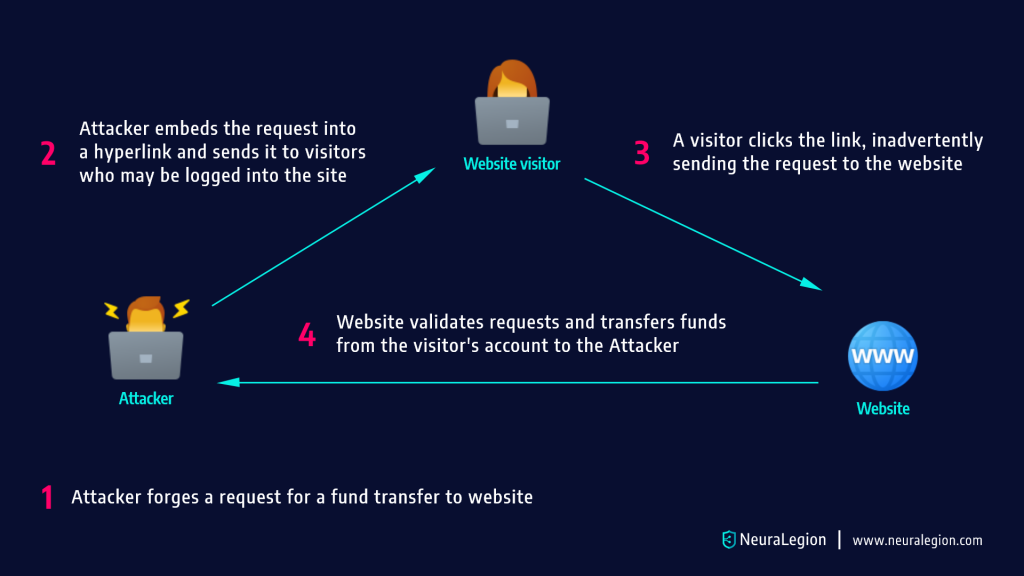

9.跨站点脚本(XSS)

跨站点请求伪造(CSRF或XSRF)是一种强制登录用户在不知情的情况下在网站上执行操作的攻击。用户在浏览网站、使用即时通讯软件、甚至在阅读电子邮件时,通常会点击其中的链接。一旦用户单击该图像,就会触发一个加载脚本的触发器。攻击者通过在链接中插入恶意代码,就能够盗取用户信息。

10.DNS欺骗

DNS欺骗是基于向受害者提供伪造的DNS信息,以响应受害者的DNS请求。其攻击原理是:攻击者冒充域名服务器,将目标IP地址设为自己的IP地址,接着,用户访问时就进入到攻击者的主页里,将原来的域名网站冒充顶替掉了,结果迫使他们访问不是真实站点的站点。

造的DNS信息,以响应受害者的DNS请求。其攻击原理是:攻击者冒充域名服务器,将目标IP地址设为自己的IP地址,接着,用户访问时就进入到攻击者的主页里,将原来的域名网站冒充顶替掉了,结果迫使他们访问不是真实站点的站点。

知己知彼,百战不殆。了解黑客的入侵技术,是网络安全人才的必修课,熟悉黑客的攻击套路,有益于打造更安全的网络环境。

网络安全基础入门需要学习哪些知识?

网络安全学习路线

这是一份网络安全从零基础到进阶的学习路线大纲全览,小伙伴们记得点个收藏!

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NezdAHNO-1677938289522)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]编辑

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NezdAHNO-1677938289522)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]编辑

阶段一:基础入门

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Jle9sd7L-1677938289522)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Jle9sd7L-1677938289522)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

网络安全导论

渗透测试基础

网络基础

操作系统基础

Web安全基础

数据库基础

编程基础

CTF基础

该阶段学完即可年薪15w+

阶段二:技术进阶(到了这一步你才算入门)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9WNw8RHJ-1677938289523)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9WNw8RHJ-1677938289523)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

该阶段学完年薪25w+

阶段三:高阶提升

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nUVUe9v2-1677938289523)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nUVUe9v2-1677938289523)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

该阶段学完即可年薪30w+

阶段四:蓝队课程

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dgsJaHlz-1677938289524)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dgsJaHlz-1677938289524)(data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==)]

蓝队基础

蓝队进阶

该部分主攻蓝队的防御,即更容易被大家理解的网络安全工程师。

攻防兼备,年薪收入可以达到40w+

阶段五:面试指南&阶段六:升级内容

需要上述路线图对应的网络安全配套视频、源码以及更多网络安全相关书籍&面试题等内容