- 1文本预处理库spaCy的基本使用(快速入门)_spacy库

- 2CVPR2023 I 混合Transformers和CNN的注意力网络用于立体图像超分辨率

- 3设计模式(Design Pattern)详细整理(含思维导图)

- 4Apktool反编译和重新打包

- 5RK3568学习之安卓端无线调试_安卓测试连接rk

- 6三种网络安全行业整合模式深度解读

- 7(CVPR2019)图像语义分割(18) DANet-集成双路注意力机制的场景分割网络_danet双通道自注意网络

- 8<位图(bitset)和布隆过滤器(BloomFilter)>——《C++高阶》_bitset和布隆过滤器

- 9基于51单片机的简易机械臂机械手设计摇杆控制舵机系统DIY135_51单片机机械臂

- 102022.7.26--IDEA(2021.3.1版本,未更新)配置MySQL(5.7.37)JDBC(jar包版本8.0.28)_mysql5.7对应的jar包版本

【网络安全应急响应】实战思路经验分享_网络安全应急 分析思路

赞

踩

前言

以下数据已经脱敏,聊天记录不会截图,只分享经验和思路,这是一次非常有意思的排查

确认情况,搜集情报

看了一下聊天记录,客户的网络通过 EOC 设备管理终端,大概一两千台。然后在每天凌晨定时有几百台机器脱管,重启后恢复,地址不变。怀疑遭到了攻击,包体中有大量的 arp 包,我同事怀疑是 arp 欺骗攻击。

一共四个流量包,体积还不小。问了一下从哪里抓的,客户答曰:某个端口上抓的。

确认到手情报

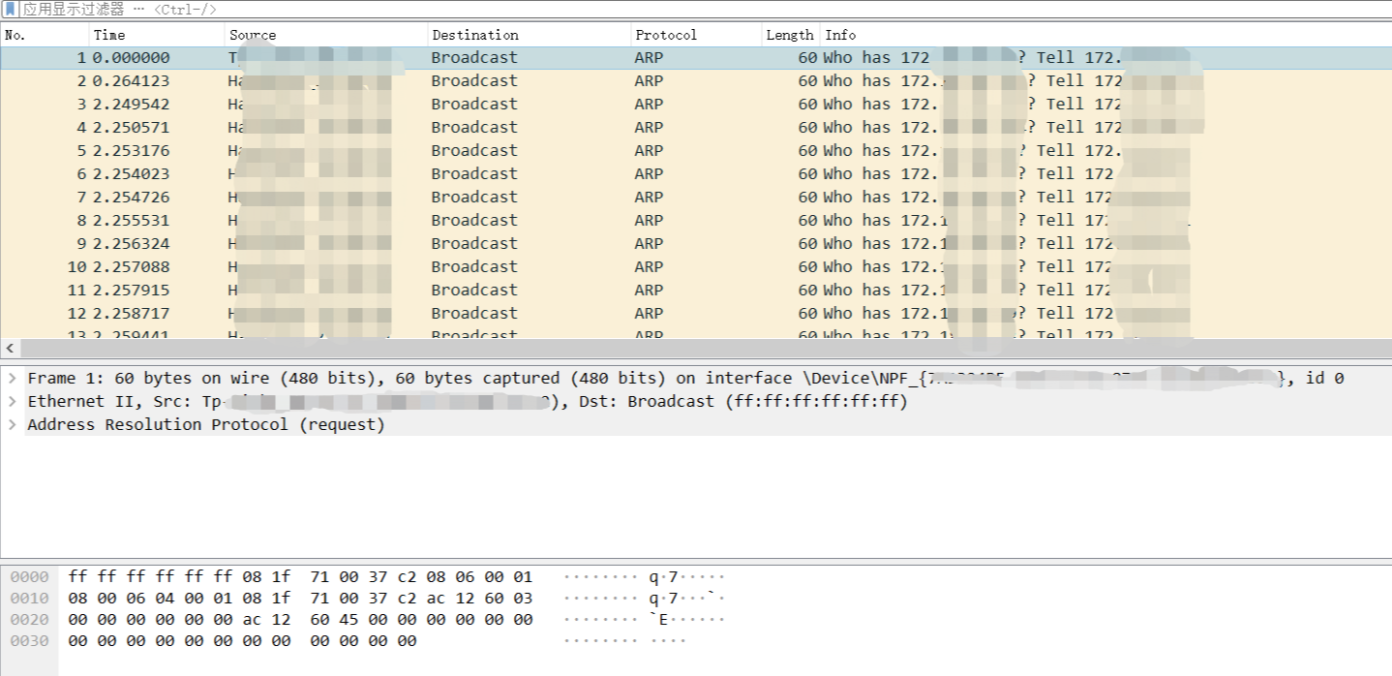

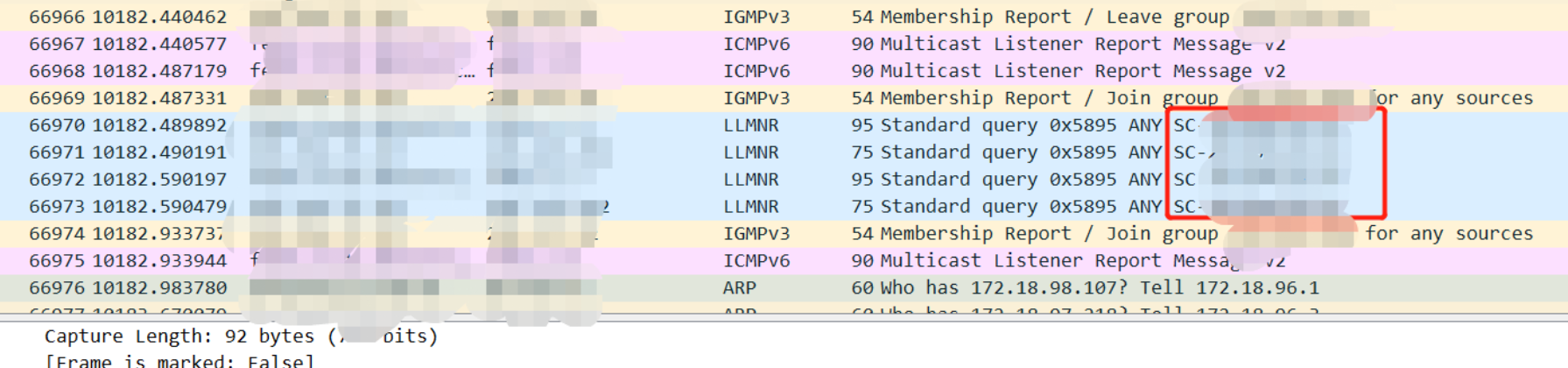

打开四个包看看什么情况,好家伙全黄,都是 arp 包。

还夹带着一些其他包,LLDP、DHCPv4,IGMPv3,ssdp,ICMP v6

这里发现了一些很奇怪的报文,分别是 dhcp 和 arp 的。这俩的结构是有一些问题的。

协议分析

这次排查还是比较困难的,因为客户只给了这点东西,而且我提出为了防止扩散危害暂时切断那片脱管主机的网络也不被允许。那接下来只能分析报文结构是否有问题了。

提取一下关键词:抓包从某一个端口,大量的 arp 包,异常的 dhcp 包,netbios 协议,ssdp 包中的字段。

网络拓扑分析

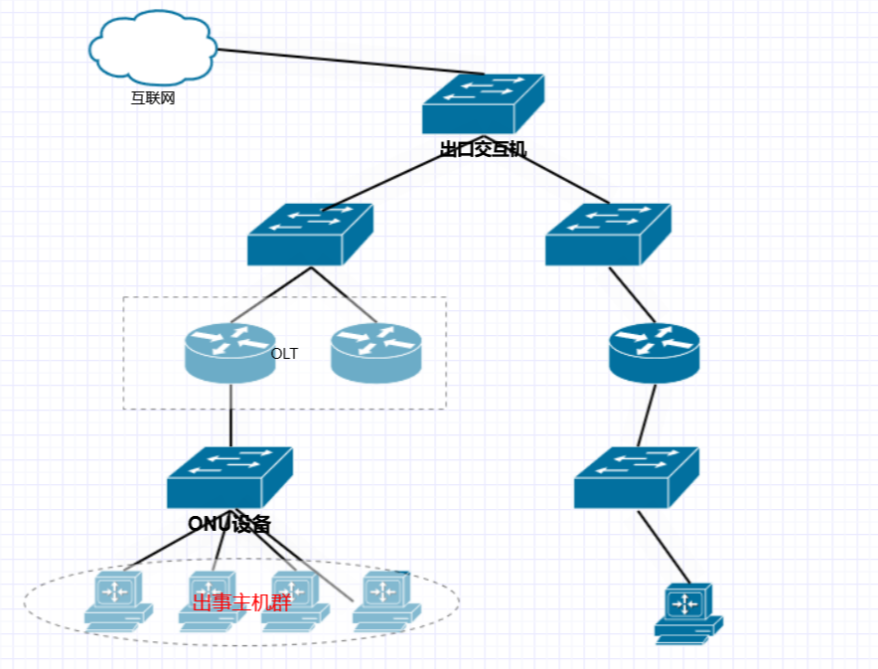

问客户要了一份拓扑图,拿来分析,客户给的很简单手画,为了保密我更简化了一点。

在拓扑中,可以知道,其实网络并不复杂,攻击者要不直接拿下核心交换机或者域控。又因为这张网络很庞大,主机上千台,运维不可能不写嗅探功能。

DHCP 嗅探功能可以有效阻止 dhcp offer 报文,以达到阻止伪造 DHCP 服务器对终端提供虚假服务的目的。一旦开启需要手动指定信任端口。

其实,我猜客户只是想表达他们怎么管理下面的主机群。

异常字段分析

1.arp 报文

先来看一下正常 arp 报文的结构:

ARP 报文的结构简单,也只有请求和回应两种包。

ARP 欺骗的原理:攻击者先嗅探 ARP 包,然后盗取某一个主机的 mac 地址,将数据引流到攻击者的主机上。

再来看包中的 arp 报文:

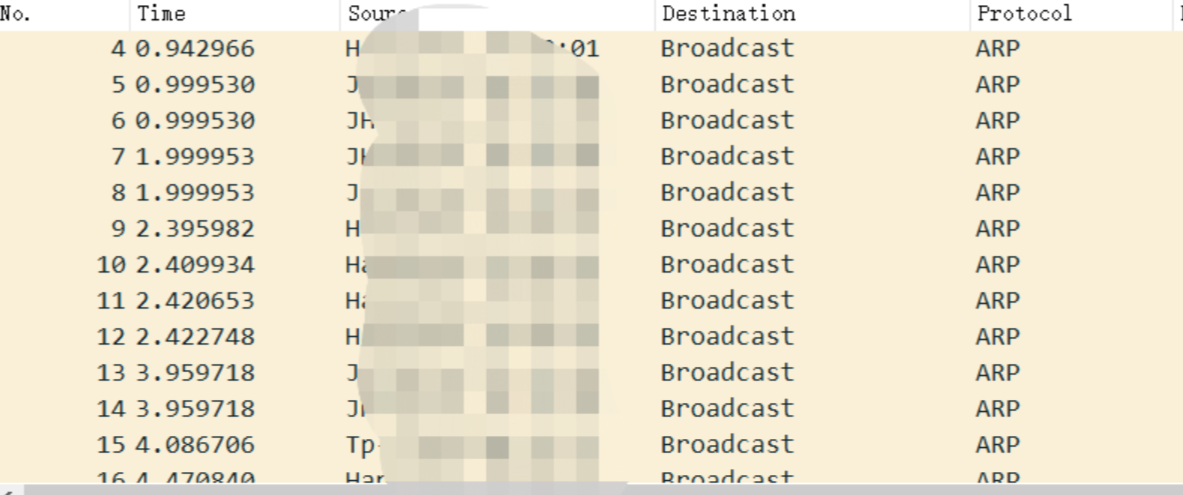

主要有三个设备再发 H 设备、J 设备、TP 设备。

出现异常的只有 J 设备上的 ARP 报文,那很简单,我们用小鲨鱼的对话过滤,过滤出所有关于 J 设备 ARP 报文。

异常就在 Trailer 这个字段上,因为正常的 ARP 报文中是用 Padding 字段代替的全 0 填充。

trailer 字段用于字节超额时,承载超额字节,出现非零填充现象。

但是,在经过我长时间筛选下,都没看到有明显的攻击痕迹:都是一些无意义的字节。也不像 arp 欺骗攻击,以为没有任何入口被突破。

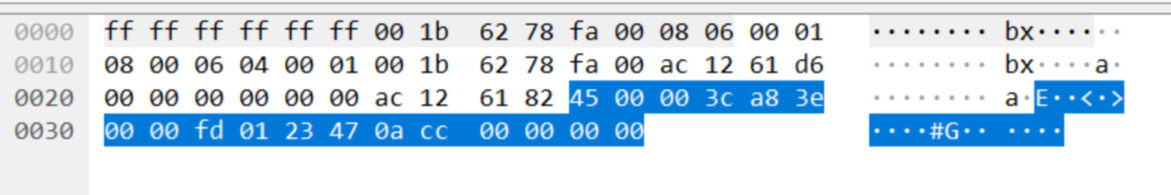

2.dhcp 报文

流量包里出现问题的报文是 dhcp discover 报文,该报文用于请求地址,因为它不知道 dhcp sever 的地址所以用全 0 来请求。

这里提示出现一瞬间的 little endian 编码,这种情况就是高低电位紊乱出现的。

其实到这里,我已经和同事说,这 7 成是网络问题,至于是什么网络问题我一时间没办法说出来。接下来分析我不确定的 3 成在哪。

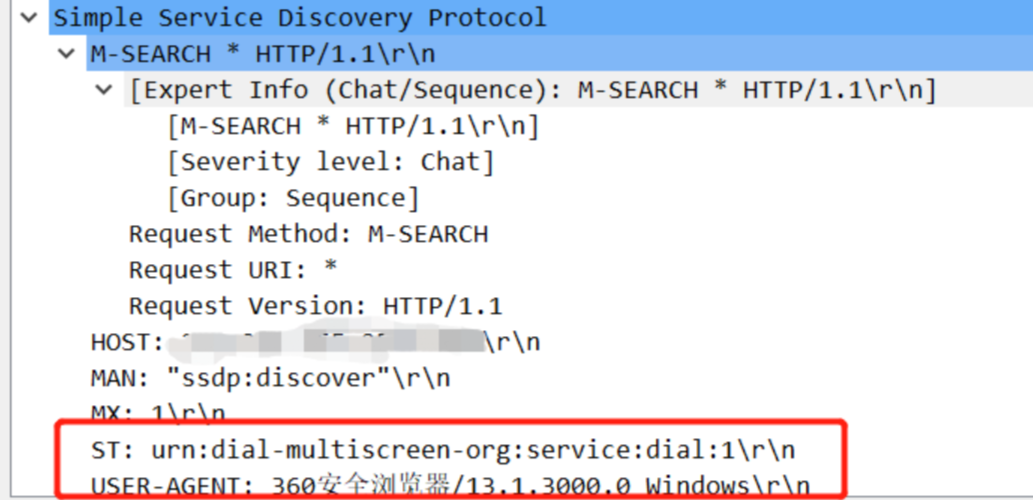

3. 其他协议的报文

这也是后来,我打算写报告了,然后客户 1 点半又来了几个包,是重启恢复后短时间抓到的包。我又咕噜咕噜爬起来分析了。

来看看其他发现吧,这些发现都被客户弹回去了,确定了没事的。

在 SSDP 报文中,发现了似乎与外部有连接的字段:

然后又在其他报文中发现主机名和这台是域控,辣是把我吓了,域控被 k 掉了???

客户:那是用来抓包的机器,没事。

结论

这其实不是遭受网络攻击的问题,上面那是我整理了思绪写出来的,应急的时候我完全是以网安的思想去思考,其实换个网工的角度,答案就很明显了。

首先来回顾一下拓扑图:

经典的 OLT 架构网络,下面拖 ONU 设备进行管理。ONU 设备是光网络单元设备,一般把装有包括光接收机、上行光发射机、多个桥接放大器网络监控的设备叫做光节点。PON 使用单光纤连接到 OLT,然后 OLT 连接到 ONU。

然后再看 DHCP 报文,其中短暂出现了 little endian 编码;同时在 ARP 报文中,出现无意义的额外字节填充。

结论只有一个了 ONU 设备出了问题,光纤或者光模块出现了损伤,导致数据传输失败。在上面的分析来看,dhcp discover 包是没有被回应的,arp 包构造也是完整的。同时出现多次 igmp 加组离组的申请报文没有得到回应。得到的结论是:因为光信号传输出现问题,导致下面某一片主机脱管,并非网络攻击。

最后

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/419910

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。