- 1教您如何三分钟搞定EasyExcel导入与导出功能_easyexcel 导出

- 2学习资源分享_kafka 核心技术与实战百度网盘

- 3php表白情话,情商高的聊天语句900句 表白情话最暖心一段话

- 4OAuth2与JWT的区别JWT的适用场景及好处(九)_jwt和oauth2哪个好

- 5Node.js -- 包管理工具

- 6【算法|贪心算法系列No.4】leetcode55. 跳跃游戏 & 45. 跳跃游戏 II

- 7Docker的网络模式之host模式_docker run --host

- 8Kafka核心技术与实战 15 消费者组

- 9Kimi创始人套现4000万美元疑云|「商汤」大模型一体机可节约80%推理成本,完成云端边全栈布局|中国AI活化石,熬成AIGC第一股| 谁在制造小米汽车?_商汤 kimi

- 10Unity 之 NGUI UIRoot 的屏幕适配问题_ngui 适配

Nmap 基础命令_nmap扫描局域网存活主机

赞

踩

1、扫描一个IP地址

如果目标主机开启了防火墙,则扫描的端口或被过滤掉,无法扫描

nmap IP

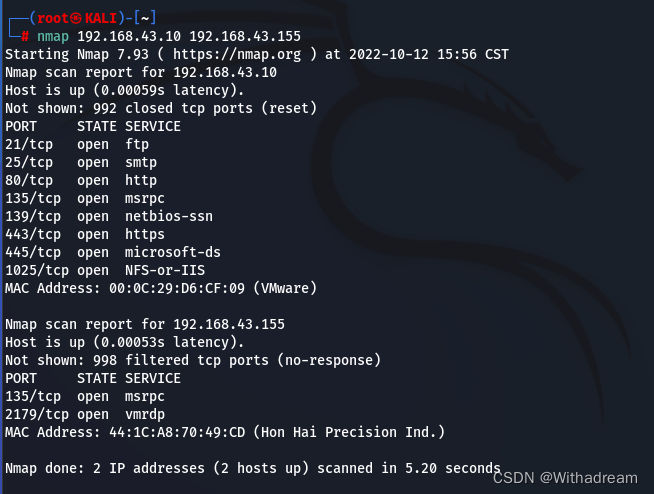

2、扫描多台计算机

扫描结果分别显示各台主机的的端口情况,端口运行的服务、扫描出目标主机的MAC地址、设备类型

nmap IP IP

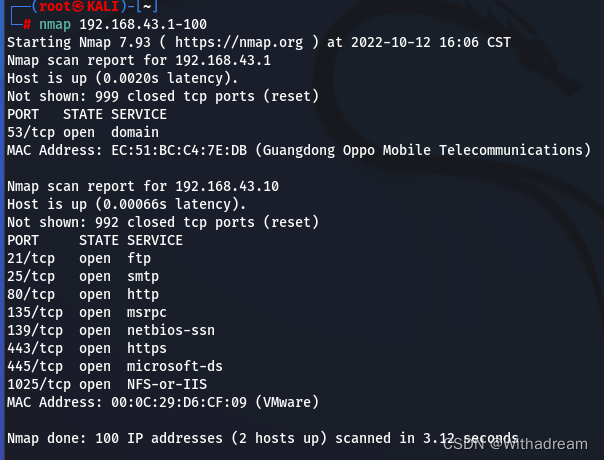

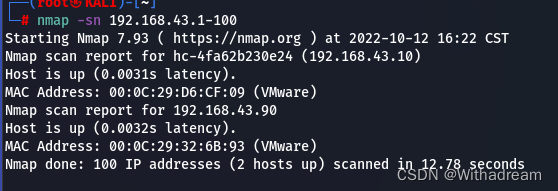

3、扫描192.168.43.1-100的主机信息

扫描得到,每台主机的存活状态、开放端口号、服务、IP地址、MAC地址

nmap 192.168.43.1-100

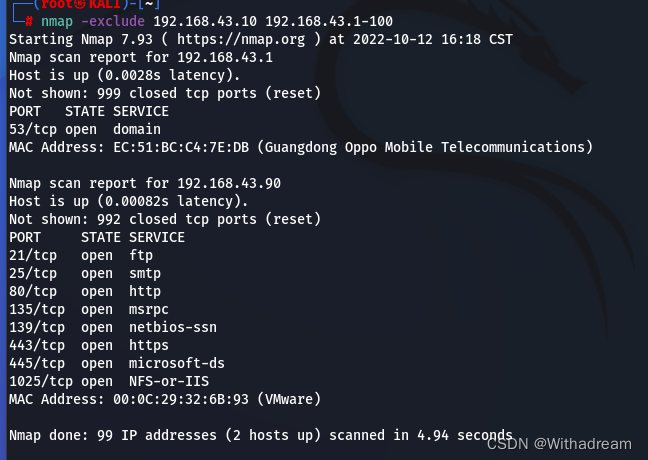

4、扫描 43网段内1-100 (除10号主机以外) 所有的主机

-exclude 排除哪个以外

nmap -exclude 192.168.43.10 192.168.43.1-100

5、扫描一个网段内所有存活的主机

-sn s:scan(扫描) n:不进行NDS域名解析

1-100 IP主机范围 1-100号主机

nmap -sn 192.168.43.1-100

6、对目标主机进行全面扫描

扫描可以得到目标主机的FTP和HTTP服务等类型和版本,以及目标主机的操作系统类型

nmap -A IP

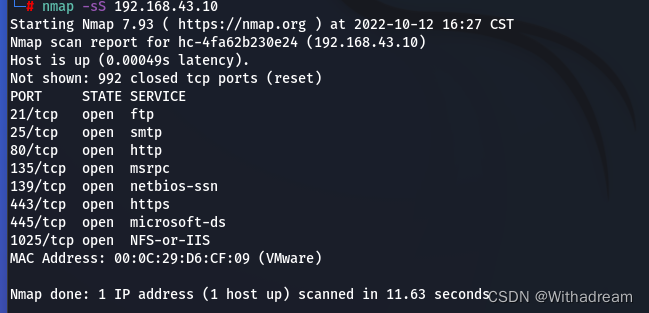

7、隐蔽扫描

-sS 基于TCP 的 SYN 半连接扫描

与对方发送携带SYN 的请求包 对方回复 SYN/ACK 则表明对方在线,进行断开连接RST

nmap -sS IP

8、端口扫描

-sT 表示TCP connect()扫描

如果目标端口有程序监听,connect()就会成功返回,否则这个端口不可达

nmap -sT IP

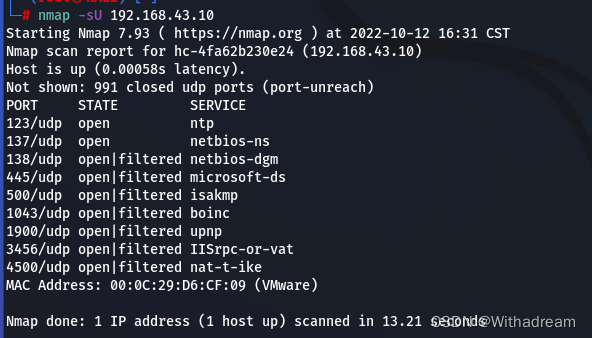

9、UDP 端口扫描

-sU 表示UDP扫描

先向每个端口发送0个字节的UDP数据包,如果收到端口不可达的ICMP 消息,那么端口就是关闭的,否则就假设它是打开的

nmap -sU IP

10、ping 扫描

不进行端口扫描

-sn 不进行NDS域名解析扫描

-Pn ping扫描,仅仅是确定主机是否在线 不进行NDS域名解析

向指定的IP发送ICMP echo 请求数据包,响应开机,反之亦然。

nmap -sn -Pn 192.168.43.1-100

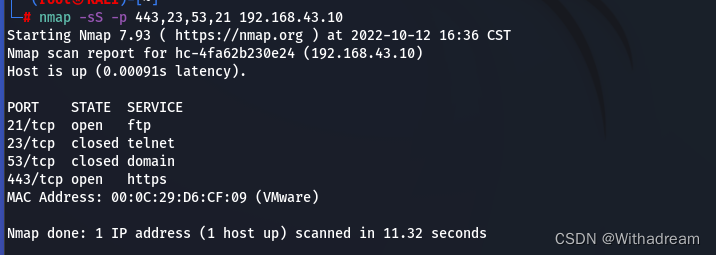

11、扫描指定端口

-sS 基于TCP 的 SYN 半连接扫描

-p 指定的端口

nmap -sS -p 80,443,53,21 IP

12、TCP ACK 扫描IP

-sA TCP ACK 扫描

向特定端口发送ACK包(使用随机应答/序列号),返回RST关闭 没有返回或者一个不可达的ICMP消息,就是未知

nmap -sA -V IP

13、TCP Windows 扫描

-sW TCP Windows 扫描

-v 显示细节

nmap -sW -v IP

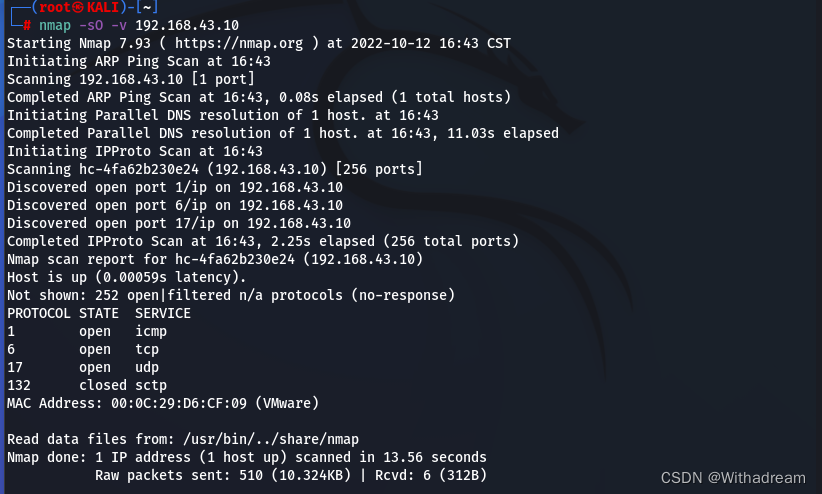

14、IP Protocol 扫描

-sO IP协议扫描

-v 显示细节

nmap -sO -v IP

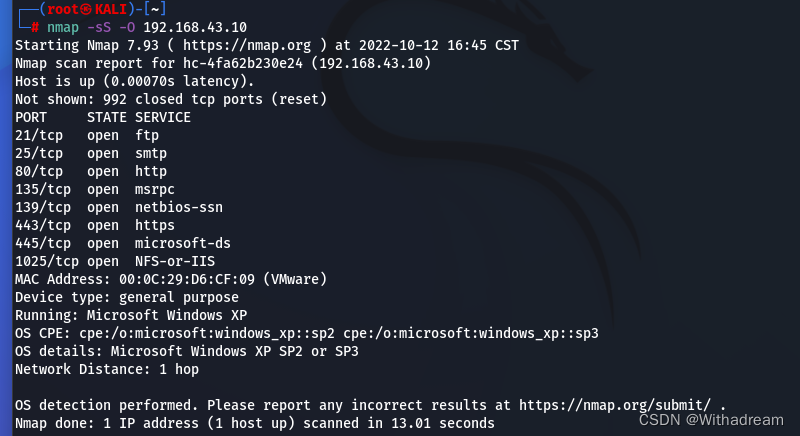

15、扫描目标主机操作系统类型

-sS 基于TCP 的 SYN 半连接扫描

-O 开启操作系统检测

nmap -sS -O IP