- 12024年网络安全最新没有发生GC也进入了安全点?这段关于安全点的JVM源码有点意思_jvm no vm operation

- 2python如何在一个py文件中运行另一个py文件的代码_python执行另一个python文件

- 3万字报告丨元宇宙的价值究竟在哪,有哪些方向值得重点关注?

- 4生成式推荐系统与京东联盟广告 - 综述与应用

- 5【HarmonyOS4学习笔记】《HarmonyOS4+NEXT星河版入门到企业级实战教程》课程学习笔记(十九)_ohpm

- 6HarmonyOS开始玩耍:应用开发案例大全(六)_下列选项,那些不是全屏模态转场的方式

- 7【九】Hadoop3.3.4HA高可用配置

- 8【Python】成功解决解决AttributeError: ‘int‘ object has no attribute ‘encode‘_intobject has no attribute

- 9Kindling-OriginX v1.1.0 发布:有效预防P0故障发生、开源Tracing适配、多项性能与体验优化

- 10什么是哈希表?什么是set和Map集合?他们之间有什么关系_哈希表的set

揭秘业务系统数据安全三大核心问题:“谁在用”、“用什么”和“怎么用”

赞

踩

数据库宛如一座坚固的宝库,守护着无尽的智慧与财富—数据,如同熠熠生辉的金币。当宝库的门紧闭时,金币得以安然无恙。

然而,在业务系统的广阔天地中,这些数据金币被精心挑选、流通使用,每一枚都承载着无尽的价值与可能性。

随着应用场景的丰富和复杂,对数据安全的需求也愈发严格和精细,如同对金币的精心呵护,不容丝毫闪失。

因此,数据安全,跟着数据走,更是跟着业务走。

业务系统数据安全建设难点

![]()

业务系统数据具有敏感性、复杂性、流动性等特点,业务系统具有访问群体多、访问方式简便、访问数据量大等特点,给业务系统数据安全建设带来极大挑战。

难点1:数据流动性极大

·数据在不同的组织、部门、业务单元之间频繁共享和交换,以支持业务合作和决策。

·用户可以通过多种渠道访问数据,包括内部网络、互联网、移动设备、云服务等。

·数据需要在多个系统和平台之间流动,如CRM、ERP、数据库、分析系统等。

·用户的行为和操作习惯也会影响数据的流动,如下载、上传、转发等。

难点2:涉及应用系统场景复杂

·数据需要在不同部门间流动,如财务、人力资源、市场营销等,每个部门对数据的理解和使用方式可能不同。

·业务系统需要支持不同角色的用户交互,如员工、客户、供应商、合作伙伴等,每个角色对数据的访问和使用权限不同。

难点3:人员权限控制不完善

·用户权限可能过于宽泛或过于狭窄,没有根据实际工作需要进行合理划分。

·某些关键岗位或个人可能拥有过多的权限,增加了滥用权限或单点故障的风险。

·权限分配可能没有与用户的实际角色和职责相匹配,导致权限使用不当。权限控制可能过于粗略,没有实现基于数据项或操作级别的细粒度访问控制。

·员工离职、转岗或职责变更时,相关的权限变更可能没有及时或正确地执行。

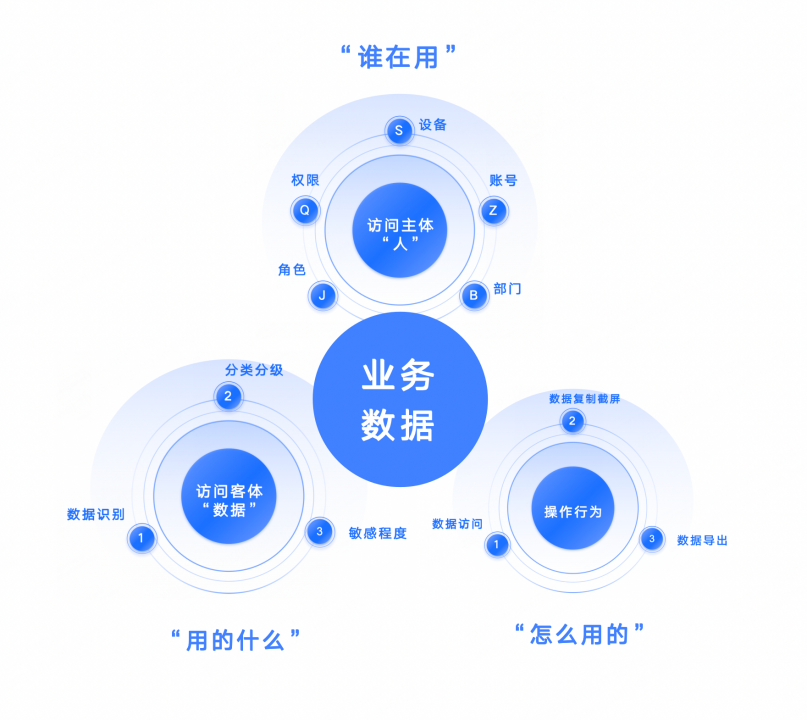

业务数据安全“三大核心问题”

![]()

由于业务数据流动性极大、涉及应用系统场景复杂、人员权限控制不完善,数据安全建设的痛点难点往往集中在数据使用和共享安全。

结合多年的实践经验,极盾科技提出了数据使用安全方法论:以人为核心,围绕业务场景,以数据分类分级为基础,基于零信任框架和用户及实体行为分析为抓手,面向内部应用数据使用全流程构建数据使用的主动安全防控体系。

更形象地解释,业务系统数据安全需要解决“谁在用”“用什么”“怎么用”这三个核心问题。

谁在用:以人为核心

即全面了解数据访问主体,网络安全的视角关注到的仅仅是访问账号,但是如今数据的复杂流转场景决定了,账户背后的“人”在数据使用访问过程中的各类属性信息,才能构建出动态人员画像,实时发现可疑行为。不仅对应着员工的账号、设备、权限、岗位等静态属性,更需要实时关注访问的环境是否可信,以及访问时间、频率、操作习惯等动态行为指标。

用什么:以数据分类分级为基础

即全面了解被访问的数据,从数据访问使用过程中识别当前访问数据的重要程度和敏感程度,对不同分类不同密级的数据采取不同的安全防护措施,才能做好数据全流程动态保护。

怎么用:围绕业务场景

数据的流转路径反映的是业务的运营流程,本质上是人员的行为在执行种种操作,围绕内部人员(包括正常员工,无意的违规者以及内鬼、报复人员等主观恶意的攻击者)在账号、权限、访问行为、数据操作等不同维度行为特征的挖掘,结合登陆、查询、上传、下载、配置、管理、权限操作等多种行为场景,识别异常的数据使用访问风险,实现精准定位判断。

围绕“三大问题”构建运营管控体系

![]()

业务系统数据安全建设围绕数据使用过程中“谁在用”、“用什么”、“怎么用”三个基础问题,有机融合调研、技术、管理手段,最终形成有效的运营管控体系,从而保障数据的安全使用。

具体建设内容如下:

“谁在用”:核心需要解决访问主体识别问题

业务梳理:通过调研梳理相关各个软件系统及业务应用的人员权限、组织架构等情况,明确账号、部门、角色、权限等一系列相关属性信息。从而掌握各类应用系统中“访问主体”相关情况。

技术对接:平台建设“组织架构对接”、“应用权限接入”模块,把梳理的账号、角色、权限、组织架构等信息通过接口或文件等方式输入到数据安全集成管理平台,从而实现“访问主体”的信息化留存。以便后续安全分析监控过程中充分应用“访问主体”相关属性信息。

“用的什么”:核心需要解决访问对象识别问题

业务梳理:通过调研梳理不同应用数据情况,进行数据资产梳理,定义“敏感数据”范畴,进行初步的“分类分级”尝试工作。

技术对接:平台建设“敏感数据标记”模块,支持通过内置算法模型以及自定义策略规则,识别并主动标记各类重要敏感数据,从而实现数据使用过程中的“访问对象”识别。为基于不同数据安全等级建立不同的防护手段打好基础。

“怎么用”:核心需要解决访问行为采集问题

业务梳理:通过调研梳理各类数据使用场景及其风险,从账号、权限、接口、敏感数据暴露面等多维度进行数据安全风险评估,形成数据安全审计策略体系,同时梳理数据安全管理、审批流程。

技术对接:分为四部分

一是通过“应用对接”模块建设,通过主动或被动采集方式,实现精细化的“数据使用行为”采集;

二是通过“安全策略分析”建设,围绕具体数据使用场景构建场景化监控策略体系,有效识别并审计各类数据使用行为的风险;

三是通过“安全防护”建设,通过脱敏、水印、风险告警、风险处置等功能,实现风险识别后的响应防护,从而保障数据的安全使用;

四是“安全管理”建设,通过安全知识库、安全审批、辅助决策等模块建设,将安全分析能力与安全管理流程相融合,从而实现一体化的安全管理。

保障业务系统的数据安全,需要做的远不止设置密码、安装杀毒软件那么简单,而是需要构建一个多层次、全方位的安全防护体系。