热门标签

热门文章

- 1Hadoop学习笔记(9)-Spark的jupyter notebook开发环境搭建_jupyter notebook 管理hadoop

- 2react中useRef的使用_react useref 取值

- 3在码云上添加公钥时提示不允许重复添加(实际上当前公钥数为0)

- 4Apollo 3.5 Planning模块源代码分析_apollo 3.0 planning

- 5解决华为s6730交换机配置ssh_华为删除ssh server cipher aes256_ctr

- 6github代码采取ssh代理方式_给github设置ssh代理

- 7java查询结果数据量过大_java查询数据库表数据量很大

- 8华为 5G、阿里检测病毒算法、腾讯 AI 一分钟诊断,国内抗疫科技大阅兵!

- 9flask源码解析_flask app_ctx_stack

- 10计算机专业 常用网站_csdn网站

当前位置: article > 正文

安卓逆向:ctf题,通过加密后的文件获取加密前apk_bin文件提取apk

作者:笔触狂放9 | 2024-04-14 15:22:03

赞

踩

bin文件提取apk

题目下载:

链接: https://pan.baidu.com/s/1r-b0I6AitIghl8yjkyHuEA 提取码: wjf8

Jeb打开apk

重要的是红框的代码

程序运行后会判断存储根目录下是否有"BaoZang.apk",如果有的话按字节读取出来,进行aes加密

加密之后的数据写在LuoJie.bin文件里

现在我们有LuoJie.bin文件,那我们就逆向,使用aes解密,得到的就是apk文件

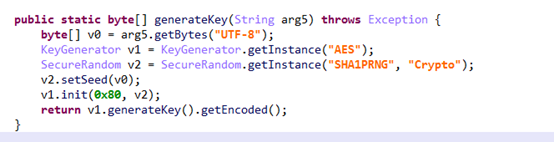

此处要注意key值经过generateKey()处理过:

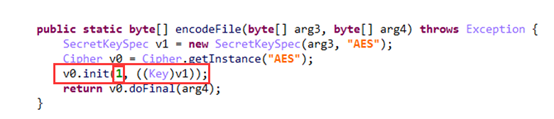

解密可以写脚本,也可以使用androidkiller在 Cipher v0 = Cipher.getInstance("AES"); v0.init(1, ((Key)v2))的init函数的第一个参数修改为2,

这个方法就是解密函数了。

修改smali文件后重新打包apk,把LuoJie.bin文件放到手机存储根目录,运行apk,存储根目录会生成一个解密后的apk文件

把得到的apk再使用jeb打开

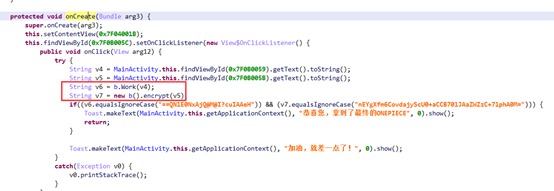

重点看红框代码,获取用户输入的用户名给v4,密码给v5,分别经过函数处理,得到的数据分别与"==QN1E0NxAjQ@M@I?cuIAAeH" "nEYgXfm6CovdajyScU0+aCCB701JAaZWZzC+71phA0M="相等即正确

先看怎么处理v4的:

最后一位减5给与第一位互换,循环长度为v4的长度/2

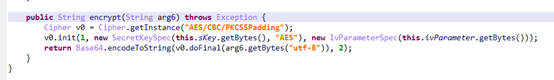

再看如何处理v5:

写解密代码:

答案:A18ADF01A69342F9

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/笔触狂放9/article/detail/422756

推荐阅读

相关标签