- 1如何训练一个简单的stable diffusion模型(附详细注释)_stable diffusion如何训练模型

- 2el-table 行合并_el-table单元格行合并

- 3计算机网络 从页面中输入URL到加载完成都发生了什么_计算机网络输入网址后的过程

- 4android权限列表

- 5Spring Rocketmq 事务消息 @RocketMQMessageListener注解的使用

- 6HIVESQL的列转行和行转列使用总结_hive 怎么列转行

- 7ubuntu源码安装mysql

- 8flask基于python的豆瓣电影爬虫可视化大屏分析系统vue+django_如何使用python制作服务台分析系统

- 9从零开始的vscode配置及安装rust教程_vscode rust

- 10Circuits--Sequential--FSM--q5b~q3a

【Ctfer训练计划】——(七)_challenge: 大海捞针 description: 该死,

赞

踩

作者名:Demo不是emo

主页面链接:主页传送门

创作初心:一切为了她

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:web安全,后渗透技术每日emo:这世界上有太多人高喊着理想,然而却在生活面前溃不成军

目录

一、数据库连接信息爆破

题目:web26

训练平台:ctfshow

题目描述:这个可以爆

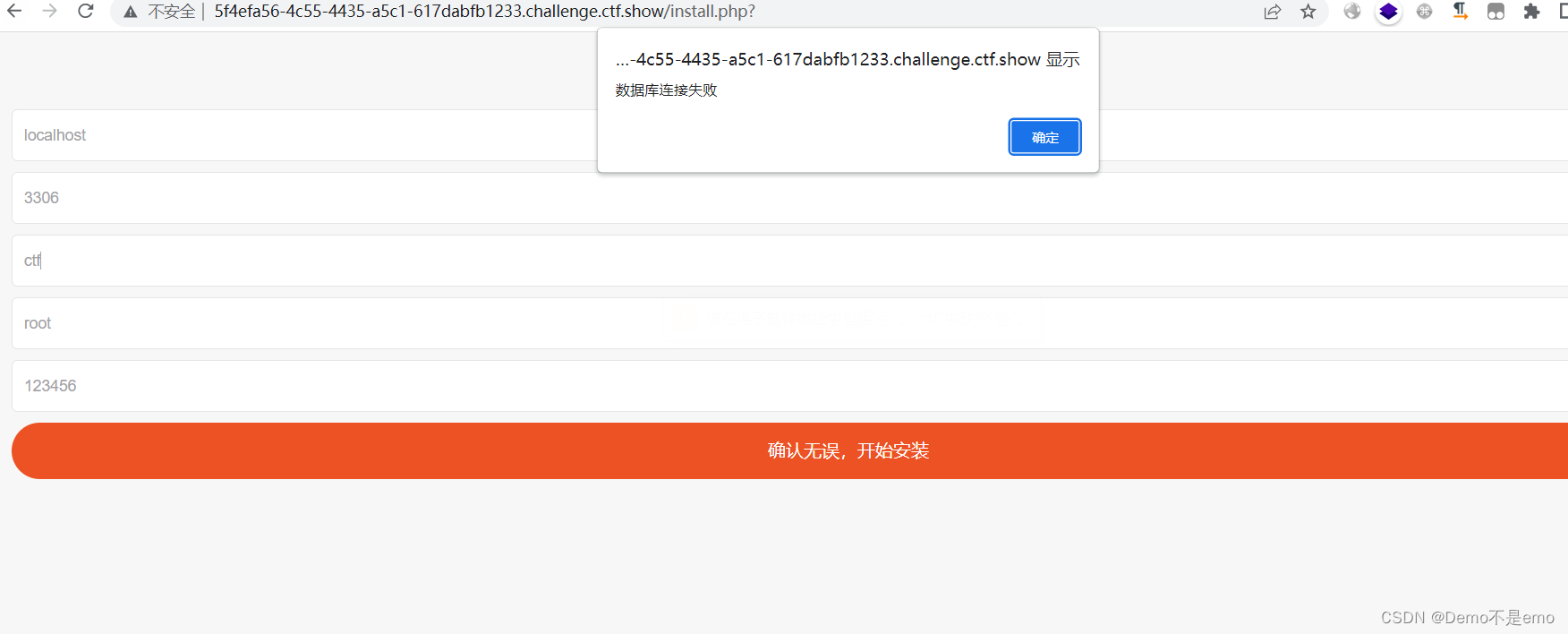

容器开启后页面如下

可以看到是一个数据库连接页面,文本输入框中给出了数据库连接信息,这应该是默认账密,我们就用他的试试看,结果如下

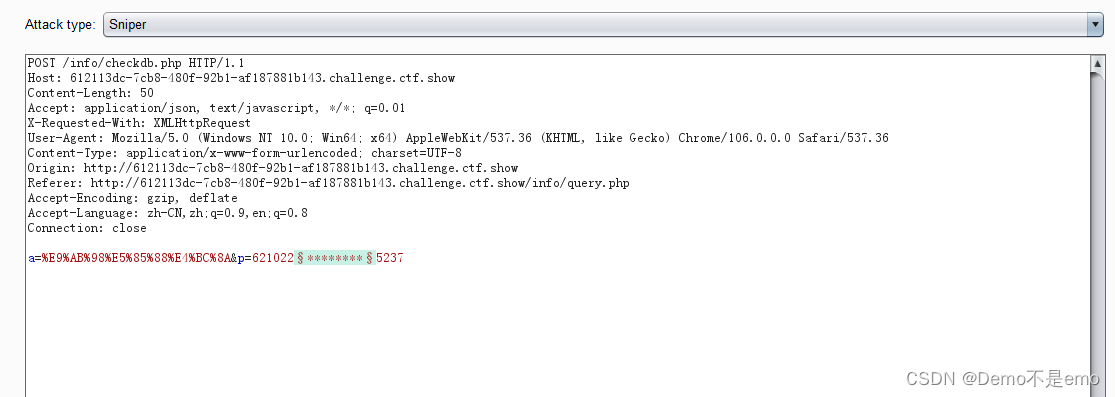

果不其然数据库连接失败,可能需要爆破的也是这里的信息,我们先抓包看看,数据包如下

- POST /checkdb.php HTTP/1.1

- Host: 5f4efa56-4c55-4435-a5c1-617dabfb1233.challenge.ctf.show

- Content-Length: 43

- Accept: application/json, text/javascript, */*; q=0.01

- X-Requested-With: XMLHttpRequest

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/106.0.0.0 Safari/537.36

- Content-Type: application/x-www-form-urlencoded; charset=UTF-8

- Origin: http://5f4efa56-4c55-4435-a5c1-617dabfb1233.challenge.ctf.show

- Referer: http://5f4efa56-4c55-4435-a5c1-617dabfb1233.challenge.ctf.show/install.php?

- Accept-Encoding: gzip, deflate

- Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

- Connection: close

-

- a=localhost&p=3306&d=ctf&u=root&pass=123456

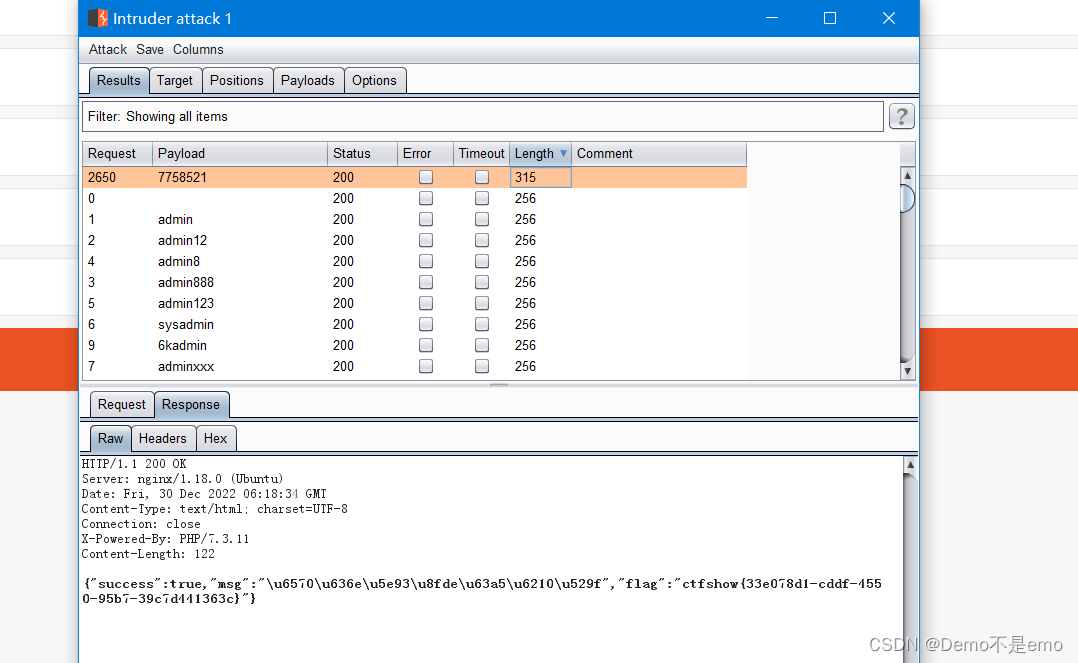

这里的连接信息都是明文传输,既然默认的密码不对,那我们就来尝试暴力破解它的密码,直接发到burp爆破密码,结果如下

成功爆破出密码

7758521同时也在响应包中看到了flag,直接拿下

二、 信息收集组合爆破

题目:web27

训练平台:ctfshow

题目描述:CTFshow菜鸡学院招生啦

容器打开页面如下

可以看到就是一个教务系统的登录框,并且登录时有部门,教师,学生,访客四种身份选择

那我们直接就开始爆破吗?其实是没有必要的,正确的爆破姿势应该是信息收集配合爆破,而不是看到所谓的登录框就开始爆破

这里登录的下方作者也提供了录取名单和学生学籍信息查询系统 ,我们来看看有没有什么有用信息,点击录取名单后,我们得到了一份xlsx文件,里面是学生的一些信息

暂时没什么用,我们继续看看学籍管理系统

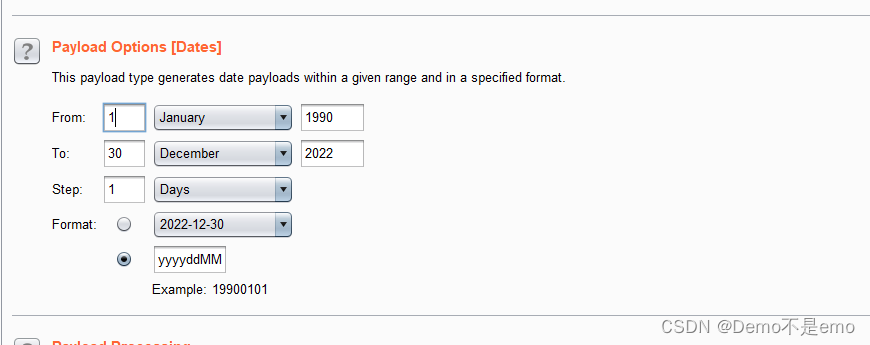

就是一个通过姓名和身份证号查询学生信息的查询系统,上面我们已经得到了学生的姓名,但是有8位身份证号显示不全,而总所周知这8位代表的是出生日期,所以我们可以通过学籍管理系统来爆破她的身份证号,因为身份证号正确时才会在学籍管理系统中查询出信息,操作步骤如下

就是一个通过姓名和身份证号查询学生信息的查询系统,上面我们已经得到了学生的姓名,但是有8位身份证号显示不全,而总所周知这8位代表的是出生日期,所以我们可以通过学籍管理系统来爆破她的身份证号,因为身份证号正确时才会在学籍管理系统中查询出信息,操作步骤如下

指定爆破中间的8位出生日期

再设置指定的数字字典区间

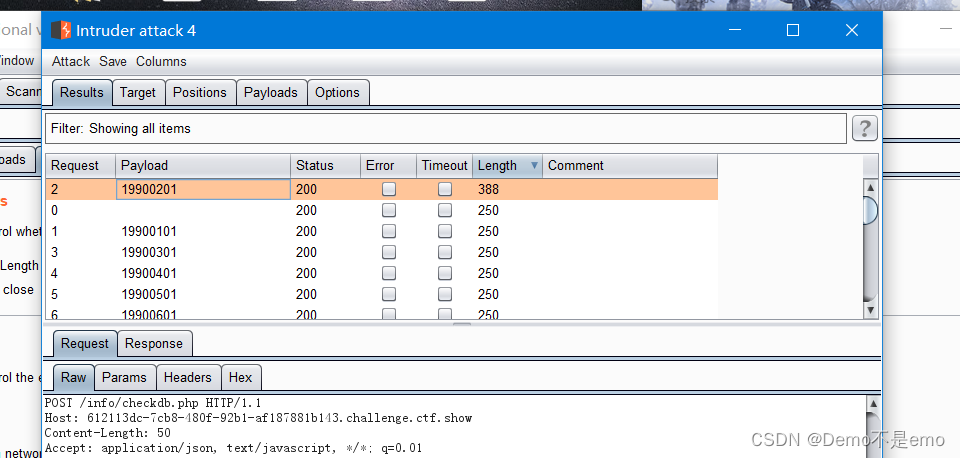

爆破结果如下

爆破结果如下

成功拿下,再用爆破出来的身份证号去学籍管理系统查询试试

拿到该生的账密信息,以学生身份登录

拿下拿下

三、目录爆破

题目:web28

训练平台:ctfshow

题目描述:大海捞针

容器打开后页面如下

暂时没看到什么有用信息,但是目录这里感觉有一点问题,如下

暂时没看到什么有用信息,但是目录这里感觉有一点问题,如下

http://*********.challenge.ctf.show/0/1/2.txt这题又是爆破提,所以多半是爆破目录了

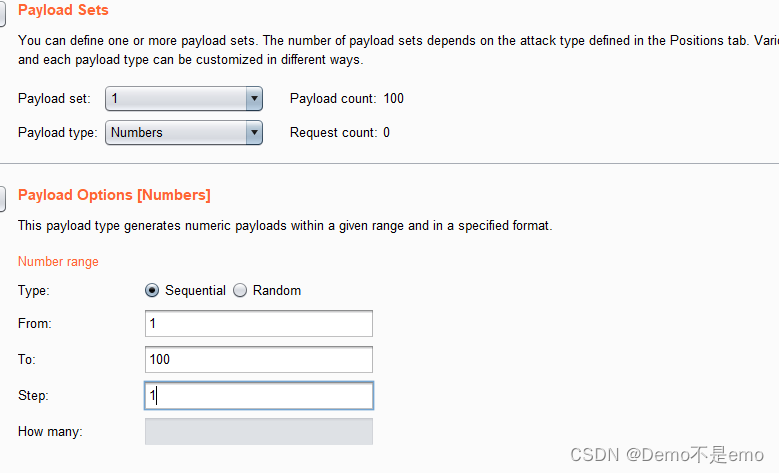

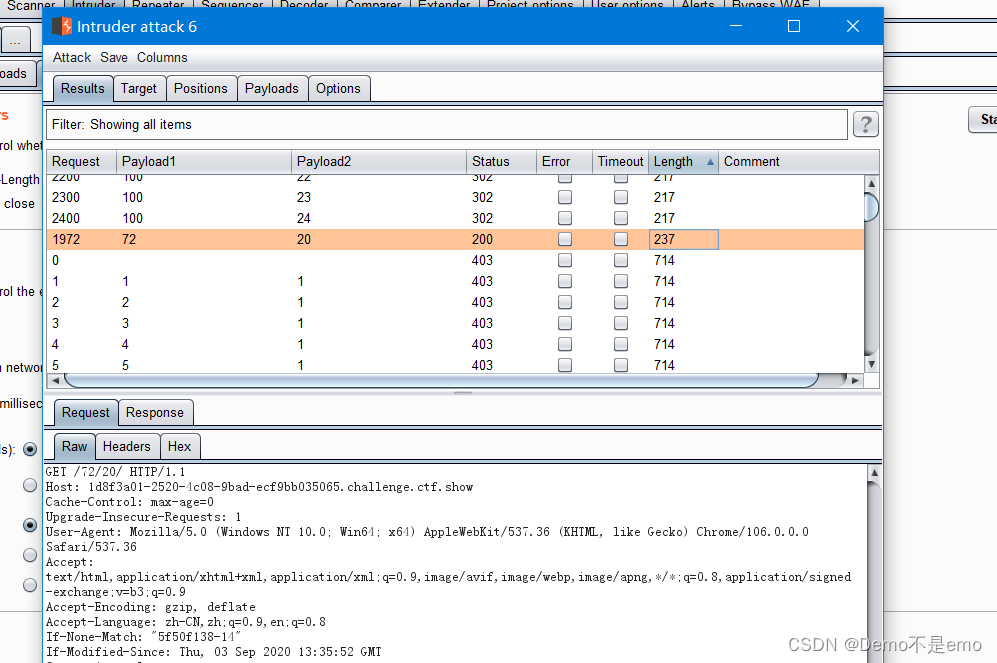

可以看到目录的前两层都是数字,那我们就用数字爆破前两层试试,如下

因为是爆破目录,所以这里的2.txt就不要了

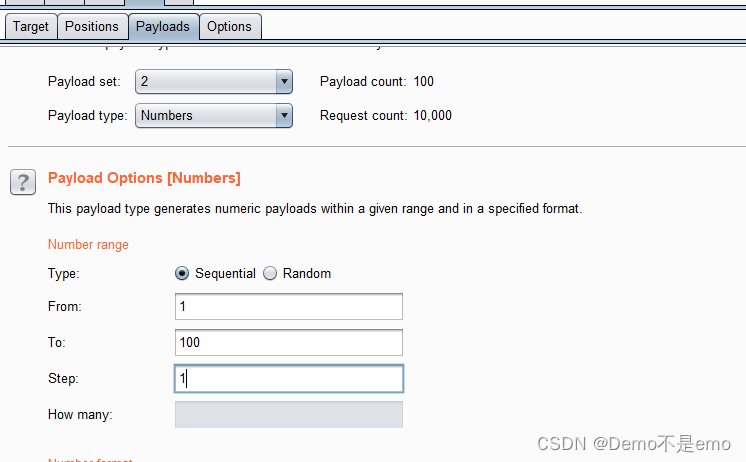

因为这里的两级目录原本是数字,所以这里我们的字典也选择数字,都用0-100

第一级目录如下

第二级目录配置如下

开始爆破,结果如下

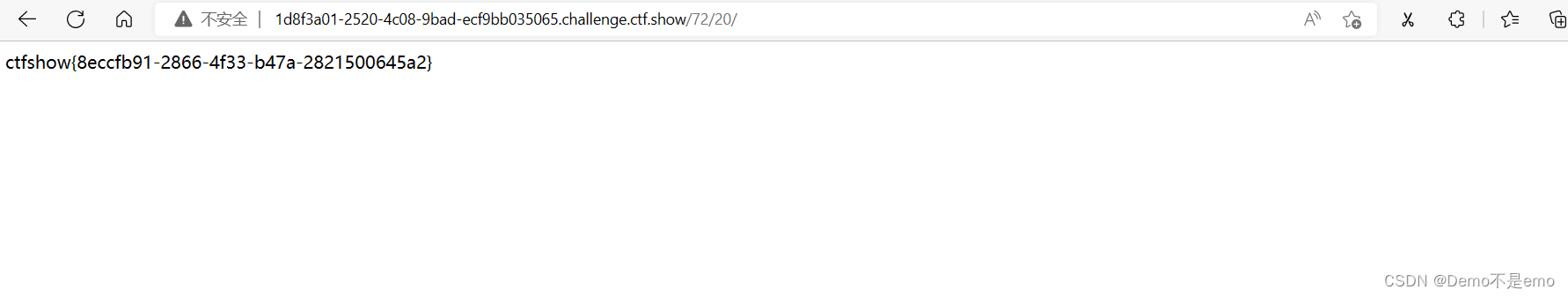

成功拿下flag

成功拿下flag