- 1【蓝牙协议栈】【BR/EDR】【BNEP】蓝牙网络封装协议_蓝牙bnep协议

- 2CSS中使用flex弹性布局实现上下左右垂直居中排列并设置子元素之间的间距_弹性布局上下居中

- 3目标检测——高压线绝缘子数据集

- 4perfect solution for playing heroes3_heroes3-1.3.1-x86.run

- 5计算机毕业设计Node.js+uniapp教学质量评价系统小程序(源码+程序+lw+远程调试)_教学互动与评价小程序

- 6devstudio初始化失败求助_.hvigor\wrapper\tools\node_modules\.bin\pnpm.cmd i

- 7FPGA学习路线指北

- 810个高效的摸鱼神器,你错过几个?

- 9Android窗口管理服务WindowManagerService显示Activity组件的启动窗口(Starting Window)的过程分析...

- 10RK3288_Android7.1色温固化的部分移植问题_libsave_baseparameter_util.so

轩辕实验室丨欧盟EVITA项目预研 第一章(四)_tuning protection

赞

踩

本文主要介绍移动和嵌入式系统中的可信计算,包含TCG 与其标准和解决方案、可信平台模块、嵌入式系统安全与可信和硬件安全模块相关内容。

本文来自实验室孙伊凡的学习笔记

移动和嵌入式系统中的可信计算

1.1 背景与现状

标准计算平台的安全性匮乏问题自70年代早期以来一直存在。

大多数发生的攻击围绕对 完整性的篡改 发起,而通用计算机具有的加密模块并不能满足对各类攻击的抵御,且始终缺乏基础安全机制。

因此,经济的硬件安全模块 与 计算平台所需的操作系统功能 是不可或缺的部分,该部分至少需要满足以下两点功能需求:

-

针对平台完整性的保护措施;

-

安全内存、数据的电子签名与密钥、证书管理。

1.2 TCG 与其标准和解决方案

1.2.1 TCG 标准与社区

TCG (Trusted Computing Group) 为国际行业标准组织,旨在协调各领域专家合作制定规则。TCG在多个国家均有活跃社区,制定发行国际化标准,全球可信平台模块出货量达四亿至五亿,在医疗保健、政府、电子商务与金融领 域均有应用。

1.2.2 TCG 技术应用

商业可用产品

-

高保障平台(HAP)

-

自加密驱动器(SEDs)

-

网络安全(TNC)

-

可信平台模块(TPMs)

使用TCG技术的应用与解决方案

-

机器身份识别

-

VPN与无线连接

-

静态数据

-

SCADA

-

无客户端点元数据管理

-

基于硬件的云用户管理

-

可信执行

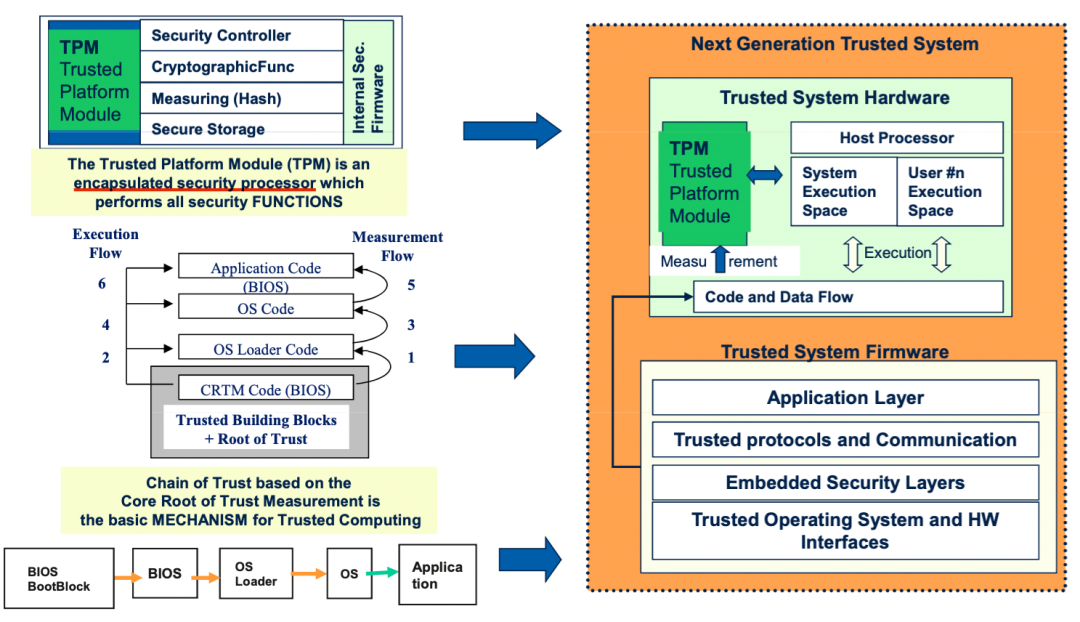

1.3 可信平台模块

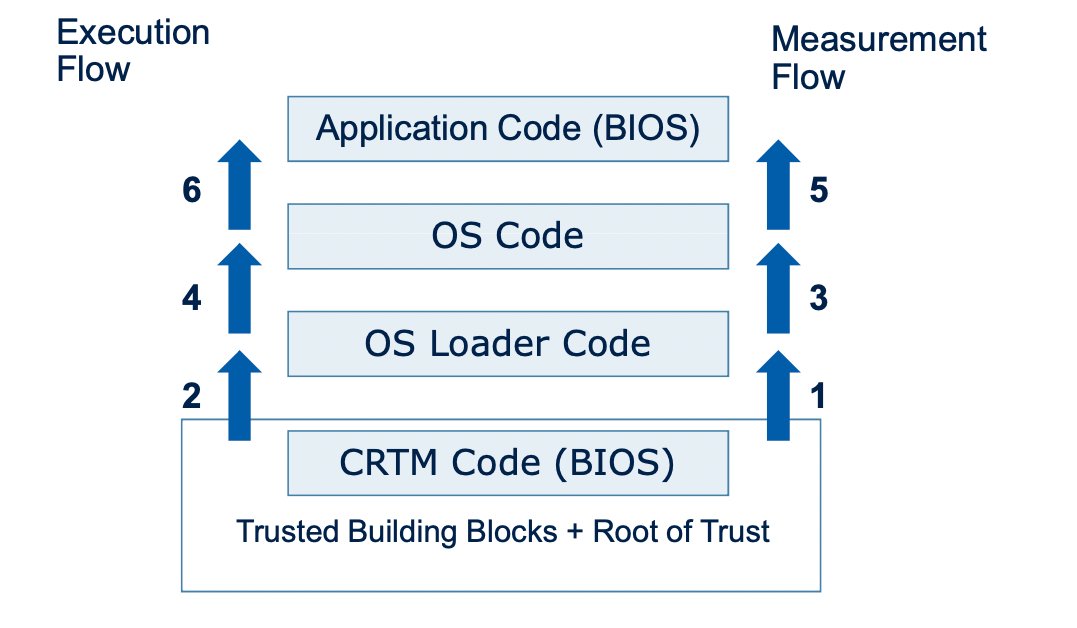

1.3.1 提供信任链根基

整个平台的可信度与所有措施的可信度均基于该构建与其完整性。CRTM (Core Root of Trust for Measurement) 必须是平台初始化代码中不可改变的部分,但凡平台重启或运行,CRTM必须当即运行。

结构如下:

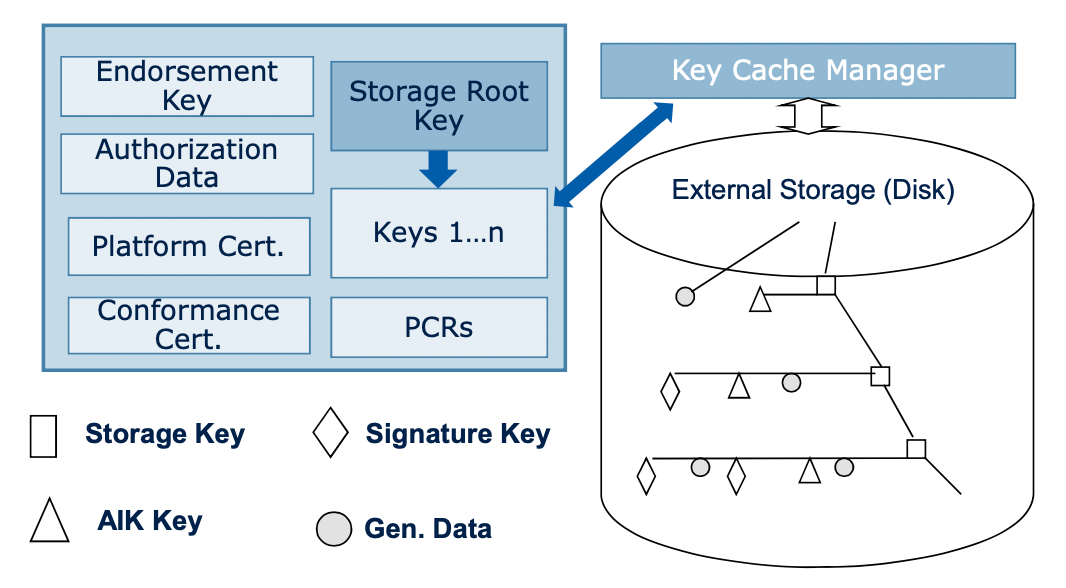

1.3.2 无限制、安全的密钥存储结构

SRK (Storage Root Key) 形成了密钥存储结构的根,其他低阶密钥和数据(bolds)同样存储在该体系结构中。因此,它们的可信度依赖于SRK。

SRK是由其拥有者通过“Take Ownership”操作自动生成的。当拥有者选择放弃拥有权时,出于数据安全⻆度设计,

先前生成的SRK与之保护的所有的密钥将完全失效。在TSS核心服务的作用下,存储区域能够被拓展至外部存储,因此达到“无限制”存储的结果。

1.4 嵌入式系统安全与可信

1.4.1 背景与需求

2010年的震网病毒 (STUXNet) 敲响了警钟。当下,嵌入式网络已与互联网相联,原出现在其他网络的攻击也有可能应用于嵌入式网络。与此同时,嵌入式系统中的存储的参数能够反映设备的价值,使得嵌入式系统容易成为遭受攻击的目标。信息安全和功能安全是不可规避的问题,数据加密 以外的安保性 (security) 和安全性 (safety) 同样需要得到重视:

-

整个系统的完整性

检测(由系统故障或外部攻击引起的)对代码、数据和硬件架构篡改

-

功能安全

-

运行时条件

-

容错机制

-

故障处理

-

故障安全条件

-

错误状况的自动检测

-

自动、受保护地进行系统替换

-

-

针对克隆与版权侵害问题的保护

-

处理数据与内容的电子权限管理

-

通讯安全 :

-

防止通信链路的滥用

-

通信参与者身份认证

-

访问权限控制

-

策略的执行

-

-

隐私保护

1.4.2 嵌入式平台新需求

-

构建服务于多功能应用的多用户结构

-

构建对抗外部攻击的保护模型

-

建立全新安全与一致性范式,用于对抗新型攻击

-

保持平台遭攻击后的正常运转,即在有漏洞的环境下仍然能够保证安全性

-

克服日常产品的复杂性壁垒,需要TC功能与产品战略设计的支持

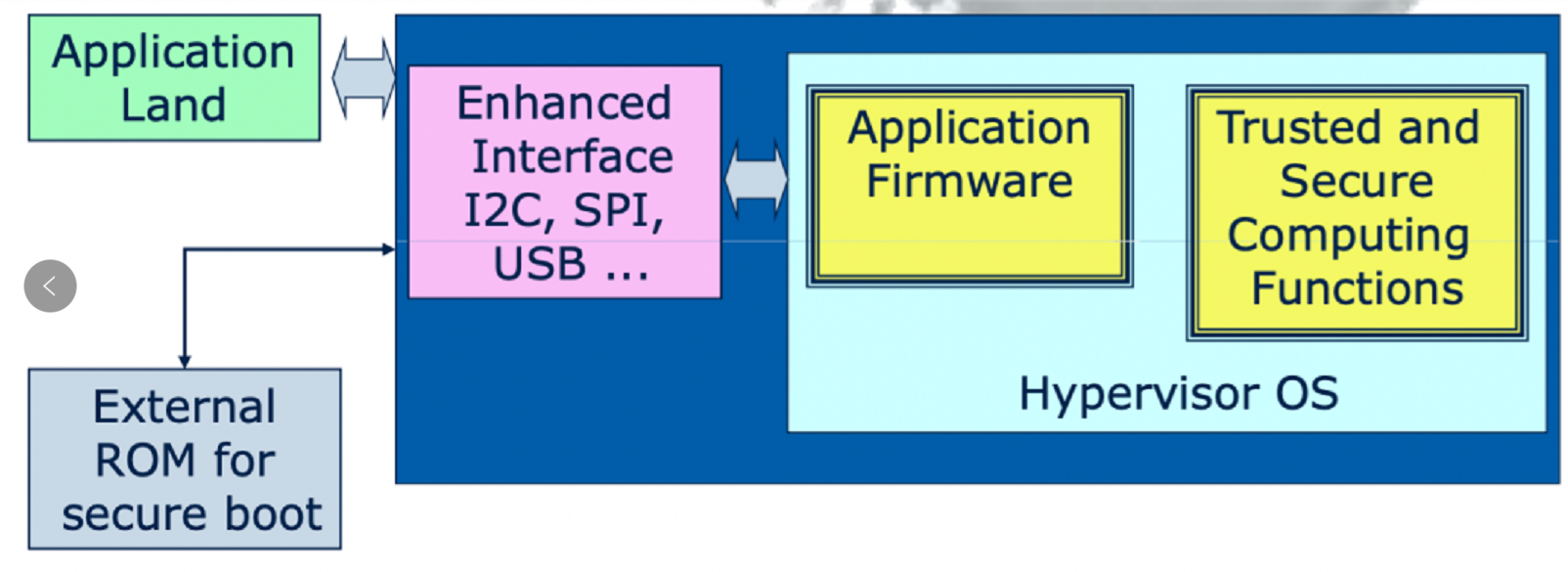

1.4.3 EmSys

TRC基于以上需求,成立EmSys,提供全方位、完整可信的商业解决方案。

-

技术说明

-

为嵌入式系统提供的TPM接口:I2C,SPI

-

为嵌入式系统提供的TPM功能:secure boot, local attestation, remote activation 提供集成TPM和对特定环境的支持(如集成的、可信的传感器或被激活的TPM模块)

-

-

解决方案

-

面向多领域的系统与用例:自动化;智能电网;工业控制;医疗行业;

-

重要基础设施等

-

与已有体系(如PKI,public key infrastructure)的良好集成兼容性

-

能够为以证书管理为首的设备与数据提供良好部署支持

-

1.5 汽⻋安全

1.5.1 可商业化的新嵌入式标准

面对TPM应用率低,已有标准商业转化率低的现状,TCG在市场驱动下定义了全新标准,以迎合现有安全趋势。

安全趋势:

-

物理攻击频发

-

供给方有充足资金预算,且专业团伙

-

Ad Hoc 安全验证

-

应对逻辑攻击的安全架构涌现

-

具有防篡改安全性能的控制器尚未部署

| 应用 | 安全性解决方案 |

| 防盗系统 | 汽⻋防盗器 / 遥控⻔禁系统(RKE,Remote Keyless Entry) |

| 品牌 / IP保护 | 零件ID & 电子零件认证;机械零件的安全RFID Tag |

| 转向保护 | 具有集成硬件安全模块的动力总成 |

1.5.2 ⻋载应用的安全:微控制器实现的重点关注领域

-

防盗设备(Immobilizer)

-

已是⻋辆的标准配置

-

需要进一步的性能提高

-

通过CAN总线或者Flexray相连的小于10个ECN可能能够共享128bit对称AES密钥

-

相互质询相应协议(mutual challenge respinse protocol)在启动阶段被用于身份认证

-

出于可靠性理由,许多决策进程能够被实现

-

-

-

元件防盗保护机制(Component Anti-Theft Protection)

-

上述防盗机制可以复用

-

检测到未授权模块,及时限制或允许其行为操作

-

-

安全启动(Secure Boot)

-

Boot SW 的完整性证明

-

保护安全的SW算法(非对称的SW-RSA等)

-

强制使用AES硬件拓展以缩短启动时延

-

-

-

调整保护(Tuning Protection)

-

启动TP的情况下,启动Debugger接口锁

-

防止非法读出(IP- Protection)

-

防止非法重编程

-

-

⻋间通讯(Car to Car Communication)

-

比如基于数据交换的安全非对称PGP - 为实时编码与解码,需要硬件扩展

-

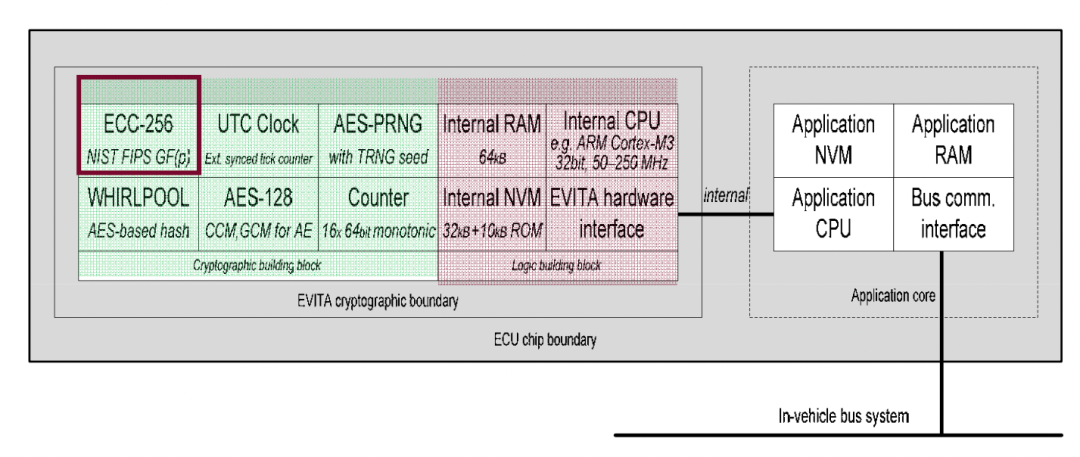

1.6 EVITA硬件安全模块

由上图图可⻅,该ECU由加密模块与应用核两部分构成,其中加密模块由密码构造块与逻辑构造块组成。

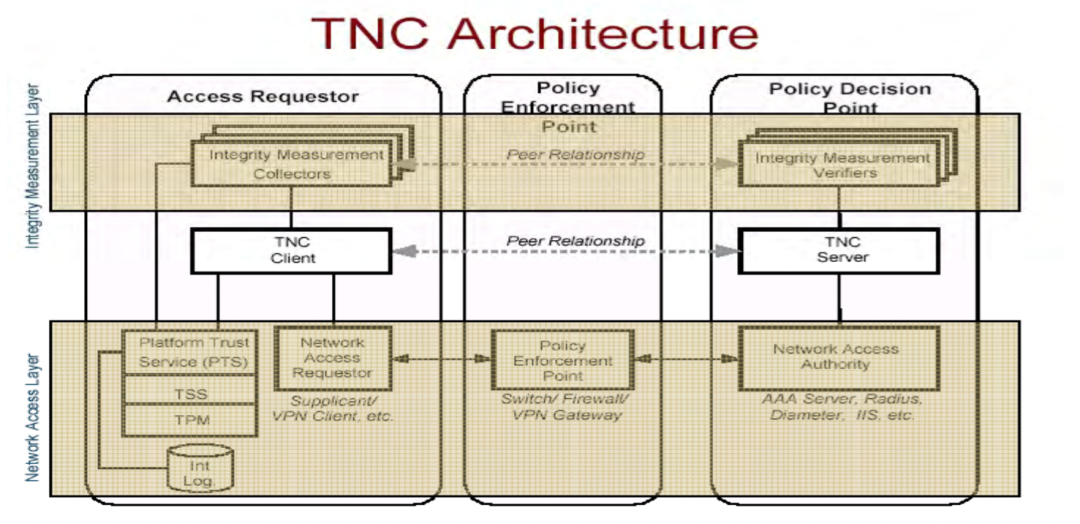

1.7 可信网络连接标准 (TNC)

-

节点完整性 + 策略控制/实施 (可信连接功能)

-

加密,节点认证,密钥管理

1.8 对于嵌入式可信模块的预期

1.8.1 使用拓展可信计算标准能力

-

提高加密敏捷度:增添额外的密码算法

-

提高安全敏捷度:按需添加加解密功能

-

提高功能⺠酒店:使用嵌入式的典型内容,如远程激活(remote activation)

1.8.2 集成安全模块

提供的嵌入式系统模块满足预算与安全的需求,前文提及的可信平台模块(TPM)与CRTM一并被整合在了系统架构中。

1.8.3 主动、独立的信任与安全控制器

方案:将主机处理器集成嵌入TPM,从而得到安全可信的通用控制器