- 1芋道源码 yudao-cloud 文档,开发指南如何看全部,破解_芋道商城文档

- 2git 常用命令大全(附命令注释)_git命令大全,大数据开发外包是如何转正华为的_git常用命令

- 3[油管搬运]PX4基础开发教程_px4飞控开发教程

- 4【算法】前缀和——二维前缀和模板题

- 5华为OD机试Python - 螺旋数字矩阵_疫情期间,小明隔离在家,百无聊赖,在纸上写数字玩。他发明了一种写法

- 6python用selenium打开浏览器后秒关闭浏览器的解决办法_selenium和python打开后立马就关闭了

- 7Github Actions 推送代码构建 Docker 镜像并 push 到仓库_github action docker推送

- 8联想小新笔记本外接显示屏HDMI无信号_联想小新hmdd接口的设备不显示

- 9[大数据]二、Hadoop-HDFS

- 10论文导读 | 复杂知识库问答综述:方法,挑战和解决方案_compositional generalization

Linux系统搭建部署HFish蜜罐_hfish linux

赞

踩

环境

虚拟机为 Rocky Linux 8.6

IP:192.168.10.120

产品

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

HFish支持基本网络 服务、OA系统、CRM系统、NAS存储系统、Web服务器、运维平台、安全产品、无线AP、交换机/路由器、邮件系统、IoT设备等90多种蜜罐服务、支持用户制作自定义Web蜜罐、支持流量牵引到免费云蜜网、支持可开关的全端口扫描感知能力、支持可自定义的蜜饵配置、一键部署、跨平台多架构,支持Linux x32/x64/ARM、Windows x32/x64平台和多种国产操作系统、支持龙芯、海光、飞腾、鲲鹏、腾云、兆芯等国产CPU、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

蜜罐 技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务 或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获 和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐的优势

误报少,告警准确

蜜罐作为正常业务的 "影子" 混淆在网络中,正常情况下不应被触碰,每次触碰都可以视为威胁行为。例如,在其它检测型产品中,将正常请求误判为攻击行为的误报很常见,而对于蜜罐来说,几乎不存在正常请求,即使有也是探测行为。

探测深入,信息丰富

不同于其它检测型安全产品,蜜罐可以模拟业务服务甚至对攻击的响应,完整获取整个交互的所有内容,最大深度的获得攻击者探测行为之后的N个步骤,可检测点更多,信息量更大。

例如,对于SSL加密 或工控环境,蜜罐可以轻松伪装成业务,得到完整攻击数据。

主动防御,预见未来,生产情报

在每个企业,几乎每分钟都在发生这样的场景:潜伏在互联网角落中的攻击者发起一次攻击探测,防守方业务不存在安全漏洞,IDS告警后事情就不了了之了。

而应用蜜罐型产品后,转换为主动防御思路:蜜罐响应了攻击探测,诱骗攻击者认为存在漏洞,进而发送了更多指令,包括从远端地址下载木马程序,而这一切不仅被完整记录下来,还可以转化为威胁情报供给传统检测设备,用于在未来的某个时刻,准确检测主机失陷。

可以发现,转换为主动防护思路后,威胁检测由针对单次、多变的攻击上升到应用威胁情报甚至TTPs检测

环境依赖少,拓展视野

由于是融入型安全产品,蜜罐不需要改动现有网络结构,并且很多蜜罐是软件形态,对各种虚拟和云环境非常友好,部署成本低。

蜜罐可以广泛部署于云端和接入交换机下游末梢网络中,作为轻量级探针,将告警汇聚到态势感知或传统检测设备中分析和展示

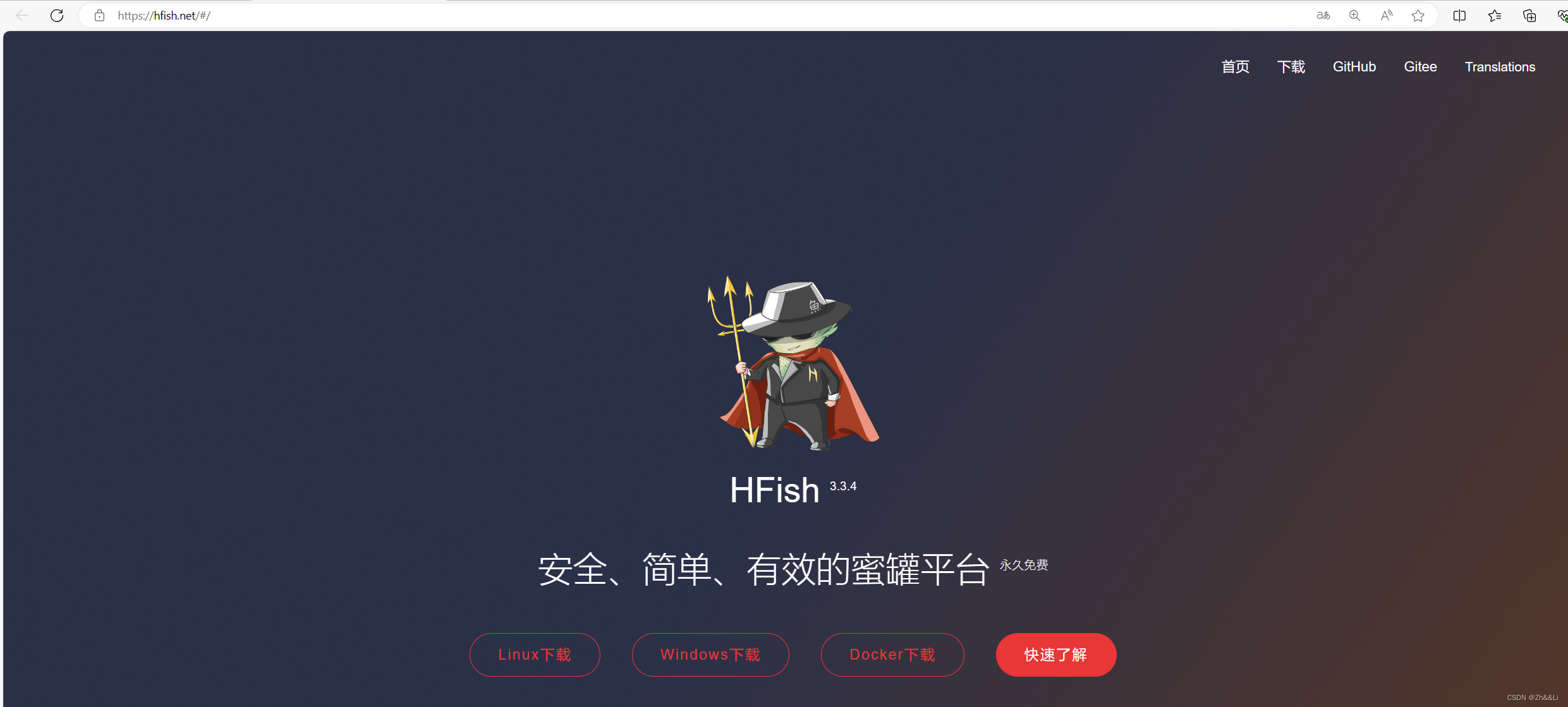

部署方式(主页进来就可以看得到)

用户需要先部署管理端,再通过管理端内置蜜罐节点或部署新节点:

Linux联网搭建部署

直接从主页点击进来就可以(docker部署的话就是迁移什么的比较方便)

从主页点击进来就是这个页面,这里给的要求是Linux能够联网,就可以直接一条命令安装

个人的Linux是可以联网的(两种方法都有,免得有些小伙伴跟我一样比较小白)

直接参考官方页面的命令输入即可

Linux不联网搭建部署

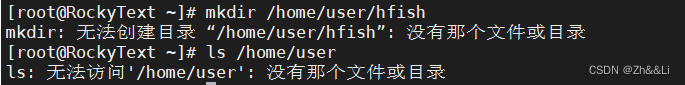

Linux报错:没有哪个目录。查询目录发现是没有user这个目录

解决:加个 -p 就行。mkdir -p /home/user/hfish

![]()

将下载好的安装包上传到当前目录(解压有指定的目录,可以放在当前目录)

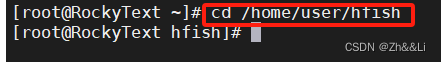

解压完成后用 ls 查看目标目录是否有执行文件:ls /home/user/hfish

进入目标目录:cd /home/user/hfish

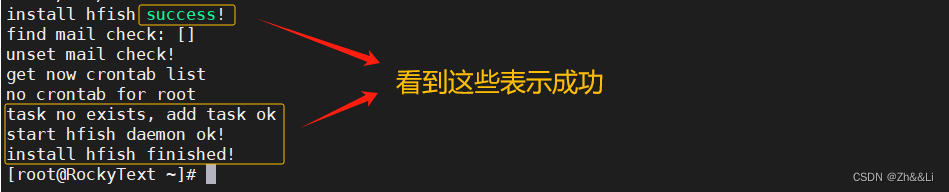

上一步进入目标目录以后,输入命令:sudo ./install.sh 敲回车

连接Web

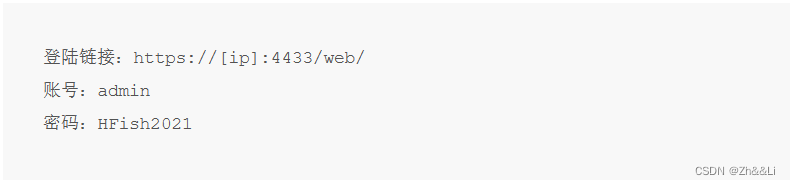

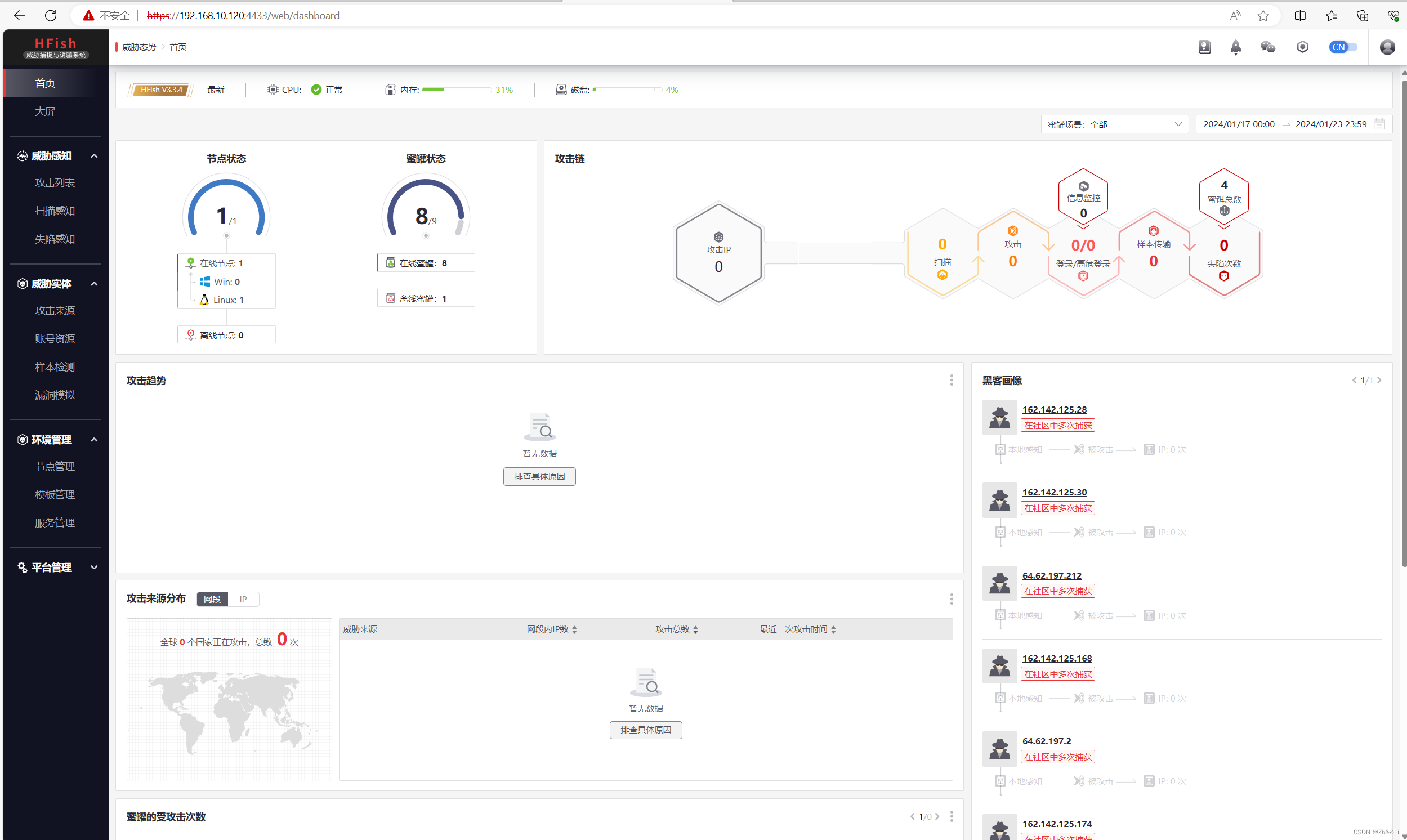

个人的虚拟机 IP 为:192.168.10.120

上图输入 账号:admin 密码:HFish2021 登录

如果管理端的IP是192.168.1.1,则登陆链接为:https://192.168.1.1:4433/web/

URL中/web/路径不能少,

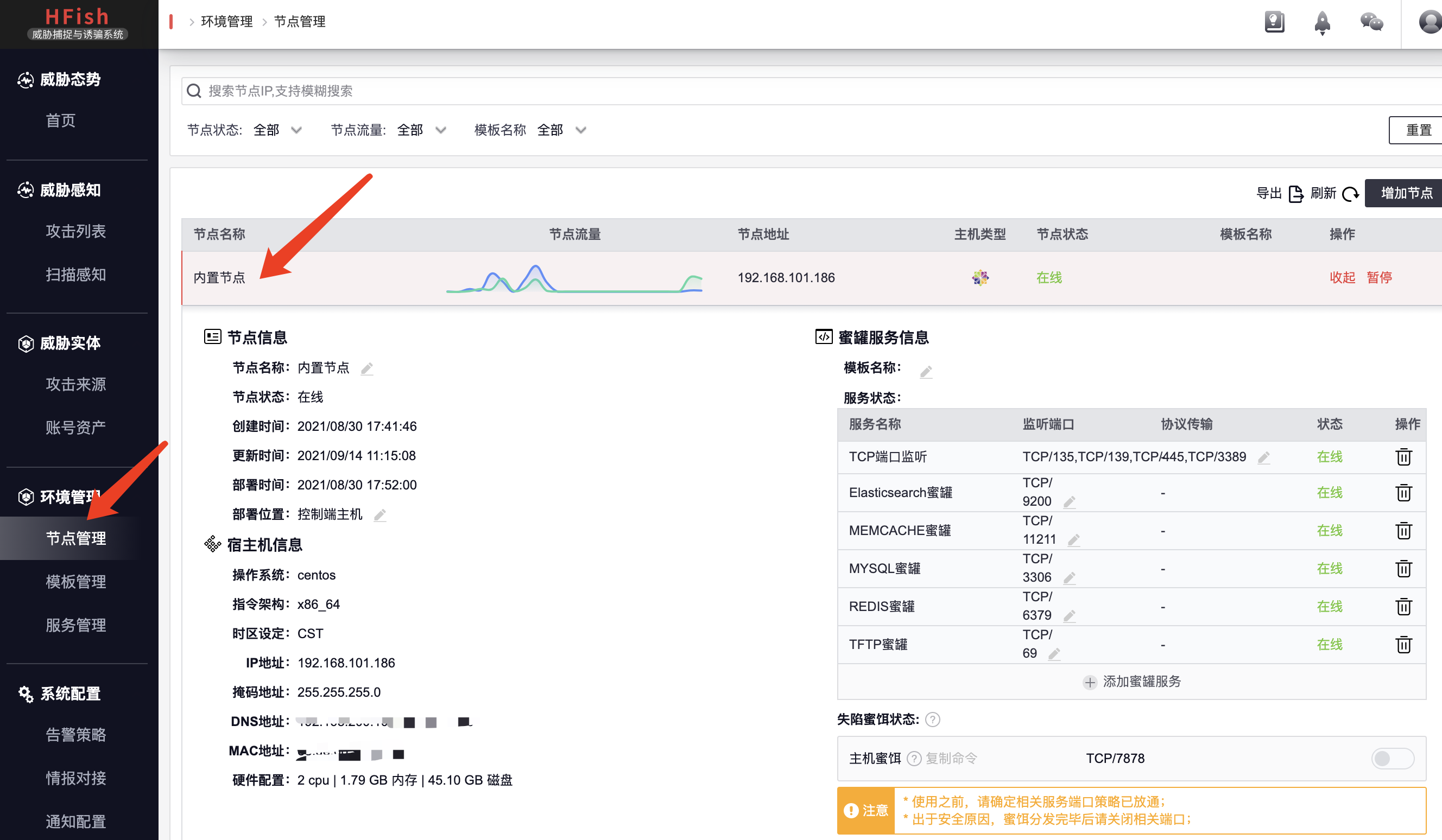

安装完成登录后,在「节点管理」页面中可看到管理端服务器上的默认节点,如下图: