- 1关于密码加密方式----sha512_sha512hex 不允许有特殊字符吗

- 2清华研究再登Nature!重磅发布世界首个类脑互补视觉芯片_天眸芯片

- 3【Pytorch】VSCode实用技巧 - 默认终端修改为conda activate pytorch_vscod默认conda

- 4计算机键盘盲打方法,电脑键盘盲打练习方法 盲打键盘指法练习技巧

- 5【项目】仿牛客网社区开发 第7章 项目进阶 构建安全高效的企业服务 4 Redis高级数据类型_仿牛客 redis高级数据类型

- 6Element UI中table表格中使用Switch 开关及调接口_elementui el-table列表中加入switch 开关

- 7llama factory 参数体系EvaluationArguments、DataArguments、FinetuningArguments、FreezeArguments、LoraArgument_llamafactory各个参数含义

- 8星光/宝骏/缤果/长安 车机CarPlay盒子权限破解原理普及----小白版本_长安车机 autokit

- 9【河南省科学院、河南大学、郑州航空工业管理学院主办 | EI(核心), Scopus检索】第四届人工智能,大数据与算法国际学术会议 (CAIBDA 2024)_郑州查论文收录

- 10基于FPGA的五子棋(论文+源码)_基于fpga的五子棋游戏论文

Salesforce 容器化 ISV 场景下的软件供应链安全落地实践

赞

踩

随着企业 IT 数字化转型演变进程,越来越多的企业采用云原生化架构升级的方式,改善应用开发运维迭代的效率,加速企业业务创新迭代,改进资源弹性管理和迁移的效率,帮助企业降本增效。但是由于云原生弹性、敏捷和动态可扩展等特性,也为云原生软件供应链安全引入了新的挑战。

Salesforce 是创建于 1999 年 3 月的一家客户关系管理 (CRM) 软件服务提供商,可提供随需应用的客户关系管理平台。Salesforce 允许客户与独立软件供应商定制并整合其产品,同时建立他们各自所需的应用软件。在社交电商潮流席卷全球的态势下,2022 年 1 月,Salesforcs 与阿里云联合发布了针对中国市场的软件“Salesforce 社交电商”,这是 Salesforce 与阿里云达成战略合作后在中国市场首发新品。该软件由阿里云托管的 Headless 电商中台产品,能管理和统一企业在 Web 网站、移动 App 及小程序等多种渠道的电商应用,以获得客户的 360 度视图,从而提高客户体验和促进业务增长。

01

容器化 ISV 交付的安全挑战

Aliware

在进行容器化交付改造的过程中,以 Salesforce 为例的容器软件 ISV,需要解决云原生场景下环境复杂化、多样化等来的软件供应链风险挑战。为了保障软件从开发、交付到运行的顺利进行,整个软件供应链生存周期应在保证软件可用性、完整性、保密性基础上,降低软件供应链的安全风险,实现全链路可审计,可追溯,可自动化安全运营。为了实现这样的要求 ,在容器化交付改造过程中主要面临以下挑战:

三方及开源组件带来安全隐患:企业软件项目越来越趋于依靠来自供应商三方或开源社区组件,该些组件常以基础镜像的方式在软件供应链里传递。攻击者可能利用组件中存在的漏洞,注入恶意代码或控制第三方机器环境,执行从加密货币挖矿、发送垃圾邮件、到通过大型僵尸网络发起 DDoS 攻击。

软件交付长链路埋下更多风险:从软件开发阶段的需求分析、代码开发、集成、测试,到 ISV 交付阶段的特定渠道软件交付、终端客户验收,最后运行阶段的终端客户软件运行、运营和维护。整个软件供应链周期链路长,在各个环节中均可能存在安全风险,导致软件漏洞、软件后门、恶意篡改、知识产权风险、信息泄露等安全威胁。

容器化运行引入更多风险攻击面:容器应用部署依赖 Linux 内核特性,很多黑客攻击者利用内核系统漏洞,从容器运行时组件和容器应用部署配置等多个维度发起针对性的逃逸或者入侵攻击。最近几年 K8s、Docker、Istio 等开源社区都爆出了不少的高危漏洞,这都给攻击者提供了可乘之机。

整个软件供应链生存周期应在保证软件可用性、完整性、保密性基础上,降低软件供应链的安全风险,实现全链路可审计,可追溯,可自动化安全运营。保障从软件开发、交付到运行,整个软件供应链有纵深防御的安全能力,一旦任何环节出现问题,能够及时准确实现问题定位和追溯,识别相关方风险并及时安全加固。

02

阿里云云原生软件供应链解决方案

Aliware

为了帮助客户更便捷实践软件供应链安全,阿里云容器服务团队提供了端到端的解决方案。企业客户可以在跨企业交付或者企业内研发迭代场景,提升安全治理效率及安全加固能力,实现全链路容器应用安全可信交付。

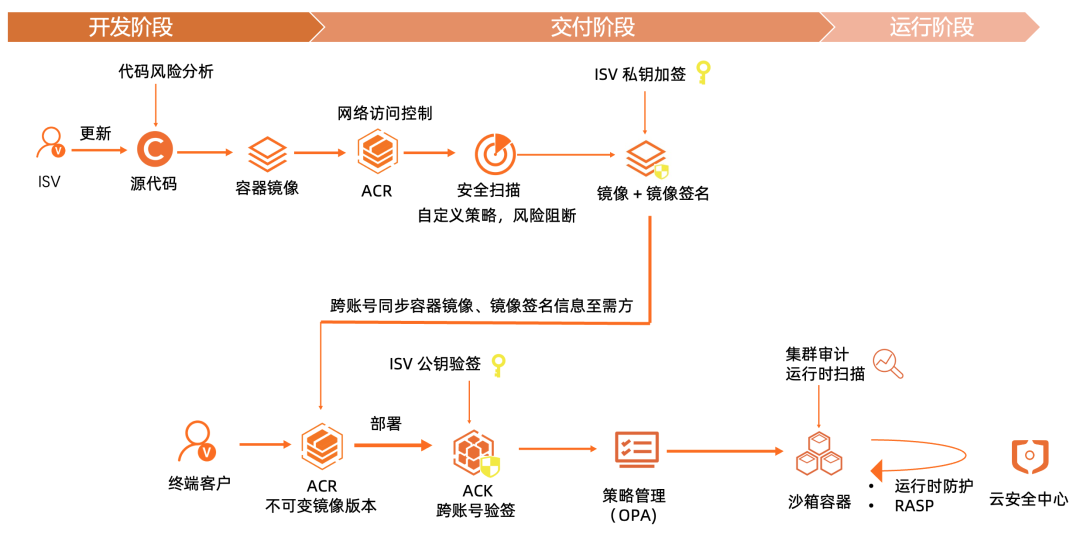

(容器化 ISV 交付场景)

在容器应用交付阶段,容器镜像服务 ACR 企业版提供了云原生应用交付链能力,融合访问控制、镜像构建、内容安全、二进制认证、全球化分发等能力,支持预置风险拦截策略,实现发现即阻止、安全控制左移。

镜像内容安全,ACR 和云安全中心联合提供了增强型容器镜像扫描引擎,覆盖系统漏洞、应用漏洞、基线检查及恶意样本等风险类型,具有高识别率、低误报率漏洞扫描能力。同时,提供了容器镜像修复能力,支持自动化高效修复风险漏洞,实现从发现到修复的安全闭环。

镜像跨账号交付,针对企业间 ISV 应用交付场景,ACR 提供了跨账号同步能力保障容器镜像和签名的分发安全。ISV 将镜像及对应的签名信息通过 ACR 跨账号同步能力交付给 ISV 的客户实例下。对应的镜像开启了不可变镜像版本,确保镜像的版本不可覆盖。ISV 的客户在 ACK 上做镜像部署时,会基于 ISV 的公钥验签,确保镜像完整且来自 ISV。

在容器应用运行阶段,容器服务 ACK 在默认管控组件、系统组件安全加固之上,提供了部署策略管理、安全巡检,保障容器应用一致性的安全策略。ACK 集成云安全中心提供了容器运行时安全监控和告警能力,覆盖 ATT&CK 杀伤链的 200 余项安全检测模型,提升整体业务负载运行环境安全性。基于 ISV 应用运行场景,ACK 也提供了安全沙箱容器作为运行时解决方案,确保更好的安全隔离能力和更高的稳定性。

部署策略管理:ACK 基于 OPA 策略引擎和丰富的预置策略模板,有效约束应用配置安全,支持容器业务 YAML 多维度部署策略管理,避免特权容器、风险镜像部署等风险行为,加强在集群侧容器安全的主动治理能力。

安全沙箱容器:终端客户采用了安全沙箱容器作为运行时,相比与原有的 Docker 运行时,可以让容器应用运行在一个轻量虚拟机沙箱环境中,拥有独立的内核,具备更好的安全隔离能力,相比与社区 Kata Container 具有更强的稳定性。

容器运行时安全:终端客户使用了云安全中心容器运行时安全监控和告警能力,包括在容器中或在主机层面发生的病毒和恶意程序攻击、容器内部的入侵行为、容器逃逸和高风险操作预警等主要的容器侧攻击行为,帮助客户及时发现资产中的安全威胁、实时掌握资产安全态势。

在安全运营阶段,客户可以通过 ACR 自动同步、自动扫描、自动加签,ACK 自动验签、自动策略实施,以及风险识别后自动阻断后续流程功能,实现了容器化 DevSecOps 自动化流程。通过订阅 ACR、ACK、云安全中心的风险事件,实现镜像内容、镜像交付、容器部署、容器运行时全流程安全的风险感知,可以更及时高效处理安全风险,实现全局风险感知。

03

阿里云携 Salesforce 获评信通院软件供应链安全优秀案例

Aliware

2022 年 6 月 17 日,由中国信息通信研究院、中国通信标准化协会主办的 2022 首届 3SCON “软件供应链安全论坛”于线上召开。会上阿里云联合 Salesforce 申报的容器 ISV 软件供应链安全实践案例“阿里云助力 Salesforce 软件供应链安全落地实践”,经过了自主申报、专家评审等环节的层层筛选,最终成功获评“2022 安全守卫者计划优秀案例”。

Salesforce 和阿里云联合发布针对中国市场的软件“ Salesforce 社交电商”过程中,通过与阿里云容器团队的紧密合作,应对云原生场景软件的复杂化、多样化挑战,较好地落地了全生命周期的软件供应链安全实践,主要体现在以下方面:

01

提升全链路安全性

安全交付:通过 ACR 跨用户同步链路保障镜像和签名的分发安全。通过 ACR 镜像加签与 ACK 跨账号验签确保镜像的内容可信。并且由于整个交付过程是基于专属同步链路,可确保软件供应链上传递的信息不会被意外泄露。

安全策略:开启 ACR 镜像安全扫描策略,确保镜像的内容安全同时阻断风险镜像的交付。实施 ACK OPA 部署策略管理,确保有效约束容器应用配置安全阻断类似特权容器的运行。

安全运行:基于 ACK 安全沙箱容器运行容器,应用运行在一个轻量虚拟机沙箱环境中,拥有独立的内核,具备更好的安全隔离能力。基于云安全中心容器运行时安全监控和告警能力,避免容器或主机层面发生恶意攻击,及时预警高风险操作。

02

提升安全治理效率

高度自动化:通过 ACR 自动同步、自动扫描、自动加签,ACK 自动验签、自动策略实施,以及风险识别后自动阻断后续流程功能,实现了容器化 DevSecOps 的流程。

04

阿里云容器服务为企业云原生化架构升级之路保驾护航

Aliware

与此同时,在 6 月 15 日的 2022 云原生产业大会上,阿里云在信通院“云原生安全成熟度”评估中,也取得国内唯一全域最高等级认证。信通院“云原生安全成熟度”从基础设施安全、云原生基础架构安全、云原生应用安全、云原生研发运营安全和云原生安全 5 个维度,共计 315 个细分项考察企业云原生架构安全水平。阿里云云原生应用平台通过大规模企业客户服务积累和创新性技术打磨,沉淀了全链路的云原生安全解决方案,全方位展现了阿里云云原生产品安全能力的丰富度和领先性。

从容器镜像服务 ACR、容器服务 ACK 到云安全中心,阿里云丰富的云原生安全产品家族保障了阿里巴巴自身的大规模云原生化实践,确保应用全生命周期的云原生安全。同时这些云原生安全能力也支撑了云上百万企业,提升了企业内与企业间软件供应链的全链路安全及安全治理效率。

阿里云将持续在云原生安全领域创新,通过产品、技术、安全运营的深度融合,提供在云边端多部署场景,微服务、无服务多业务形态下,更深度、更智能自治的软件供应链安全,保障企业客户的云原生化架构升级之路。

2022 年 6 月 23 日-7 月 23 日,点击阅读原文填写问卷,首次购买阿里云容器镜像服务企业版 ACR EE、容器服务专业版 ACK Pro 的客户可享受 7 折优惠,详情点击阅读原文了解。