- 1App测试中iOS和Android的差异

- 2某医生用 ChatGPT 在 4 个月内狂写 16 篇论文,其中 5 篇已发表,揭密ChatGPT进行论文润色与改写的秘籍_chatgpt kimi

- 3刚刚!马斯克开源 Grok:参数量近 Llama 四倍,成全球最大开源模型_马斯克 开源 grok地址

- 4等保测评2.0——机房的安全物理环境

- 5Java面试题总结汇总_js中俩种主要的对象模型及功能

- 6AI 大模型学习网站推荐_大学生ai大模型学习网站

- 7软件测试 | 知识理论大纲_科研项目集成测试大纲

- 8Redis第二十一讲 Redis高可用集群与数据分区_redis集群分区

- 9vue前端使用echart径向树形图修改样式_echart树图节点样式

- 10github访问失败_to prevent abuse, only git is allowed

身份鉴别_身份鉴别csdn

赞

踩

1、身份鉴别基础

◆理解标识与鉴别的区别、鉴别类型、鉴别方式等

◆基本概念

◆了解对身份鉴别系统的主要要求

身份鉴别的概念

◆标识

◆实体身份的一种计算机表达

◆每个实体与计算机内部的一个身份表达绑定

◆信息系统在执行操作时,首先要求用户标识自己的身份,并提供证明自己身份的依据,不同的系统使用不同的方式表示实体的身份,同一个实体可以有多个不同的身份

◆标识示例

◆用户ID、编号、用户名

◆身份鉴别的作用

◆授权的前提

◆访问控制机制的正确执行依赖于对用户身份的正确识别,标识和别作为访问控制的必要支持,以实现对资源机密性、完整性、可用性及合法使用的支持。

◆数据源认证:

◆与完整性保护结合可对数据源进行认证

◆为安全审计服务提供支撑

◆审计记录中,一般需要提供与某一活动关联的确知身份

◆身份鉴别的相关实体

◆被验证者P( Prover):出示身份标识的人,又称声称者( Claimant)

◆验证者V( Verifier):检验声称者提出的身份标识的正确性和合法性,决定是否满足要求

◆可信赖者TP( Trusted Third Party):参与鉴别的第三方,參与调解纠纷

◆单向鉴别和双向鉴别

◆单向鉴别:通信双方中只有一方向另一方进行鉴别

◆双向鉴别:通信双方相互进行鉴别

◆第三方鉴别:由可信第三方来确认身份

◆身份鉴别的基本方式(按照证据特点)

◆实体所知:验证实体所知什么,如一个秘密的口令戓PIN码。

◆实体所有:验证实体拥有什么,如钥匙、磁卡、智能IC卡。

◆实体特征:验证实体不可改变的特性,如指纹、声音等生物学测定得来的标识特征。如:声音、指纹、掌纹等。

◆多因素鉴别

◆使用两种(双因素鉴别)或两种以上鉴别方式的组合,例如:网上银行的转账验证时,必须同时使用用户名密码(实体所知)和 USB Key(实体所有)才能完成一次转证

◆对身份鉴别系统的主要要求

◆验证者正确鉴别合法申请者的概率极大化。

◆不具有可传递性,验证者B不可能重用申请者A提供给他的信息来伪装申请者A,骗取其他人的验证从而得到信任。

◆攻击者伪装申请者骗验证者成功的概率要小到可以忽略的程度,能抗击已知密文攻击,即能对抗攻击者截获到申请者和验证者的多次通信密文,然后伪装申请者欺骗验证者。

◆计算有效性,为实现身份鉴别所需的计算量要小

2、基于实体所知的鉴别

◆理解基于实体所知的鉴別方式及特点

◆了解口令破解、嗅探、重放攻击等针对实体所知

◆鉴別方式的攻击方式;

◆掌握对抗口令破解的防御措施

◆理解对抗嗅探攻击、重放攻击的防御措施。

基于实体所知的鉴别

◆使用可以记忆的秘密信息作为鉴別依据

◆目前广泛采用的使用用户名和登录密码进行登录验证就是一种基于“实体所知”的鉴别方式

◆实现简单、成本低,广泛应用在各类商业系统中

◆面临安全威胁

◆信息泄露:登录密码猜测、线路窃听

◆信息伪造:重放攻击

登录密码猜测及防御揩施

◆登录密码猜测攻击

◆鉴别依据(登录密码)强度不足,攻击者容易猜出来

◆典型的弱密码

◆系统默认生成

◆为了方便记忆,用户使用筒单的数字或与自己相关的信息来设置

◆简单的数字组合,如88888

◆顺序字符组合,如abc123

◆键盘临近组合,如qwe123

◆特殊含义字符,如 password

◆2018全球弱口令排行榜

1.123456

4 2. password

3.123456789

4.12345678

5.12345

6.111111

7.1234567

8. sunshine

9. qwerty

10. iloveyou

◆要有密码复杂性要求,含有数字,字符,字母,特殊字符等。

◆以上的字符必须安装无规律的组合,不要使用英语单词年月份等组合。很容易被暴力破解或者字典破解

◆密码的位数至少达到8位以上,现在很多论坛,邮箱,网银等已经达到16位密码的支持。

◆定期的更换密码

◆最好不要使用以前被破解过的密码、也不要使用同一密码用做各种不同的账户密码。

◆穷举攻击是针对口令进行破解的一种方式,它通过穷举所有可能的口令的方法来进行攻击。

◆假设某用户设置的口令是7位数字,那么最多存在10的七次方种口令。尽管一次输入猜对口令的可能性为千万分之,但在现有网络计算环境中,猜测一个口令的投入很小,攻

击者很容易做到利用软件连续测试10万、100万,甚至1000万个口令,理论上,只要有足够的时间,所有口令都可以被破解。

◆暴力破解防护

◆使用安全的密码(自己容易记,别人不好猜,强度、复杂度)

◆系统、应用安全策略(帐号锁定策略)

◆随机验证码

◆变形

◆干扰

◆滑块

◆图像识别…

◆窃听攻击:攻击者在用户名、密码传输路径上设置嗅探器,采集到用户发送的验证信息(用户名和密码)

◆窃听攻击背景:由于早期采用的网络协议在网络上以明文(如 Telnet,FTP,POP3)或简单的编码(如HTTP采用的BASE64)形式传输的口令等攻击者通过在会话路径中的任何节点部署嗅探器就可以获得用户的口令。

◆线路窃听防御措施

◆防御措施:加密(单向函数)

◆攻击者可能构造一张q与p对应的表,表中的p尽可能包含所期望的值,例如彩虹表

◆解决办法:在口令中使用随机数

◆重放攻击

◆重放攻击又称重播攻击、回放攻击,是指攻击者发送目的主机已接收过的包,特别是在认证的过程中,用于认证用户身份所接收的包,来达到欺骗系统的目的。

◆对于传输的会话凭证(登录密码或 session等),如果仅采取简单加密措施,攻击者可以记录下来,并且在稍后的验证过程中进行重放,系统无法区分这次发送的登录信息是攻击者或是合法用户

◆针对重放攻击防御措施

◆在会话中引入时间戳,由于时间戳的存在,攻击者的重放攻击会被系统拒绝;

◆使用一次性口令

◆在会话中引入随机数

3、基于实体所有的鉴别

◆理解基于实体所有的鉴别方式及特点

◆了解集成电路卡、内存卡、安全卡、CPU卡等常用鉴别物品。

◆使用用户所持有的东西来验证用户的身份

◆采用较多的一种鉴别方法

◆使用用户用于鉴别的东西通常不容易被复制的,具有唯一性

◆实体所有的鉴别方式是一种长期被使用的身份鉴别方式

◆集成电路卡( Integrated Circuitcard, IC Card)

◆信息化时代广泛使用的“实体所有”鉴别物品。

◆通过将一个专用的集成电路芯片镶嵌于符合ISO7816标准的PVC(或ABS等)塑料基片中,封装成外形与磁卡类似的卡片形式,也可以封装成细扣、钥匙、饰物等特殊形状。

◆IC卡根据实现方式可以分为内存卡、安全卡、CPU卡等不同类型。

◆内存卡( Memory Card)

◆内嵌存储器用于存储各种数据

◆信息存储方便,使用简单,价格便宜,很多场合可替代磁卡

◆由于其本身不对存储的数据进行加密并且易于被复制,因此通常用于保密性要求不高的应用场合。例如单位门禁卡、企业的会员卡等。

◆逻辑加密卡

◆内嵌芯片对存储区域增加了控制逻辑,在访可存储区之前要核对密码。如果连续多次密码验证错误,卡片可以自锁,成为死卡

◆由于具有一定的安全功能,因此安全卡适用于有一定保密需求的场合,例如存储着储值信息的餐忺企业会员卡、电话卡、水电燃气等公共事业收费卡等。

◆CPU卡( CPU Card)

◆也称智能卡( Smart Card),相当于一种特殊类型的单片机,在卡片中封装了微处理单元(CPU),存储单元(RAM、ROM等)和输入输出接口,甚至带有双方单元和操作系统

◆CPU卡具有存储容量大、处理能力强、信息存储安全等特点,因此广泛被用于保密性要求较高的场合,例如银行的信用卡等。

◆复制及篡改

◆鉴别物品可能被复制一份或簒改信息

◆选择具备保护其中存储C卡中存储和处理的各种信息不被非法访、复制、篡改或破坏的技

术

◆损坏

◆用于鉴别的物品可能会损坏导致不可用

◆封装应坚固耐用,承受日常使用中各种可能导致卡片损坏的行为

4、基于实体特征的鉴别

◆理解基于实体特征的鉴別方式及特点

◆了解指纹、虹膜、声纹等常用的生物识别技术;

◆理解基于实体特征鉴别有效性判定的方法。

◆使用具有不可改变、唯一的生物特征作为鉴别依据

◆由于鉴别方便性及技术成熟、硬件成本下降,使用越来越广泛

◆实体特征鉴别特点

◆普遍性:鉴别的特征是每个人都具有的,因此不存在遗忘等问题

◆唯一性:每个实体拥有的特征都是独一无二的;

◆稳定性:实体的生物特征不随时间、空间和环境的变化而改变;

◆可比性用于鉴别的特征易于采集、测量和比较

◆鉴别系统构成

◆实体特征鉴别系统通常由信息采集和信息识别两个部分组成

◆信息采集:通过光学、声学、红外等传感器作为采集设施,采集待鉴别的用户的生物特征(如指纹、虹膜等)和行为特征(声音、笔记、步态等)

◆信息识别:与预先采集并存储在数据库中的用户生物特征进行比对,根据比对的结果验证是否通过验证

◆指纹

◆指纹是指尖表面的纹路,指纹识别主要利用纹路的起终点、中断处、分叉点、汇合点等的位置、数目和方向的分析比较来鉴别用户身份。

◆指纹识别在所有生物特征识别中是最成熟、使用最广泛的技术。

◆掌纹

◆手掌有折痕,起皱,还有凹槽还包括每个手指的指纹

◆人手的形状(手的长度,宽度和手指)表示了手的几何特征

◆静脉

◆个人静脉分布图(指静脉、掌静脉)

◆静脉识别是最近几年开始出现的生物特征识别方式,通过静脉识别设备提取实体的静脉分布图,采用特定算法从静脉图中提取特征并与预先存储在数据库中的特征进行比对以判断是否通过验证。

◆面部识别

◆人都有不同的骨骼结构,鼻梁,眼眶,额头和下颚形状

◆用人脸进行身份鉴别友好、方便,用户接受程度高,但识别的准确率要低于虹膜和指纹识别。

◆人脸识别系统的主要工作是在输入的图像中准确定位人脸,抽取人脸特征,并进行匹配识别。

◆目前,人面部的表情、姿态、化妆等的变化及采集图像时光线、角度、距离、遮挡等问题是影响人脸识别准确性的难题

◆视网膜

◆使用视网膜上面的血管分布作为识别特征

◆视网膜是人眼感受光线并产生信息的重要器官,位于眼球壁的内层,是一层透明的薄膜。视网膜由色素上皮层和视网膜感觉层组成,视网膜识别是通过采集视网膜独特的特征用于鉴别的技术

◆虹膜

◆使用环绕在曈孔四周有色彩的部分作为识别特征

◆虹膜是一个位于瞳孔和巩膜间的环状区域,每一个虹膜都包含水晶体、细丝、斑点、结构、凹点、射线、皱纹和条纹等特征。虹膜在出生后6-18个月成型后终生不再发生变化。虹膜识别系统用摄像机捕获用户眼晴的图像,从中定位虹膜,提取特征,并加以匹配判断。

◆巩膜

◆巩膜识别也称眼纹识别,使用现膜(眼白)中的血管分布图作为识别的依据。

◆技术实现上与虹膜识别类似,人的眼球会因为过敏红眼或者熬夜宿醉等情况发生充血的状况,但这些并不会影响虹膜上血管排布,所以“眼纹”识别具有良好的稳定性。

◆语音识别

◆语音识别是利用发声者的发声频率和幅值来辦识身份的一种特征识别技术,在远程传递中具有明显优势

◆识别方式

◆依赖特定文字:实现容易,安全性不高

◆不依赖特定文字:防伪性较高,准确率不稳定

◆其他实体特征鉴别

◆由于生物识别技术的便利性及广泛的应用前景,头骨、耳朵、脑电波等越来越多的生物识别技术被开发出来。

◆优势

◆实体特征鉴别体系相对实体所知、实体所有的鉴别方式优势在于用于鉴别的特征难以复制,也不会遗失。

◆安全风险

◆用于鉴别的生理特征终生不变,无法更换,一旦遗失特征数据,安全风险极大

◆随着技术进步,生理特征复制越来越简单

◆防御措施

◆谨慎使用,严格管理数据

◆鉴别系统的有效性判断

◆错误拒绝率(FRR

◆错误接受率(FAR)

◆交叉错判率(CER):FRR=FAR的交叉点,CER用来反映系统的准确度

5、 kerberos体系

◆理解单点登录概念及其特点

◆了解 Kerberos体系架构及基本认证过程。

◆单点登录基本概念

◆单点登录概念

◆单一身份认证,身份信息集中管理,一次认证就可以访问其授权的所有网络资源

◆单点登录实质是安全凭证在多个应用系统之间的传递或其享

◆单点登录的安全优势

◆减轻安全维护工作量,减少错误

◆提高效率

◆统一安全可靠的登录验证

Kerberos协议

◆什么是 Kerberos协议

◆1985年由美国麻省理工学院开发,用于通信实体间的身份认证,1994年V5版本作为 Internet标准草案公布

◆基于对称密码算法为用户提供安全的单点登录服务

◆包含可信第三方认证服务

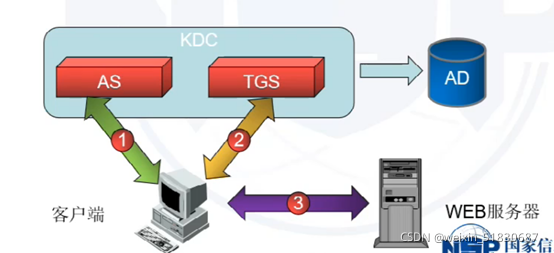

◆Kerberos行环境

◆密钥分配中心(KDC)、应用服务器和客户端

◆Kerberos协议的优点

◆避免本地保存密码及会话中传输密码

◆客户端和服务器可实现互认

Kerberos认证过程三次通信

◆认证过程由三个阶段组成,例如需要访问OA

◆第一次:获得票据许可票据(TGT)

◆第二次:获得服务许可票据(SGT)

◆第三次:获得服务

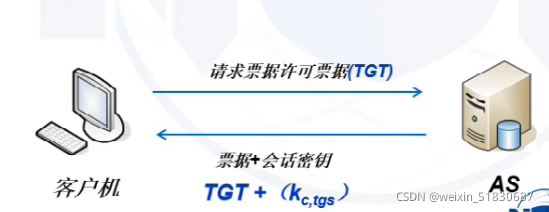

Kerberos工作过程获得TGT

◆客户机向AS发送访可TGS请求(明文)

◆请求信息:用户名、IP地址、时间戳、随机数等

◆AS验证用户(只验证是否存在)

◆AS给予应答

◆TGT(包含TGS会话密钥),使用KDC密码加密

◆其他信息(包含TGS会话密钥),使用用户密码加密

Kerberos工作过程-获得SGT

◆客户机向TGS发送访问应用服务请求

◆请求信息使用TGS会话密钥加密(包含认证信息)

◆包含访可应用服务名称(htp)

◆TGS验证认证信息(包含用户名等)后,给予应答

◆SGT

◆客户机与应用服务器之间的会话密钥

Kerberos工作过程获得服务

◆客户机向应用服务器请求服务

◆SGT(使用htp服务器密码加密)

◆认证信息

◆应用服务器(验证认证信息)

◆提供服务器验证信息(如果需要验证服务器)

kerberos体系

◆Kerberos认证协议的缺陷

◆首先,协议中的认证信息依赖于时间标记来实现抗重放攻击,这要求使用该协议进行认证的计算机需要实现时间同步,严格的时间同步需要有时间服务器,因此,时间服务器的安全至关重要。

◆其次,协议认证的基础是通信方均无条件信任KDC,一旦其安全受到影响,将会威胁整个认证系统的安全,同时,随着用户数量的增加,这种第三方集中认证的方式容易形成系统性能的瓶颈。