热门标签

热门文章

- 1X509证书详解

- 2意想不到的全球十大FPGA制造商_中国十大fpga企业

- 3一些js及css样式

- 4[当人工智能遇上安全] 14.借助大语言模型GPT-4辅助恶意代码动态分析_gpt4.0 ai模型安全

- 5Kafka的ISR概念及Leader和follower数据同步机制_kafka中leader和follower

- 6如何将 SQL Server 数据源不停机迁移到 AWS RDS SQL Server

- 7Python多线程编程:深入理解threading模块及代码实战_python深入学习代码

- 8py执行js代码+补充浏览器环境_python js运行环境

- 9Pytest教程:测试用例命名规范及目录结构_pytest目录结构

- 102024年金九银十收获阿里腾讯实习offer,学习、面试经验分享,2024年互联网大厂Android面经总结_阿里实习

当前位置: article > 正文

靶场渗透(四)——FristiLeaks渗透_firstileaks

作者:黑客灵魂 | 2024-07-01 22:20:56

赞

踩

firstileaks

测试环境

靶机:firstiLeaks打开虚拟机后设为nat模式,更改mac地址为08:00:27:A5:A6:76

攻击机:kali,windows10

信息收集

• Netdiscover搜索主机位置(nmap也可以)

Netdiscover –r 192.168.111.0/24

获取到靶机ip为192.168.111.137

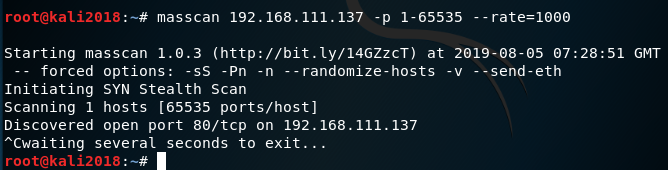

• masscan(nmap)端口扫描

masscan 192.168.111.137 -p 1-65535 --rate=1000

可以看到开启了80端口,服务为http

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/黑客灵魂/article/detail/777841

推荐阅读

相关标签