热门标签

热门文章

- 1梯度提升树GBDT模型原理及spark ML实现_pyspark gbdt subsamplingrate

- 2C++:继承与派生_c++继承与派生

- 3Springboot 中使用 Redisson+AOP+自定义注解 实现访问限流与黑名单拦截_spring redis 黑名单

- 4如何下载Idea专业版_idea专业版下载

- 5AWS S3 协议对接 minio/oss 等_minio s3协议

- 6Android字体大小多屏幕适配_android字体大小适配屏幕

- 7深入理解package.json中dependencies和devDependencies 的区别_dependencies packge.json会影响其他项目吗

- 8Hive collect_set与collect_list_hive的collect的底层数据结构

- 9基于STM32的ADC采样及各式滤波实现(HAL库,含VOFA+教程)_数据采集滤波算法stm32(2)_vofa+.tabviews

- 10基于51单片机的搬运机器人系统protues仿真_proteus机械臂仿真

当前位置: article > 正文

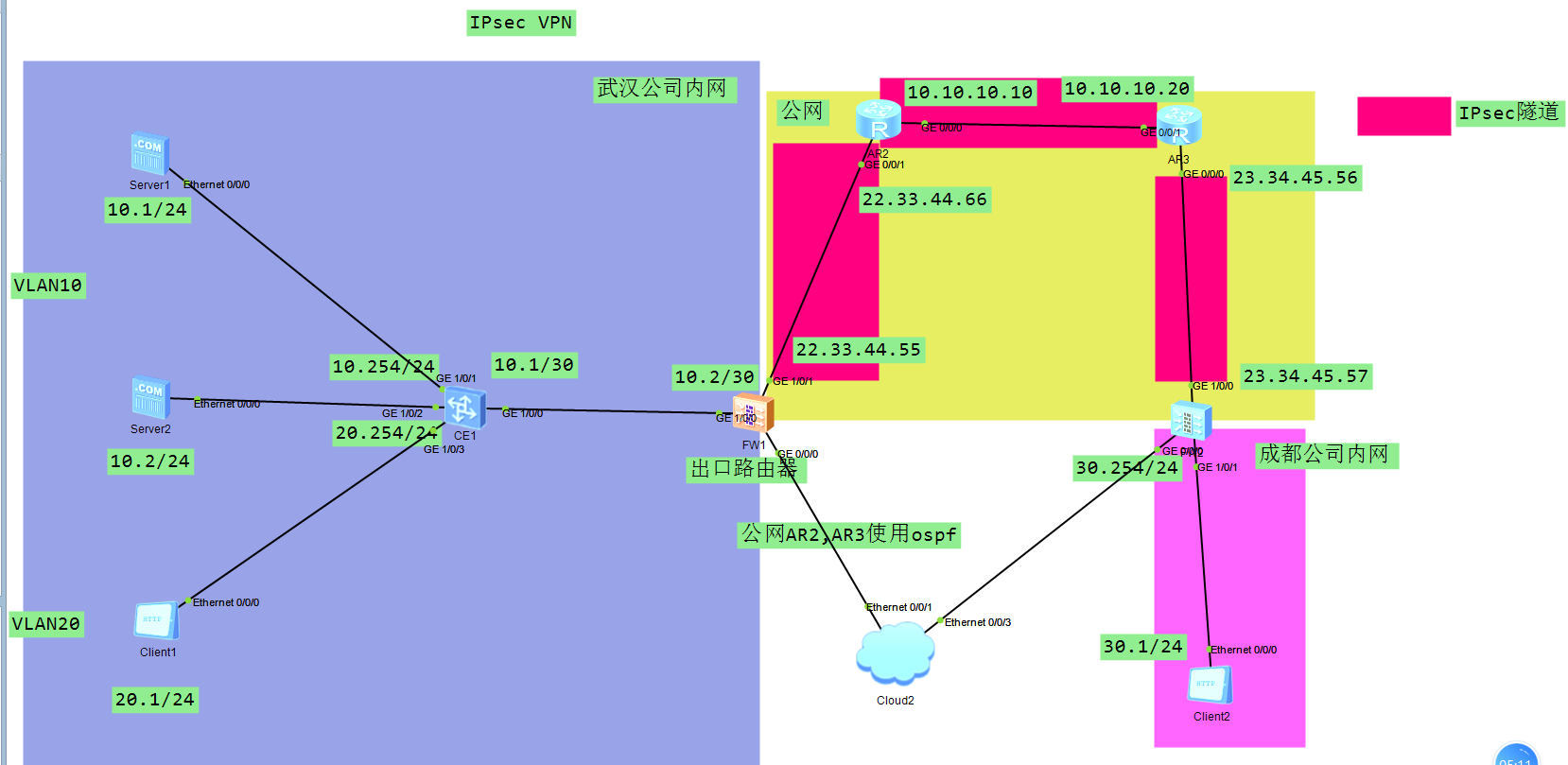

ENSP和windows实现VPN技术_ensp windows server

作者:AllinToyou | 2024-05-14 05:59:29

赞

踩

ensp windows server

VPN

一.概述

-

概述

-

网络分类

-

公网

-

公用网络

-

专用网络

-

一种:直接在两端拉网线,国防光缆,实现起来难度大

-

二种:向运营商申请专线,费用高

-

-

-

私网

-

-

背景

- 例如某公司员工出差到外地,他想访问企业内网的服务器资源,这种访问就属于远程访问。

-

应用场景

- 远程访问

-

酒店,出差外地访问公司的内网服务器,外网访问内网

-

点对点

- 蜗牛成都公司与蜗牛武汉公司数据进行共享

-

- 远程访问

-

VPN分类

-

VPN可以按照工作层次进行划分:

(1)应用层:SSL VPN

(2)网络层:IPSEC VPN 、GRE VPN

(3)数据链路层:L2TP VPN、PPTP VPN

-

远程访问

- SSL VPN、L2TP VPN

-

点对点

- MPLS VPN、IPSEC VPN

-

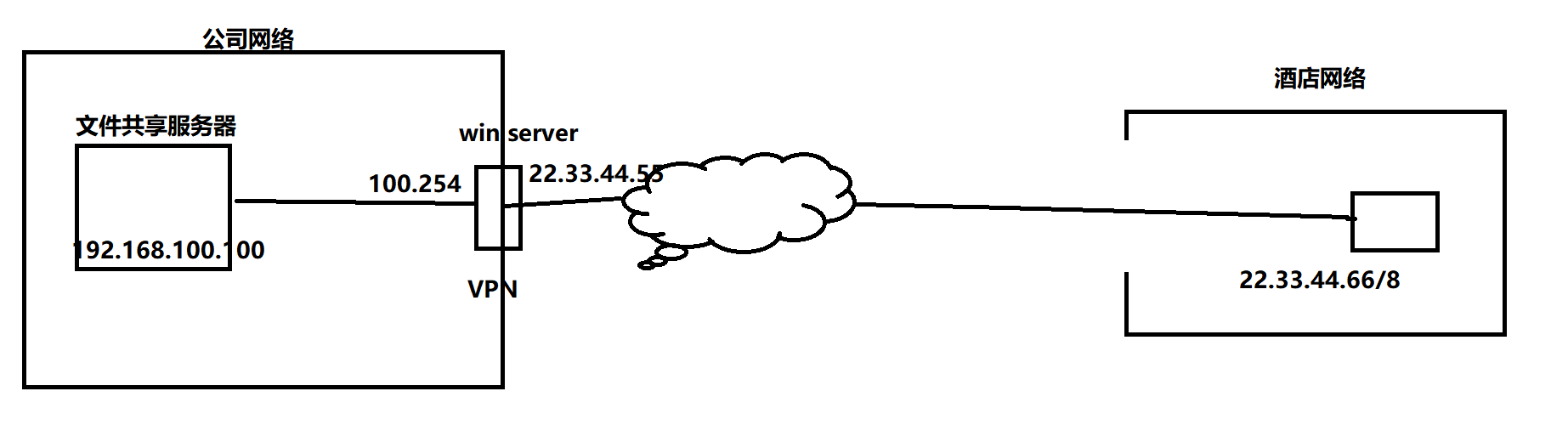

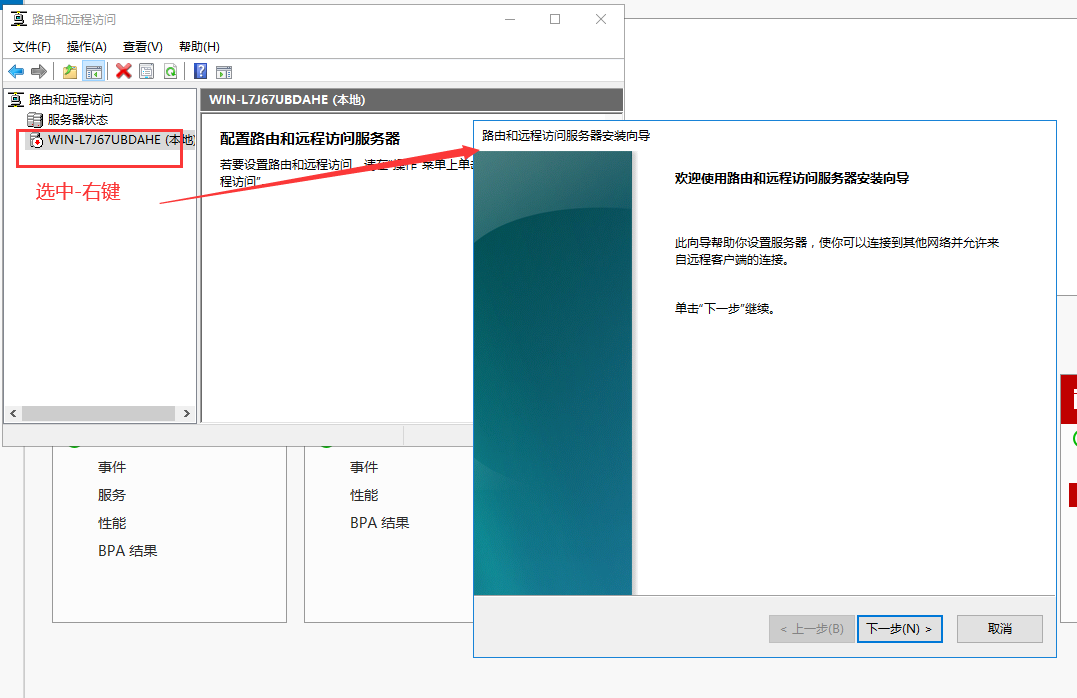

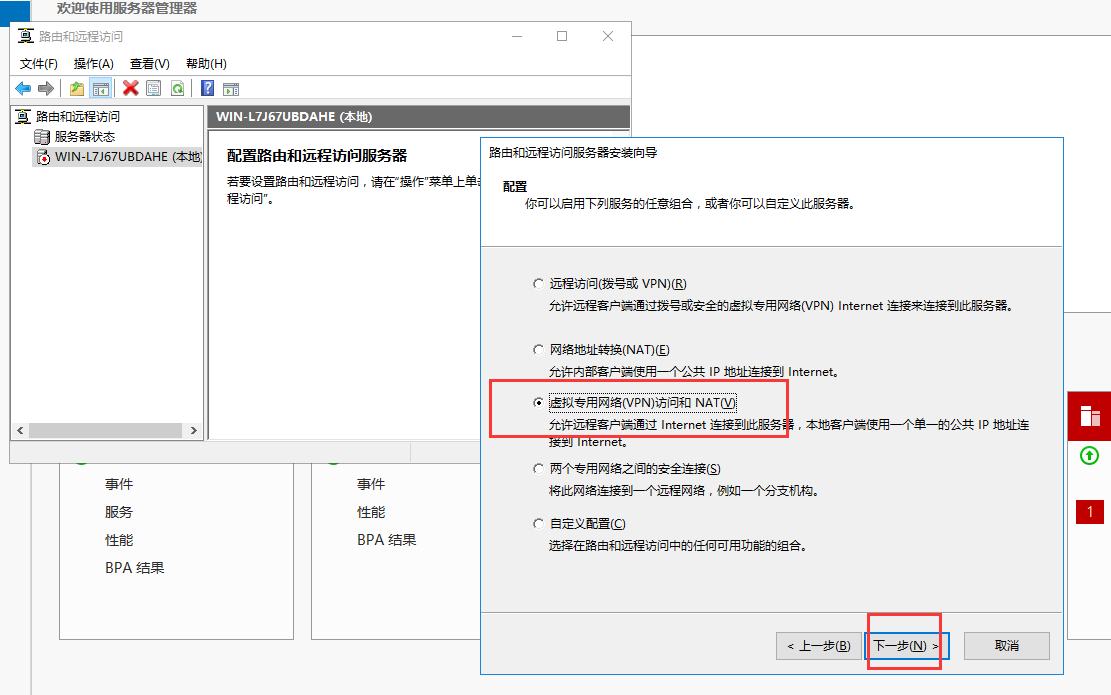

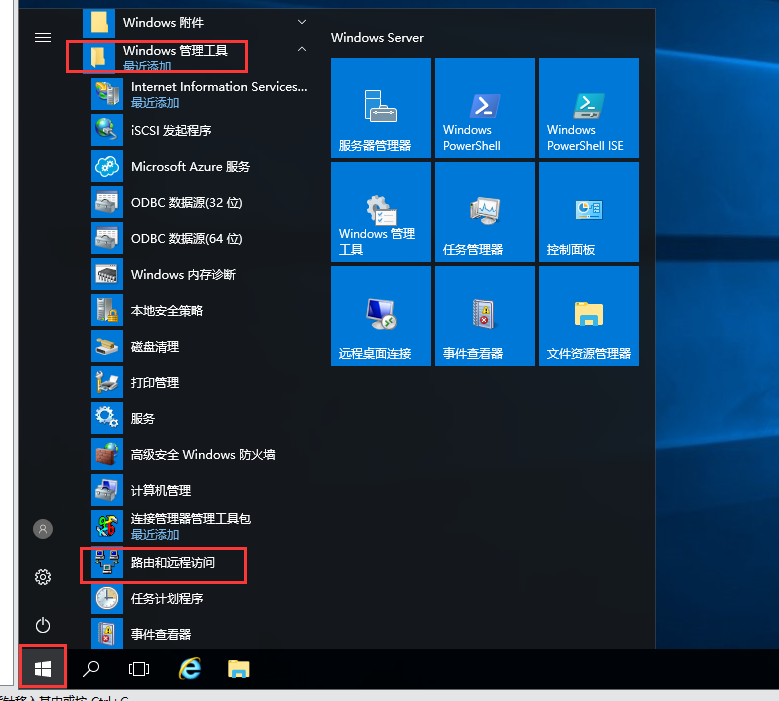

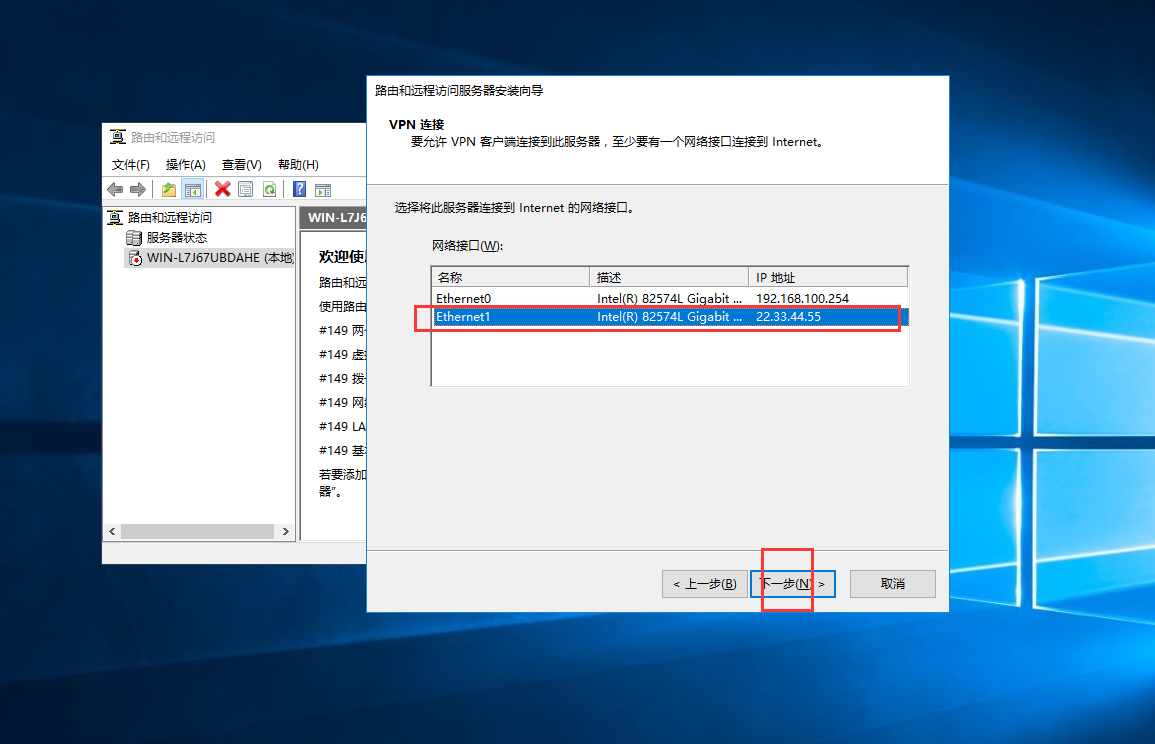

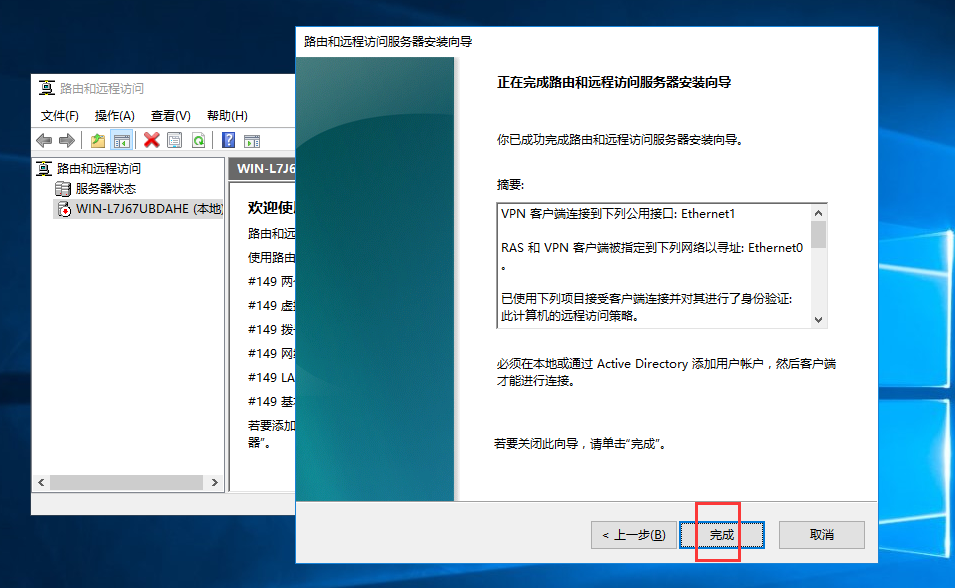

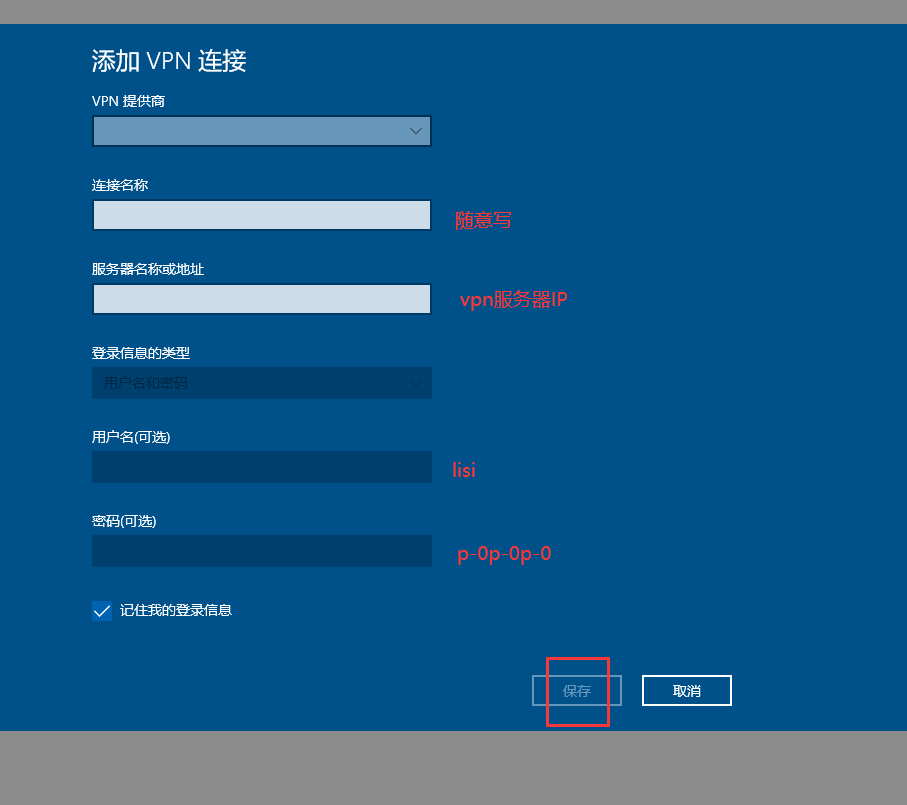

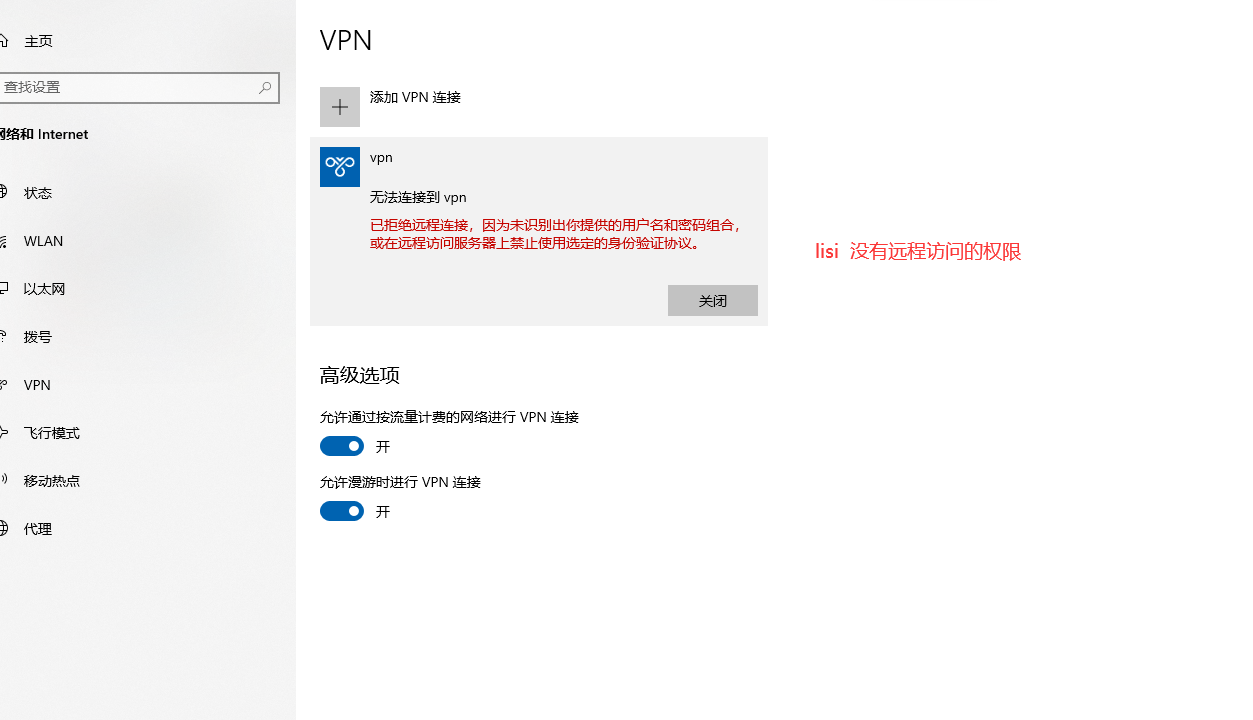

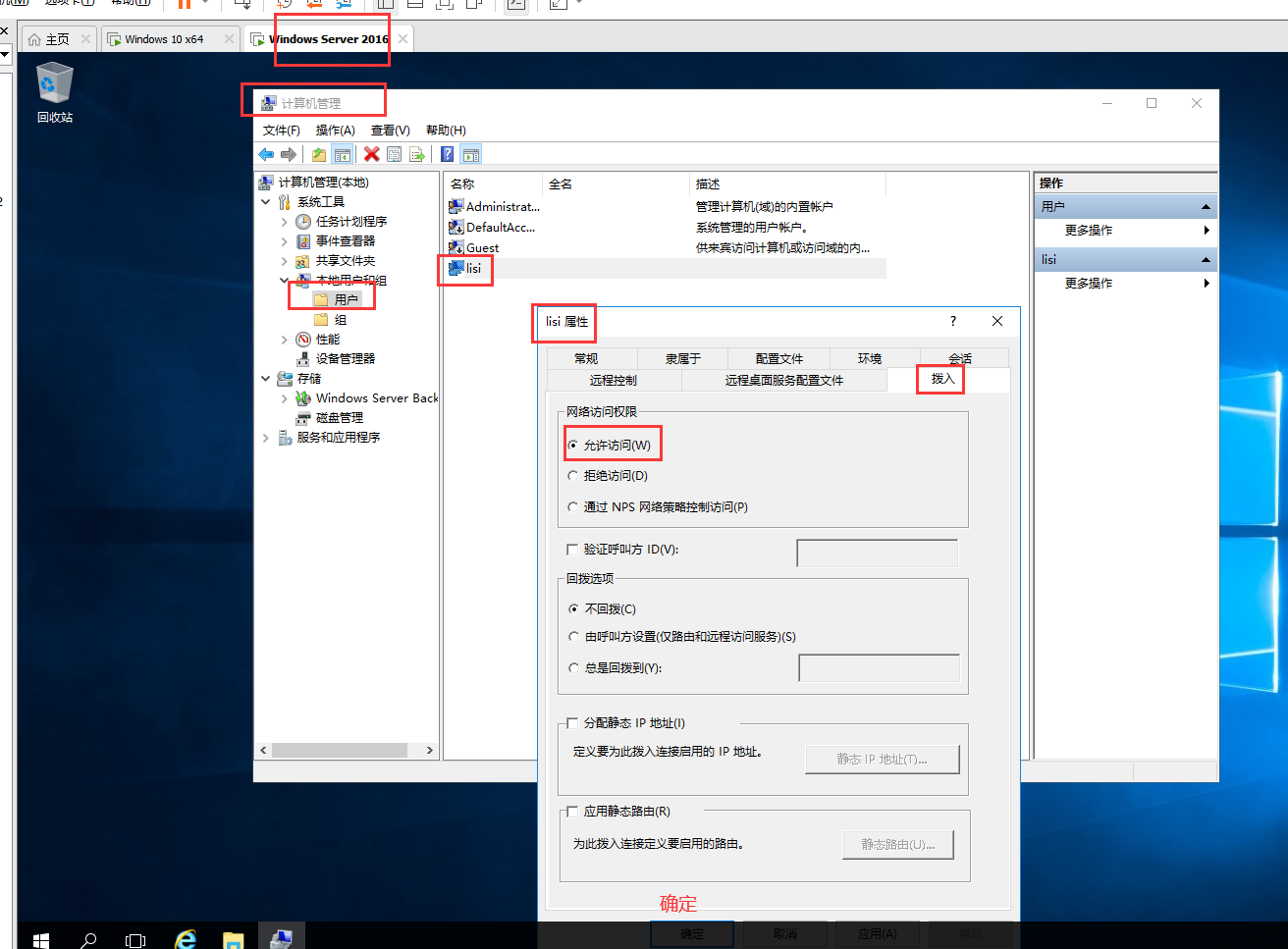

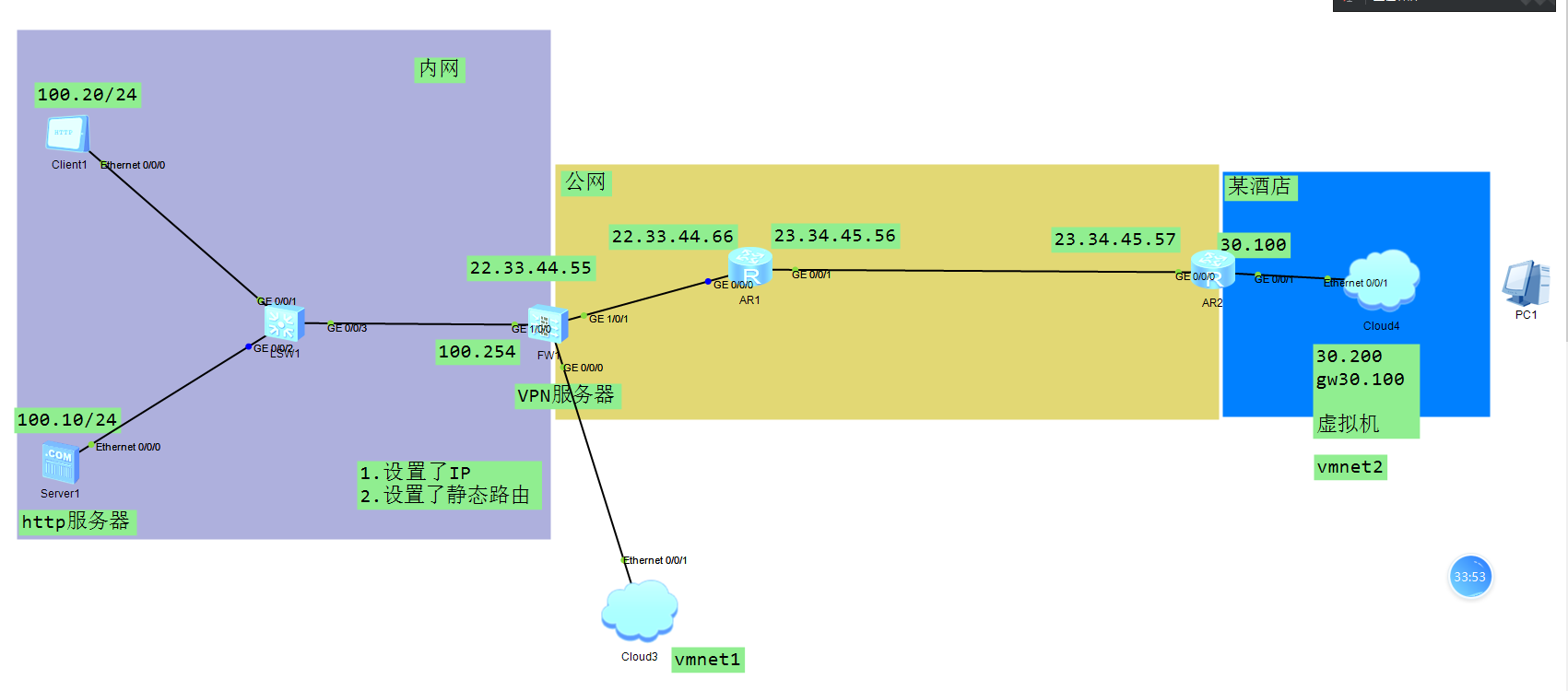

二.WINDOWS搭建VPN

环境准备

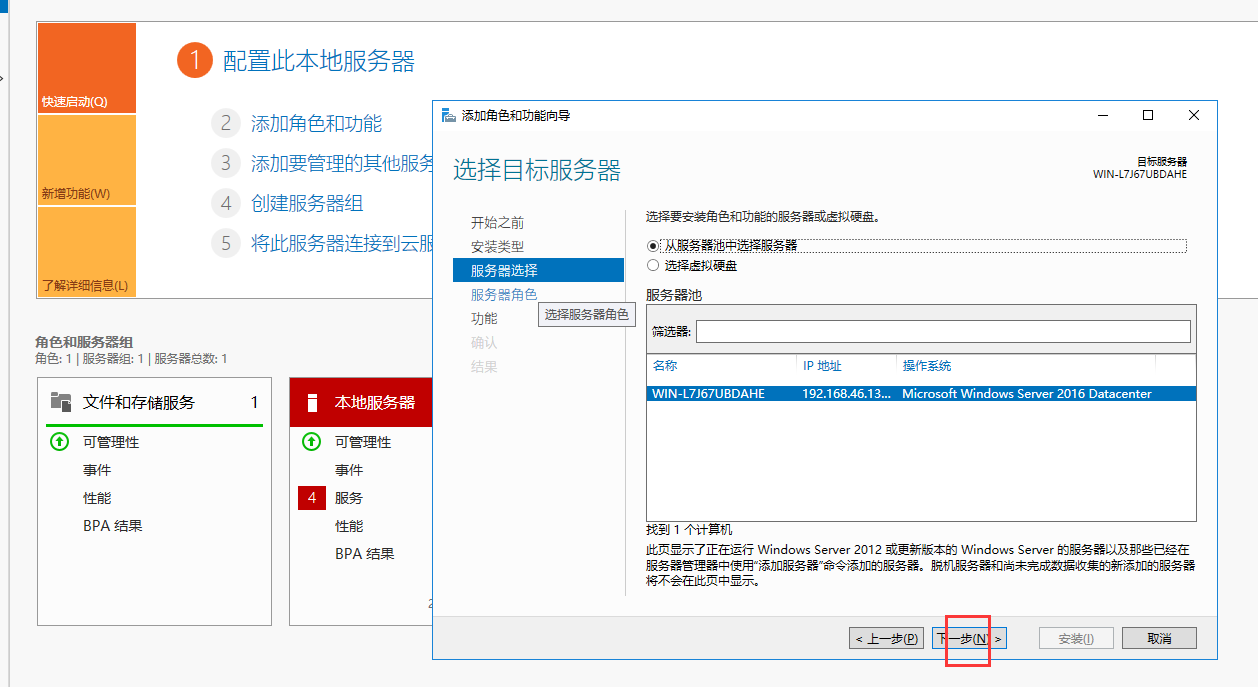

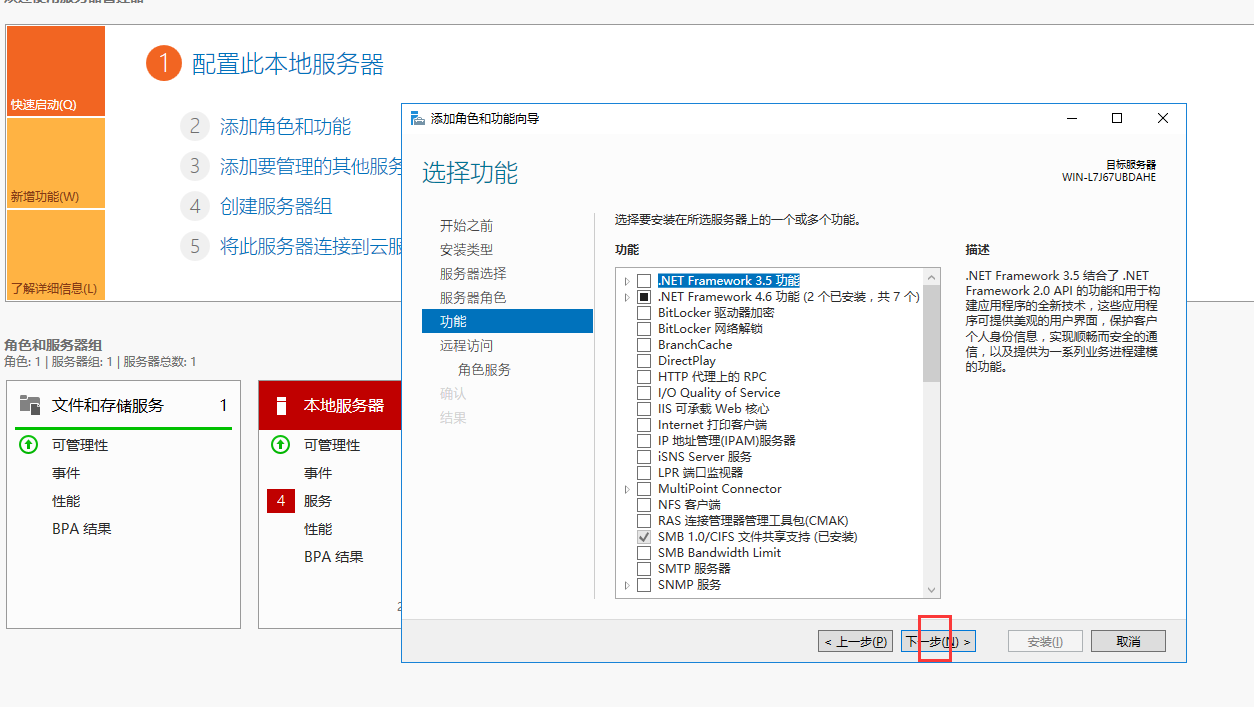

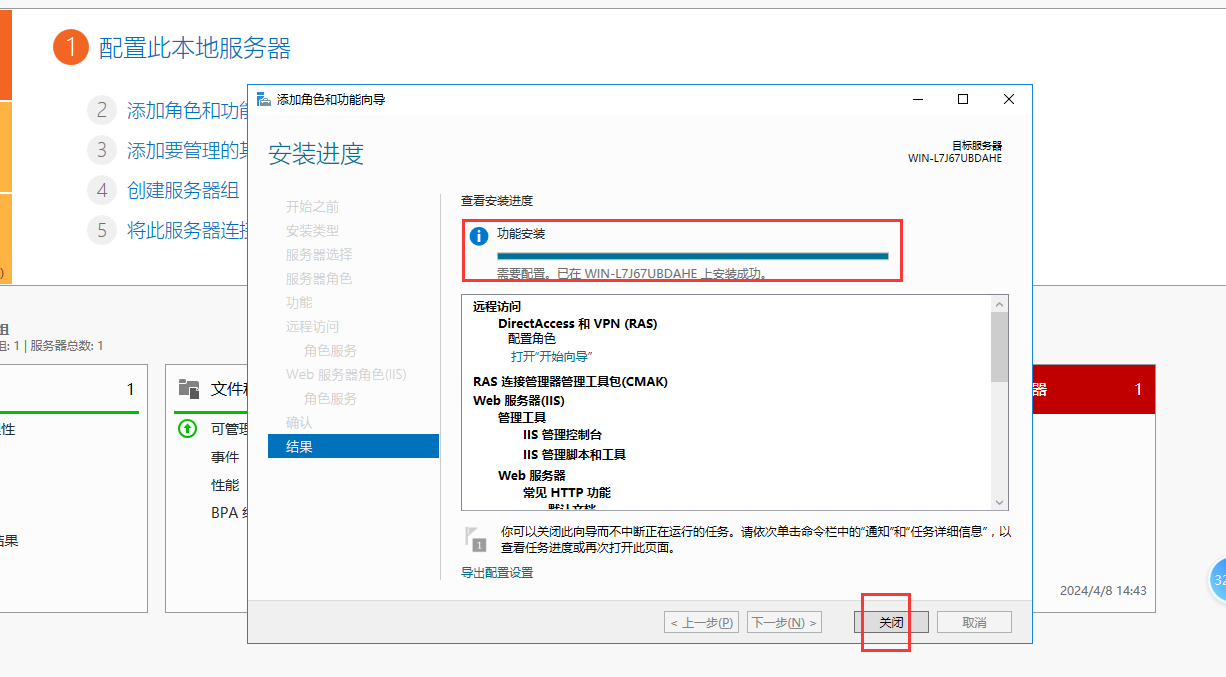

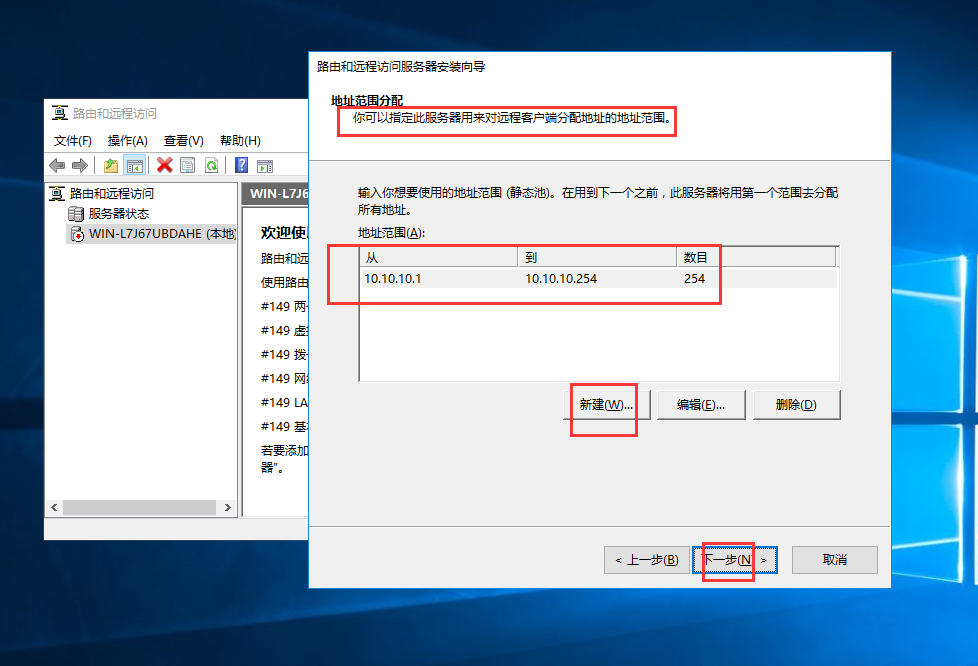

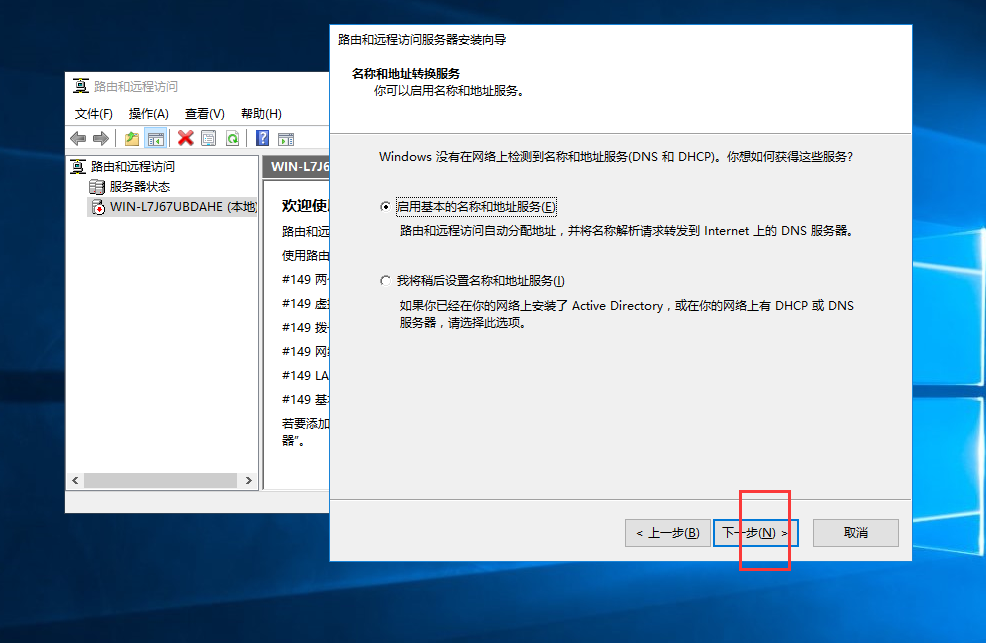

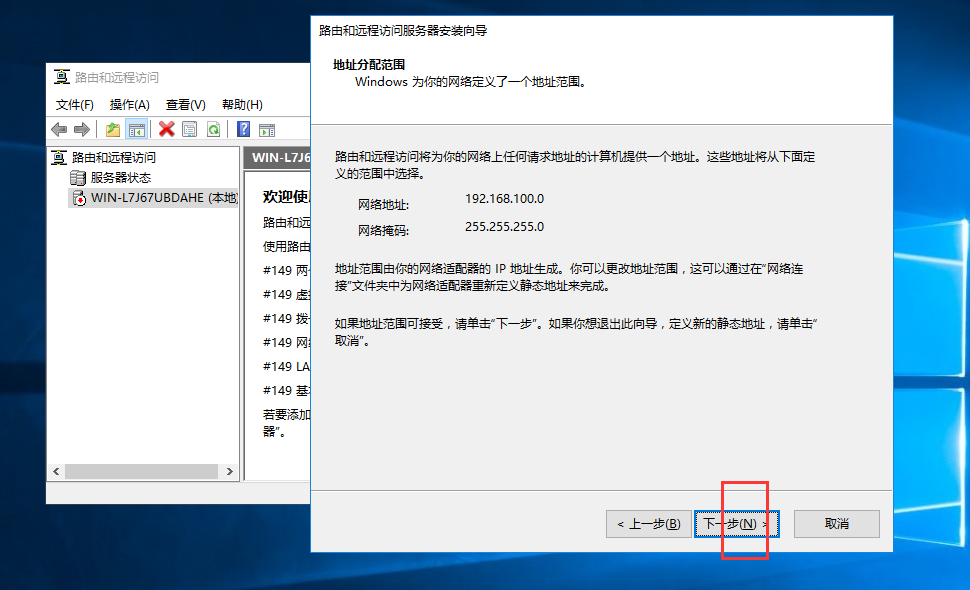

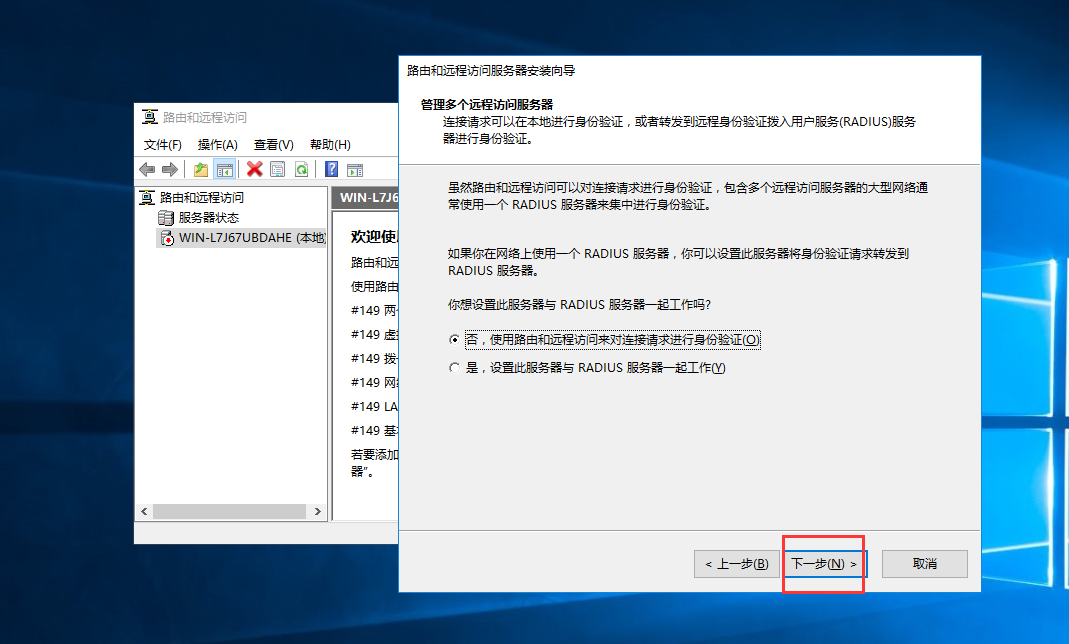

文件共享服务器:win10 192.168.100.100/24 gw:192.168.100.254 VMNET1网卡 vpn:win server 192.168.100.254/24 22.33.44.55/8 客户机:物理机 22.33.44.66/8 文件共享服务器: 1.创建zhangsan用户(等下用来访问文件共享服务器) 2.共享文件夹,授权张三权限 3.测试物理机运行窗口输入\\192.168.46.128 4.测试完成后改成192.168.100.100/24 gw:192.168.100.254 win server: 1.需要添加一块网络适配器网卡,一张作为内网使用,一张作为外网使用 2.ethernet0设置IP为192.168.100.254/24 VMNET1网卡 3.ethernet1设置IP为22.33.44.55/8 VMNET2网卡 4.安装vpn服务,具体步骤如下图所示 物理机: 1.需要修改vmnat2的网卡IP为22.33.44.66/8 win server上创建lisi用户(用来vpn拨号进去)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

下一步后可能会提示找不到22块网卡,需要关闭重新进入VPN设置向导

物理机访问vpn(访问前记得在win server上创建lisi用户)

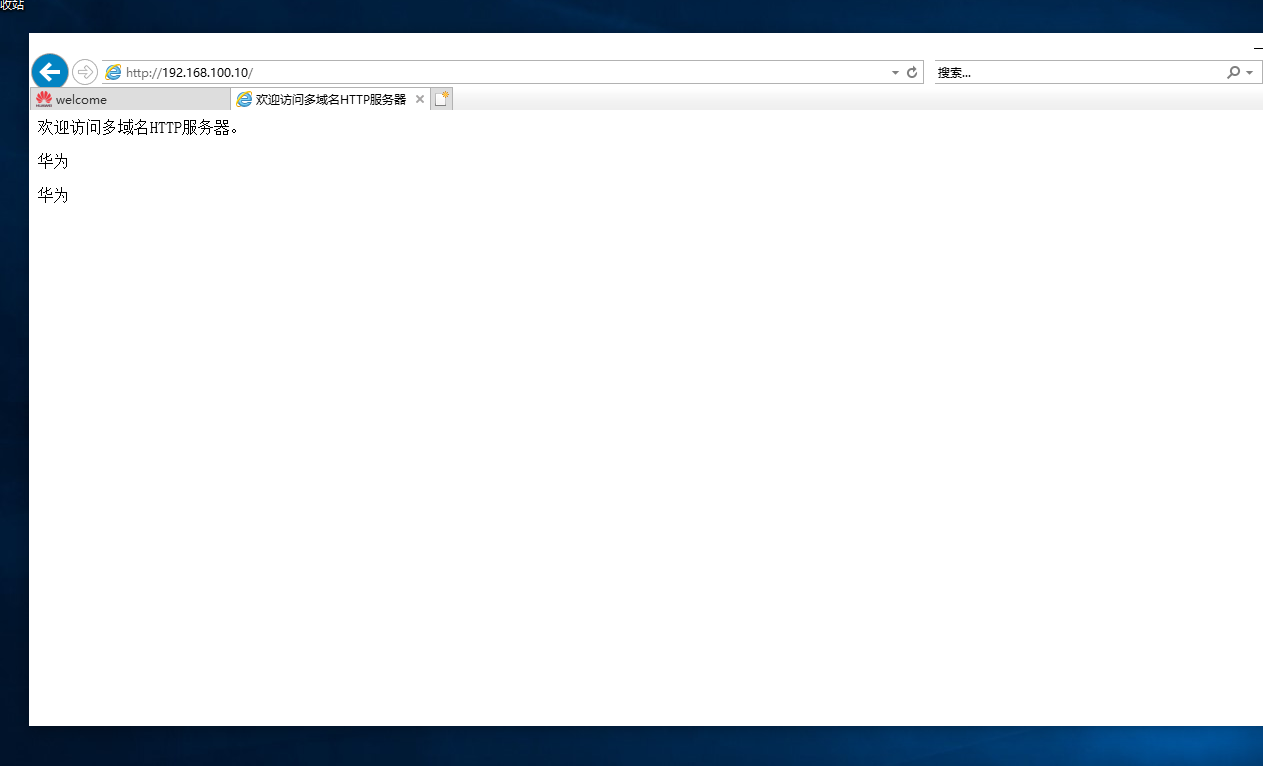

物理机运行窗口输入\\192.168.100.100访问内网的文件共享服务器

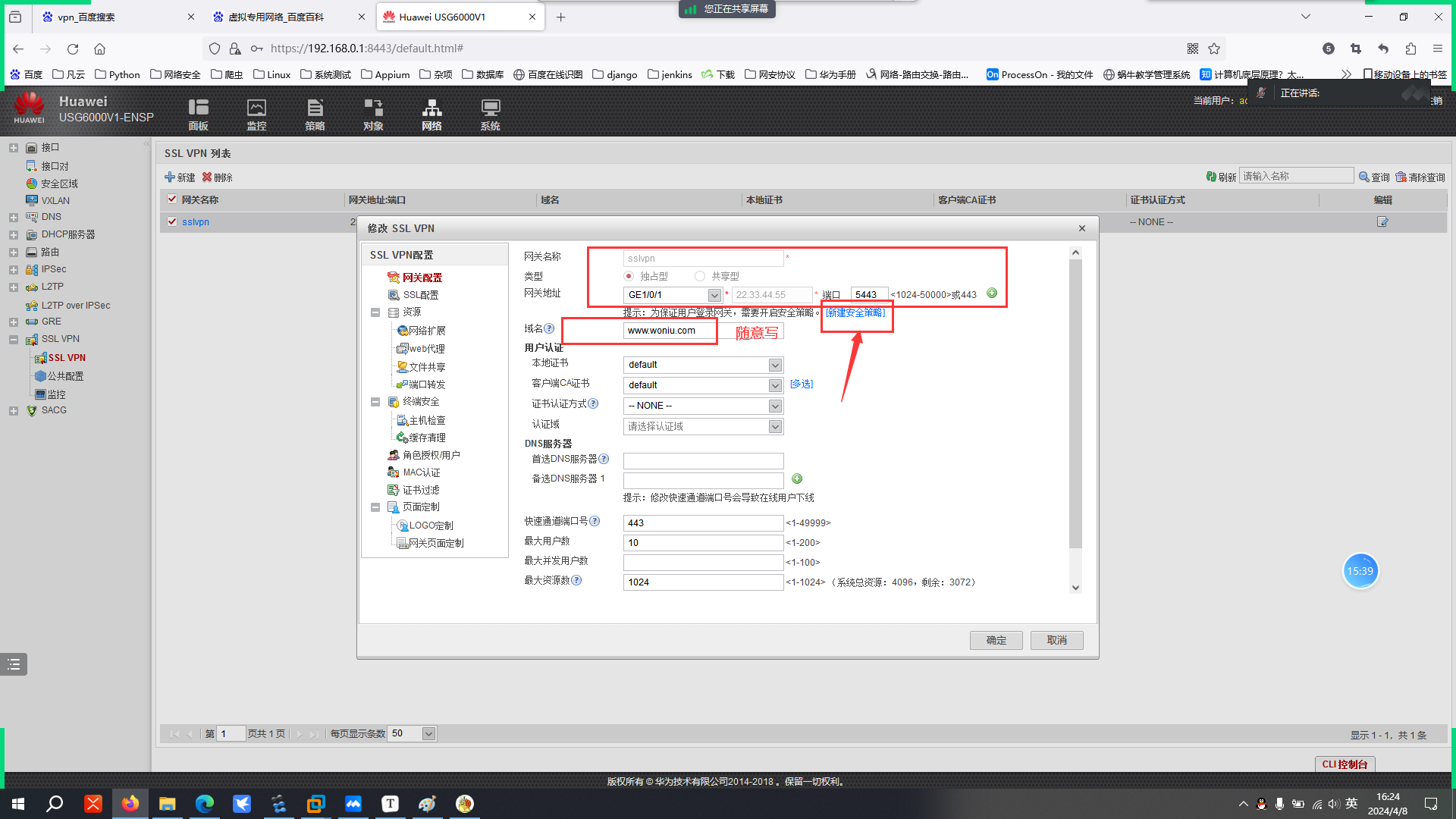

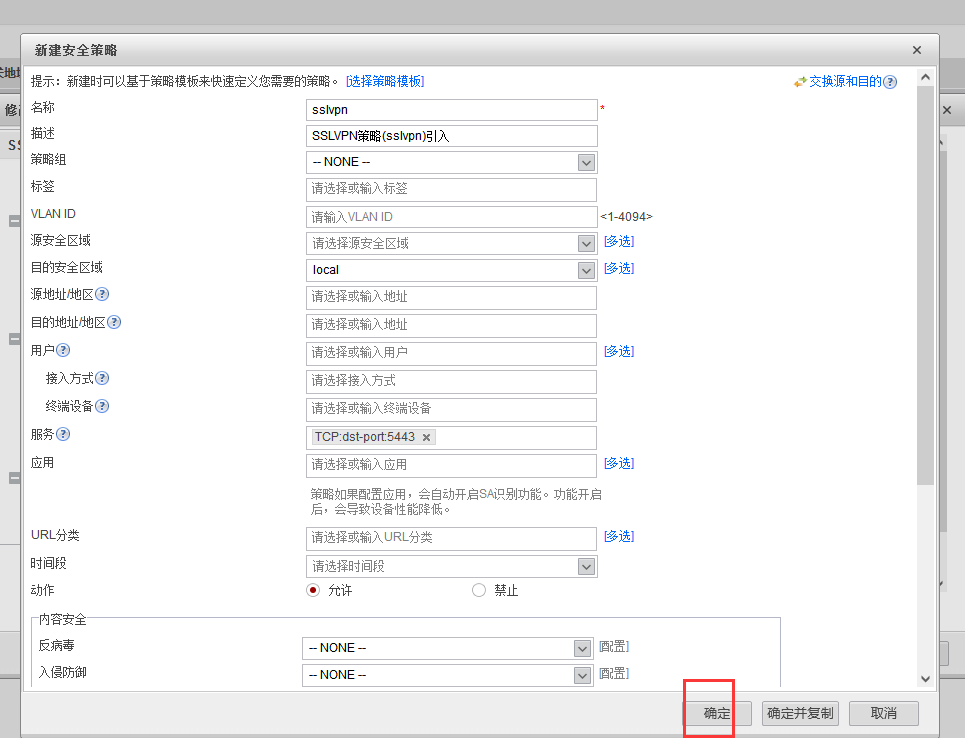

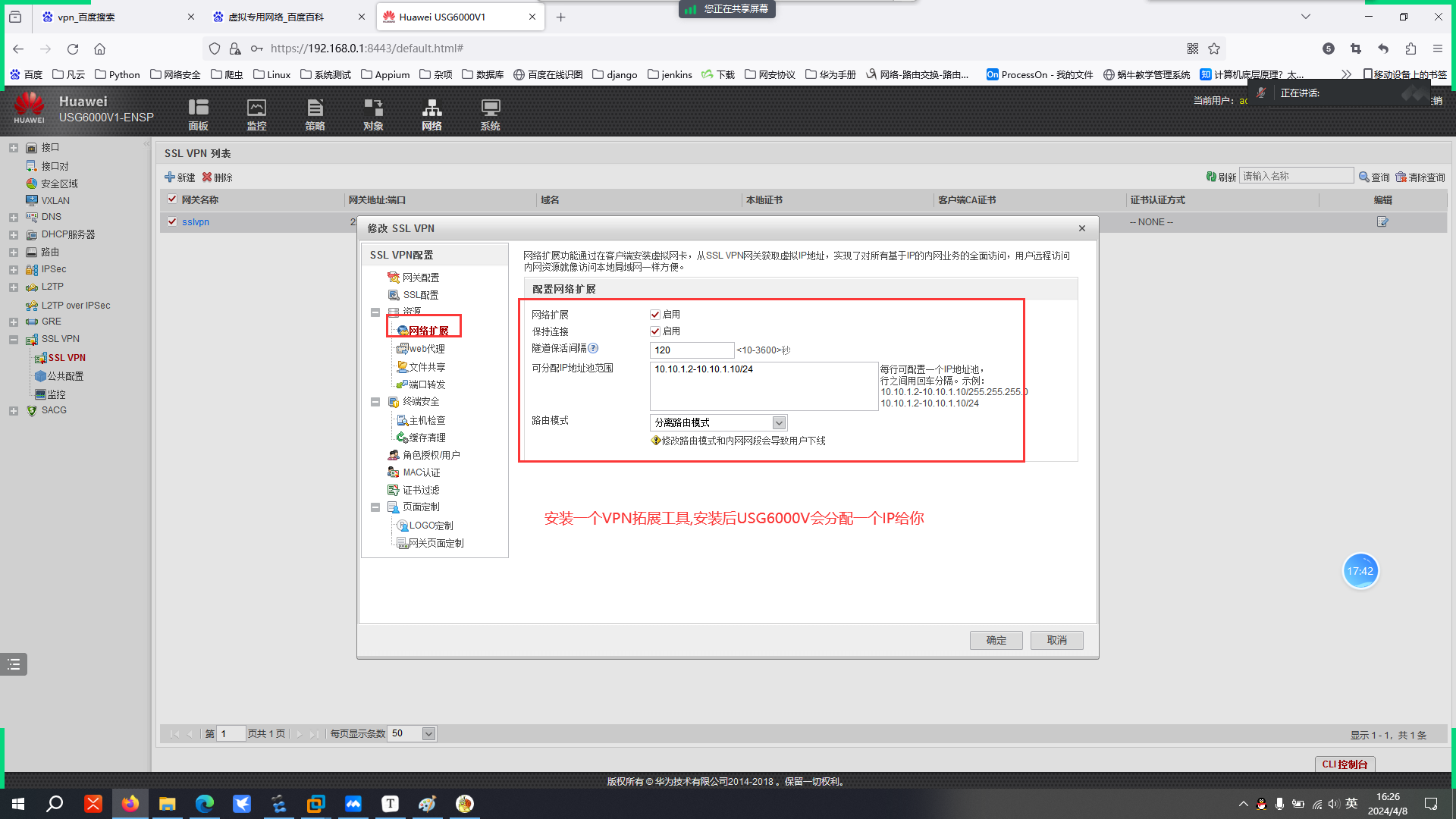

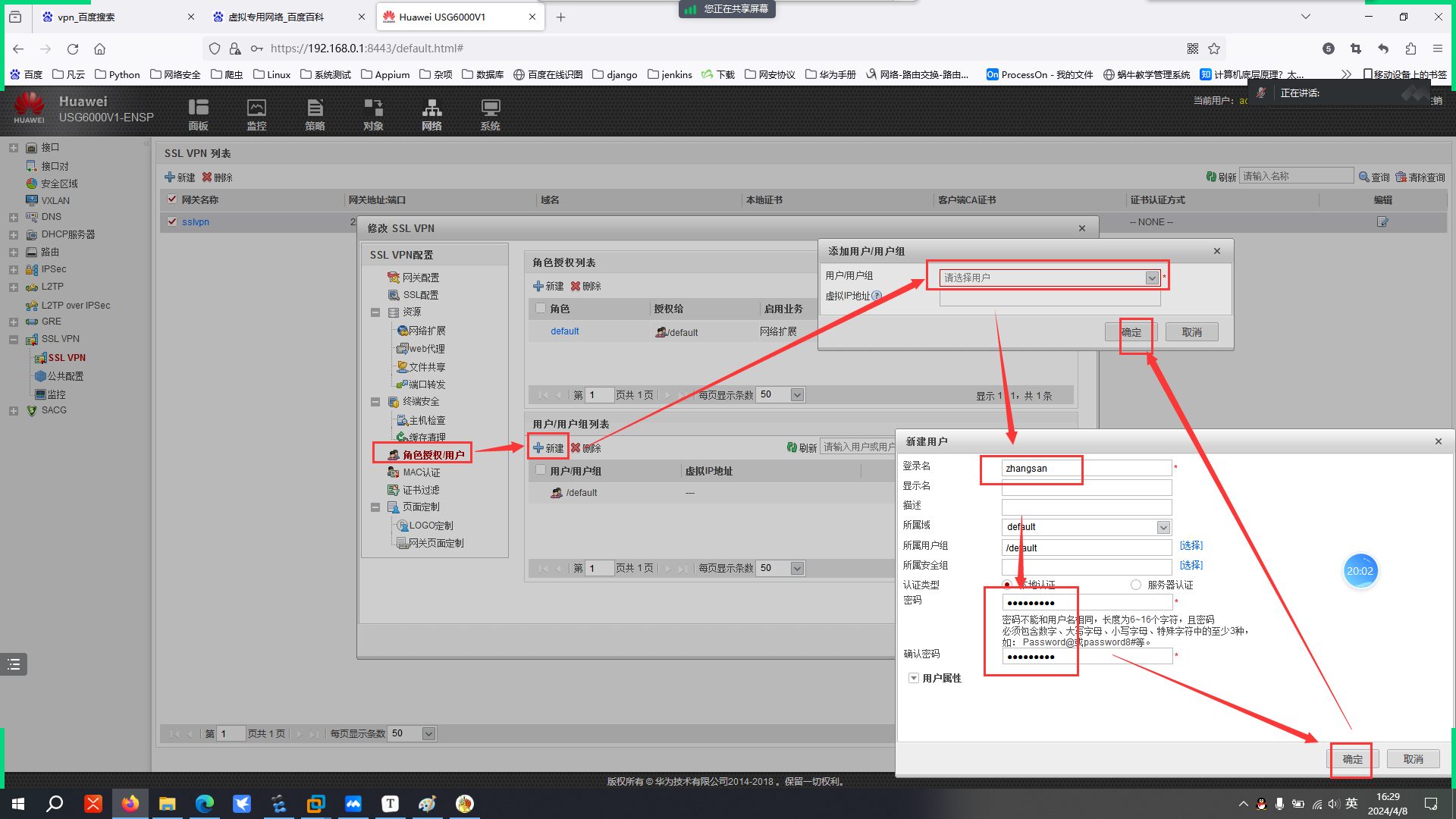

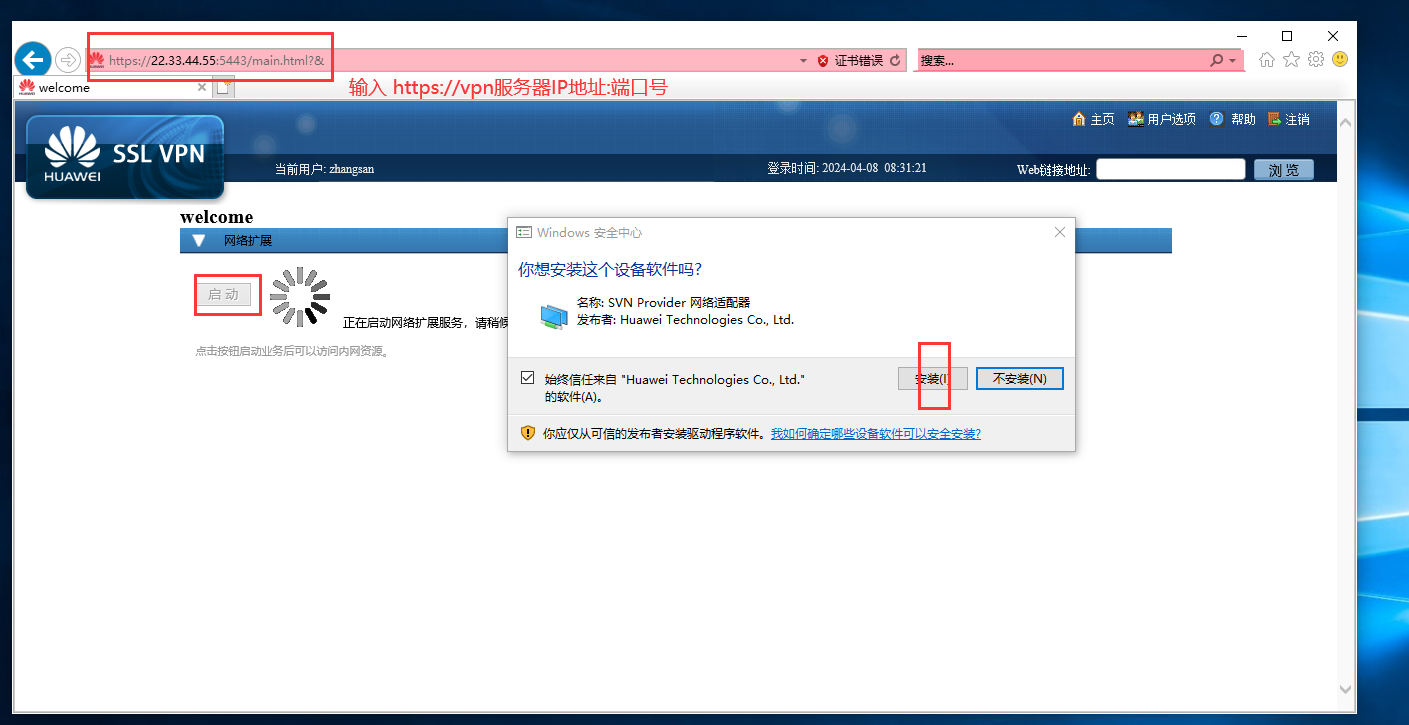

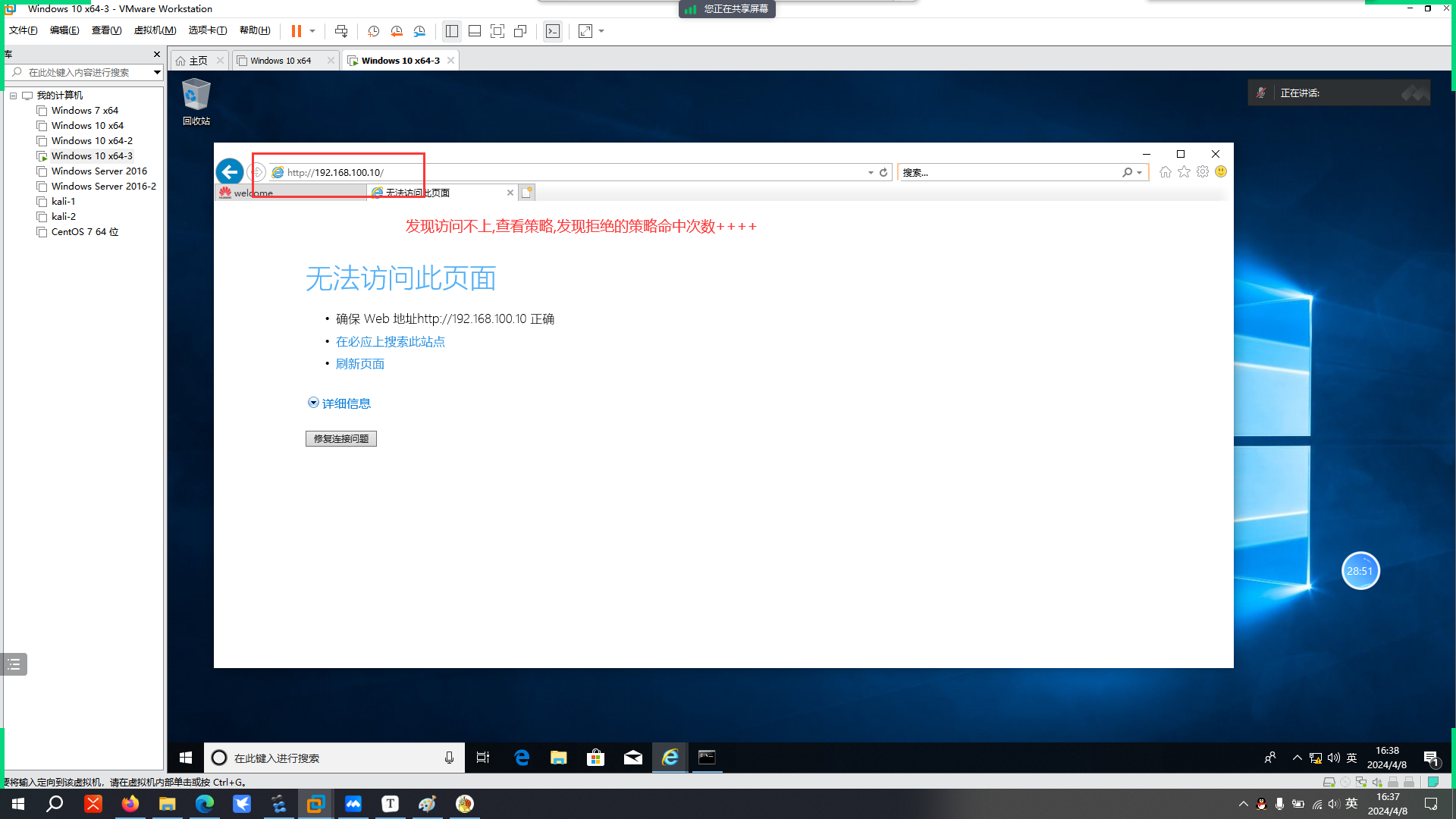

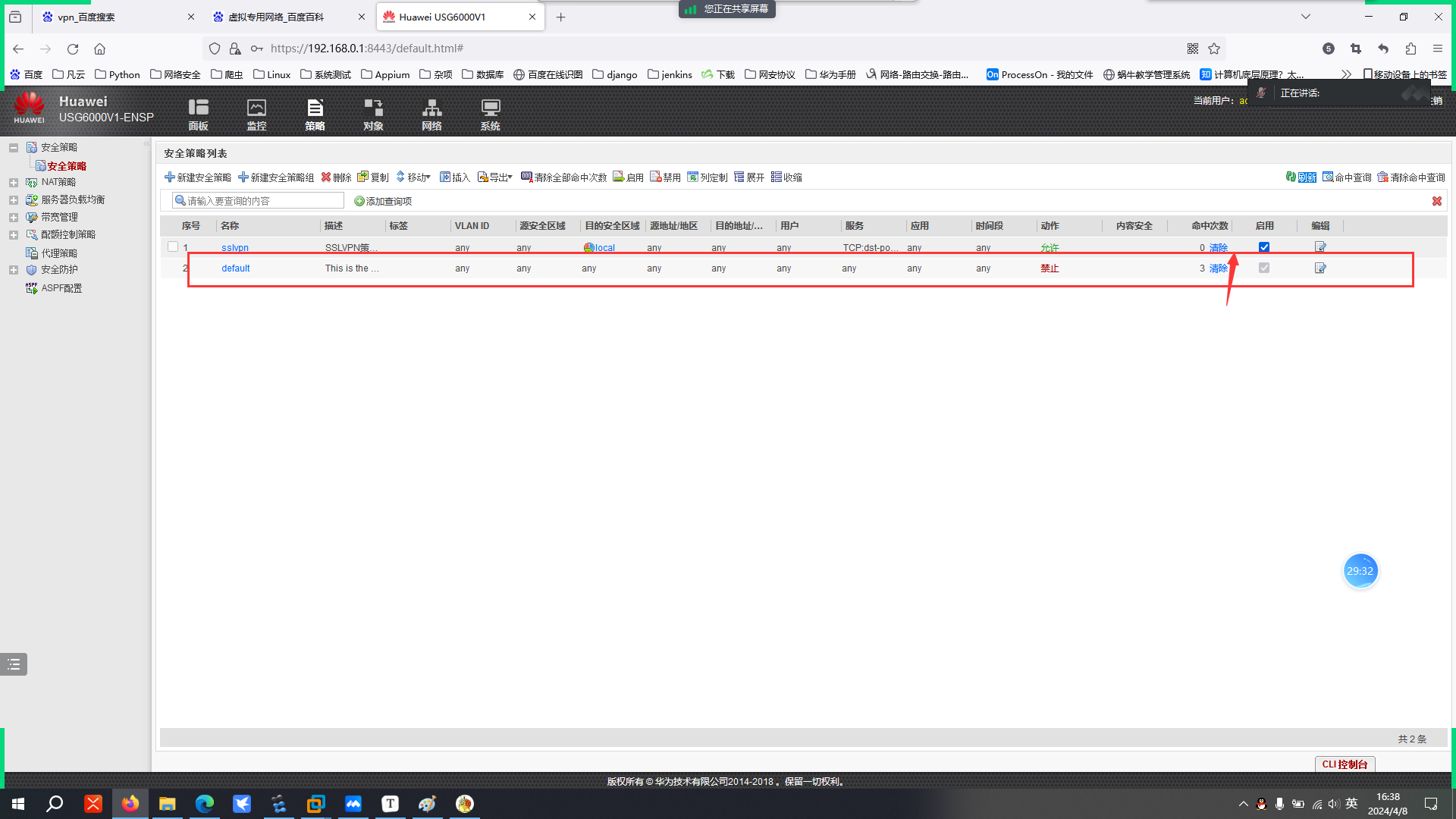

三.USG6000V实现SSL VPN

v-gateway 名称 int g外部接口编号 port 自定义端口 private 域名

v-gateway SSLVPN int g1/0/0 port 5443 private www.woniu.com

模拟酒店主机需要使用虚拟机里的win10的老式IE浏览器访问

客户端来访问VPN服务器

三.IPSec VPN概述

- 用IPSec协议来实现远程接入的一种VPN技术,在公网上为两个私有网络提供安全通信通道,通过加密通道保证连接的安全——在两个公共网关间提供私密数据封包服务

- IPSEC是一套比较完整成体系的VPN技术,它规定了一系列的协议标准。

- IPSec是基于网络层实现,对上层数据进行安全保护

- IPsec提高的安全服务

- 控制流量

- 不可否认性

- 机密性

- 完整性

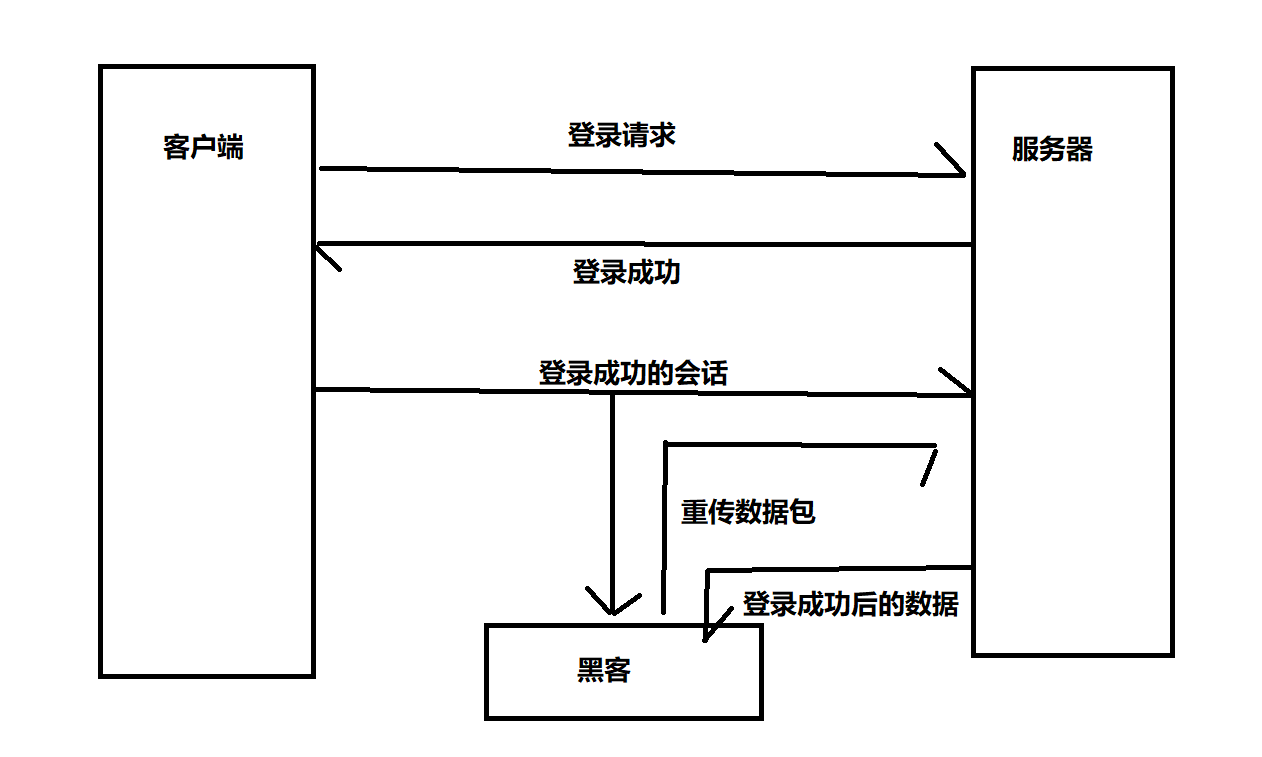

- 重传攻击保护

- 数据源鉴别

-

IPsec协议架构

-

两种协议

-

ESP协议

-

提供加密算法

-

提供摘要算法

-

-

AH协议

- 提供摘要算法

-

-

两种工作模式

- 传输模式

- 隧道模式

-

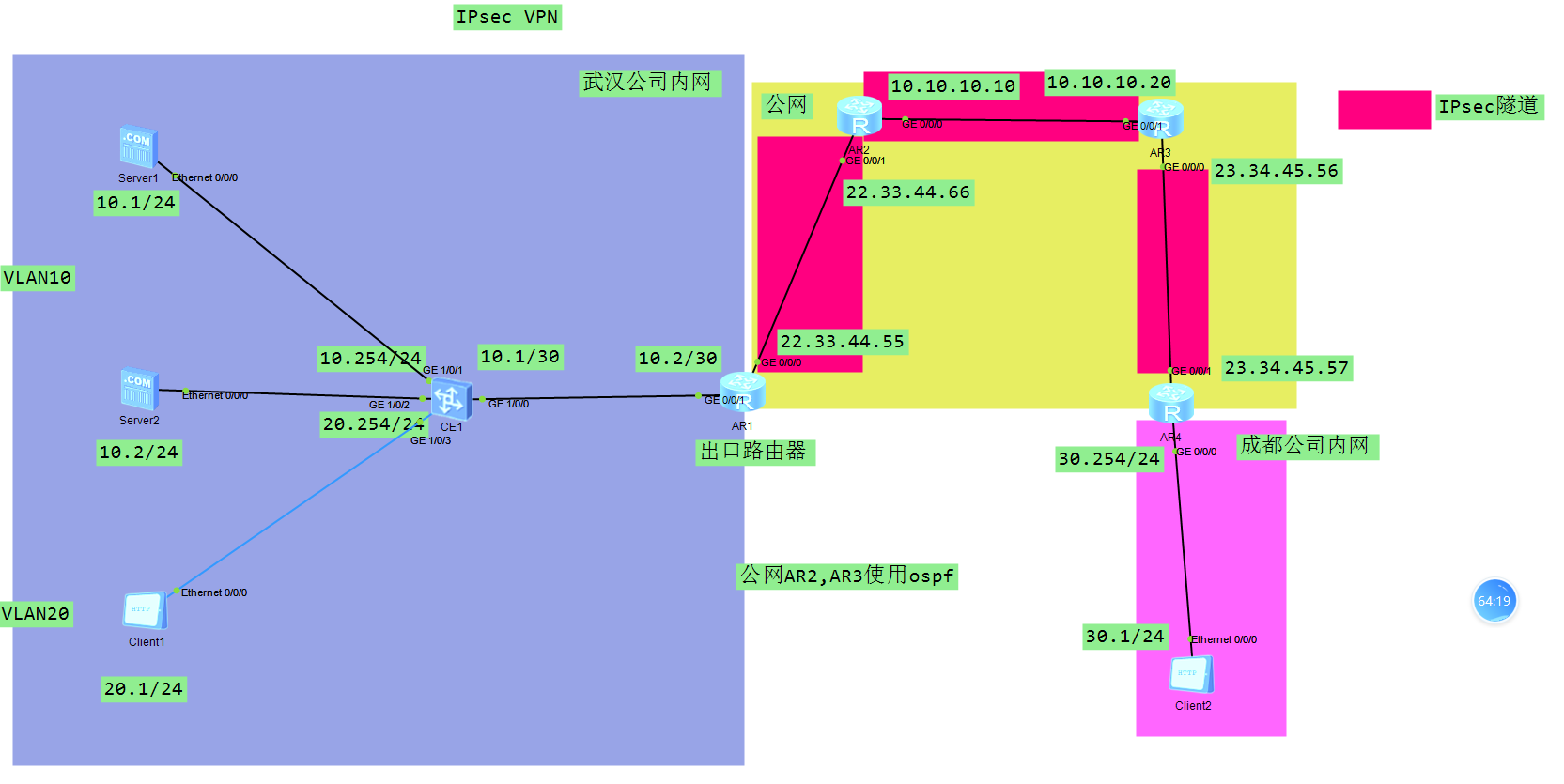

四.路由器实现IPSec VPN

命令配置

IP配置,VLAN配置,三层交换配置,OSPF配置,路由配置略 AR1配置 1.定义需要保护的数据流(识别哪些流量进行加密走IPsec隧道) [Huawei]acl 3000 [Huawei-acl-adv-3000]rule permit tcp source 192.168.10.0 0.0.0.255 destination 1 92.168.30.0 0.0.0.255 # AR1设置的是回包走的IPsec隧道流量,所以源是10.1目的是30.1 2.配置IPsec安全提议(由于认证算法和加密算法有默认值无需设置) [Huawei]ipsec proposal tiyi 3.配置IKE安全提议(由于ike安全提议里算法也有默认值无需设置) [Huawei]ike proposal 1 4.配置IKE对等体 [Huawei]ike peer duidengti v1 [Huawei-ike-peer-duidengti]remote-address 23.34.45.57 # 对等体的IP [Huawei-ike-peer-duidengti]ike-proposal 1 [Huawei-ike-peer-duidengti]pre-shared-key cipher p-0p-0p-0 5.配置IPSec安全策略 [Huawei]ipsec policy celue 1000 isakmp [Huawei-ipsec-policy-isakmp-celue-1000]security acl 3000 [Huawei-ipsec-policy-isakmp-celue-1000]proposal tiyi [Huawei-ipsec-policy-isakmp-celue-1000]ike-peer duidengti 6.接口上应用IPSec安全策略组 [Huawei]int g0/0/0 # 进入外网接口 [Huawei-GigabitEthernet0/0/0]ipsec policy celue # 应用策略 AR4配置 1.定义需要保护的数据流(识别哪些流量进行加密走IPsec隧道) [Huawei]acl 3000 [Huawei-acl-adv-3000]rule permit tcp source 192.168.30.0 0.0.0.255 destination 1 92.168.10.0 0.0.0.255 # AR1设置的是回包走的IPsec隧道流量,所以源是10.1目的是30.1 2.配置IPsec安全提议(由于认证算法和加密算法有默认值无需设置) [Huawei]ipsec proposal tiyi 3.配置IKE安全提议(由于ike安全提议里算法也有默认值无需设置) [Huawei]ike proposal 1 4.配置IKE对等体 [Huawei]ike peer duidengti v1 [Huawei-ike-peer-duidengti]remote-address 22.33.44.55 # 对等体的IP [Huawei-ike-peer-duidengti]ike-proposal 1 [Huawei-ike-peer-duidengti]pre-shared-key cipher p-0p-0p-0 5.配置IPSec安全策略 [Huawei]ipsec policy celue 1000 isakmp [Huawei-ipsec-policy-isakmp-celue-1000]security acl 3000 [Huawei-ipsec-policy-isakmp-celue-1000]proposal tiyi [Huawei-ipsec-policy-isakmp-celue-1000]ike-peer duidengti 6.接口上应用IPSec安全策略组 [Huawei]int g0/0/1 # 进入外网接口 [Huawei-GigabitEthernet0/0/1]ipsec policy celue # 应用策略

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

可以结合视频配置

视频地址:https://www.bilibili.com/video/BV1wm421E7DW/

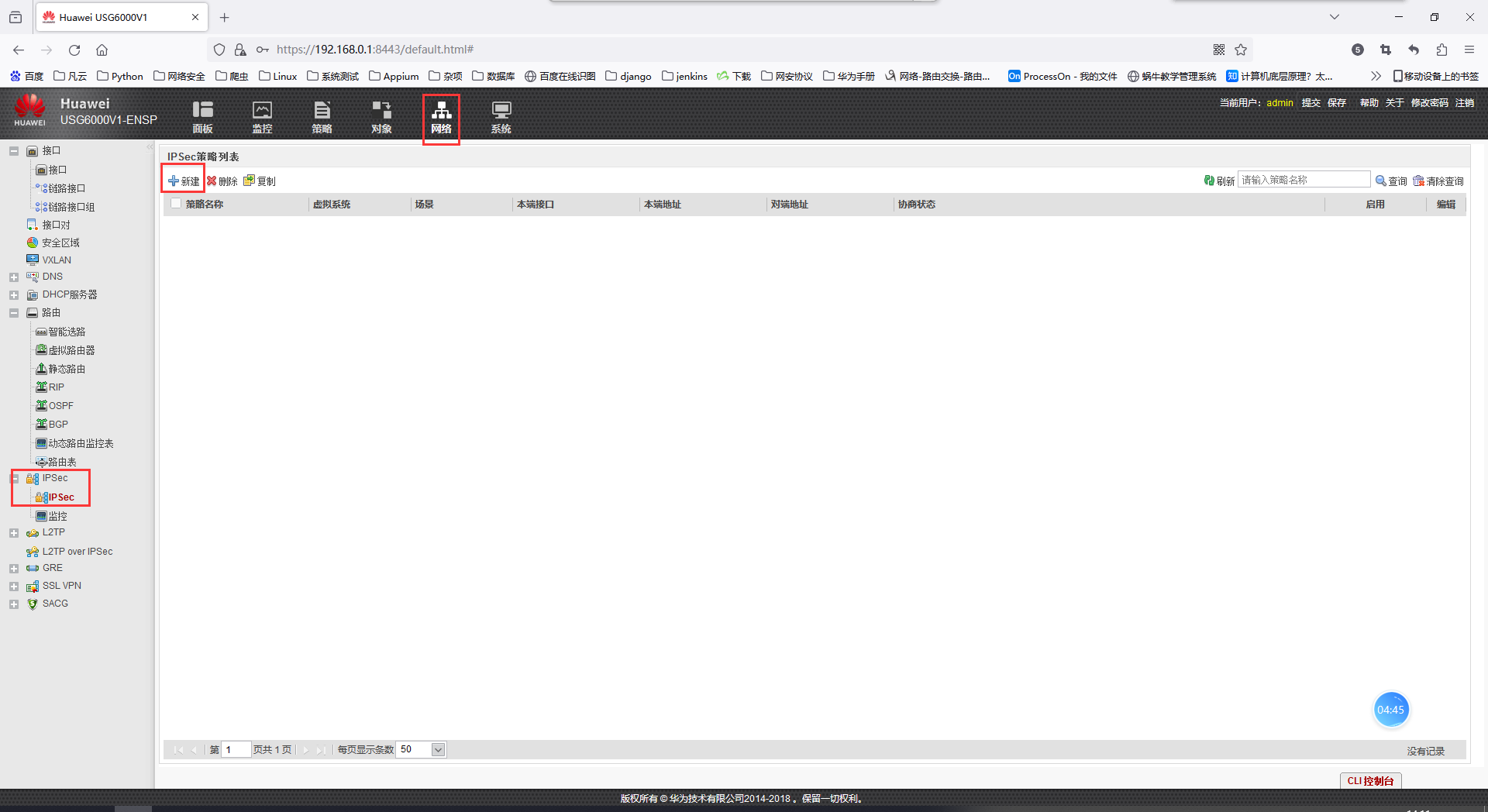

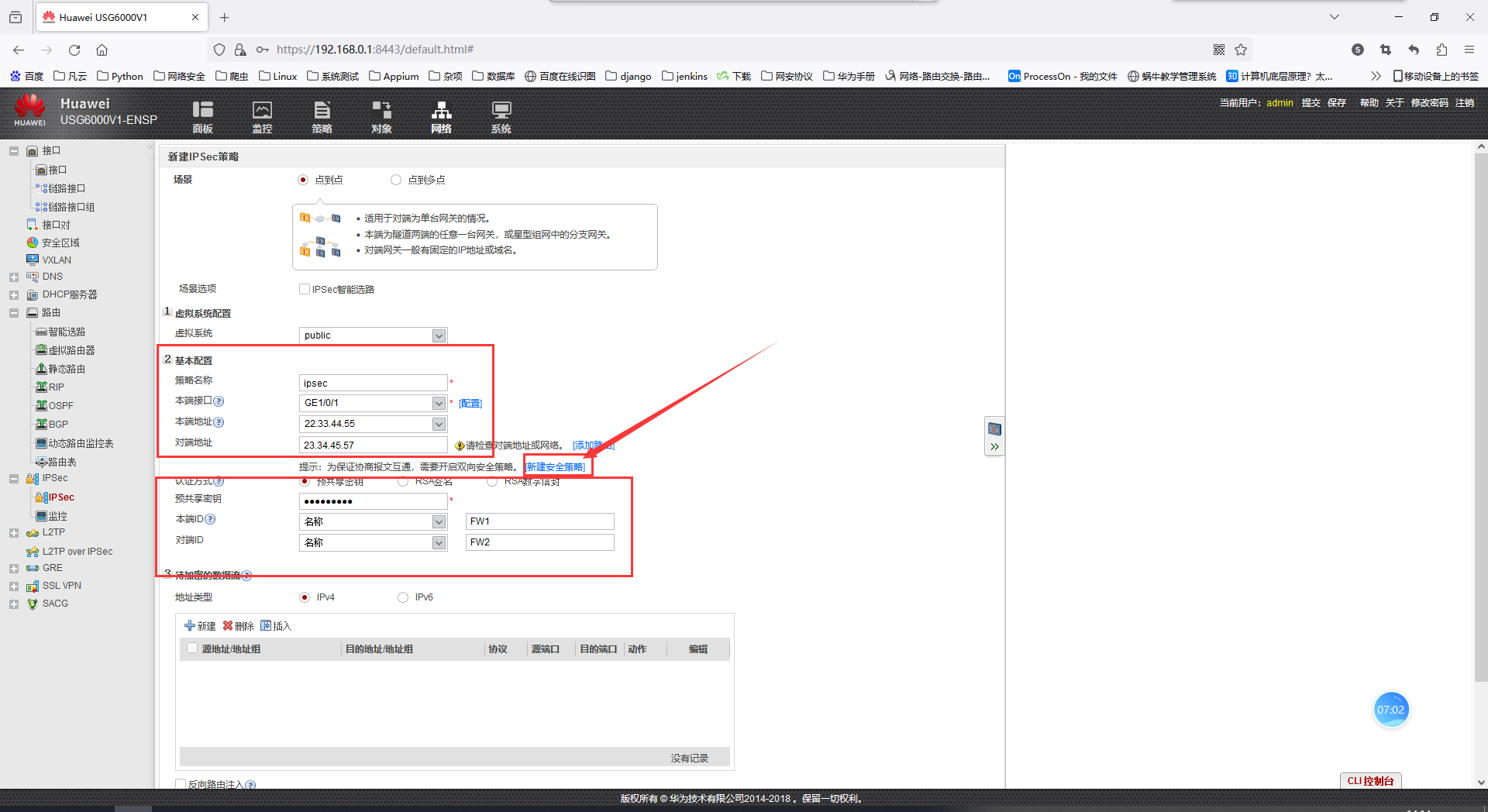

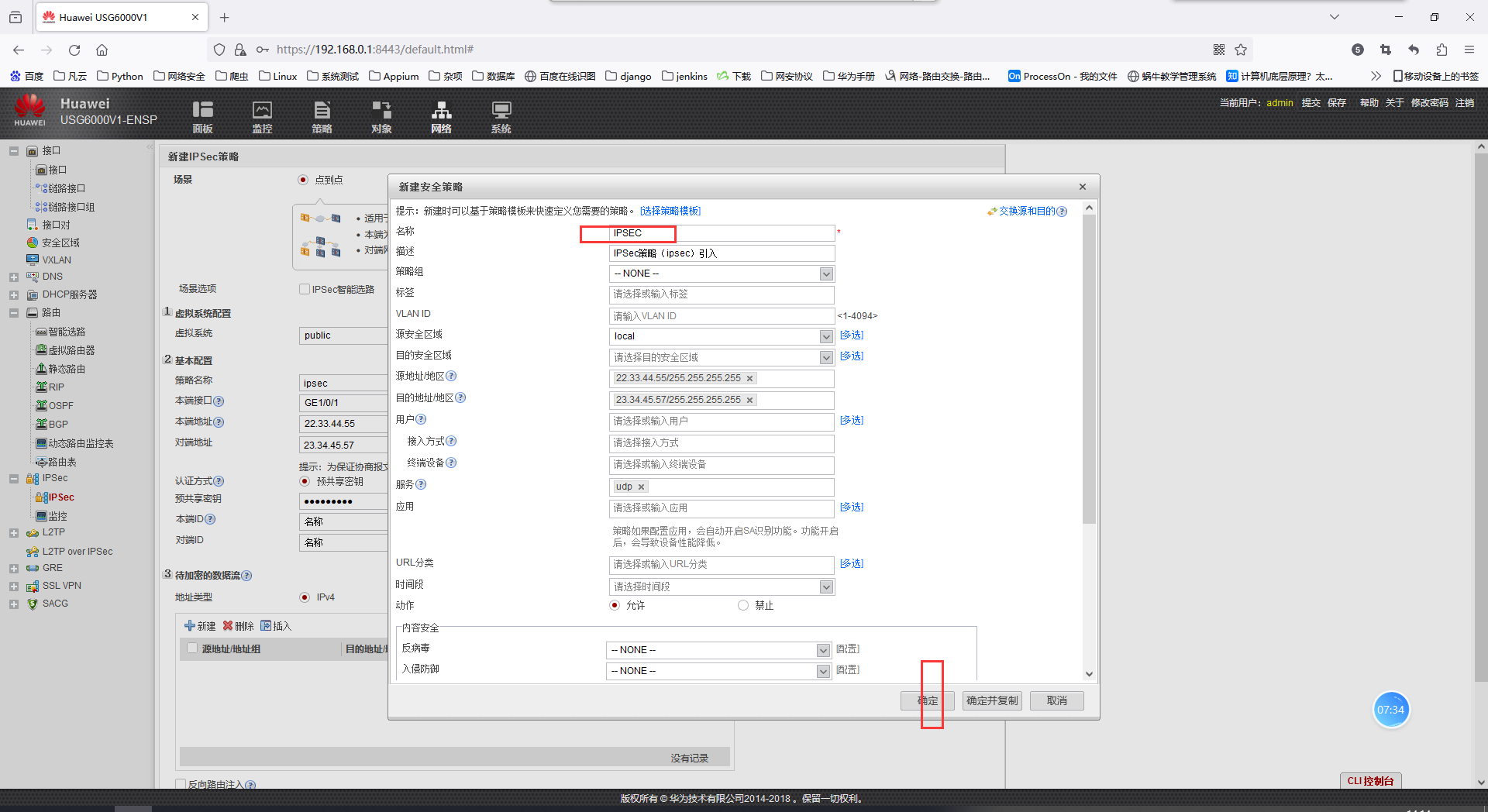

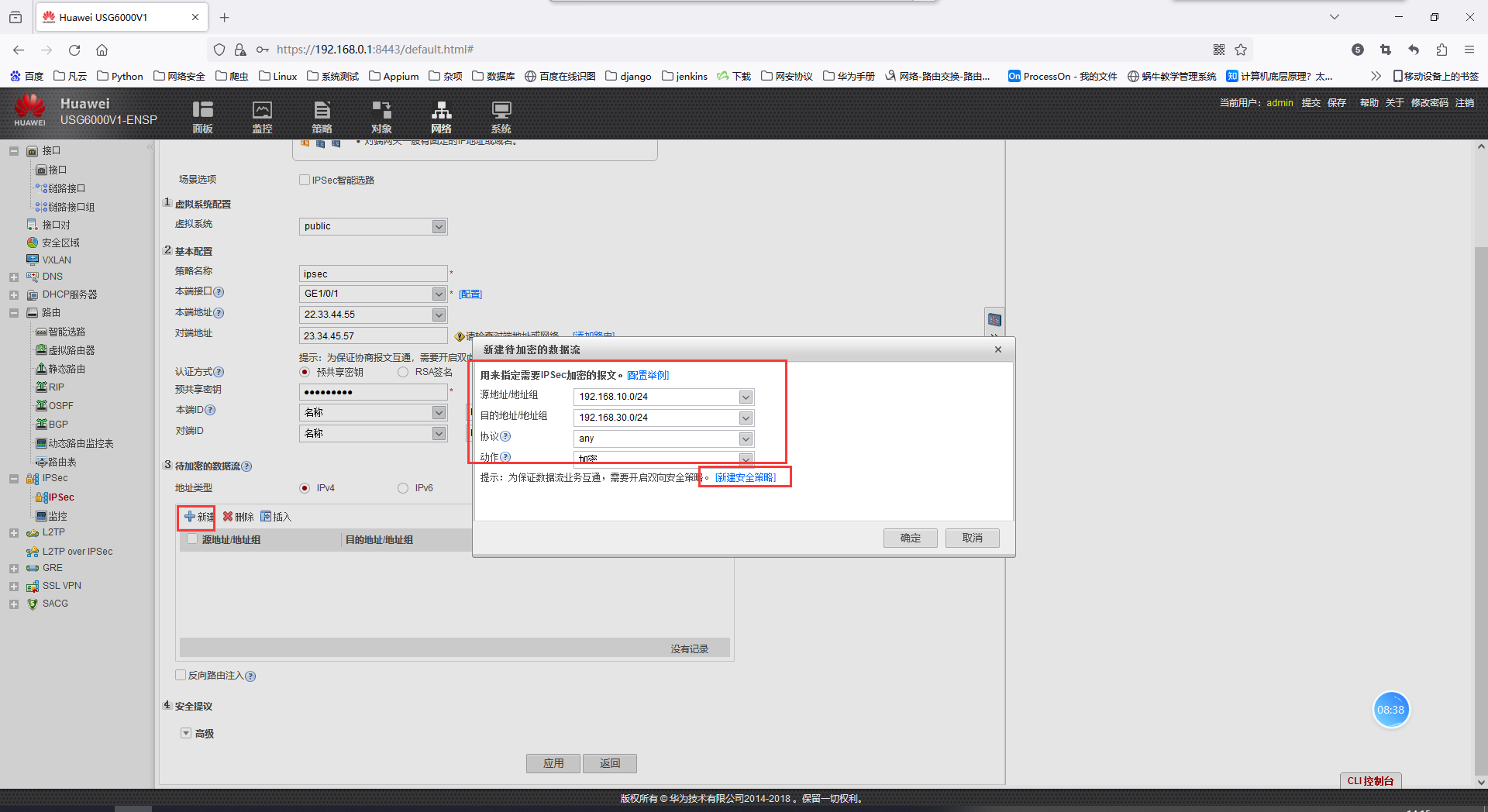

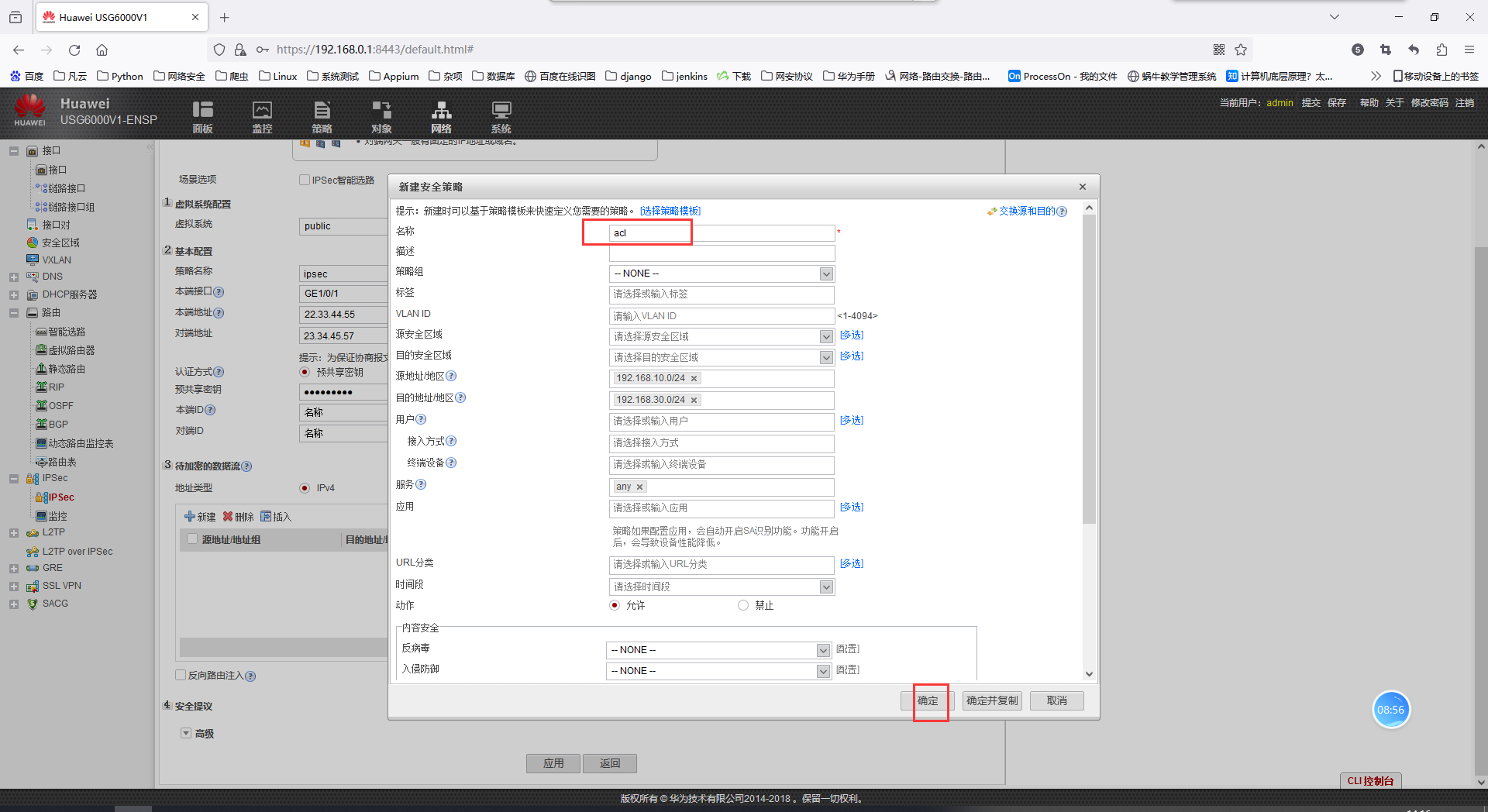

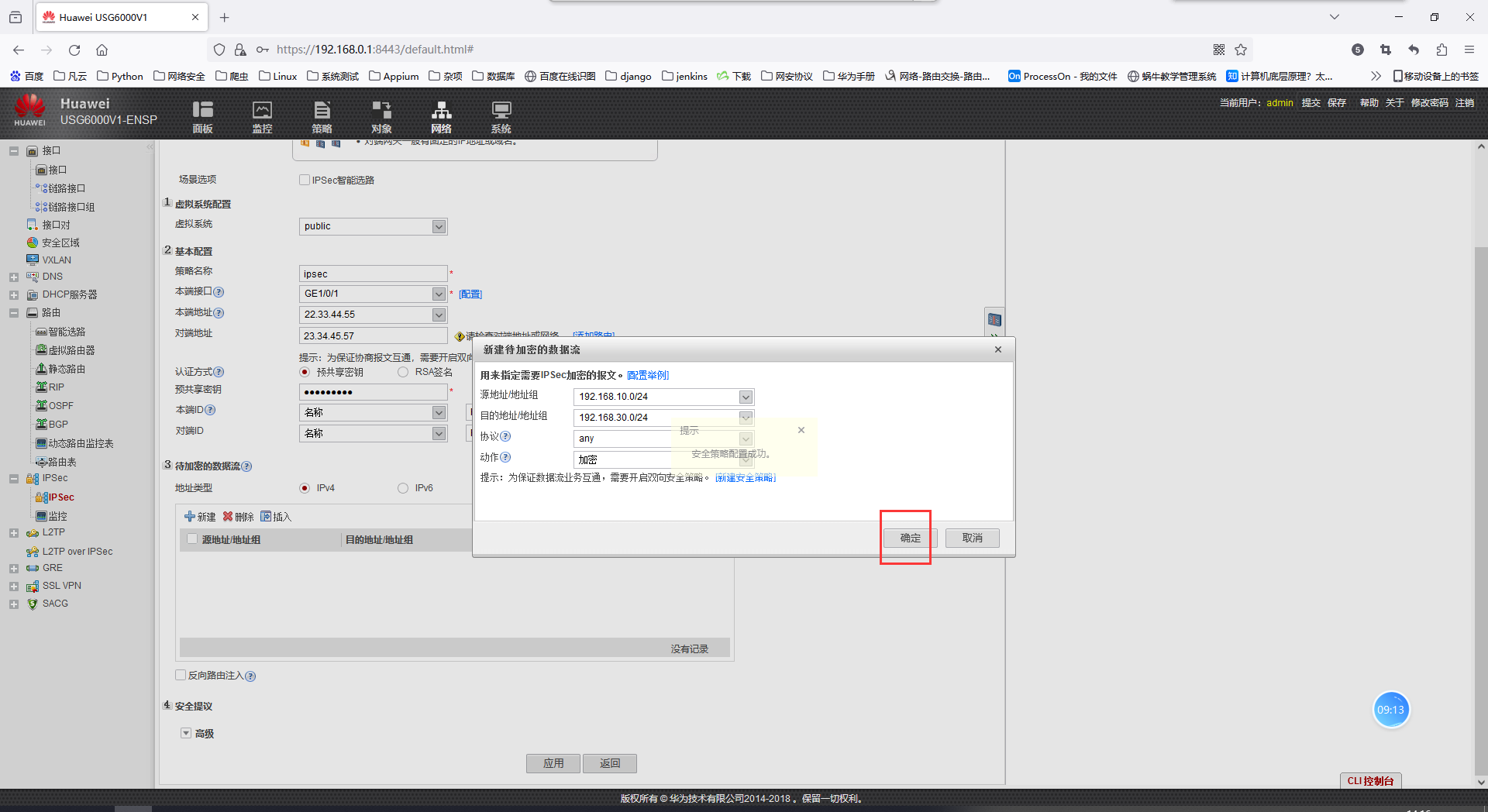

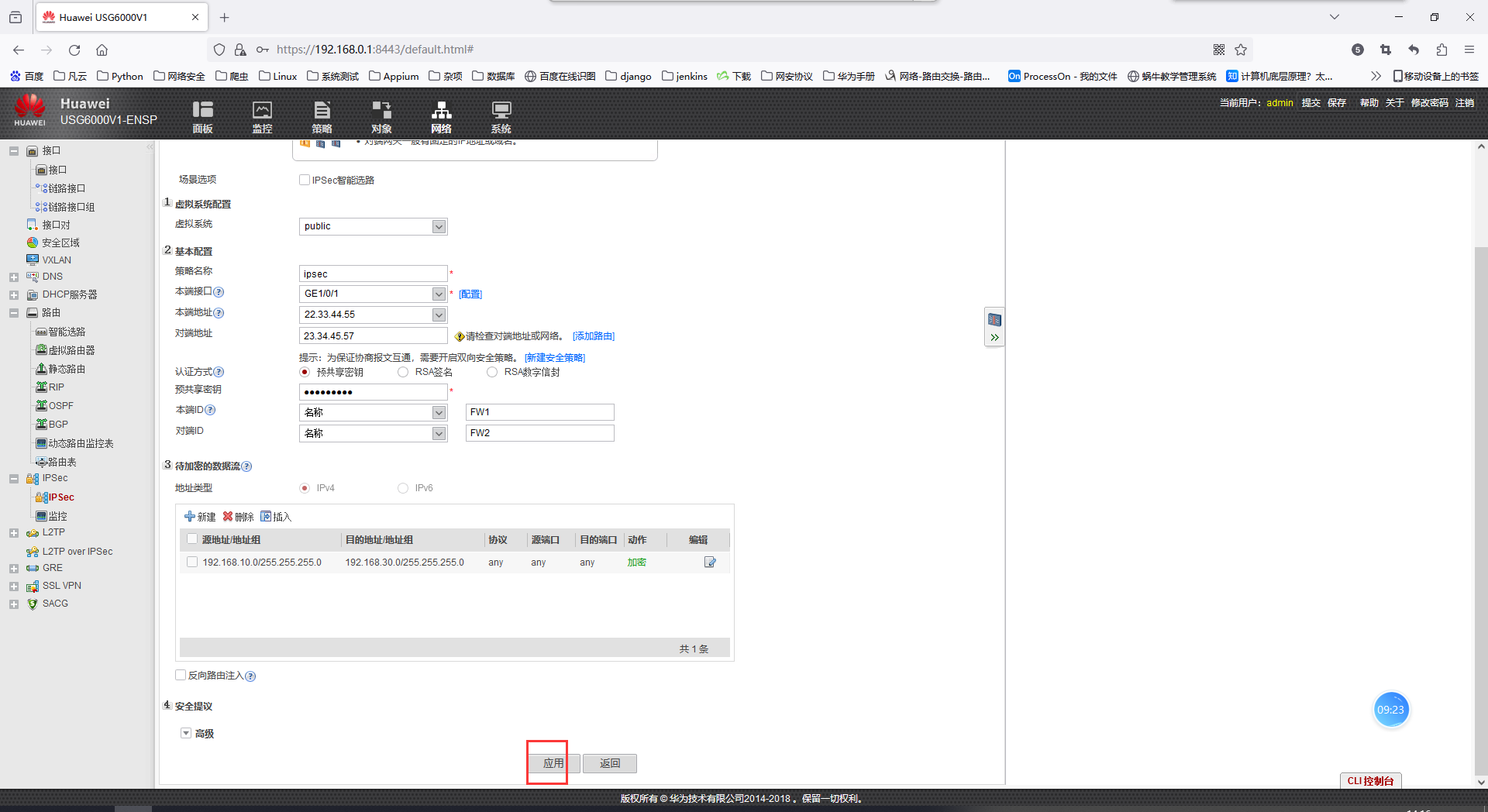

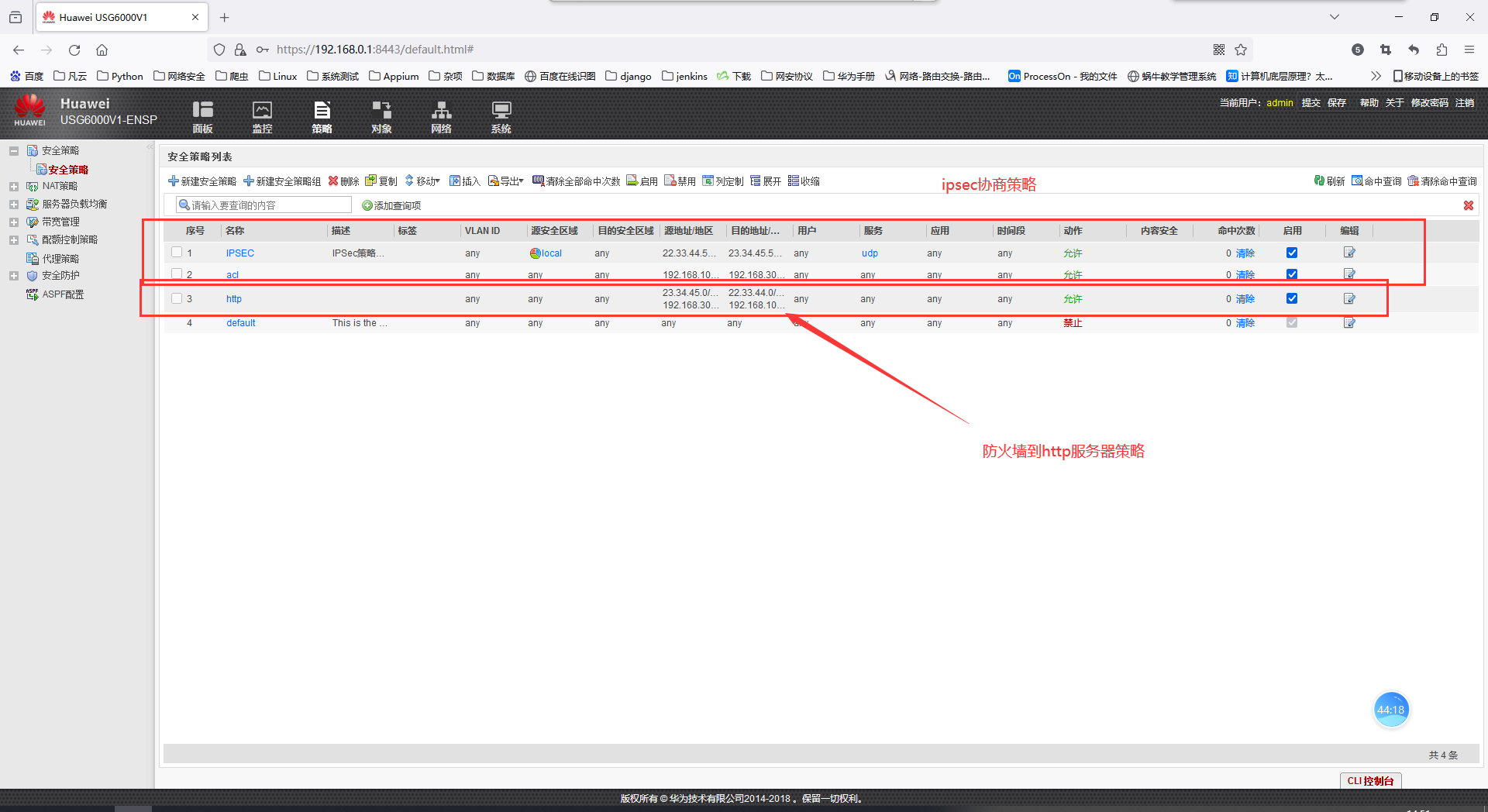

五.USG6000V防火墙实现IPSec VPN

USG6000V的IP配置及路由配置略

FW1配置

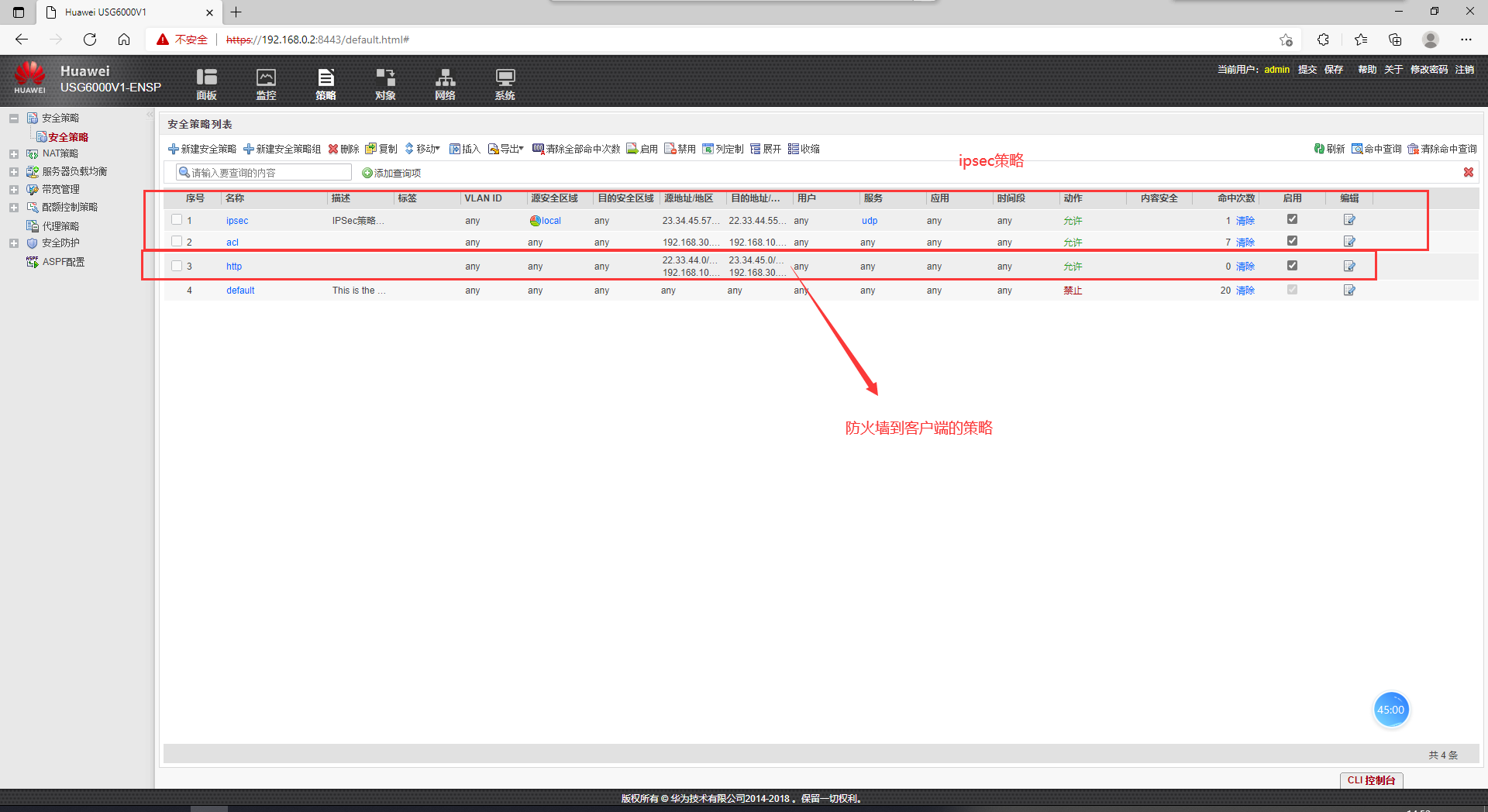

FW2配置

IPSec配置如上图所示,具体略

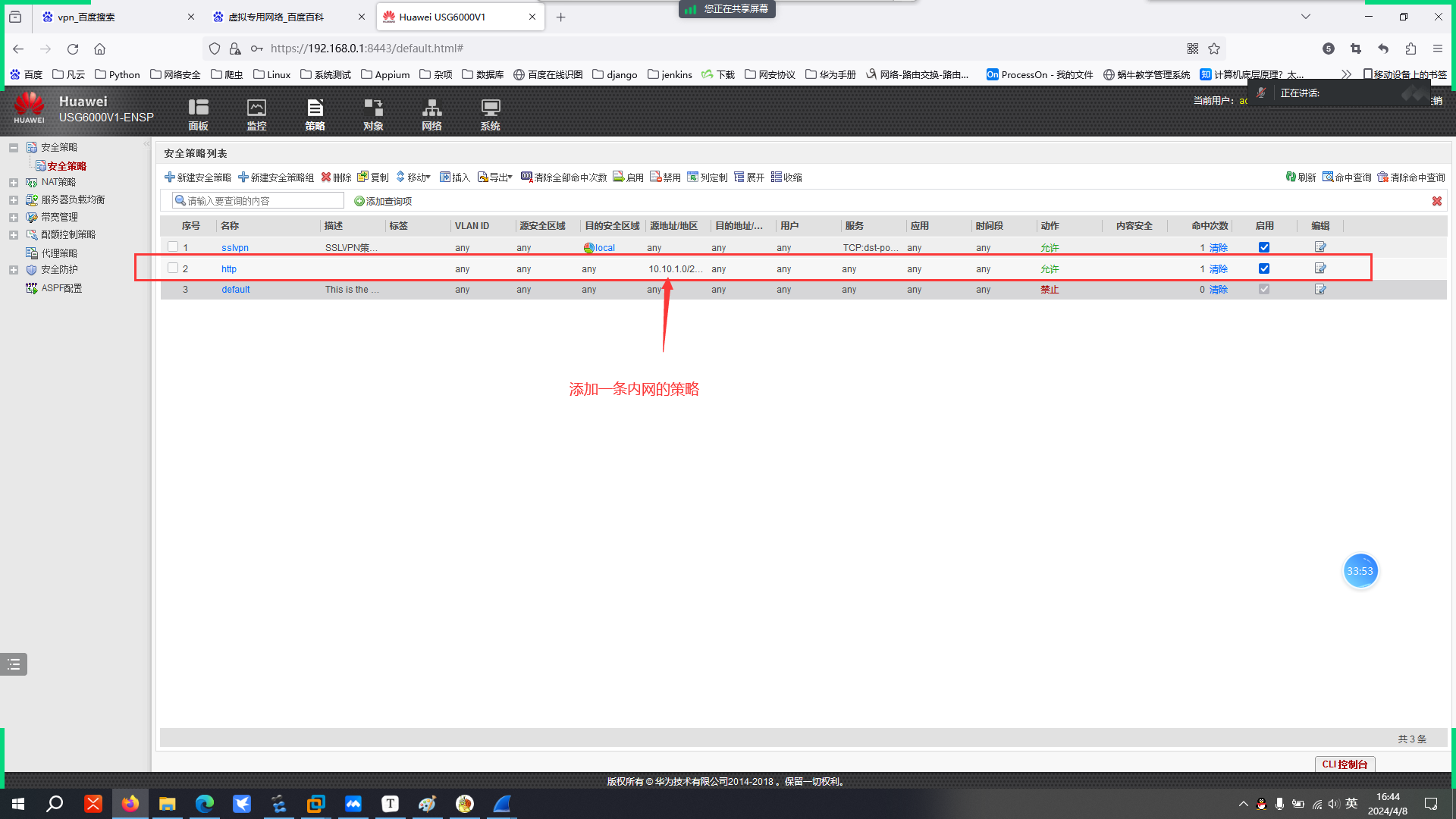

注意额外需要加一个防火墙到客户端的策略,如下图所示

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/AllinToyou/article/detail/567620