热门标签

当前位置: article > 正文

【漏洞复现】泛微 E-Weaver ProcessOverRequestByXml 任意文件读取漏洞_泛微e-cology processoverrequestbyxml 任意文件读取

作者:从前慢现在也慢 | 2024-05-23 12:06:43

赞

踩

泛微e-cology processoverrequestbyxml 任意文件读取

免责声明:文章来源互联网收集整理,文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

一、漏洞简介

泛微E-Weaver旨在帮助企业实现信息化管理、业务协同和数字化转型。该平台提供了一系列的功能模块,包括企业门户、流程管理、文档管理、知识管理、协同办公、人力资源管理、客户关系管理等。这些模块可以根据企业的实际需求进行定制和配置,以满足不同行业和组织的特定需求。泛微 E-Weaver ProcessOverRequestByXml存在任意文件读取漏洞,攻击者可通过该漏洞获取敏感信息

二、影响版本

- 泛微 E-Weaver

三、资产测绘

- hunter:

app.name=="泛微 e-cology 9.0 OA"

四、漏洞复现

地址 >>> 漏洞详情及批量检测POC请前往圈子获取,加入圈子获取更多未公开漏洞POC

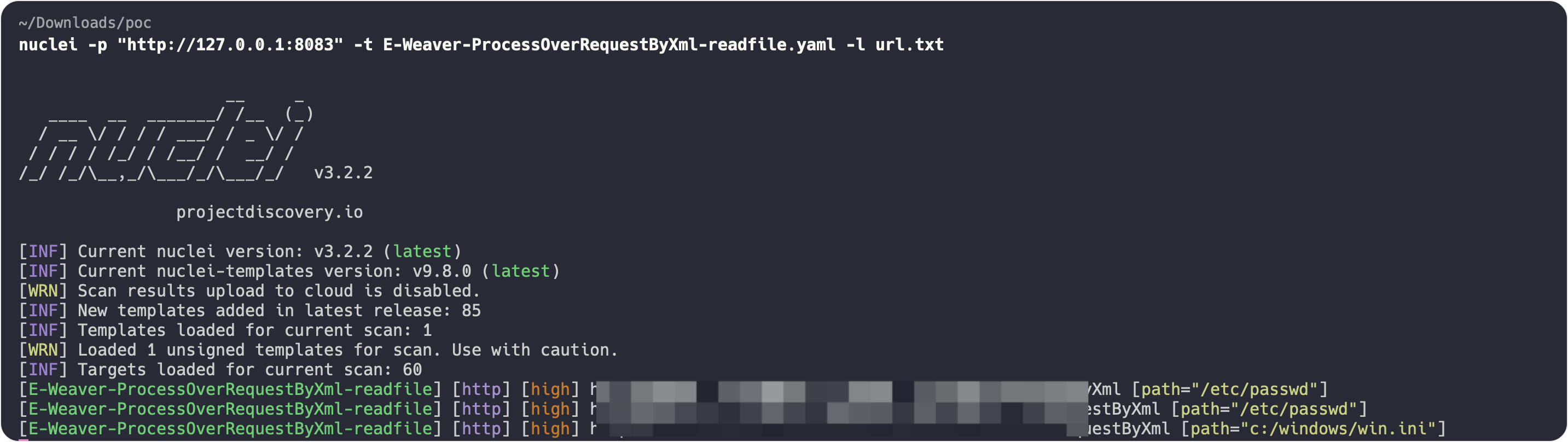

Nuclei-poc:

本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。