- 1Apache-Doris单机部署

- 2Yolov8训练自己的数据集-GPU_yolo v8训练自己的数据集

- 3python三消小游戏_python 消除游戏

- 4ARM TrustZone技术解析:构建嵌入式系统的安全扩展基石_arm trustzone 架构(1)

- 5axios(十)-- 取消请求_axios.iscancel

- 6JAVA后端方面,如何快速达到能实习的程度_java一点不会实习怎么办

- 7雷达恒虚警处理matlab_雷达信号处理基础之【恒虚警处理】

- 8WPF快速学习入门(8.视觉树和逻辑树)

- 9matlab麦克斯韦电磁方程组,从麦克斯韦方程组到电磁波动方程

- 10Android开发学习---SQLite 数据库的使用_public class mydatabasehelper extends sqliteopenhe

【精选】小白是如何挖漏洞的(技巧篇)_漏洞挖掘注意事项

赞

踩

更多渗透技能 ,10余本电子书及渗透工具包,搜公众号:白帽子左一

- 1

作者:掌控安全-山屿云

目录:

怎么找漏洞

找到后如何挖漏洞

关于通杀漏洞N day漏洞的挖掘

漏洞如何提交

每小结都有提供对应的案例,简直不要太nice!

这个月的SRC活动也快开始了,看到群里的小伙伴在问如何找漏洞,SQL注入的漏洞咋找,逻辑漏洞咋找,支付漏洞咋找,越权漏洞咋找,等等

其实这都一个道理,用谷歌语法,找通杀用fofa,这里演示几个类型的漏洞,其它的也是一个道理

第一个:SQL注入漏洞

AS:首先是SQL注入的,这个漏洞说实话,基本就是谷歌语法找的快,

语法:inurl:asp?id=23 公司,这时候你会问:不是 inurl:asp?id=就行了吗,当然!

这可以!如果你想找到一些奇奇怪怪的站可以用这个,比如:

这时候明白接公司的重要性了吧,这里找的是asp的站,你问为啥找asp的站?

其中一个最重要的原因就是因为他,好日!

给你们看看我的成果

当然这里只是找了一小部分站点的,如果突然发现重复了咋办?

这个简单,换个id就行了同学!

inurl:asp?id=34 公司,这里的 id值不断的变变变就行了,你们也可以对比一下

这是不是就不一样了,当然如果有兴趣的话,也可以搜搜 inurl:php?id=12 公司

这也是可以找到很多站的,不过加WAF的几率很大

我找了10个9个都加过,所以说要想上分上的快,asp的站绝对不能落下!

第二个:后台管理的漏洞

这里我就不多叙述,因为这站好找,真的特别好找,但是要想能弱密码进去的却很少

直接上镜像站一放inurl: 什么牛鬼蛇神都出来了,这后台管理的站可以说是非常多了

当然如果不想找到国外其它奇奇怪怪的站点的话,建议加个关键词公司

可以看到这里一堆后台,当然要渗透这些后台弱密码很少能进去了,你问我为啥?

你看到我打 inurl: 它自动给我补齐关键词了吗,说明这玩意很多人挖

一般搞后台,先信息收集,这个等会说,反正我是没搞到过几个

第三个,支付漏洞

这种漏洞咋找?商城,积分商城。

试试谷歌语法: info: 商城 AND 积分商城

这不全是商城吗,当然对于一些大厂,建议不要去搞

因为防护也会比一般的站点比较严格,况且现在做在线网上商城的站点也很少了

其实同学们可以在漏洞挖掘的时候注意一下站点是否有支付这个功能,有的话,是可以搞一搞的,这还是有搞头的

再来就是逻辑漏洞,比如说平行,垂直越权,任意密码重置啊什么的,都可以搜搜这几个关键词【这里要感谢小小怪下士提供的分享的知识】,

谷歌语法size: 出版社 【出版社,旅游网站,酒店,视频网】 这几个关键的词大家都可以试一下

这里分享一下小小怪下士挖到的洞,越权和任意密码修改的话也是挺危险的洞了

这类漏洞还是很多的,大家也可以去慢慢测的!

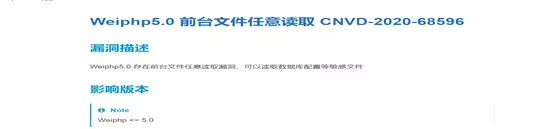

最后一个,通杀的漏洞咋找?

这时候就是要靠我们万能的 fofa 了,首先我们要知道有哪些 cms 有漏洞

这里大家可以去找网上的漏洞库,里面一般都会有漏洞合集和这里我稍后会给大家推荐一两个

看到没有,就是这么多cms,一杀一个准,上分必备漏洞

当然很多漏洞都不能一步到位的,当然也有很多是可以给我们刷分的

不过是否重复提交,这我就不太清楚了,可以给你们看看我的战果!

当然,没审核,能重复几个我就不知道了,一切随缘—-

这里随便找一个cms,给你们看看

就这cms,信息泄露,你看,多香!,而且这个漏洞是直接把poc打上去就行了!

当然利用的部分我们之后拿来讲。

看完我的开头,相信你已经知道怎么找漏洞了,那我们就说说漏洞如何挖掘,这里分事件型和通用型漏洞

首先来的,肯定是我们的sql注入了,首先使用我们的通用语法 inurl:asp?id=xx 公司

直接点进去,不要害怕,只要不违法,警察没办法!

看到这里有ID传参,可以尝试输入个单引号看看

看到报错了,说明啥,说明可能存在注入啊朋友,直接 and 1=1 | and 1=2插进去

发现爆墙了,如果有时间有兴趣的小伙伴可以尝试绕一绕,这里我绕狗的基操之后会提到一点,一般看到这种站,直接放弃,下一个,这种不明白的WAF需要一个一个测铭感值,浪费时间和进度

经过一番寻找,我们来到了这个网站:

看到网站直接插单引号,看他报不报错

报错了,说明啥,有戏!再直接 and 1=1 | and 1=2 插进去

看到效果十分明显,这种情况直接丢 sqlmap ,反正我是丢的 sqlmap ,大家如果时间充足的话可以上手

这不就出来了吗,挖洞就是这么简单,不要把他想的太复杂,这里用到的语句是 sqlmap.py -u 网址 -p “指定传参” 不要问我为什么,因为- p指定参数的话跑的更快点

接下来直接提交就行,有的同学还不知道提交,不要慌,我后面会讲到的同学,我可是你亲爱的扶岛员

对于本人来讲 sql注入 的话就是这样找站,看到 WAF 就走,可以不用浪费时间,三个传参

'

and 1=2

and 1=1

- 1

- 2

- 3

- 4

- 5

就是这么简单,报错了,没墙就直接往sqlmap这么一丢就行了,有墙的我们后面再议

要是比较闲的话可以直接测测后台管理目录,有的话就试试 弱口令 ,没有的话就走吧,不用浪费太多时间挖 sql漏洞

第二个——管理后台的漏洞咋搞?

先使用我们的google语法搜一些后台

———————-直接点一个进去———————

——进去直接测弱口令和sql,当然sql要抓包测,当然也可以抓返回包看看出了什么有用的信息没有

这里我就懒的搞了,后台登录这块地方,弱密码吃香,进去了 找找功能点getshell 不是啥难事

当然我没事也会看看 网页源码 ,因为万一它源码就写了密码呢

不过这个就写了一个判断空值,而且还注释了。。。。

很重要的一点,这里要先探测下 CMS!CMS!CMS! 这个很重要!

不过这个后台我也确实搞不到是哪个cms 。

这个插件测的不准,大家还是直接上网上的cms探测平台查查

———————————这个站没搞头,下一个————————

看到这个站,你要问我我一般先测啥,那肯定是弱密码 ,问都不用问,直接弱密码打一波

他提示密码不能小于6位,我们就再尝试构建一下弱密码,这应该是个前端验证,不过用处不大,只是多了个密码排错

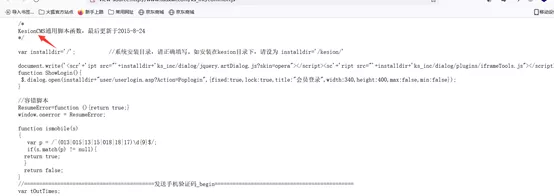

-尝试了很多密码,都错了,咋办,你要是问我,那我肯定先审一下页面源码

看了一圈首页没啥可以利用的信息,我们看看 JS文件,一般 JS文件通常会报出 CMS版本 ,和一些验证判断响应值

看到没,CMS!一般遇到了,直接上网找通杀!

这个比较好,没有直接爆出账号密码,哈哈!

这么多教程,同学们,你还怕复现不了吗,这就直接从事件型转变为通用型了,直接POC打进去,漏洞不就到手了吗?

当然,后台登录的地方也可以尝试sql注入,看他爆不爆错了!这里我没有遇到的

要是闲的慌,直接跑字典吧,而且那些验证码,有的还不会更新的,重复用一个验证码的

这个关于我个人对管理后台的渗透思路就说到这里,我自己接触的也比较少,接下来我们说说其它的

逻辑,越权,支付漏洞的挖掘

关于 逻辑支付漏洞,越权漏洞 ,直接上我用的谷歌语法搜一搜,只要有登录功能和支付功能的站点都可以试一试的,这里我拿两个站点出来讲

第一个站,是我自己挖的一个站这个站存在 支付漏洞和CSRF漏洞 ,稍后我会给你们一一展示

先登录上去,点开商城页面,随机点一个商品,支持在线支付的

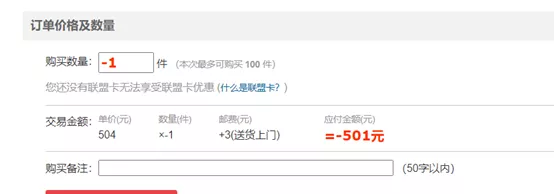

点击购买,将这里修改为-1

是不是发现新大陆了,同学们

这里直接提交之后就跳转至这个页面,不过当你点击付款的时候

他会提示你金额出错,不过不要急,渗透这讲的就是观察,既然他前端没有过滤检验,后端呢?抓个包

看到关键字没,把这里改了就行了,相信后面的不用我说,你们也知道了

—-经过我的测试,这个站点还有另一个漏洞,那就是CSRF—-

我们点开这个页面,这里直接改,用BURP生成CSRFPOC,然后在本地验证即可

直接生成POC即可,不用很多复杂操作,然后复制到本地HTML文件

——————注意这个字段要删除,不要问我为什么————-

直接点击我们的POC文件,发现更新成功了

你觉得这个漏洞能给几分?我觉得2分!但如果我告诉你他是个通杀呢?

请看我的分析!

经过我的挖掘,发现底部有一个 特殊的字样,本身也是建站一年,已经猜透了他是干嘛的——答案就是!技术提供商,我们直接点进去看看!

看到没,都是站,随便点进去一个!

这格局是不是一模一样呢?同学?

再次深挖!

我们直接点进去,你会发现新大陆的同学!

涉及私密性,只能打很多码了

看到这些站点了嘛同学,我告诉你,一杀一个准!唯一的 缺陷 就是有很多站是 子站 ,如果想要 拿分 的话,需要找 根域名 来提交

悄悄说一句,这个好像是0day!

下一个站,这个站存在的漏洞是任意密码重置和CSRF漏洞

首先是CSRF漏洞,相信不用我说你们也应该会了,这里就是这点出现漏洞

同学们可以自己去测测,这里说我主要说的是任意密码重置漏洞

这个漏洞现在也已经被修复了

在这一步的时候,抓个包

这里再改成自己的邮箱,这样自己的邮箱就能接收到验证链接,直接点击就好

看到这里,支付漏洞和验证码绕过之类的逻辑漏洞是不是感觉十分的好挖,有没有这种感觉!

这一任意密码重置漏洞也能拿个3分的同学,如果你嫌上分不够快的话,可以往下看同学

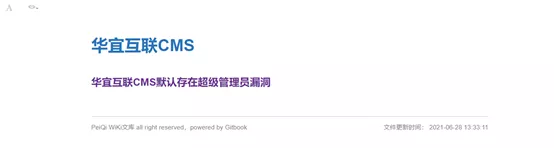

这里要先感谢一位老哥提供的CMS漏洞资源:掌控安全-hub,

CMS资源库漏洞站点:https://poc.wgpsec.org/PeiQi_Wiki/CMS%E6%BC%8F%E6%B4%9E/

这里我们拿SQL注入的通杀来举例子

这里复现过程和FOFA语法都给你安排的明明白白,我拿一个站出来讲

通杀拿站,就是这么快!就是这么简单,这里再用社区大佬写的脚本可以量爬取并且测试. 感谢大佬分享**(社区邀请码文末扫码)**

脚本大家可以上社区自取,这里我就不外放了**(社区邀请码文末扫码)**

想要上分,那就用用大佬的脚本,批量爬批量测,当然如果你有代码功底的话,可以自己魔改,这样啥洞找不到呢

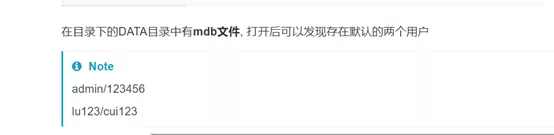

当然这只是一个CMS漏洞,你想想有多少个CMS漏洞,你就能想到能搞到多少分,这里再拿一个举例

这个漏洞只要把账号密码输入进去,分就到手了,这不简单嘛,能2秒完成的事绝不3秒

这里我找了个站来测试

这不简单嘛同学们,一杀一个准,再配合大佬的FOFA爬虫,这不是美滋滋吗?

这种漏洞拿过去也有两分了,上分必备!!!

当然如果你想getshell的话,可以自己研究研究有没有什么文件上传的地方,这里我就不做演示了,不过我觉得还是有搞头的

当然还有另一个上分小秘籍,那就是—-漏扫,用采集器一搜,放appscan,awvs,xray一扫啥漏洞不都出来了吗

这里可以借鉴大佬的文章:https://bbs.zkaq.cn/t/5065.html 我就不做复读机了

看完这些,相信你现在肯定也对挖洞有一些感触了,相信你现在肯定有“这漏洞这么好挖?”的感触,我只能告诉你 就是这么简单!当然,这篇文章只适用于一些新手小白挖洞,上分,冲榜,对于大佬的话,相信你也对冲榜不感兴趣

第一个想必就是绕狗了,这玩意说句实在话我知道的也少,大家可以先参考社区大佬的文章:https://bbs.zkaq.cn/t/4431.html

我会的也只是内联注释和%23 %0a等等的绕过了,当然对于一些不怎么厉害的安全狗,可以先尝试+号绕过,这个方法还是挺实用的,对于绕狗我也没什么经验,基本也是参考的大佬的文章,等我总结出自己的一套绕狗方法再给大家做讲解,当然掌控的正式课也会有绕WAF的课程

第二个,很多同学在问漏洞怎么交,这里就拿上面那个sql注入的网站来举例子

对站点渗透到这个程度就能进行提交了,不要获取里面的字段内容,不然进去了你也说不清,拿到库名或者表名就能提交到盒子了

如果你发现查到这种公司,建议先ICP备案具体查询一下是哪个企业

一般看到这种,不同类型的网站,但都是同一个公司备案的,不用多想,这是代备案了,直接看别的信息

这里我们就可以指定为这个公司了,直接天眼查查一下就行

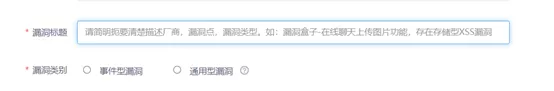

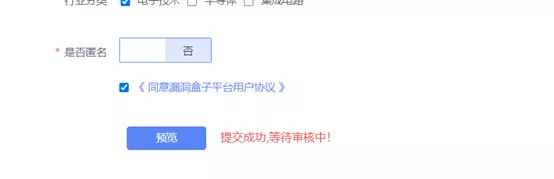

这里全都这样写,标题要精准到哪个页面,简述可以自己发挥

影响参数就是id,一般都是?后面的传参

漏洞poc请求包,如果是sqlmap跑网站的话可以直接抓漏洞页面的包,如果你是手测出来的,抓你执行爆出数据库或者是数据表的包

修复建议自己百度百度,然后下面的就根据天眼查的信息来写就好

有很多同学问,为什么一个洞交了这么久还没审核,我只能说,确实就是这么慢,不过10天以后是肯定会给你确认漏洞的,能不能过审就看他原因了

最后再分享一下盒子的评分标准

报告质量写的好,积分肯定跑不了

以后的日子我也会提供一些url批量爬取的脚本,以及各种poc利用脚本。

努力吧各位!希望我们各自攀登,然后山顶再见!