- 1jq+css实现 进度条动画——从0到指定位置——基础积累_css进度条动画

- 2Spring Boot 3.x 系列【2】使用GraalVM+Maven插件构建原生镜像_graalvm maven 插件

- 3【蓝桥杯省赛真题21】python二十四节气 青少年组蓝桥杯比赛python编程省赛真题解析_计算机操作题《二十四节气》

- 4Java High Level REST Client 操作ES 查询怎么写_elasticsearch 设置最大扩展选项以控制查询的模糊过程

- 5【BAT】win10 命令行工具cmd乱码解决方案及cmd非常用命令chcp介绍_cmd chcp

- 6基于chatgpt-on-wechat的微信个人对话机器人搭建

- 7关于前端a标签下载,跨域下载重命名无效问题_a 标签下载重命名

- 8执行批处理时中文路径乱码_批处理不支持中文路径

- 9大模型入门(四)—— 基于peft 微调 LLaMa模型_llama微调

- 10django登录认证_djando原生登录验证

S&P 2022论文泛读_s&p2022

赞

踩

S&P 2022的论文分类:https://www.ieee-security.org/TC/SP2022/program.html

接收的论文:https://www.ieee-security.org/TC/SP2022/program-papers.html

SoK及调查类文章

收集了okaland的sok文章网站(包括S&P和Euro S&P):https://oaklandsok.github.io/

SoK: Demystifying Binary Lifters Through the Lens of Downstream Applications

简介:通过下游安全任务(指针分析、反编译、discriminability analysis)评估二进制IR表现力。文章指出现有的binary code lifting工具还处于社会主义初级阶段,生成的IR代码可能在一些要求不是那么严格的场合(例如做二进制代码相似性比较)时很有价值,但是要实施更为严格精确的分析(例如指针分析),工具生成的IR代码就可能会引入许多错误。

二进制提升器将可执行文件转换为编译器框架的中间表示 (IR)。恢复的 IR 代码通常被认为是“分析友好的”,将低级代码分析与完善的编译器基础设施连接起来。随着多年的发展,二元升降机在各种安全、系统和软件(重新)工程应用中变得越来越流行。最近的研究还报告了非常有希望的结果,表明二进制提升器可以生成具有正确功能的 LLVM IR 代码,即使对于复杂的情况也是如此。本文从正交和高要求的角度对二元升降器进行了深入研究。我们揭开了二进制提升器的“表现力”的神秘面纱,并揭示了提升的 LLVM IR 代码在安全分析场景中支持关键下游应用程序的能力。为此,我们通过编译 C/C++ 程序或通过提升相应的可执行文件来生成两段 LLVM IR 代码。然后,我们将这两段 LLVM IR 代码提供给三个关键的下游应用程序(指针分析、可辨别性分析和反编译),并确定是否生成了不一致的分析结果。我们研究了四种流行的静态和动态 LLVM IR 提升器,它们是由行业或学术界开发的,共有 252,063 个由各种编译器和优化以及不同架构生成的可执行文件。我们的研究结果表明,现代二进制提升器提供了非常适合可辨别性分析和反编译的 IR 代码,并表明这种二进制提升器可以应用于常见的基于相似性或代码理解的安全分析(例如,二进制差异)。然而,提升的 IR 代码似乎不适合严格的静态分析(例如,指针分析)。为了更全面地了解二进制提升器的实用性,我们还比较了启用提升器的方法与仅二进制工具在三个安全任务(即清理、二进制差异和 C 反编译)中的性能。我们总结了我们的发现,并为正确使用和进一步增强二元提升器提出了建议。我们还探索了使用提升的 IR 代码提高指针分析准确性的实用方法,方法是使用和增强 Debin(一种用于预测调试信息的工具)。

YouTube:https://www.youtube.com/watch?v=ddmXf_4kWA4

SoK: Practical Foundations for Software Spectre Defenses

YouTube:https://www.youtube.com/watch?v=ddmXf_4kWA4

简介:软件幽灵的防御sok

Spectre 漏洞违反了我们关于架构抽象的基本假设,允许攻击者窃取敏感数据,尽管以前有最先进的对策。为了防御 Spectre,验证工具和基于编译器的缓解措施的开发人员被迫对微架构细节进行推理,例如推测执行。为了以有原则的方式帮助开发人员应对这些攻击,研究界已经为投机执行寻求正式的基础,在此基础上重建可证明的安全保证。

本文系统化了社区当前关于 Spectre 软件验证和缓解的知识。我们研究了最先进的软件防御,无论是否有相关的正式模型,并使用一个内聚的框架来比较每种防御提供的安全属性。我们探索了形式框架的表达性、防御工具的复杂性以及由此产生的安全保证方面的各种权衡。作为我们分析的结果,我们为分析和缓解工具的开发人员建议了实用的选择,并且我们确定了该领域的几个未解决的问题,以指导未来在接地软件防御方面的工作。

SoK: Social Cybersecurity

YouTube:https://www.youtube.com/watch?v=g-mYsnDOF90

social cybersecurity是什么?类似数字化生存的概念。个人的相当一部分社会活动都在网上完成(比如,发视频的b站up主等等),在这个赛博空间中的虚拟社会里,存在的风险不比现实中小,每个人是否能保持良好的网络安全举止?作者调研了人们在赛博空间中的资源共享、身份认证、个人信息管理和安全行为咨询(注意文章中大量出现的S&P不是Oakland,而是cybersecurity and privacy的缩写)四方面,从这篇论文的内容看来,gossip小编觉得它是一个很不错的赛博空间安全生存建议哦~

Phishing in Organizations: Findings from a Large-Scale and Long-Term Study

YouTube:https://www.youtube.com/watch?v=Ypsg0FqW6CE

简介:作者在论文中指出,大公司经常自作聪明地搞一些钓鱼邮件测试,让本来就辛苦工作的员工还要花费精力去防止被自己的老板捉弄,这种行为看上去就很蠢,实际上确实很蠢——文章的调研甚至表明,搞完培训之后,员工反而更容易被钓鱼!文章还有很多其他有意思的结论,老板们非常有必要读一下这篇论文,并且反思一下,你不为员工安全负责,谁为他们负责?

Committed to Trust: A Qualitative Study on Security & Trust in Open Source Software Projects 杰出论文奖

YouTube:https://www.youtube.com/watch?v=w6zmAaNhR8o

简介:起因大概是去年引入恶意commit的事件。

开源软件在许多软件生态系统中发挥着重要作用。无论是在操作系统、网络堆栈还是作为低级系统驱动程序,我们每天遇到的软件都充斥着来自开源项目的代码贡献。开源项目中的去中心化开发和开放式协作带来了独特的挑战:来自未知实体的代码提交、提交或依赖审查的人力有限,以及让新的贡献者了解项目的最佳实践和流程。在对来自不同开源项目集的所有者、维护者和贡献者的 27 次深度、半结构化访谈中,我们调查了他们的安全和信任实践。为此,我们探索项目的幕后流程,提供指导和政策,以及事件处理和遇到的挑战。我们发现我们参与者的项目在部署的安全措施和信任过程以及他们的潜在动机方面都高度多样化。根据我们的发现,我们讨论了对开源软件生态系统的影响,以及研究社区如何在信任和安全方面更好地支持开源项目。总体而言,我们主张以考虑其个人优势和局限性的方式支持开源项目,特别是在贡献者数量少且资源访问受限的小型项目的情况下。

Asleep at the Keyboard? Assessing the Security of GitHub Copilot’s Code Contributions 杰出论文奖(!)

gossip:https://mp.weixin.qq.com/s/jAkjnA9tAXDvIbStyhvmZQ

简介:文章指出利用ai辅助工具来写代码产生安全问题

YouTube:https://www.youtube.com/watch?v=_pvnqihgZCo

Experts’ Insights on the Peer Review Process of Evaluating Security Papers

简介:专家角度看安全论文的审稿

YouTube:https://www.youtube.com/watch?v=mN-2H37xjS8

SoK: A Framework for Unifying At-Risk User Research

Youtube:https://www.youtube.com/watch?v=ks0l6-Hr35k

处于风险中的用户是因为他们所做的事情、他们是谁、他们在哪里或与谁在一起而经历更高的数字安全、隐私和安全威胁的人。在这项系统化工作中,我们基于对 85 篇论文的广泛荟萃分析,提出了一个推理风险用户的框架。在我们检查的不同人群(例如,发展中地区的儿童、活动家、妇女)中,我们确定了 10 个统一的背景风险因素——例如压迫或污名化以及对敏感资源的访问——它们增加或放大了数字安全威胁以及由此产生的危害。我们还确定了风险用户为保护自己免受数字安全威胁而采用的技术和非技术实践。我们使用这个框架来讨论限制有风险的用户采取保护行动的能力或意愿的障碍。我们相信,安全、隐私和人机交互研究和从业者社区可以使用我们的框架来识别和塑造研究投资,以使有风险的用户受益,并指导技术设计以更好地支持有风险的用户。

SoK: Authentication in Augmented and Virtual Reality

增强现实 (AR) 和虚拟现实 (VR) 设备正在成为当今个人电脑的重要竞争者。 作为个人设备,用户将使用 AR 和 VR 来存储和访问他们的敏感数据,因此需要安全且可用的方式来进行身份验证。 在本文中,我们通过系统化研究工作和实际部署来评估 AR/VR 设备的最新身份验证机制。 通过研究用户在 AR 和 VR 上的身份验证体验,我们深入了解了在这些设备上进行身份验证所需的重要属性。 然后,我们使用这些属性对文献中提出的和在实践中使用的 AR/VR 身份验证机制进行全面评估。 总之,我们综合了 AR/VR 设备身份验证机制当前状态的连贯图景。 我们利用我们的研究结果为实施和评估未来的认证方法提供具体的研究方向和建议。

YouTube:https://www.youtube.com/watch?v=oyJ2j_i7Bbw

SoK: How Robust is Image Classification Deep Neural Network Watermarking

SoK: The Dual Nature of Technology in Sexual Assault

YouTube:https://www.youtube.com/watch?v=PkpuGHOtK6U

软件安全

GREBE: Unveiling Exploitation Potential for Linux Kernel Bugs

简介:漏洞的可利用性评估。给定漏洞的poc,挖掘漏洞可能导致的其他错误行为。

gossip:https://mp.weixin.qq.com/s/81xwMR5klSMZtK_rlD-5Eg

YouTube:https://www.youtube.com/watch?v=NwtfG_u2Wy0

Goshawk: Hunting Memory Corruptions via Structure-Aware and Object-Centric Memory Operation Synopsis

简介:如何高效检测自定义内存管理函数引起的内存破坏问题

gossip:https://mp.weixin.qq.com/s/Cs8NAmpkDbix0PFWZvriOQ

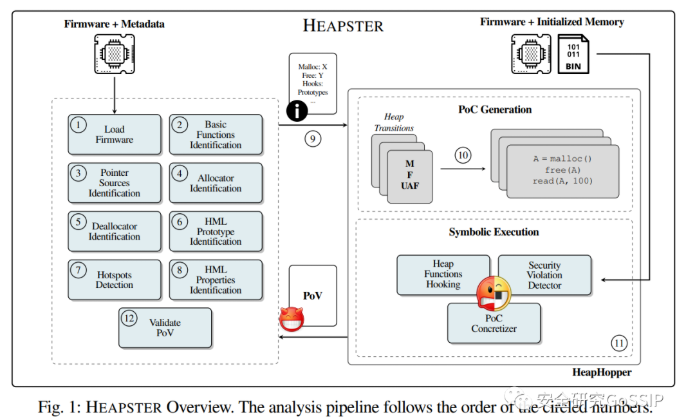

HEAPSTER:Analyzing the Security of Dynamic Allocators for Monolithic Firmware Images

简介:angr团队的文章。

Youtube:https://www.youtube.com/watch?v=t0k2zrqY9oM&list=PL0pRF4xvoD0kDG7jJ6-muUa_Mj8wH-7kp&index=5

Finding SMM Privilege-Escalation Vulnerabilities in UEFI Firmware with Protocol-Centric Static Analysis

简介:霍玮老师组的论文。分在嵌入式安全session。主要使用的是静态分析的方法来找UEFI的漏洞。

YouTube:https://www.youtube.com/watch?v=Fo6CBmAlZHA

UEFI Firmware分析研究,他们聚焦新一代的启动方式——UEFI引导方式下,firmware中可能出现的 System Management Mode (SMM)权限提升漏洞分析。很多年前就有黑客提出利用SMM这个高权限模式开展攻击,经过多年的普及,UEFI现在逐渐成为系统主流的引导方式之后,本文作者对1148个UEFI固件进行了静态扫描,发现了34个0-day漏洞和2个1-day漏洞!

Mitigating Information Leakage Vulnerabilities with Type-based Data Isolation

简介:用一种方式替代了points to 分析,确保安全性的同时,降低了性能开销。

信息泄漏漏洞(或简单的信息泄漏),例如架构或推测域中的越界/未初始化读取,构成了重大的安全威胁,允许攻击者泄漏敏感数据,例如加密密钥。 同时,此类漏洞很难有效缓解,因为每个(甚至是推测性的)内存加载操作都需要针对未经授权的读取进行潜在的检测。 现有的保密性保护解决方案基于具有不同(例如,敏感与非敏感)颜色的数据隔离标签内存对象,相应地使用静态点进行颜色加载操作进行分析,并在运行时对其进行检测以强制执行颜色匹配不变量。 不幸的是,对points to 分析的依赖引入了对安全性有害(或进一步降低性能)的过度近似。

在本文中,我们提出了基于类型的数据隔离 (TDI),这是数据隔离空间中一种新的实用设计点,可减少信息泄漏。 TDI 在单独的内存区域中隔离不同颜色的内存对象,并使用高效的编译器工具通过构造将负载限制到预期颜色的区域。 TDI 基于竞技场的设计将仪器从负载转移到指针算术运算,实现了新的积极的推测感知性能优化,并消除了points to分析的需要。此外,TDI 的色彩管理非常灵活。 TDI 可以支持带有敏感数据注释的少数配色方案(例如,2 种颜色)或基于基本类型分析的多种配色方案(即每种对象类型一种颜色)。后一种方法提供了细粒度的数据隔离,消除了对注释的需求,并强制执行与理想(上下文敏感)基于类型的指向分析等效的强颜色匹配不变量。我们的结果表明,TDI 可以有效地支持如此强大的安全不变量,在 SPEC CPU2006 和 nginx 上的平均性能开销 <10%

fuzzing

PATA: Fuzzing with Path Aware Taint Analysis

简介:fuzzing中路径感知的污点分析技术(path-aware taint analysis)的应用

gossip:https://mp.weixin.qq.com/s/yW0EabAGdSQgmsT7iIEHsA

Jigsaw: Efficient and Scalable Path Constraints Fuzzing

简介:将路径约束编译为本地函数,提高分支翻转率的fuzzer

YouTube:https://www.youtube.com/watch?v=ysvnHJrSCZg

BEACON: Directed Grey-Box Fuzzing with Provable Path Pruning

简介:之前小组会讲过。论文出自源伞团队。主要是利用静态分析来过滤不必要的路径。

gossip:https://mp.weixin.qq.com/s/RoEQoOHOIRS2f5vN-te73w

YouTube:https://www.youtube.com/watch?v=D_LPifXSEU8&list=PL0pRF4xvoD0kDG7jJ6-muUa_Mj8wH-7kp&index=86

Effective Seed Scheduling for Fuzzing with Graph Centrality Analysis

简介:利用图的特征来指导模糊测试的种子选择策略。observation:一个好的种子,在程序流程图(CFG)中, 它的的执行路径可以连通到大量的未测试代码段。

gossip:https://mp.weixin.qq.com/s/jaVspRGSodaEI3tsQxjq1g

YouTube:https://www.youtube.com/watch?v=VVZZpQiIsm4&list=PL0pRF4xvoD0kDG7jJ6-muUa_Mj8wH-7kp&index=7

FuzzUSB: Hybrid Stateful Fuzzing of USB Gadget Stacks

简介:USB生态系统中经常被忽视的一环——USB Gadget Stack,也就是电脑和外设通过USB连接时,外设(例如智能手机、iPad)一侧的USB服务代码(提供充电管理、数据访问等功能)

让我想起usenix 2020也有一篇USBFuzz

- 论文在此:https://www.usenix.org/conference/usenixsecurity20/presentation/peng

- 并且开源于:https://github.com/HexHive/USBFuzz

Youtube:https://www.youtube.com/watch?v=nSt-XSsOycE

Exploit the Last Straw That Breaks Android Systems

简介:复旦软件与系统安全实验室的论文。首次对Android系统服务中的存储处理过程的安全性进行分析,发现了一种会造成严重DoS攻击的设计缺陷,命名为Straw。为了检测该漏洞的存在,在论文中也同样提出了一种基于导向的模糊测试工具——StrawFuzzer。该工具在最新的Android系统中发现了33个Straw漏洞,影响到了77个系统服务中的474个接口,所有的缺陷都可以被成功利用。目前为止,谷歌也已将该漏洞列为高危漏洞。

gossip:https://mp.weixin.qq.com/s/QBRY_nrAtNr-lxsW6AbYug

YouTube:https://www.youtube.com/watch?v=3ICmGAq5ab0

其他有意思的文章

可信执行中有意思的三篇文章:

SMILE: Secure Memory Introspection for Live Enclave

YouTube:https://www.youtube.com/watch?v=nggt0H4-KyA

A Secret-Free Hypervisor: Rethinking Isolation in the Age of Speculative Vulnerabilities

YouTube:https://www.youtube.com/watch?v=sYzx7fChGL8

vSGX: Virtualizing SGX Enclaves on AMD SEV

YouTube:https://www.youtube.com/watch?v=087SmLyIMNE

Graphics Peeping Unit: Exploiting EM Side-Channel Information of GPUs to Eavesdrop on Your Neighbors

YouTube:https://www.youtube.com/watch?v=irgzmNt_IhY&list=PL0pRF4xvoD0kDG7jJ6-muUa_Mj8wH-7kp&index=9

通过GPU侧信道信息可以知道你的邻居在干什么

Bad Characters: Imperceptible NLP Attacks

YouTube:https://www.youtube.com/watch?v=QG2sfelGTsA

对同样的文本用不同的编码方式会导致NLP模型失效。

PGPATCH: Policy-Guided Logic Bug Patching for Robotic Vehicles

YouTube:https://www.youtube.com/watch?v=9q_9pHuBk_8

自动修复机器人的逻辑漏洞。

Towards Automated Auditing for Account and Session Management Flaws in Single Sign-On Deployments

一键授权登录有什么安全问题

YouTube:https://www.youtube.com/watch?v=V-GCcyVR9Ag

几个比较有意思的微体系结构攻击:

-

Augury: Using Data Memory-Dependent Prefetchers to Leak Data at Rest

-

SpecHammer: Combining Spectre and Rowhammer for New Speculative Attacks

-

Blacksmith: Scalable Rowhammering in the Frequency Domain

还有一个对用domain specific language对幽灵这类攻击建模的工作:

Cats vs. Spectre: An Axiomatic Approach to Modeling Speculative Execution Attacks

还有很多,就不详细列举了。感兴趣的可以看S&P 2022的teaser或者gossip的公众号推送。

- teaser:https://www.youtube.com/playlist?list=PL0pRF4xvoD0kDG7jJ6-muUa_Mj8wH-7kp

- gossip:https://mp.weixin.qq.com/s/yRKjJHaxYnZgxr6gMjem4Q

杰出论文

Four Attacks and a Proof for Telegram

session:形式化分析。

YouTube:https://www.youtube.com/watch?v=OmQd2Z0bVsw

Asleep at the Keyboard? Assessing the Security of GitHub Copilot’s Code Contributions

session:机器学习应用

Youtube:https://www.youtube.com/watch?v=_pvnqihgZCo

Invisible Finger: Practical Electromagnetic Interference Attack on Touchscreen-based Electronic Devices

session:无线安全

YouTube:https://www.youtube.com/watch?v=quxUPcV-CwE

Committed to Trust: A Qualitative Study on Security & Trust in Open Source Software Projects

session:usability aspect and ML attacks

YouTube:https://www.youtube.com/watch?v=w6zmAaNhR8o