- 1准备跳槽了(仍然底层为主,ue独立游戏为辅)

- 2linux 应用编程(持续更新)_linux应用编程

- 3OpenAI 宣布将让人们无需注册账户即可免费使用 ChatGPT_免费openai

- 4深度剖析现阶段的多模态大模型做不了医疗_多模态大模型技术难点

- 5Android高德地图的使用,狠详细!手把手!(地图+定位+逆地理编码+输入提示+Poi搜索)_高德地图 逆地理编码返回拼音

- 6CogVLM2 本地部署体验(Docker容器版)

- 7TextIn使用初体验

- 8深入理解Linux磁盘管理:磁盘分区 (fdisk、parted、gparted)、格式化 (mkfs.xfs、mkfs.vfat、mkfs.ext4) 与文件系统校验 (fsck)

- 9spark groupBy算子解析_简述groupby算子的功能

- 1035岁技术人如何转型做管理?阿里高级算法专家公开10大思考_需求分析转型配置管理员

pritunl服务安装及配置

赞

踩

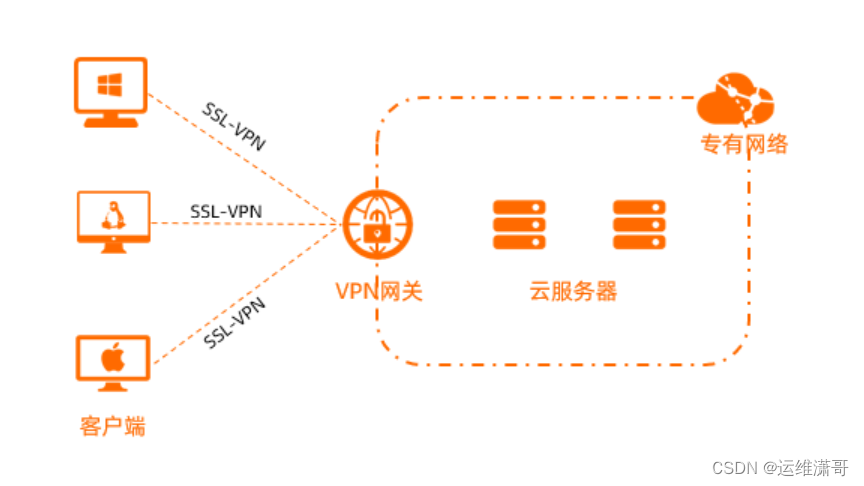

软件服务介绍

Pritunl是一款免费开源的 VPN 平台软件(是基于openvpn开发的)。这是一种简单有效的VPN方式,一方面能有一个相对简单的途径,易于初级用户迅速搭建 VPN 服务;另一方面有能抵御墙的干扰,提供稳定有效的代理服务。Pritunl采用 OpenVPN 代理方式,一方面提供了 API 供高级开发者使用,DEMO显示它有图形化界面,,方便了初级用户的使用,官方称其能在数分钟内完成搭建过程,这大大的降低了使用门槛。不建议在给vpn映射公网地址的时候使用 cpolar 等穿墙工具。

适用场景公司内网员工连接机房私网服务IP地址,员工、客户和合作商可以在任意互联网的地方进行访问。

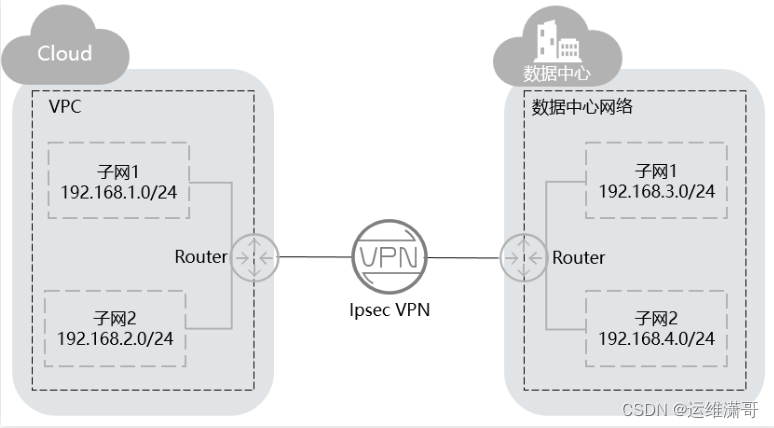

不适用场景两个私网机房之间的vpn连接,这种两个机房之间的互相访问我更推荐另外一种VPN,IPsec VPN,架构如下图所示。

上面大概讲了服务的基本概念和vpn的用途,现在开始安装教程及配置教程。

安装

硬件配置,这里我是用了一台4C8G50G的机器,普通的内网机器这个服务不需要很强大的资源服务器,也不需要很大硬盘。

网络安全配置,这里服务器需要配置公网IP地址,网上很多人教内网穿透这里我是不推荐的,如果你在阿里云上可以考虑nat网关中dnat配置,不要买弹性IP地址直接绑定到ecs,内网也是同理。而且一定要在公网流量访问到这个公网IP地址的时候前面加一个网络防火墙,如果你用的阿里云可以直接购买 云防火墙按量付费类型,内网的话最好用硬件版的防火墙即可。

端口映射,这里用了9000端口和13611端口两个端口,9000端口用来web管理,不需要映射到公网上,13611端口是vpn使用用来映射到公网上,客户端访问服务端使用的。

安装依赖

配置yum源

- cat > /etc/yum.repos.d/mongodb-org-4.0.repo << EOF

- [mongodb-org-4.0]

- name=MongoDB Repository

- baseurl=https://repo.mongodb.org/yum/redhat/7/mongodb-org/4.0/x86_64/

- gpgcheck=0

- enabled=1

- gpgkey=https://www.mongodb.org/static/pgp/server-4.0.asc

- EOF

-

- cat > /etc/yum.repos.d/pritunl.repo << EOF

- [pritunl]

- name=Pritunl Repository

- baseurl=https://repo.pritunl.com/stable/yum/centos/7/

- gpgcheck=0

- enabled=1

- EOF

安装服务

yum -y install pritunl mongodb-org mongodb-server启动服务

systemctl enable --now mongod pritunl登录初始化密码

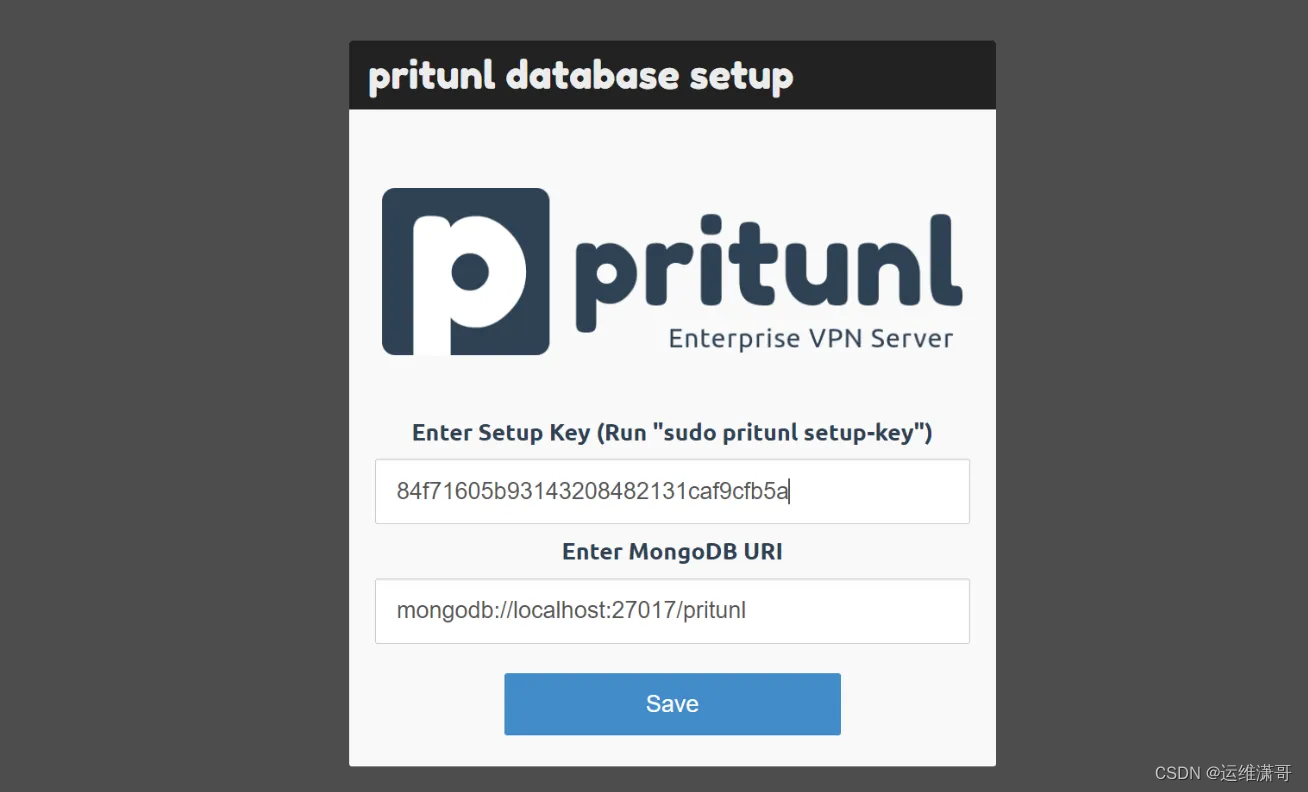

- [root@localhost yum.repos.d]# pritunl setup-key

- 84f71605b93143208482131caf9cfb5a

访问web管理端

IP地址,端口默认80,这里输入前面添加的初始化密码。

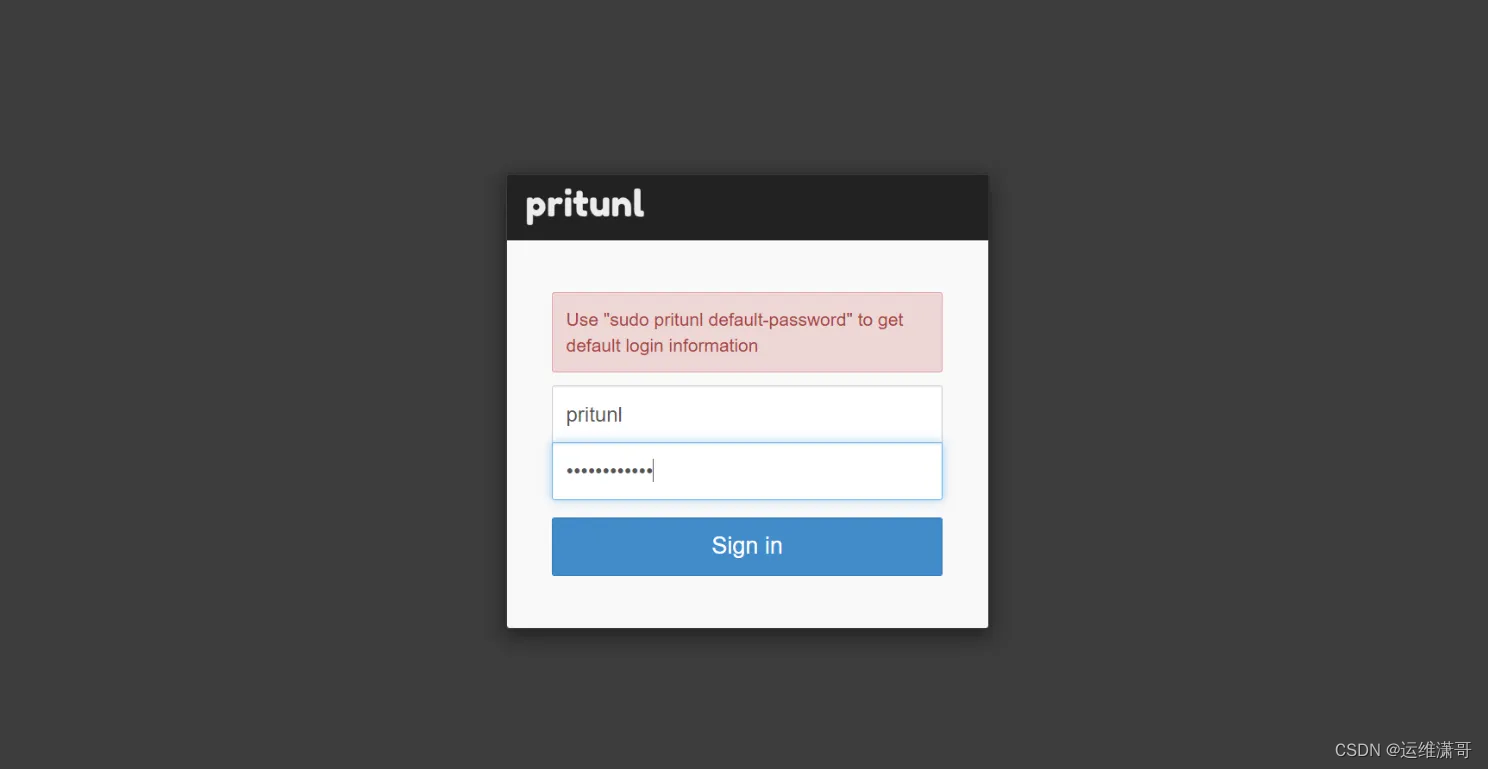

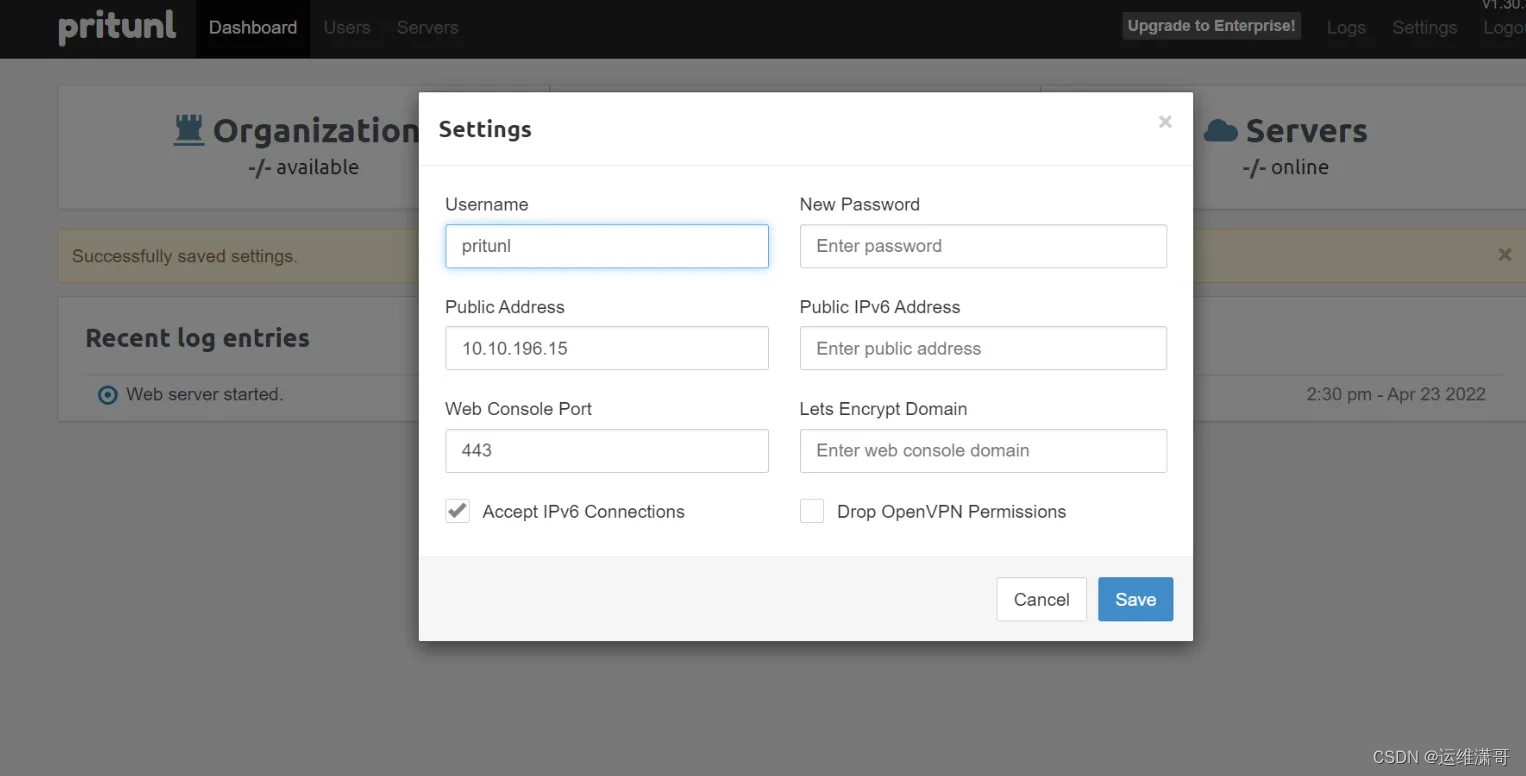

点击上面save按钮后会提示输出 sudo pritunl default-password ,在命令行上输入这个代码,获取到web服务登录的账号密码

初始化账号密码

- [root@localhost yum.repos.d]# pritunl default-password

- [undefined][2022-04-22 15:29:04,008][INFO] Getting default administrator password

- Administrator default password:

- username: "pritunl"

- password: "00y1igsiJTTw"

在服务器终端获取到账号密码后,在web端输入进行首次登录

访问到下面这个页面就会证明pritunl开源版本部署完成。

服务端配置

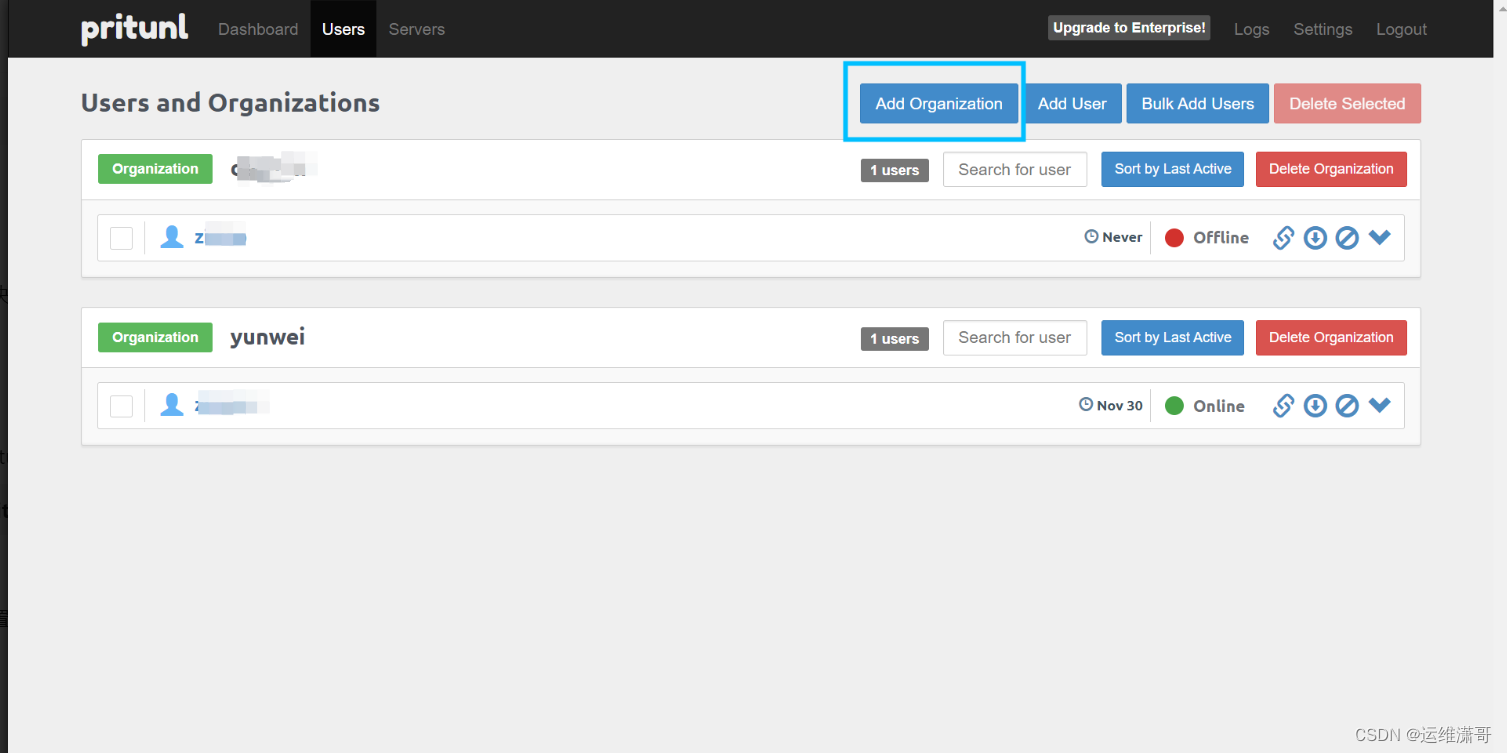

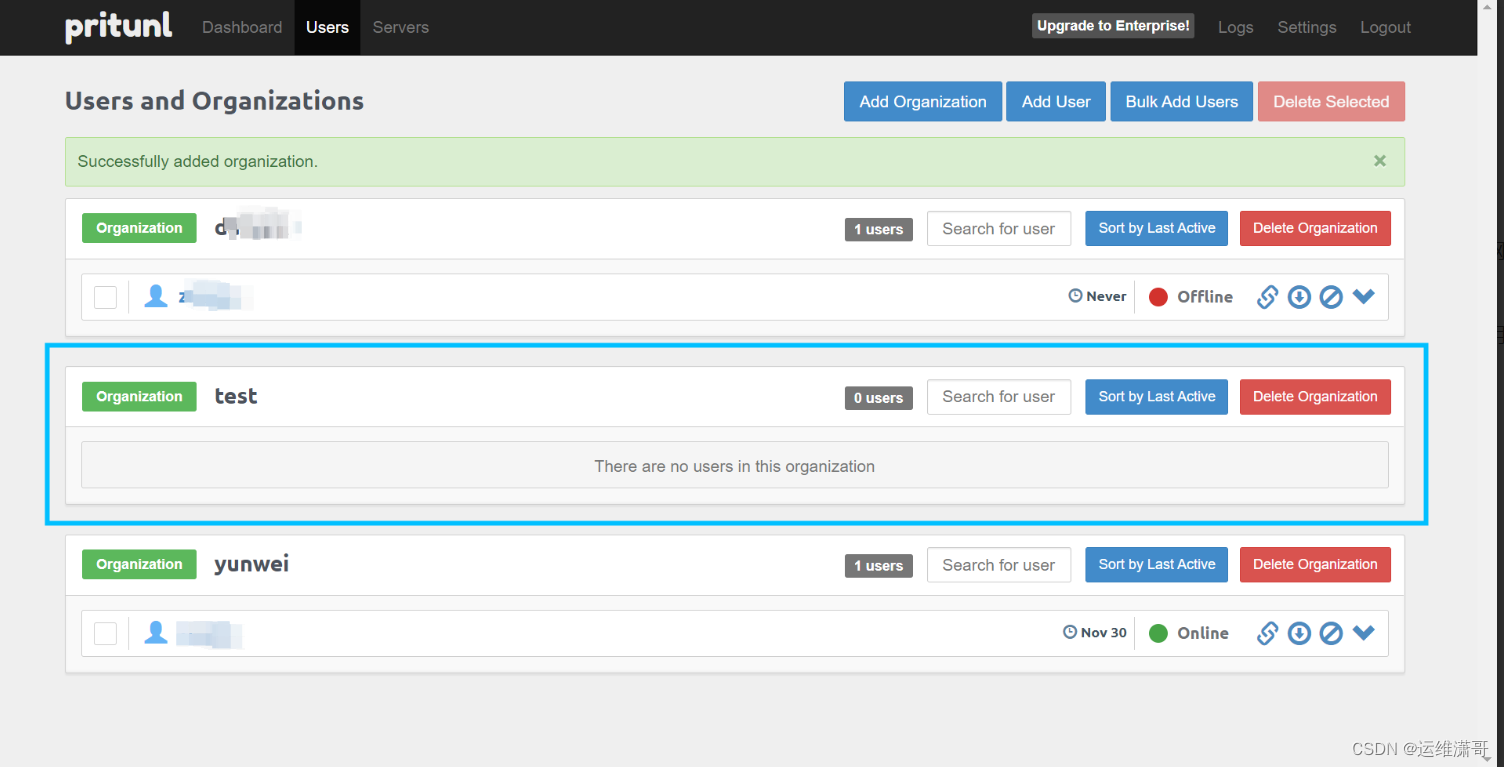

一、添加组织

自定义名称

添加完成

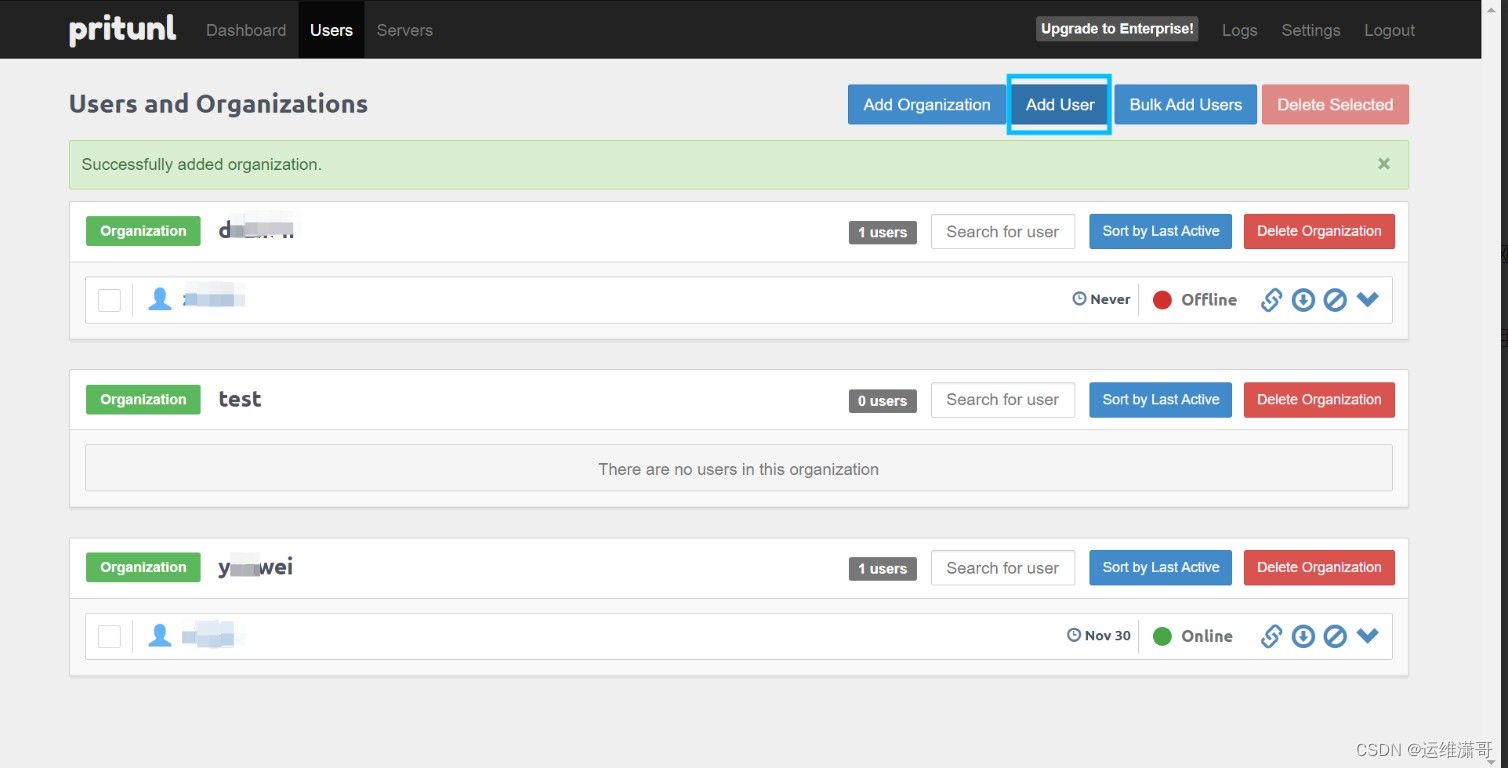

二、添加用户

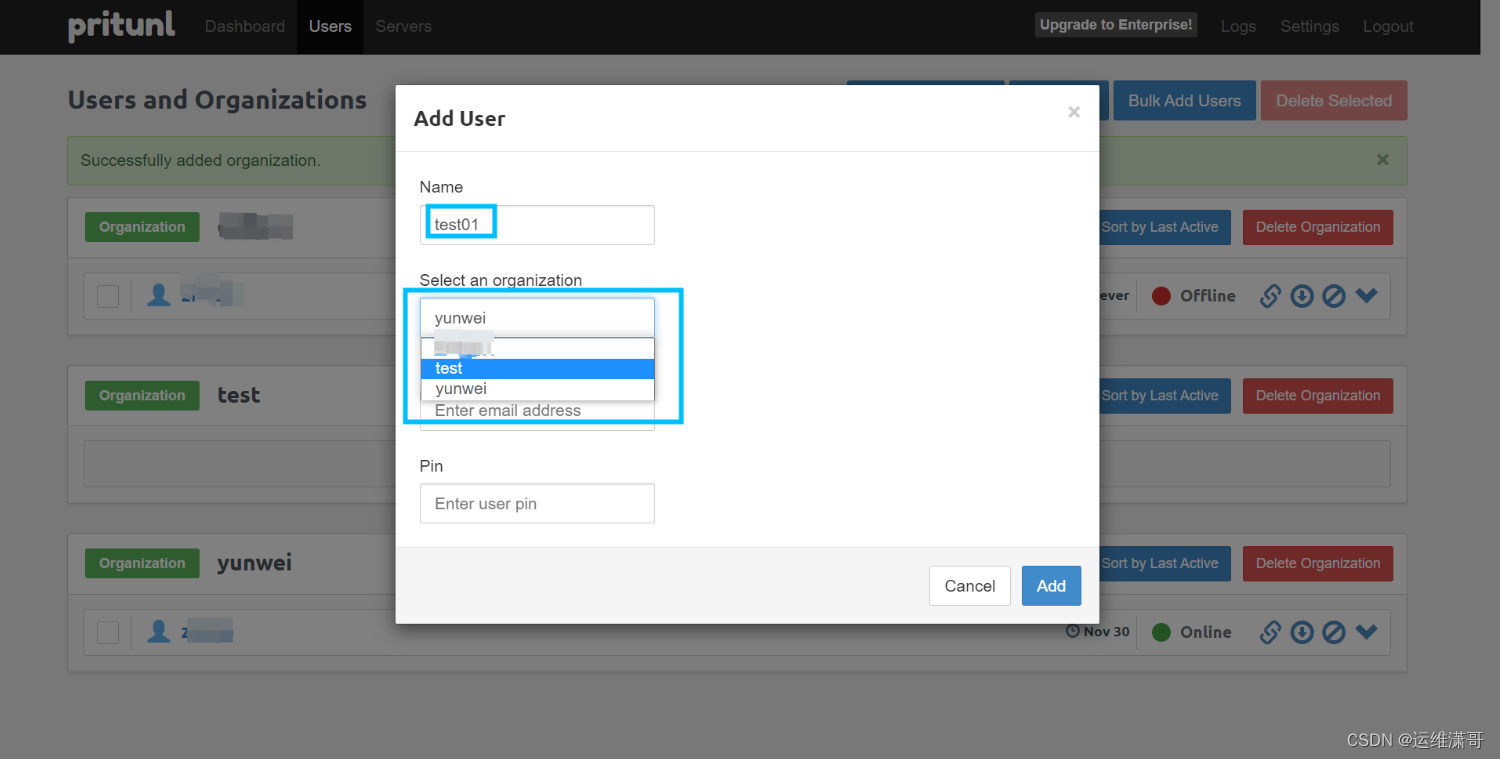

这里填入用户名称和 选择对应的组织。这里需要填写的字段 name 选择对应的组织,添加pin,这里的pin就是密码,可能这里版本不一样,需要注意有可能你的服务版本这里就不是Pin了。

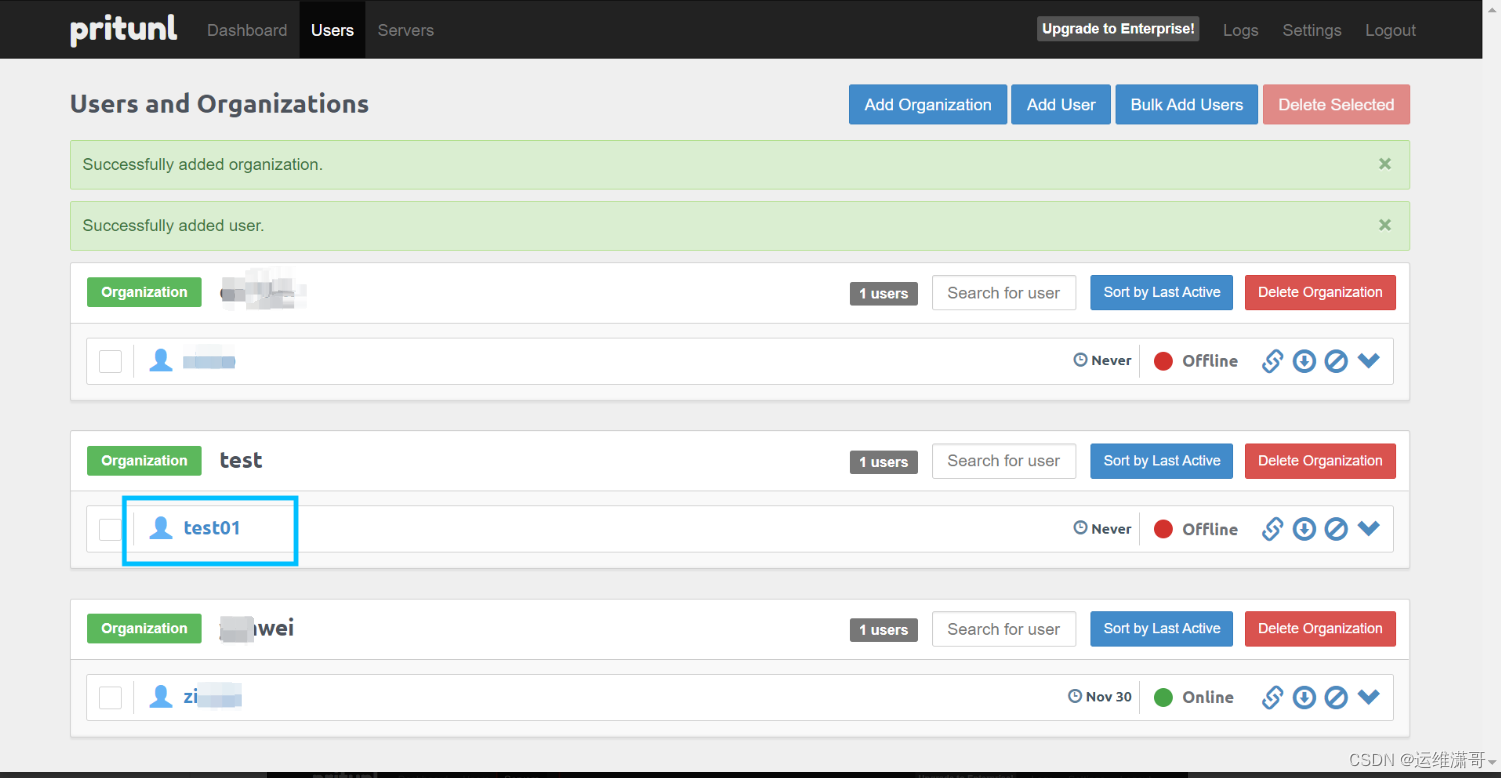

用户添加完成

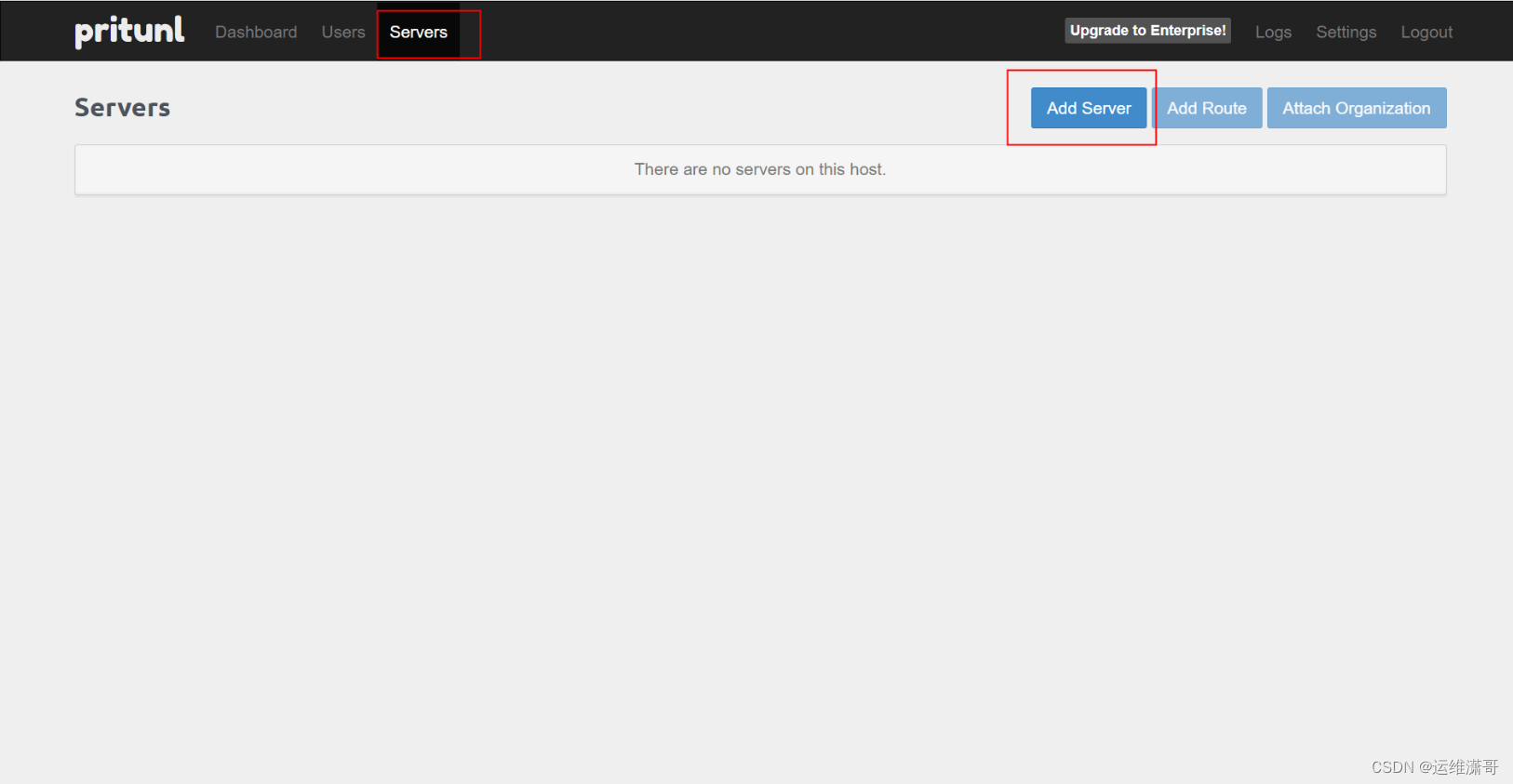

三、添加服务

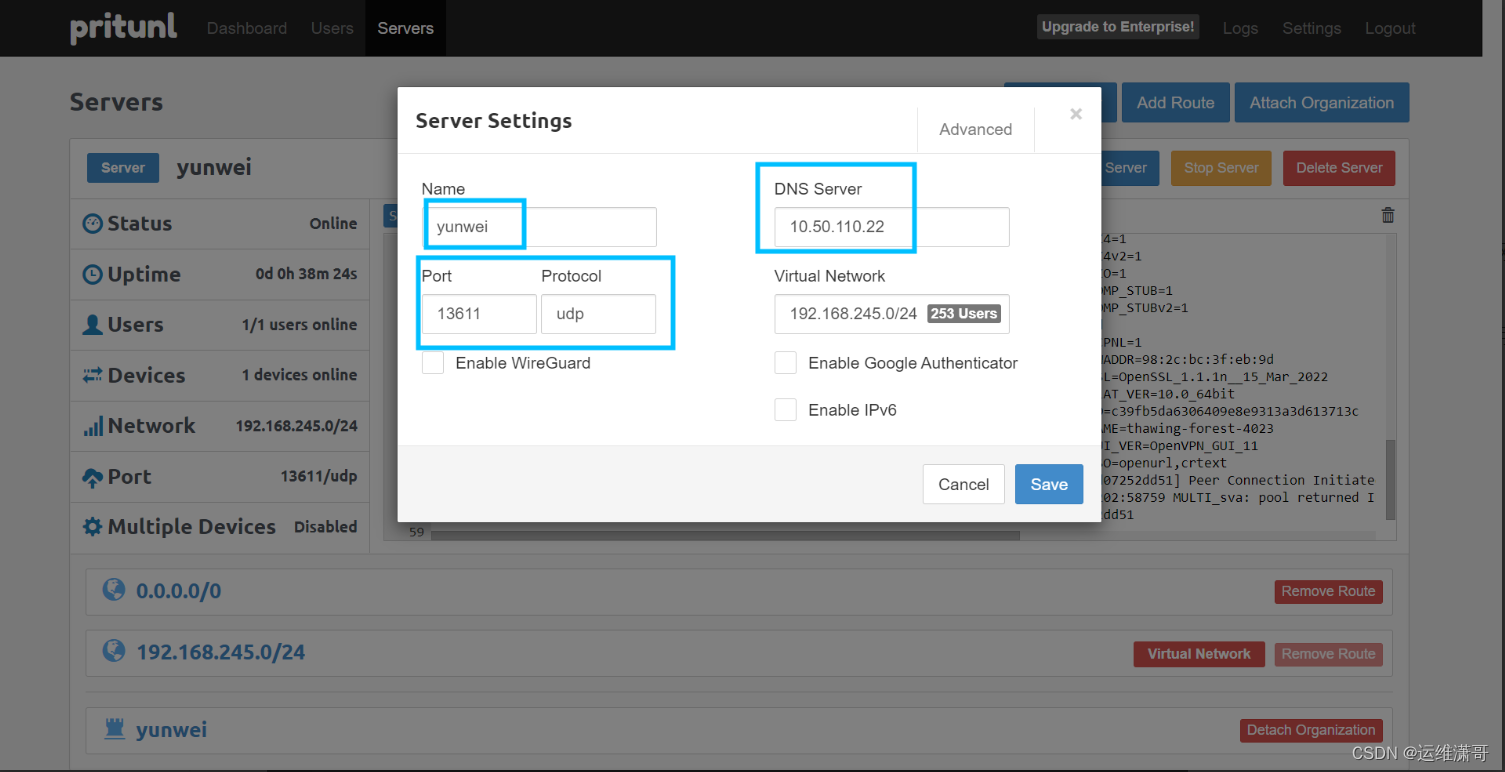

这里填入有三个选项是必填的

- 服务的名称

- 端口和协议,协议是udp

- dns server

network网段是可以自定义,也可以随机。这里dns填写了机房内网的dns地址,如果你们机房有自己的dns就写自己的dns就可以了,如果没有的话写114就好。

这里端口号13611和协议 一定要认真选择,如果这里用了阿里云服务器打算用nat网关映射端口这里最好不要选择高位端口,选择低一点就好,具体范围在1024以下,如果用了其它网络设备就随意好了。

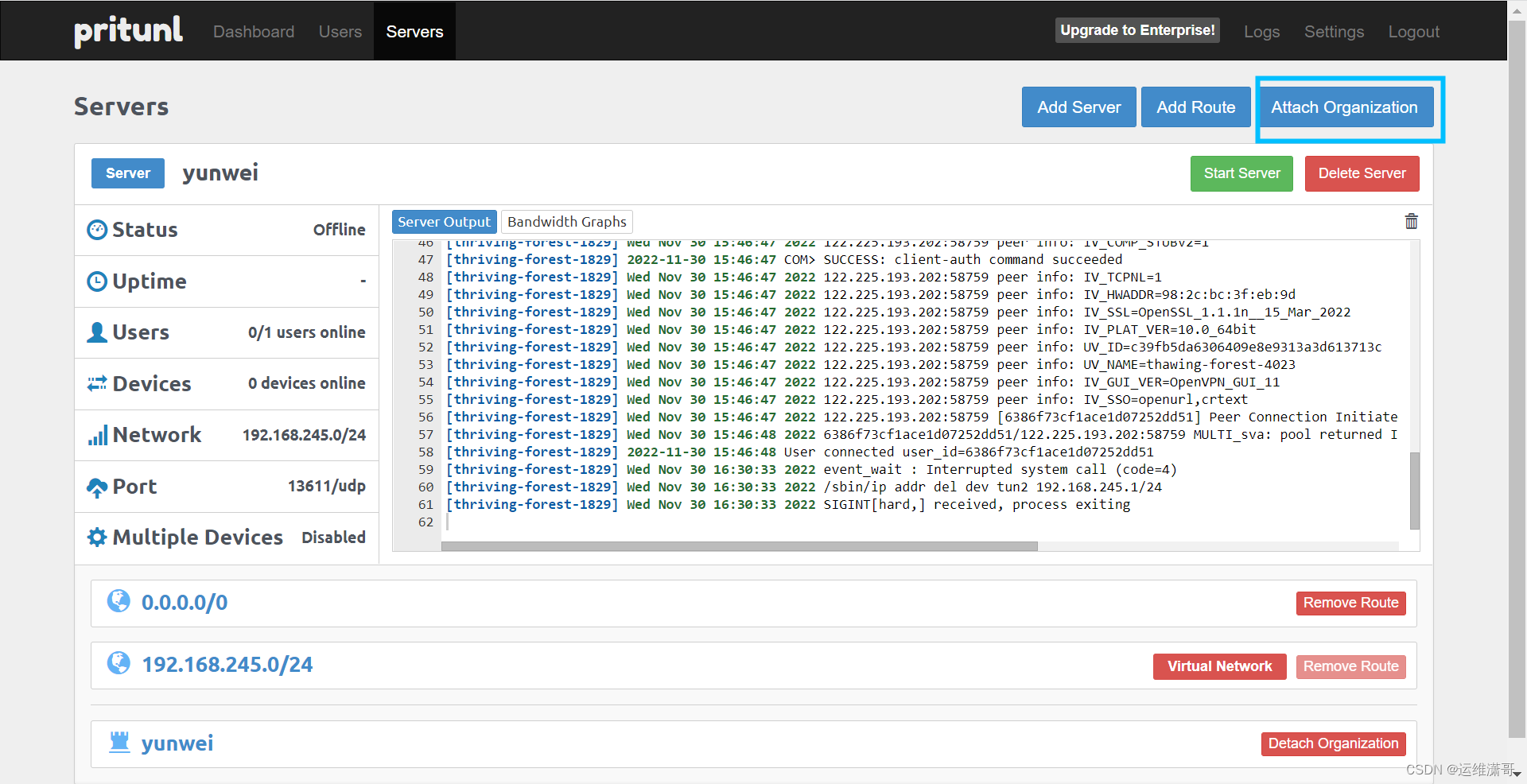

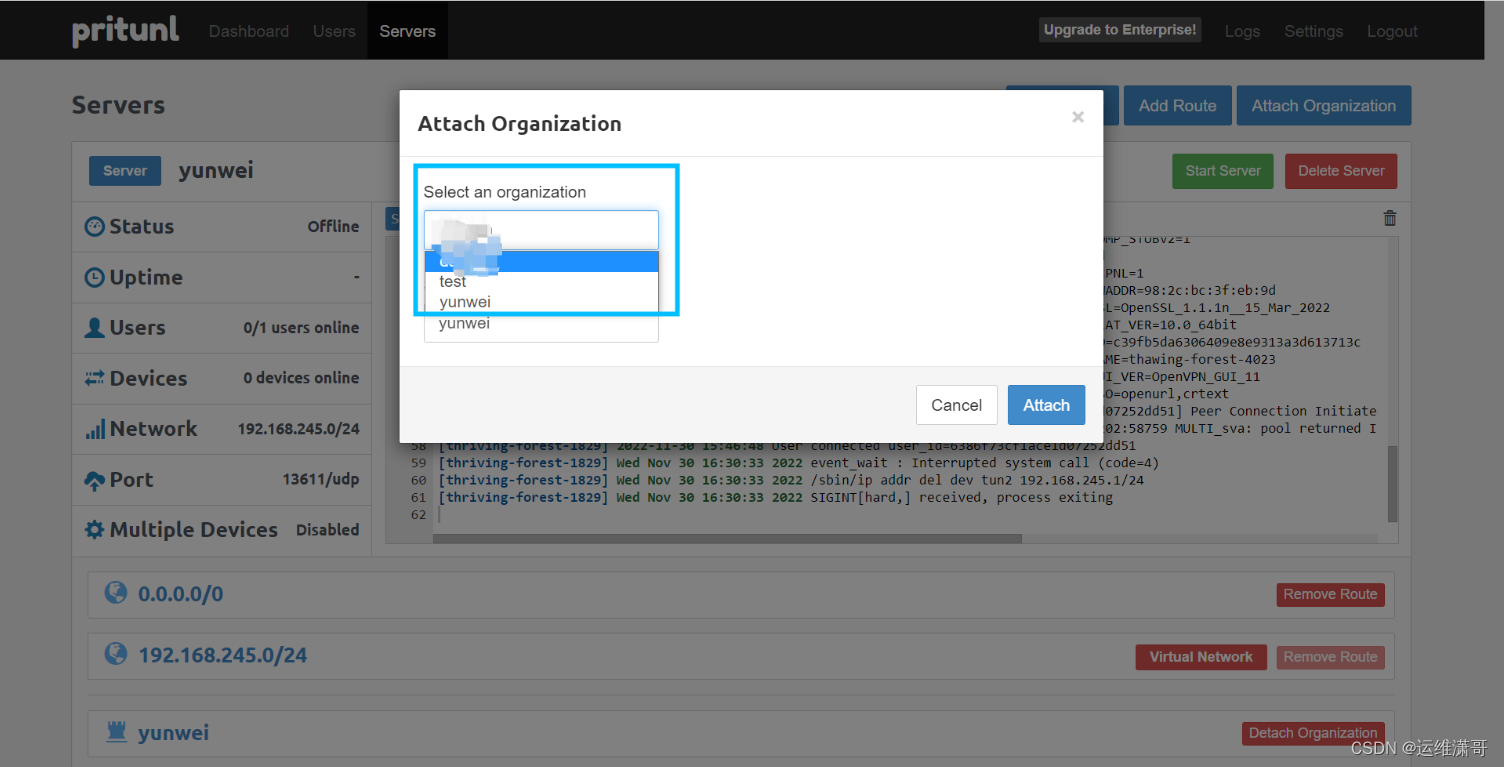

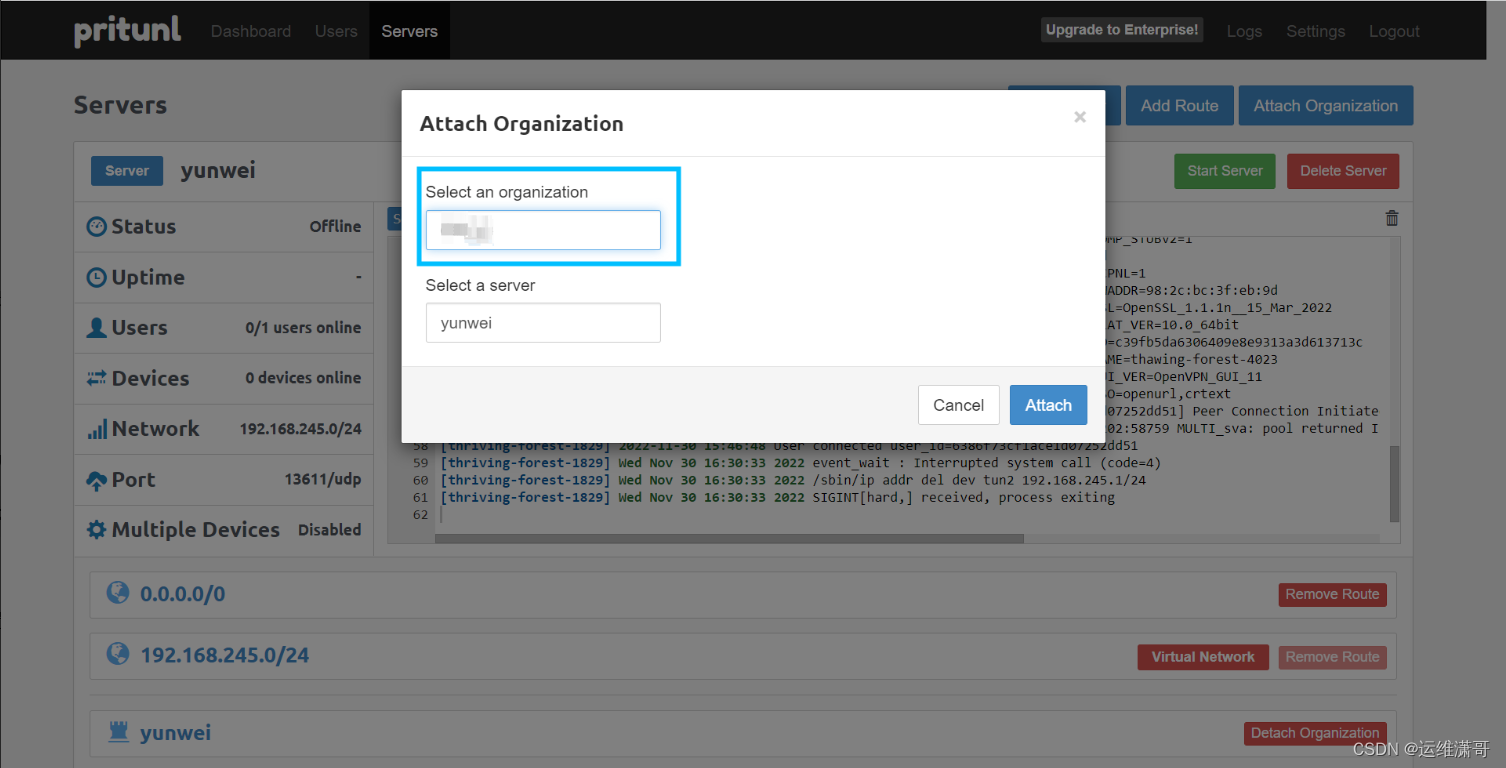

把服务关联到组织

选择需要的组织

选择好以后保存配置。

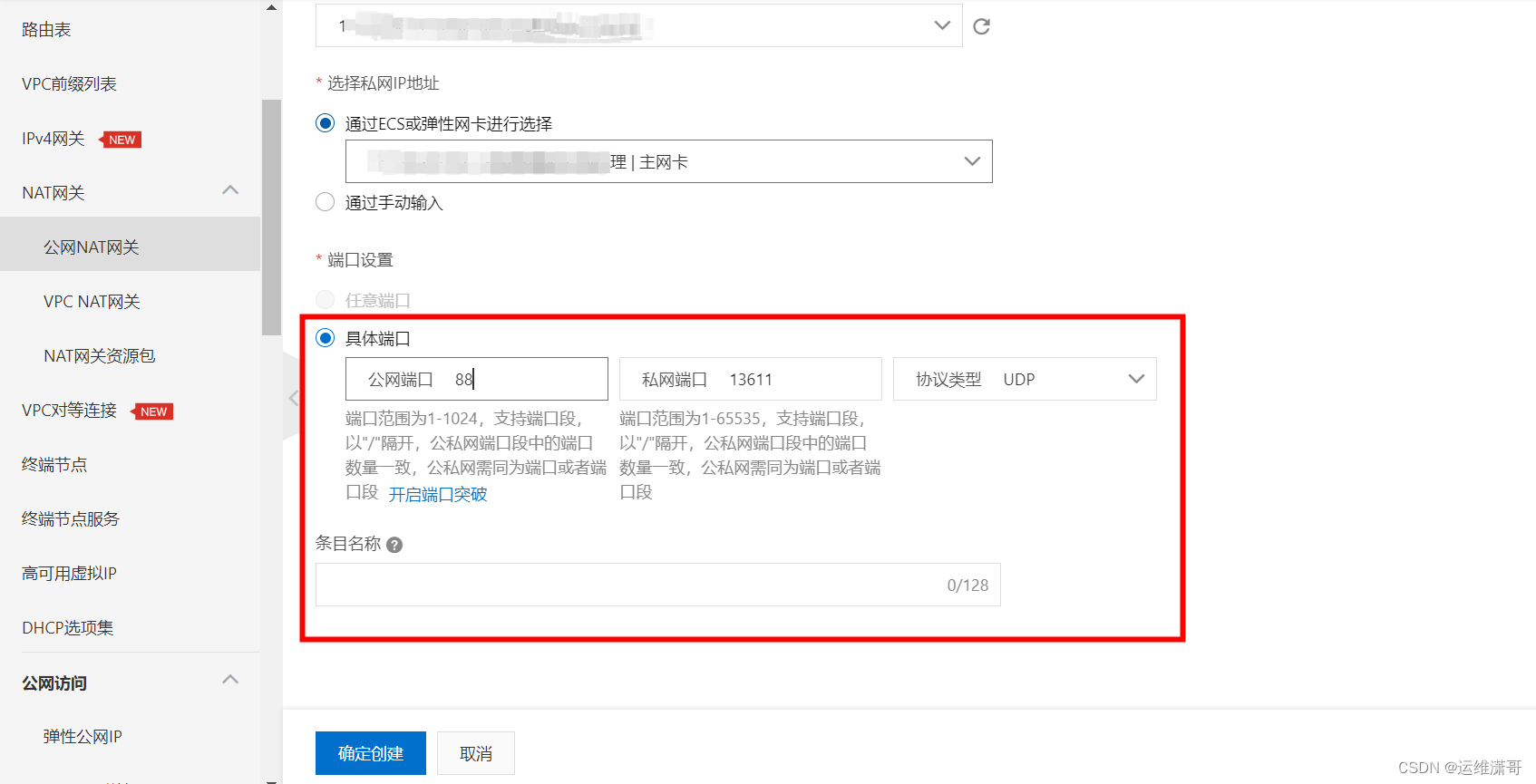

四、配置外网链接到内网地址信息

这个需要和网络人员进行确认,或是在阿里云的nat网关配置dnat上进行一个udp协议的四层转发。配置内网映射到公网大概如下,配置之前确认给nat网关绑定了弹性公网IP。这里打开nat网关配置dnat。

1、选择资源组。2、选择弹性公网IP地址。3、选择私网IP地址。

这里配置具体的端口,公网和私网填入提前规划好的配置即可,这里随意配置,协议要和上面服务端配置的一样。(阿里云这里公网只可以映射1-1024,如果你用硬件版本防火墙就可以映射端口更高范围更大)

最后点击创建完成配置。

服务配置vpn的公网映射。

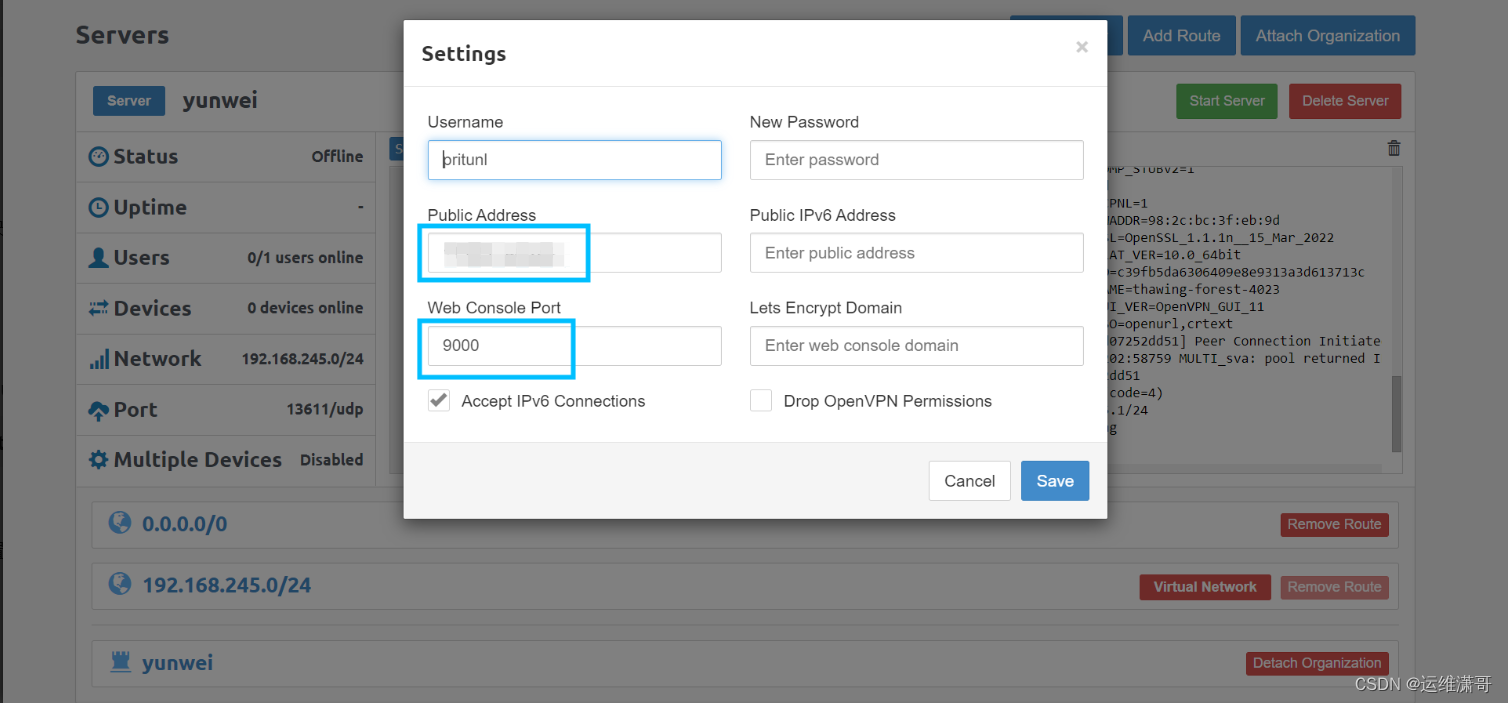

这里配置的公网IP地址是用来VPN入网访问的,这个9000端口是用来web管理的,实际映射的只有上面配置的13611的UDP端口。

五、配置web管理页面端口

这里是配置vpn后续web管理页面端口。

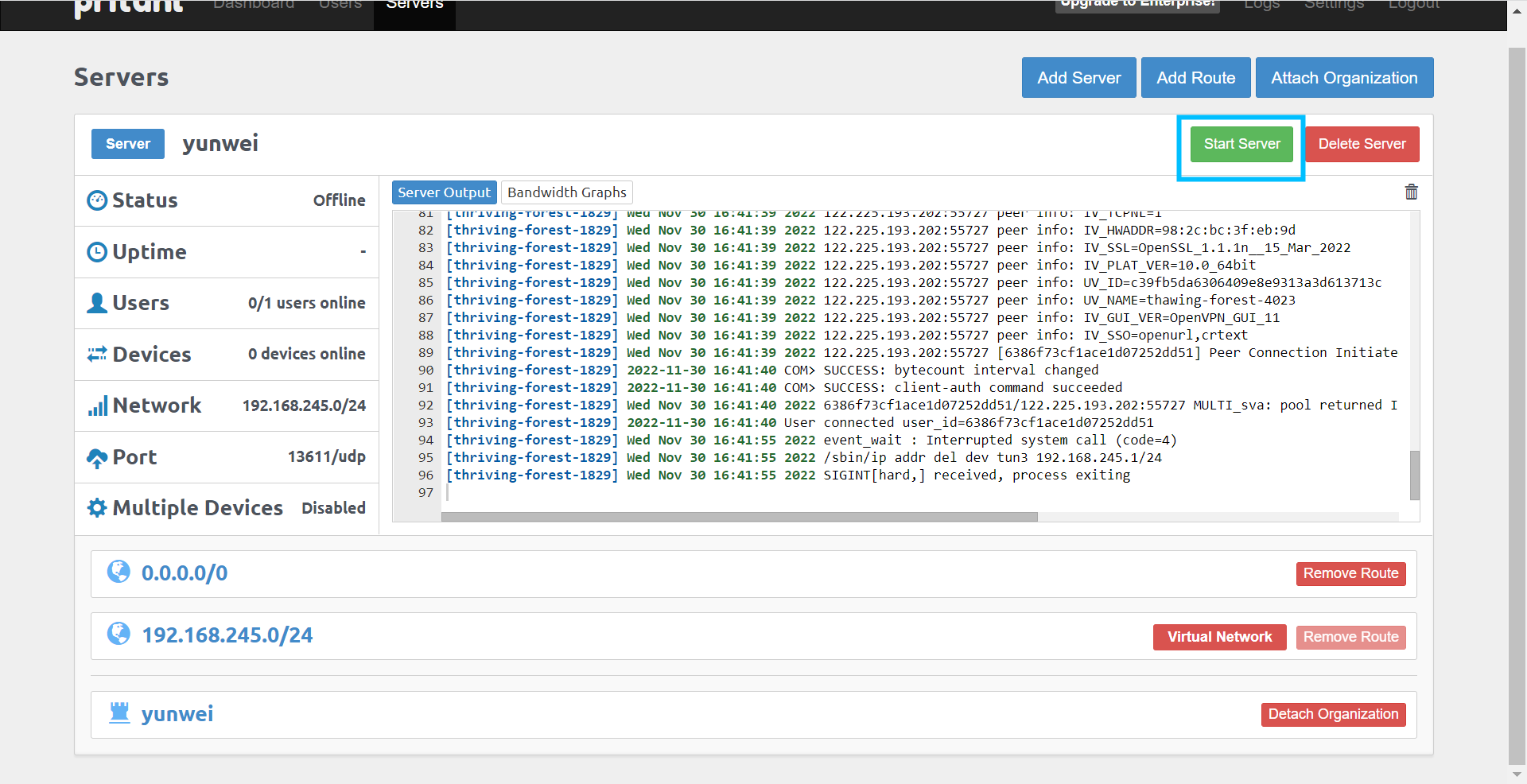

六、启动服务

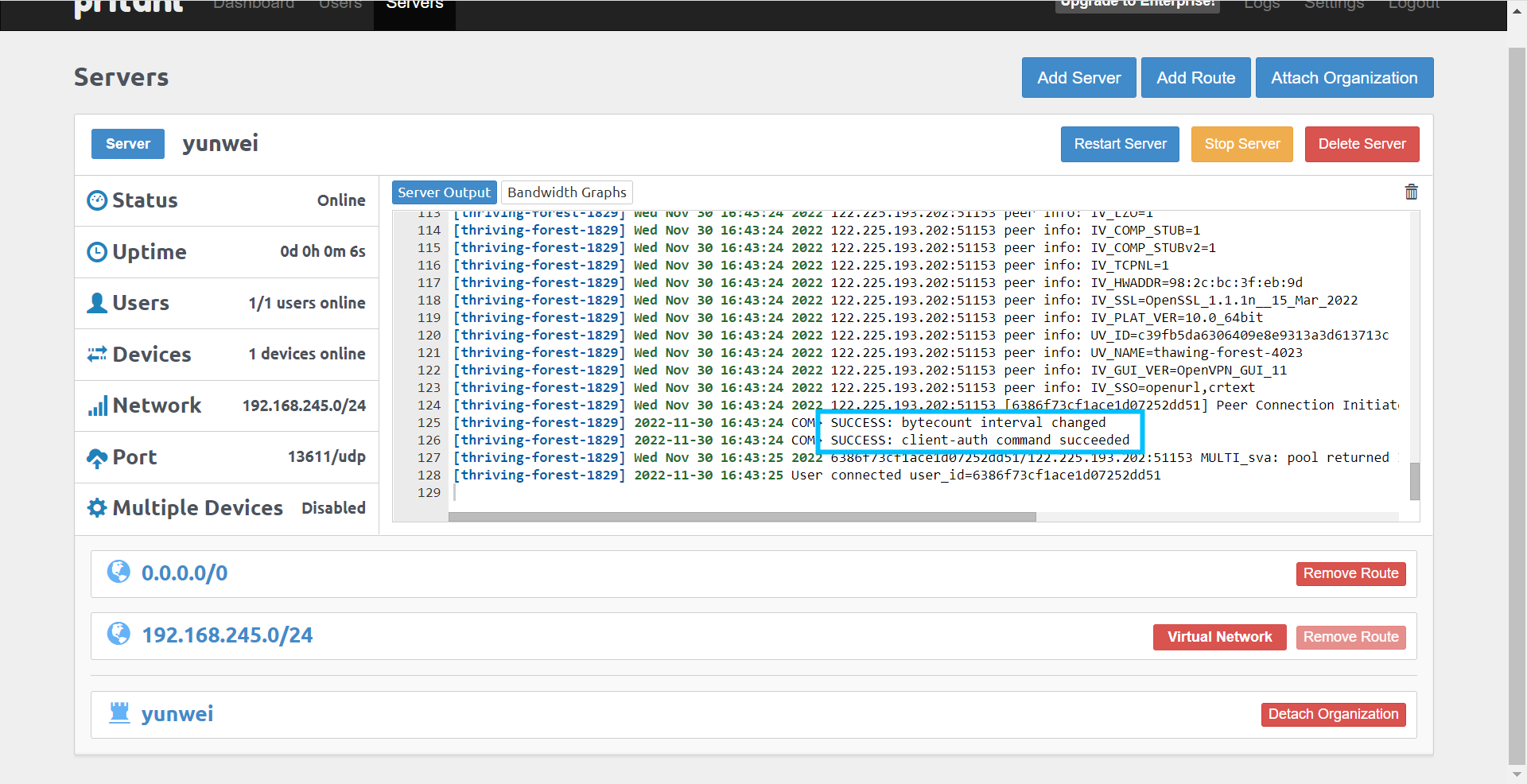

这里start server启动服务

看到这两句话 就基本证明服务是启动成功了。

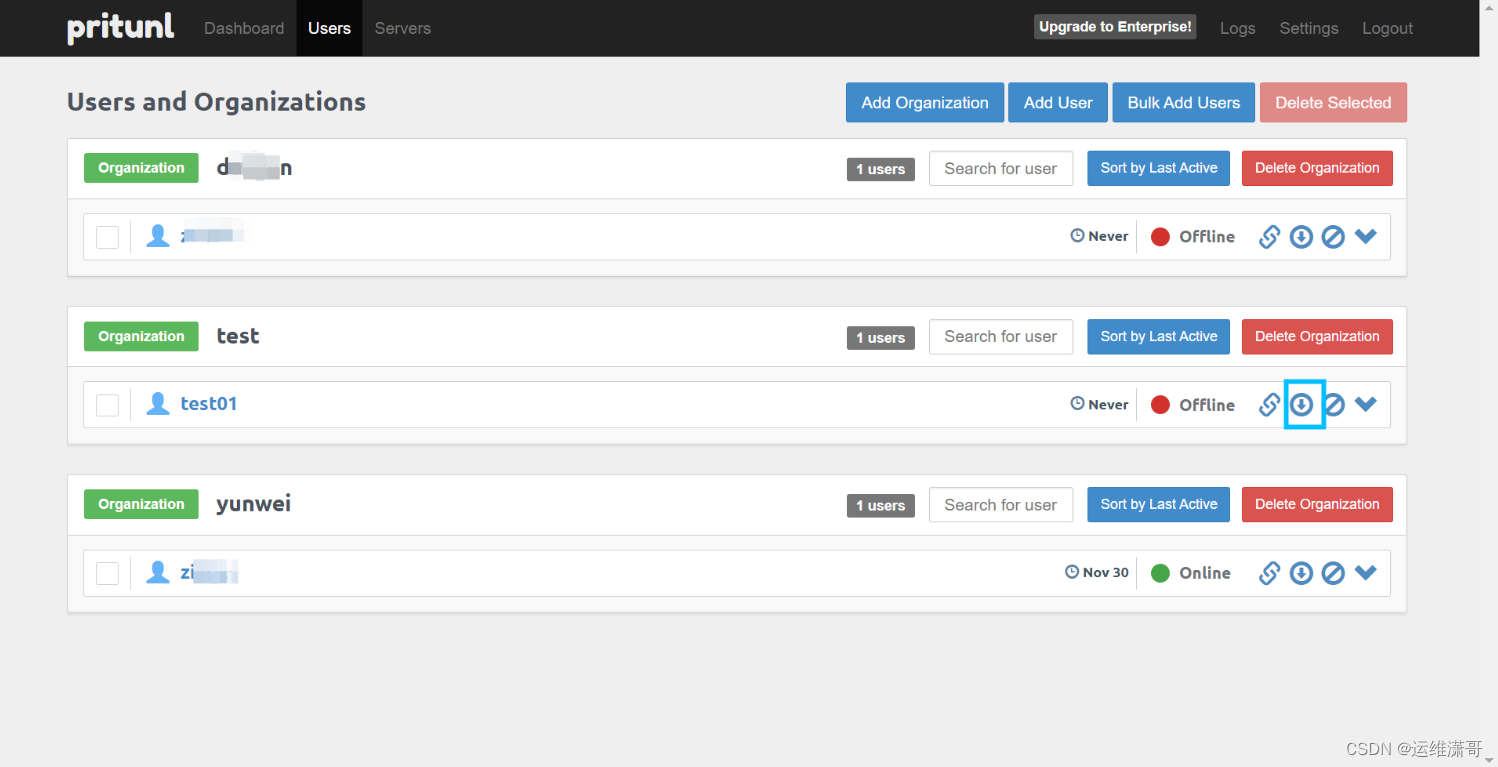

客户端配置

在对应的用户下载秘钥

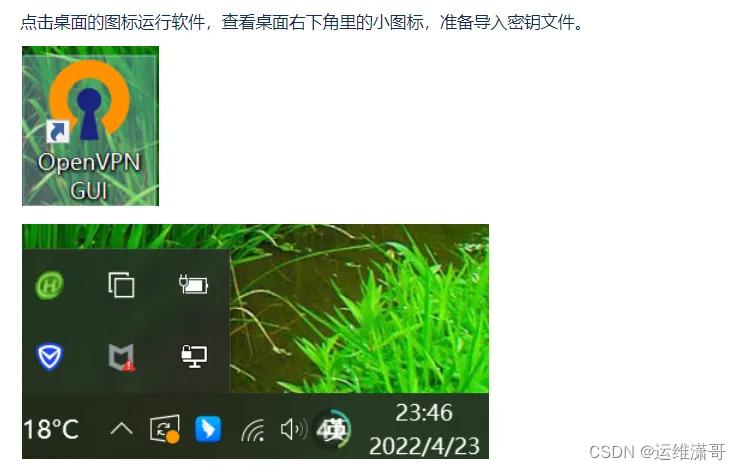

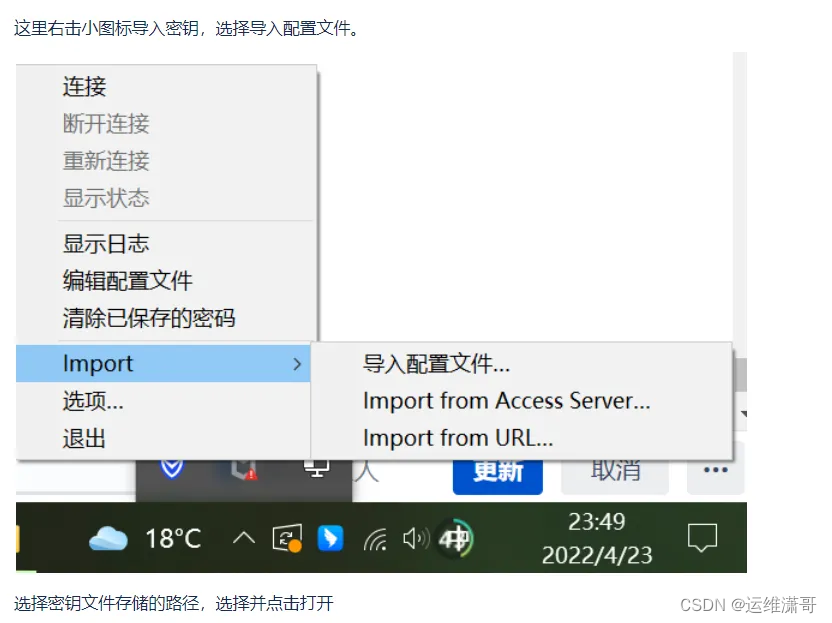

提前安装好win客户端,导入下载好的秘钥

一、安装客户端导入秘钥文件

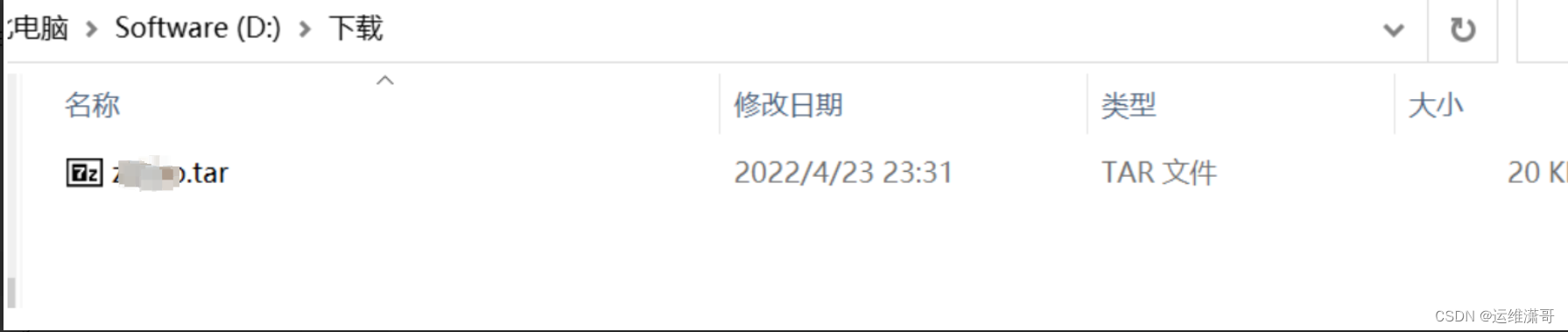

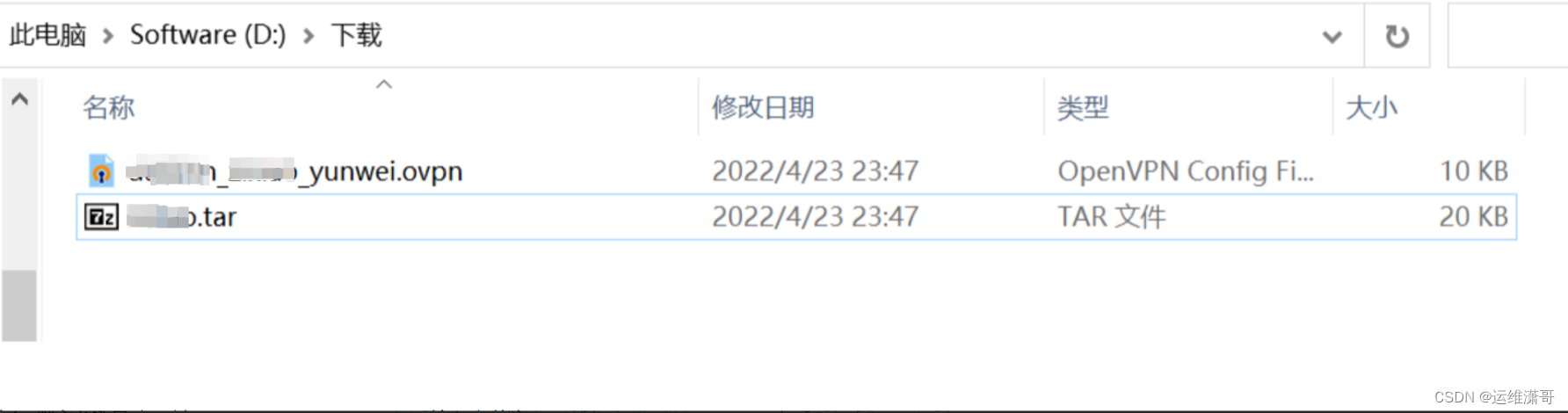

解压包

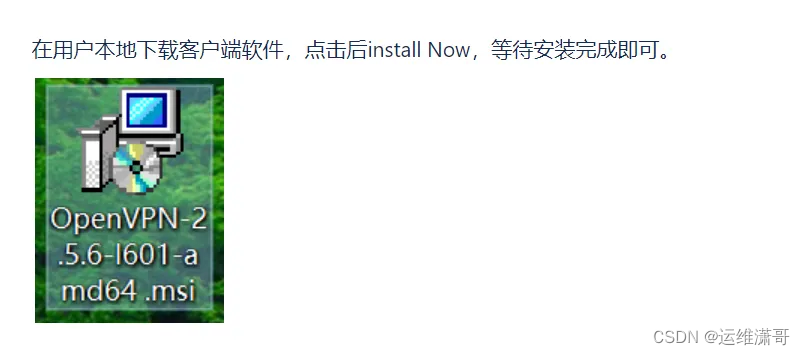

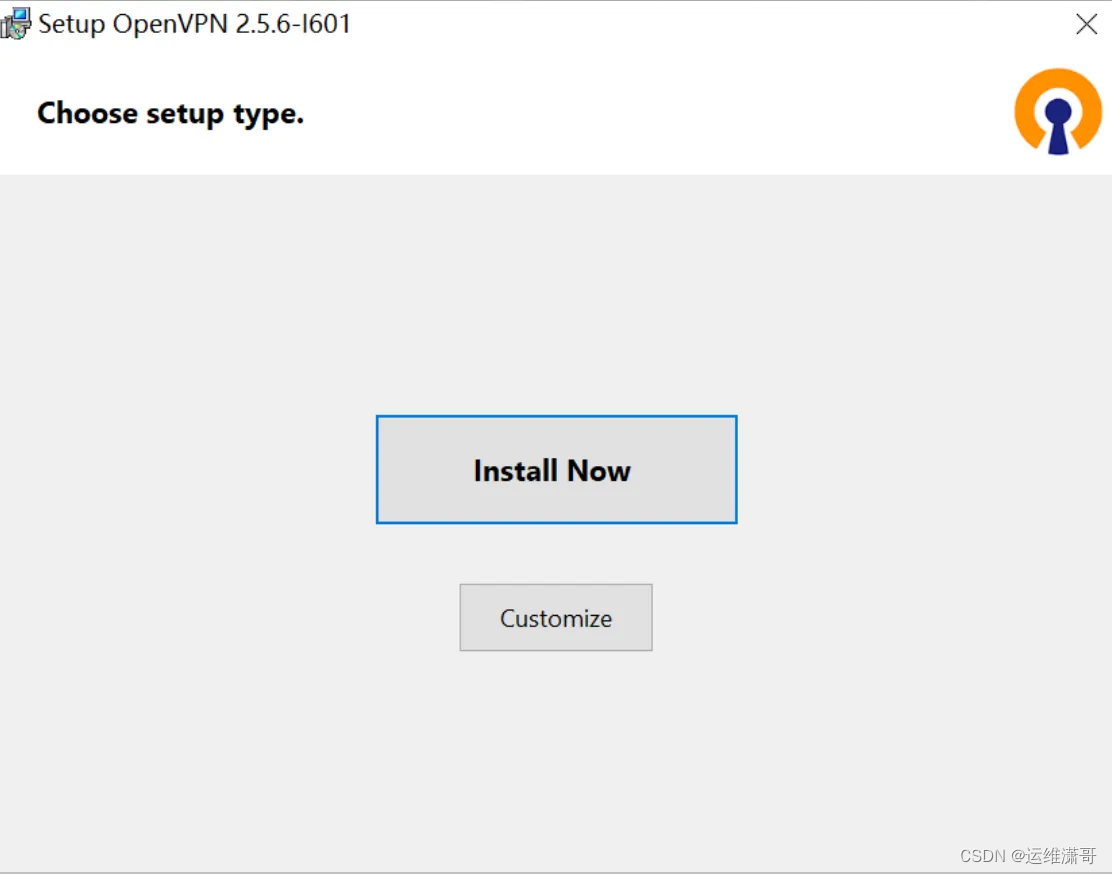

安装客户端

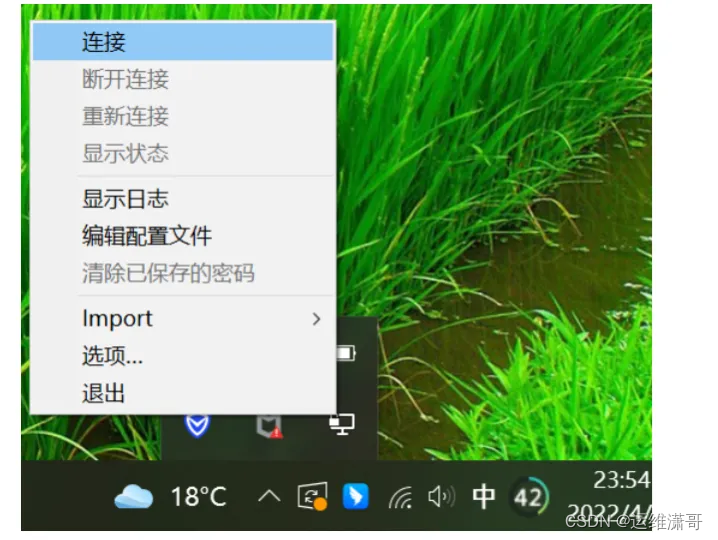

二、客户端VPN链接

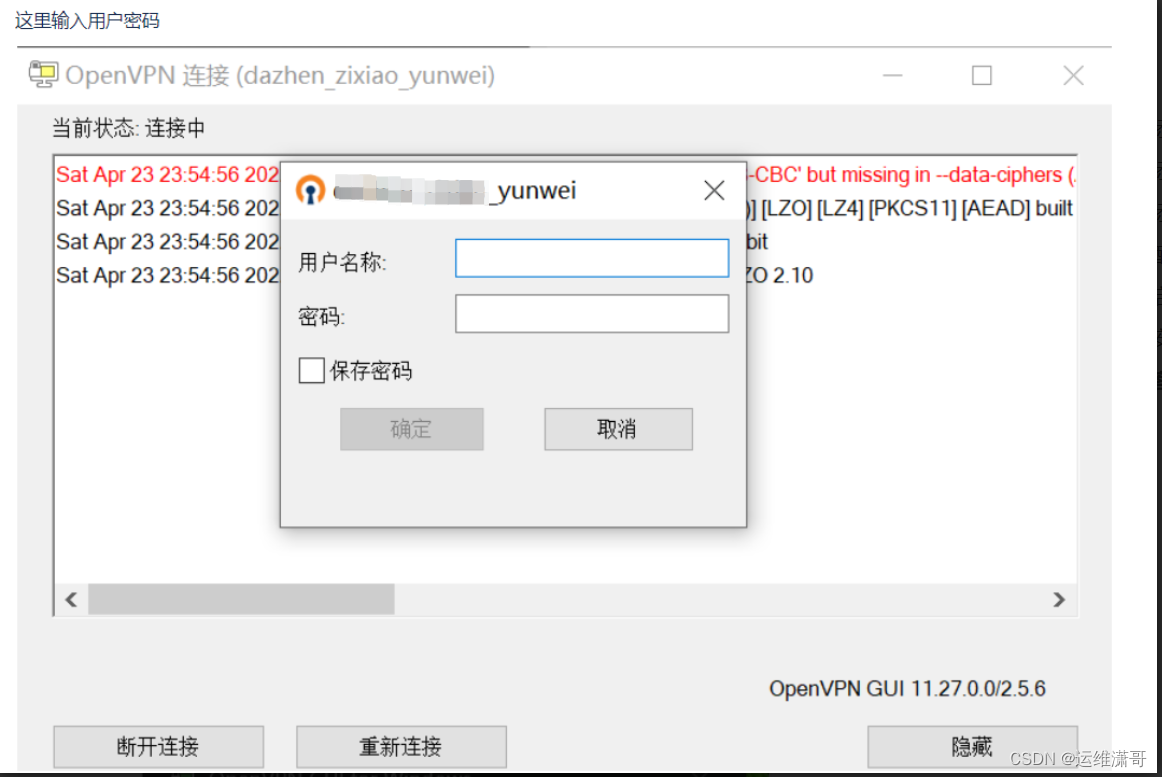

这里输入vpn的账号密码 。这里每个客户端版本显示不一样,这里有的时候显示pin,这里输入密码就好了。Pin=密码。

到这里因为完成了VPN的链接已经链接到内网了。可以尝试访问一些内网资源。

写在最后

使用这个改造版的OpenVPN基本上可以完成你的公网连接私网的续期,但是有如下几点,我认为做得不够好:

1、权限没有处理得很完善。与商用产品相比,这个开源软件没有权限配置。当然,你可以通过不同的服务或架构进行划分,但是当你使用OpenVPN访问外部时,会发现所有访问都来自同一个IP地址,即OpenVPN服务端的地址。这就意味着,像A和B两个的同事访问外部时都使用相同的IP地址,这会导致权限管控上的困难。如果你不需要非常严格的权限管理,那么使用这个VPN可能就够了。

2、账号的接入方式有限。这个软件只支持手动创建客户端VPN账号密码的方式,不支持LDAP等其他账号体系的接入。当然,我没有了解最新版本的情况。如果能够支持LDAP或其他账号体系的接入,那就更完美了。

3、单一的服务暴漏在公网上创建一个公网IP地址,不要低估因互联网暴露而带来的风险。如果有条件的话,云端在公网IP地址前部署阿里云购买的网络型云防火墙进行防护是很有必要的。线下记得使用品牌大一些的防火墙。实际上,如果你使用云服务器,可以直接咨询云服务商,他们一般会提供类似的服务,而且是按量计费的。这样可以省去自行运维VPN服务的成本,也能降低因自建VPN服务带来的安全隐患。如果公司使用云服务商提供的VPN出了问题,你懂的。