- 1【F12工具的使用(1)】提高前端开发效率,如何同时查看network和console页面?菜鸟必看,20201221更新move to bottom_线上培训同时打开多个网页 f12

- 2【随笔】Git 高级篇 -- 合并远程仓库 git merge(三十四)_git合并远程仓库

- 3java jdk1.8常用API(应用程序编程接口:有关字符串,数组操作工具,常用集合,图形化界面(按钮,弹窗))合集_jdk api

- 4Flink实时计算运用(九)Flink 大数据实战案例二_flink实时计算复杂例子

- 5NLP-预训练模型-2019-NLU+NLG:T5【Transfer Text-to-Text Transformer】【将所有NLP任务都转化成Text-to-Text任务】【 翻译、文本摘要..】_exploring the limits of transfer learning with a u

- 6通用上位机框架HwLib.Automation(C#)_c#工控上位机框架有哪些

- 7CTF练习网站_ctfweb 在线练习

- 8【基础算法总结】二分查找二

- 9Python SQLAlchemy 完整指南

- 10XILINX FPGA底层资源

以“防方视角”观社工钓鱼攻击

赞

踩

01 案例概述

这篇文章来自奇安信攻防社区“小艾”,记录的某师傅通过社工钓鱼诱导企业员工点击含有木马的文件,侵入系统取得了终端控制权。接着利用客服终端上的密码本文件登录邮箱和运营平台等系统。并通过各种漏洞,如任意文件上传、利用CVE-2021-22205漏洞等手段,获得了大量服务器权限的过程。

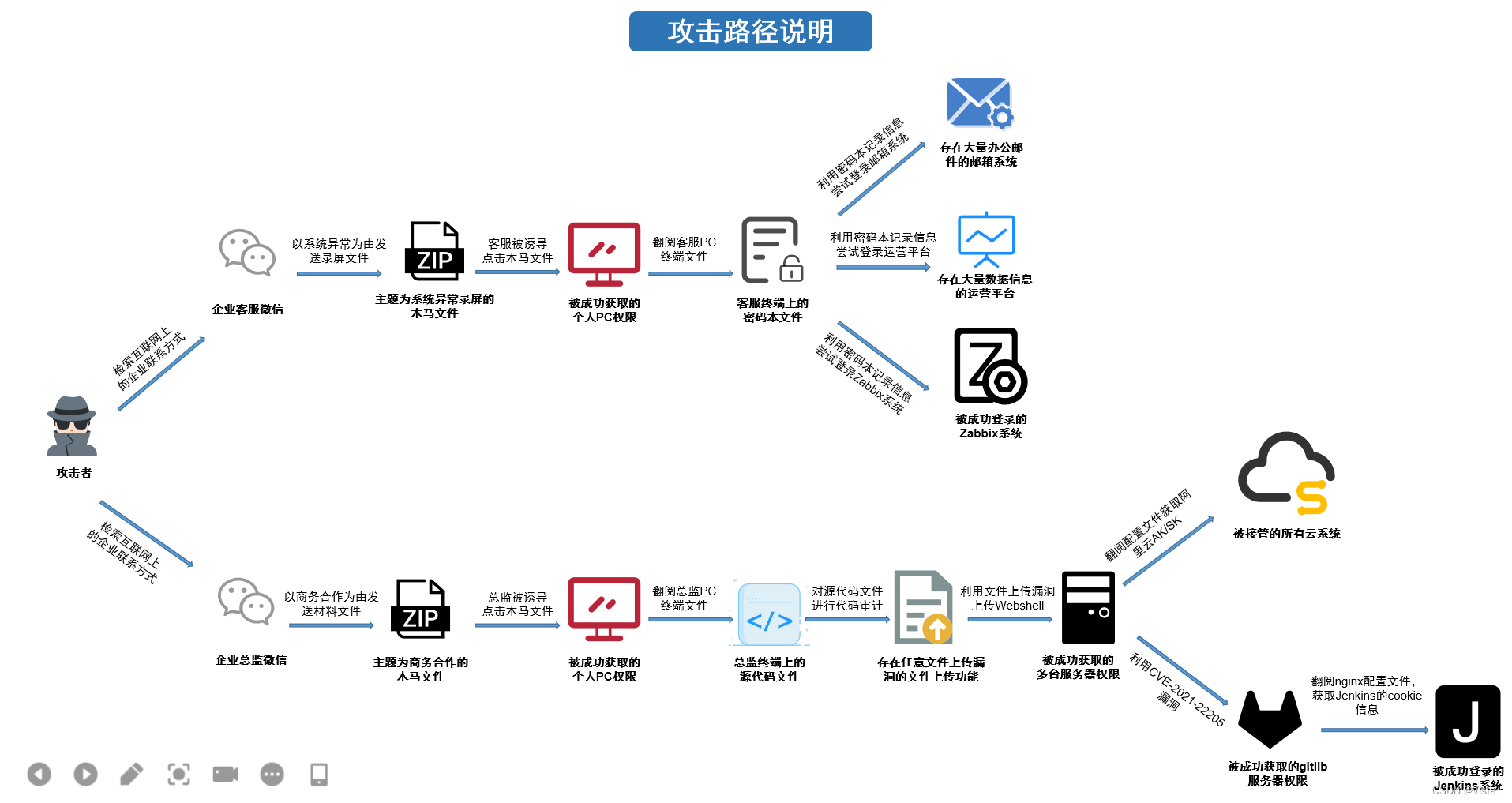

02 攻击路径

从攻击者视角了解攻击的全过程,以下为攻击过程:

(1)突破网络边界:攻击方的突破点是社工钓鱼,通过外网信息收集添加企业客服以及总监的微信,分别构造与客服业务相对应的话术以及商务合作等方式,诱导对方成功点击木马文件,获得PC终端控制权限。

(2)获取敏感信息:攻击方翻阅客服终端发现存在密码本文件,利用密码本记录信息成功登陆存在大量内部办公邮件的邮箱系统、存在2000w+记录信息的运营平台以及Zabbix系统等,并进一步发现运营平台存在SQL注入漏洞,可使用sqlmap获取数据库用户密码。攻击方翻阅总监终端发现存在某系统源码,审计源码发现该系统后台插件添加处存在任意文件上传漏洞,于是通过添加插件的方式对向服务器中写入webshell获取到多台服务器权限。

(3)扩大攻击成果:攻击方获取到多台服务器权限后,攻击者进一步翻阅配置文件、利用历史漏洞,拿到阿里云AK/SK可控制所有云上系统以及使用CVE-2021-22205漏洞获取到gitlab服务器权限,获取到大量内网系统账号密码,并通过配置文件成功获取Jenkins用户cookie成功登录Jenkins。

03 防方思路

站在防守单位的角度需吸取本案例的经验教训:

(1)提高防范意识:对于任何未经确认的电子邮件、电话或消息都保持警惕,特别是那些要求你打开未知文件、提供敏感信息或点击未知链接的。近期如有发现此类可疑情况,或有不小心点击过外链的行为、填写过敏感信息的操作,请及时上报。

(2)强化密码管理:禁止在办公电脑中使用存储在本地的未经加密的“密码本”文件,需定期更换密码,并使用强密码策略,对密码进行复杂度要求,如长度最少为8个字符,包含大小写字母、数字及特殊字符。

(3)遵循安全规范:对信息系统定期开展安全测试,及时修复发现的安全漏洞。需注意第三方开源软件,对第三方开源软件可能存在的未授权、默认口令和已知可利用的CVE漏洞问题进行排查处置,及时更新安全版本或安装安全补丁。