热门标签

热门文章

- 1Android 使用Android Studio + Gradle 或 命令行 进行apk签名打包_gradle命令 生成签名apk

- 2故障诊断常用数据集_故障诊断数据集

- 300无人机简介以及课程介绍2020-07-03_无人机构造课程简介

- 4idea没交代java码,拉取后,代码没了,如何找回_idea 本地代码没提交 拉代码后不见了

- 5spark-sql字段血缘实现_sparksql 解析血缘

- 6执行npm命令一直出现sill idealTree buildDeps怎么办?

- 7spark入门知识详解_spark讲解

- 8两分钟启动一个flask应用

- 9Windows10下安装Git_certificate stores windows

- 10【经典算法】LCR187:破冰游戏(约瑟夫问题,Java/C/Python3/JavaScript实现含注释说明,Easy)

当前位置: article > 正文

dnspy逆向和de4dot脱壳

作者:花生_TL007 | 2024-04-18 23:19:48

赞

踩

dnspy逆向和de4dot脱壳

拿到一个软件,使用dnspy查看,发现反汇编后关键部分的函数名和代码有很多乱码:

这样的函数非常多,要想进一步调试和逆向,就只能在dnspy中看反汇编代码了,而无法看到c#代码,当时的整个逆向过程只剩下了委屈和沮丧,而开始本来以为,逆向c#是一件很轻松愉快的事。

无奈之下,只能求助于度娘了。百度一下得知,导致此种情况的原因:c#程序有可能被加壳了。同时从百度得知,c#下有个名为de4dot的脱壳神器。

抱着试一下的态度,下载de4dot,并对程序执行如下命令脱壳:

de4dot -r "F:\\searchV\\app" -ru "D:\\work\\tools\\de4dot20201104\\app"

- 1

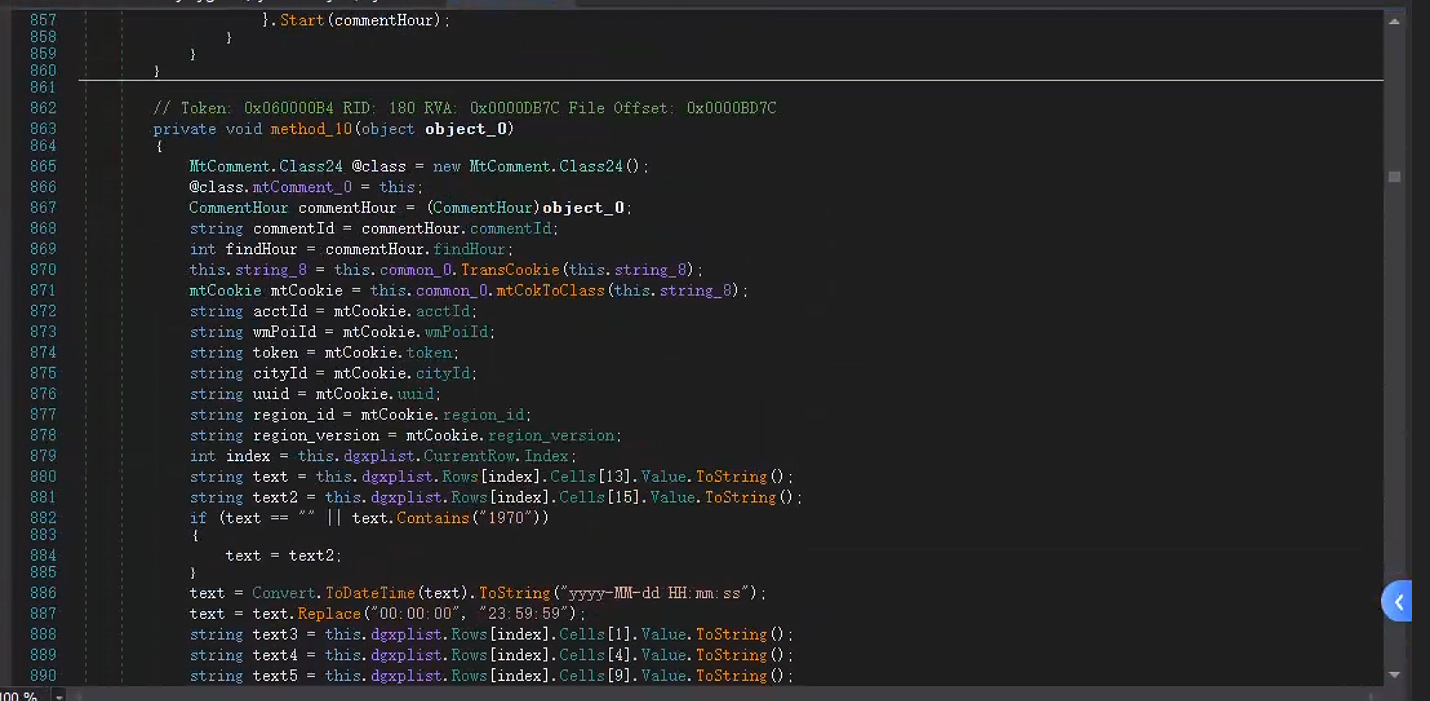

而后,将脱壳出的程序复制回源程序目录并替换掉原来加壳的文件,并使用dnspy再次断点并调试,惊奇的事情发生了,函数名和函数代码已经可以正确的显示了:

de4dot的详细介绍可参考以下链接:https://www.cnblogs.com/zhaotianff/p/17229625.html

本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签