Joshua Pearce, GNU自由文档许可证

赞

踩

开源软件的安全性风险

硬件黑客之所以特别可怕,是因为它们胜过任何软件安全防护措施,例如,它们可以使服务器上的所有帐户都免密码。

幸运的是,我们可以从软件行业从数十年来与多产的软件黑客作斗争中所学到的知识中受益:使用开源技术可以(也许违反直觉) 可以使系统更安全 。 开源硬件和分布式制造可以为将来的攻击提供保护。

假设您是一家拥有机密文件的007特工。 您会觉得更安全吗?将它们锁定在由制造商保密的保险箱中,或者将其设计公开发布以便每个人(包括小偷)都可以判断其质量,从而使您完全依靠技术复杂性来保护它们。为了保护?

前一种方法可能是完全安全的-您根本不知道。 但是,为什么您会信任现在或将来可能会受到影响的任何制造商? 相比之下,开放系统几乎可以肯定是安全的,特别是如果经过了足够的时间以供多个公司,政府和个人进行测试的话。

在很大程度上,软件世界已经看到了转向免费和开源软件的好处。 这就是为什么在所有超级计算机 , 90%的云,82%的智能手机市场和62%的嵌入式系统市场上都运行开源的原因。 开源似乎将在70%以上的IoT中占据主导地位。

实际上,安全性是开源的核心优势之一。 虽然开放源代码本质上并没有更高的安全性,但它可以让您自己验证安全性(或向更有资格的人员付款)。 使用封闭源程序时,您必须在未经验证的情况下相信程序可以正常运行。 引用里根总统的话:“相信,但要核实。” 最重要的是,开源允许用户对系统的安全性做出更明智的选择-基于他们自己独立判断的选择。

这个概念也适用于电子设备。 大多数电子产品客户都不知道他们的产品中有什么,甚至像亚马逊这样技术精湛的公司也可能不确切知道运行服务器的硬件中有什么,因为它们使用的是其他公司生产的专有产品。

在彭博社报道的一次事件中,中国间谍最近使用了一个很小的微芯片,该芯片不比一粒米大多少,从而渗入了超微制造的硬件。 这些芯片使外部渗透者能够访问美国一些领先公司和政府部门的核心服务器功能,包括DOD数据中心,CIA无人机操作以及海军军舰的机载网络。 解放军或类似团体的操作员可能进行了反向工程,或者制造了相同或伪装的模块(在这种情况下,这些芯片看起来像信号调节耦合器,是通用的主板组件,而不是原来的间谍设备)。

由于大多数客户没有资源对所购买的电子产品进行逆向工程,因此拥有可用资源比黑客能为客户提供更多帮助。 没有设备的来源或设计,很难确定硬件是否遭到黑客入侵。

输入开放源代码硬件 :公开提供的硬件设计,以便任何人都可以研究,修改,测试,分发,制造或出售它,或基于它的硬件。 硬件的来源对所有人都可用。

开源硬件和分布式制造本可以防止中国黑客理所当然地使安全世界震惊。 然后,需要严格安全保护的组织(例如,军事团体)可以检查产品的代码,并在必要时将产品带入内部。

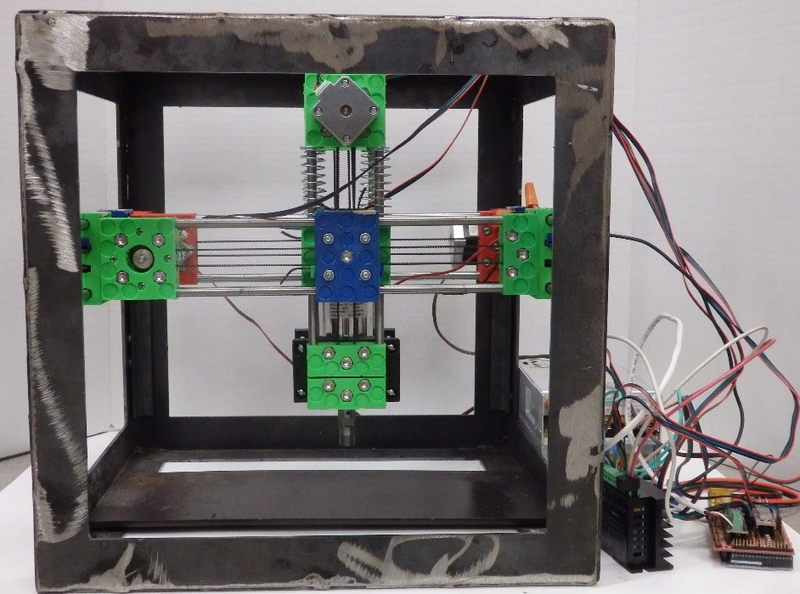

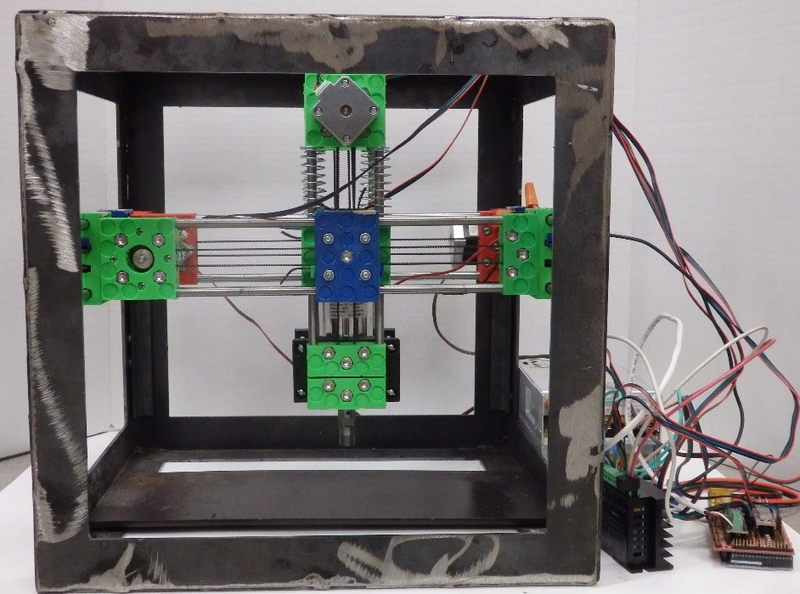

开源的未来可能并不遥远。 最近,我与Shane Oberloier共同撰写了一篇文章 ,讨论了一种低成本的开放源代码台式设备,该设备使任何人都可以制作广泛的开放源代码电子产品。 在Hackaday , Open Electronics和Open Circuit Institute等网站上,开源电子设计的数量激增,基于Arduino等特定产品的社区以及Adafruit Industries和SparkFun Electronics等公司也是如此。

用户可以自己完成的每个制造级别都可以提高设备的安全性。 不久前,您必须成为专家才能进行简单的面包板设计。 现在,有了用于电路板和电子存储库的开源工厂,小公司甚至个人都可以制造出相当复杂的电子设备。 尽管大多数制造商仍在其设备上使用黑匣子芯片,但随着开放源代码芯片的发展 ,这种情况也正在改变。

Joshua Pearce, GNU自由文档许可证

创建从源头到芯片的开源电子产品肯定是可能的-而且我们更受硬件黑客的围攻,也许这是不可避免的。 关心网络安全的公司,政府和其他组织应强烈考虑转向开源-也许首先是通过建立软件和硬件的购买策略(使代码可访问)来测试安全漏洞。

尽管开源硬件产品的每个客户和每个制造商都有不同的质量和安全标准,但这并不一定意味着较弱的安全性。 客户应该选择最能满足他们需求的任何版本的开源产品,就像用户可以选择自己的Linux风格一样。 例如,您是免费运行Fedora ,还是像90%的《财富》全球500强公司那样 ,向Red Hat支付其版本和支持费用?

除了表面上可以免费下载的产品外,红帽每年还为其提供的服务赚取数十亿美元。 开源硬件可以遵循相同的业务模型 ; 它只是一个尚未成熟的领域,比开源软件落后了约15年 。

硬件设备的核心源代码将由其制造商按照“ 仁慈的生命独裁者 ”模型进行控制。 在其成为根目录的一部分之前,将筛选任何类型的代码(已感染或未感染)。 硬件也是如此。 例如,Aleph Objects制造了流行的开源LulzBot品牌的3D打印机 ,这是一种商业3D打印机,其设计宗旨是被黑客入侵。 用户已经对打印机进行了数十次修改 (mod),并且在可用的同时,Aleph仅在打印机的每个后续版本中使用满足其QC标准的修改。 当然,下载mod可能会使您的计算机混乱,但是以这种方式感染下一个LulzBot的源代码几乎是不可能的。 客户还能够更轻松地自己检查机器的安全性。

虽然开源产品的安全性当然仍然面临挑战 ,但开放的硬件模型可以帮助增强网络安全性-从五角大楼到您的客厅。

翻译自: https://opensource.com/article/18/10/cybersecurity-demands-rapid-switch-open-source-hardware

开源软件的安全性风险

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。